一、实验目的

通过本实验,读者重点掌握以下知识:

(1) 常见的ARP欺骗和DNS欺骗原理及实现过程。

(2) 结合具体应用,分析ARP欺骗和DNS欺骗产生的原因。

(3) ARP欺骗和DNS欺骗的防范方法。

二、实验内容、步骤、结果

(如操作环境、系统配置、操作步骤、程序源代码、测试数据、测试结果、截屏等。)

(1)操作环境:Windows Server 2003

(2)系统配置:安装和配置Cain软件

(3)操作步骤:

步骤1:在Windows服务器上安装Cain或Sniffer等软件,本实验中使用的是Cain 工具。

步骤2:运行Cain软件,打开如图所示的操作窗口。

步骤3:选择Configure配置选项,在打开的如图所示对话框中对进行欺骗的IP地址和MAC地址进行配置。在本实验中,192. 168.177.233为伪造的IP地址。

步骤4:在过滤与端口(Filters and ports)选项卡中,选择需要进行嗅探的协议,如图2所示。如果要对邮件收发进行嗅探,就需要同时选中POP3、SMTP、JMAP复选框。此次实验我们选择所有全部选中。

步骤5:选择功能栏中的嗅探器Sniffer,再选取主机Hosts,在扫描前需要先激活嗅探器使其开始嗅探,如图2-4所示。

步骤6:在图中的操作界面的空白处右击,在出现的快捷菜单中选择Scan MAC Addresses选项,如图所示,即开始对MAC地址进行扫描。扫描结果如图。

步骤7:单击操作界面下方的ARP图标,再单击上方的+图标,将打开如图所示的New ARP Poison Routing对话框,在对话框的左侧列表中选取局域网的网关,在对话框的右侧列表中选取被欺骗的IP地址。在本实验中,192. 168.177. 2为网关,192. 168.177.131 为被欺骗地址。

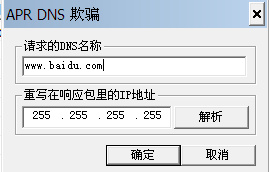

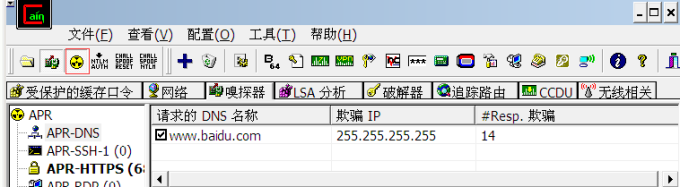

步骤8:展开APR选项,如图所示,选取APR-DNS选项。然后再单击上方的+图标,在打开的如图所示的对话框中配置DNS欺骗的域名和IP地址,而后开始ARP欺骗攻击。在本实验中, 将www. baidu. com的访问欺骗到IP地址为192. 168.177.131的主机上。

(4)测试结果:

IP地址为192. 168.177.131的主机在ARP欺骗攻击后不能再访问www. baidu. Com,报错502:Bad Gateway,说明ARP欺骗攻击成功欺骗了IP地址为192. 168.177.131的目标主机,同时在攻击者的机器上嗅探到了靶机的数据包,如图所示。

三、实验小结

如结果分析、心得体会、参考文献,以及与老师交流或需要老师特别注意的地方等。