本周小结:

- 学习了http的请求方式,curl的使用,网页状态码,dirsearch等,了解了url的相关知识

- 了解漏洞的基本知识,以及初步学习了逻辑漏洞和信息泄露漏洞

- 初步学会了搜索引擎的魔力

1. CTFHUB HTTP请求方式

由题可得考察HTTP的请求方式,常见的HTTP请求方式共有8种。我目前遇到的只有两种分别是GET和POST。简单了解一下其他的HTTP请求。 ps:

ps:

1.GET

用于在给定的URI从给定服务器中检索信息,就是从指定资源中请求数据。

2.POST

用于将数据发送到服务器,用于创建或更新资源。

3、HEAD方法

HEAD方法与GET方法相同,但没有响应体,仅传输状态行和标题部分。

4、PUT方法

PUT方法用于将数据发送到服务器以创建或更新资源,它可以用上传的内容替换目标资源中的所有当前内容。

5、DELETE方法

DELETE方法用来删除指定的资源,它会删除URI给出的目标资源的所有当前内容。

6、CONNECT方法

CONNECT方法用来建立到给定URI标识的服务器的隧道;它通过简单的TCP / IP隧道更改请求连接,通常实使用解码的HTTP代理来进行SSL编码的通信(HTTPS)。

7、OPTIONS方法

OPTIONS方法用来描述了目标资源的通信选项,会返回服务器支持预定义URL的HTTP策略。

8、TRACE方法

TRACE方法用于沿着目标资源的路径执行消息环回测试;它回应收到的请求,以便客户可以看到中间服务器进行了哪些(假设任何)进度或增量。

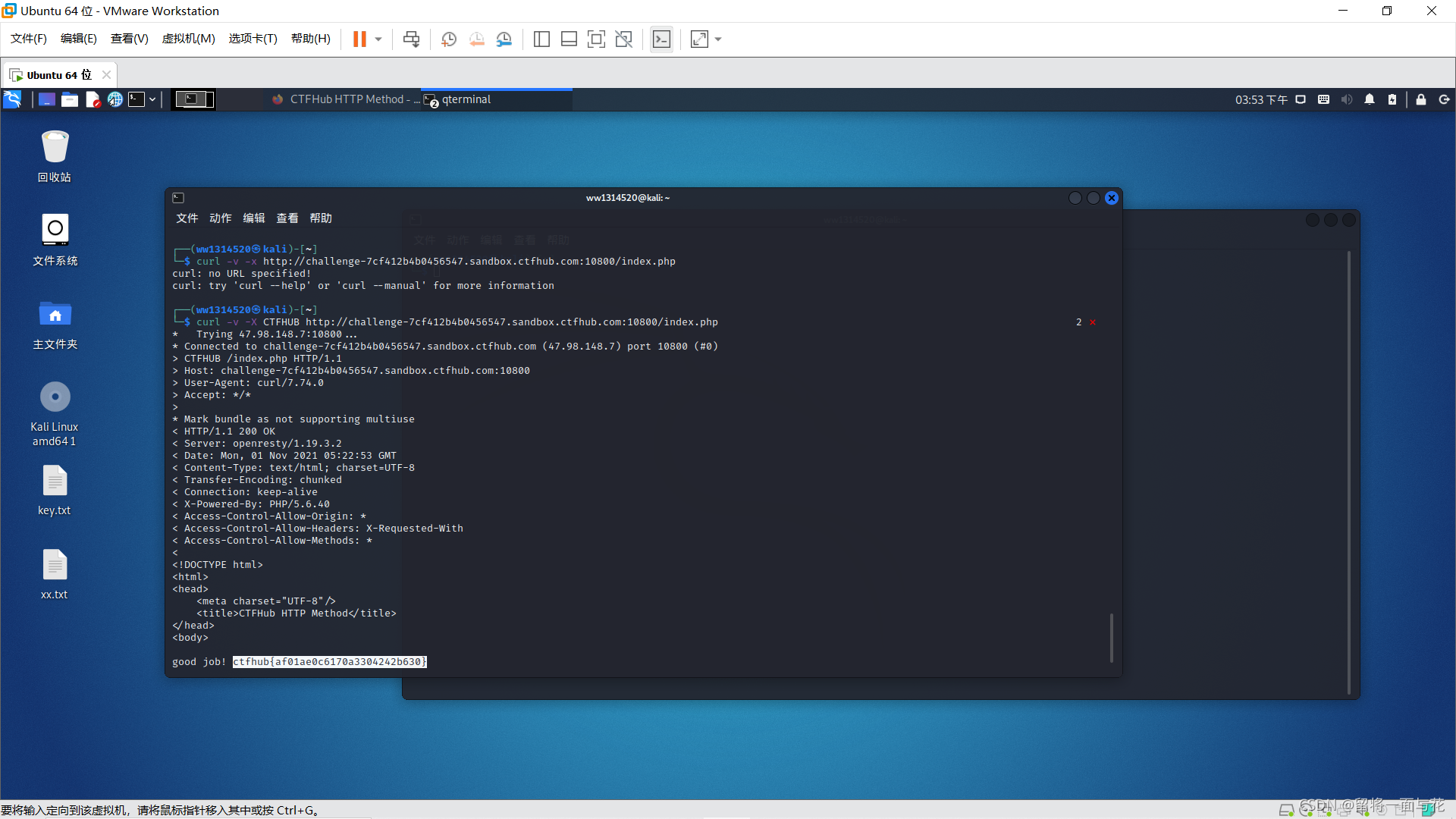

然后学会用curl命令行工具,用来请求 Web 服务器。

-v参数可以显示一次http通信的整个过程,包括端口连接和http request头信息。

-X 是curl中默认的HTTP动词是GET,使用`-X`参数可以支持其他动词,也就是指定一种HTTP请求的方法。而-x参数指定 HTTP 请求的代理。两者不能混用。

有意思的是我找到了CTFHUB的彩蛋flag

有意思的是我找到了CTFHUB的彩蛋flag

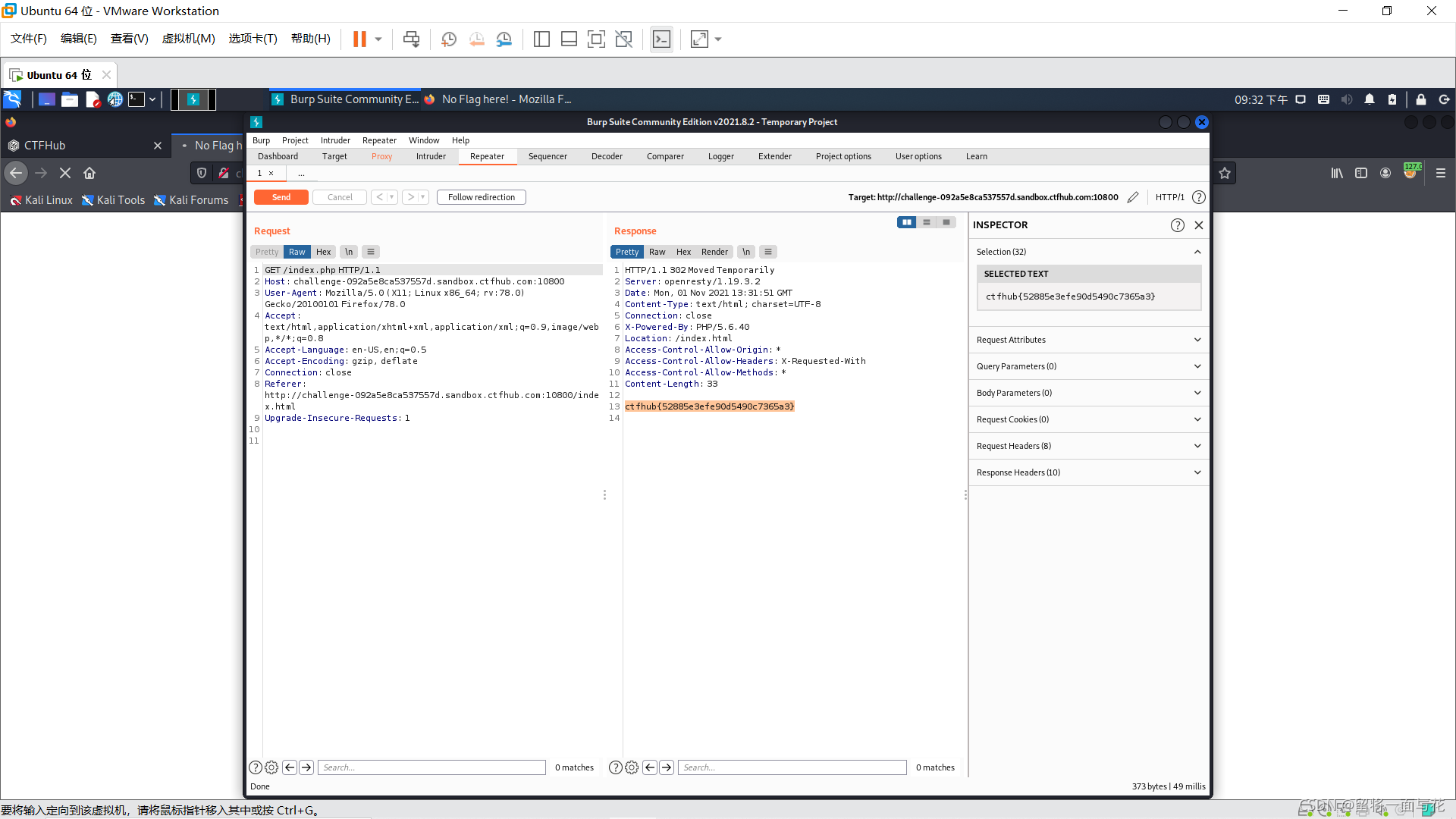

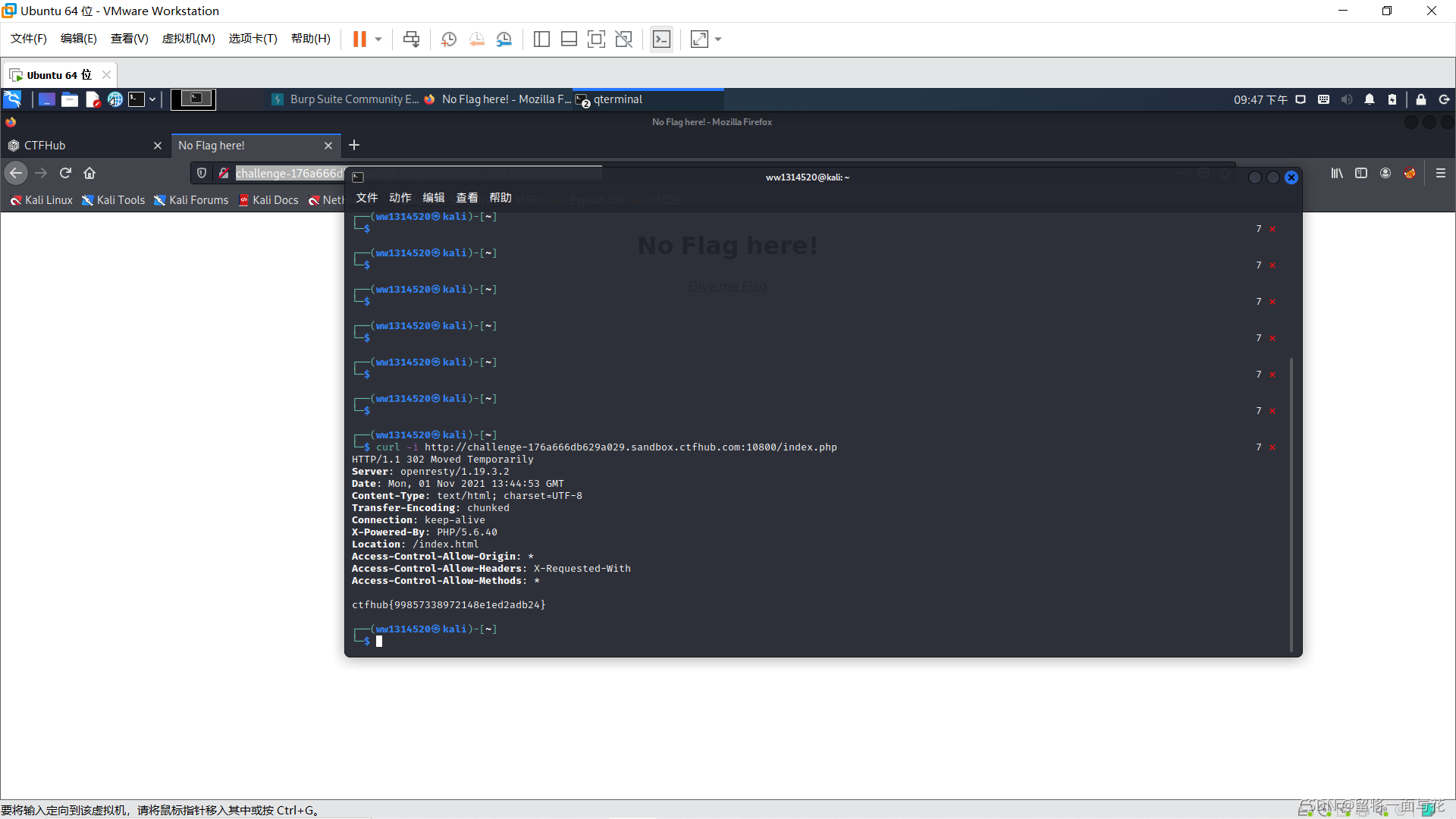

- CTFHUB 302跳转

302跳转其中302表示临时性重定向。

相当于你访问一个Url时,被重定向到另一个url上。常用于页面跳转。不同于301,302是暂时的而301是永久性的。抓包发送到Repeater在send得到flag。

302是http的状态码。其他的还有

200(访问成功并返回内容),204(访问成功但没有返回内容),301(跳转到新的url且是永久性的),400(服务器不理解请求的语法),403(服务器拒绝请求),404(服务器找不到请求的网页),410(请求的资源被删除),500(服务器遇到错误,无法完成请求),503(服务器目前无法使用)

当然还可以用curl -i输出服务器回应的标头,然后空一行,再输出网页的源码。不过此时请求的是同一目录下的php而不是html。

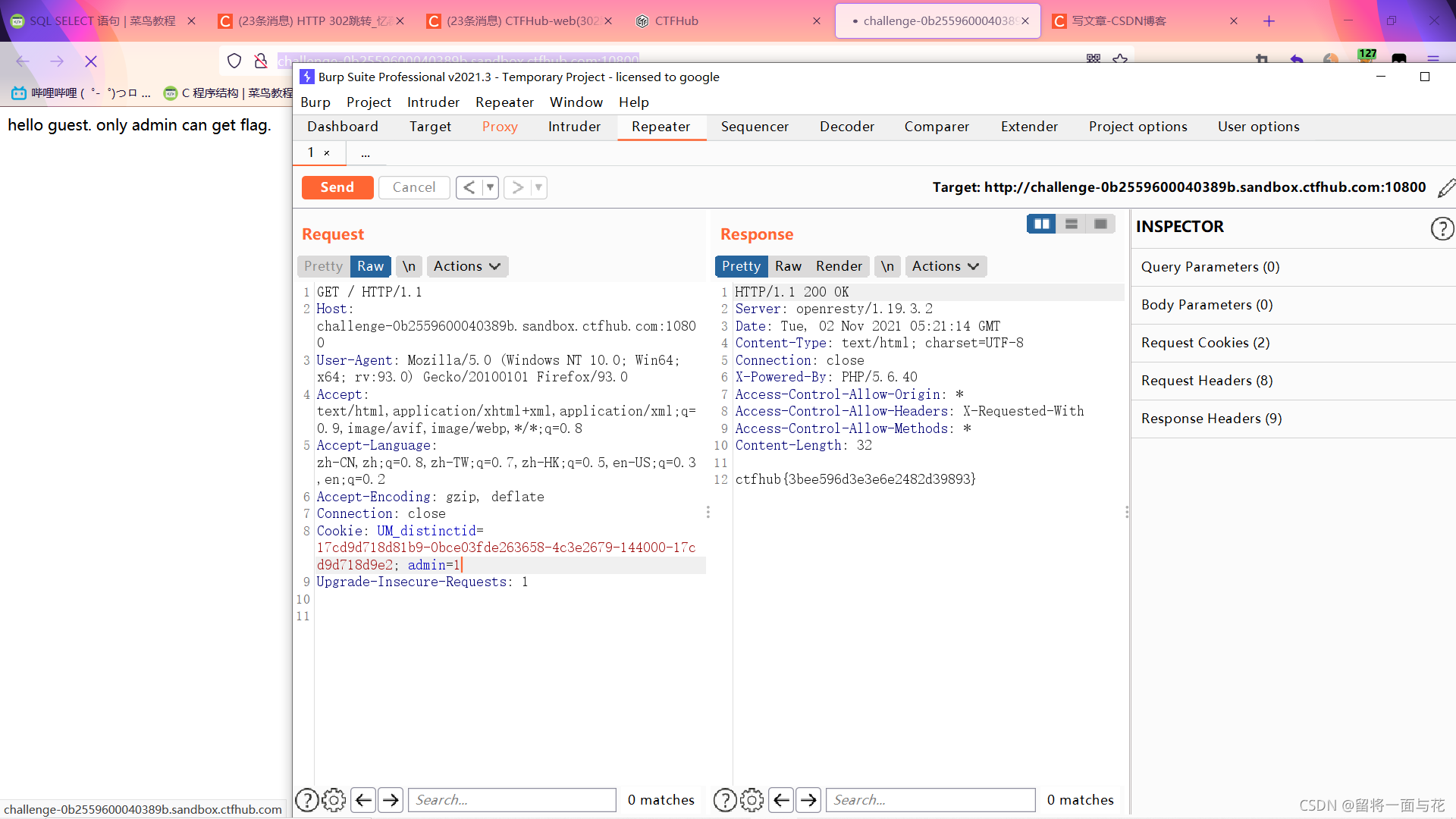

- ctfhub cookie

网页显示只有admin才能得到flag,查看源码没有什么,抓包看到cookie那里有个admin=0的东西。想着把它修改为admin=1,得到了flag。当然也可以用curl的--cookie传入cookie。其实1是代表ture,而0是代表false,当admin=1时为真admin,符合要求拿到flag。

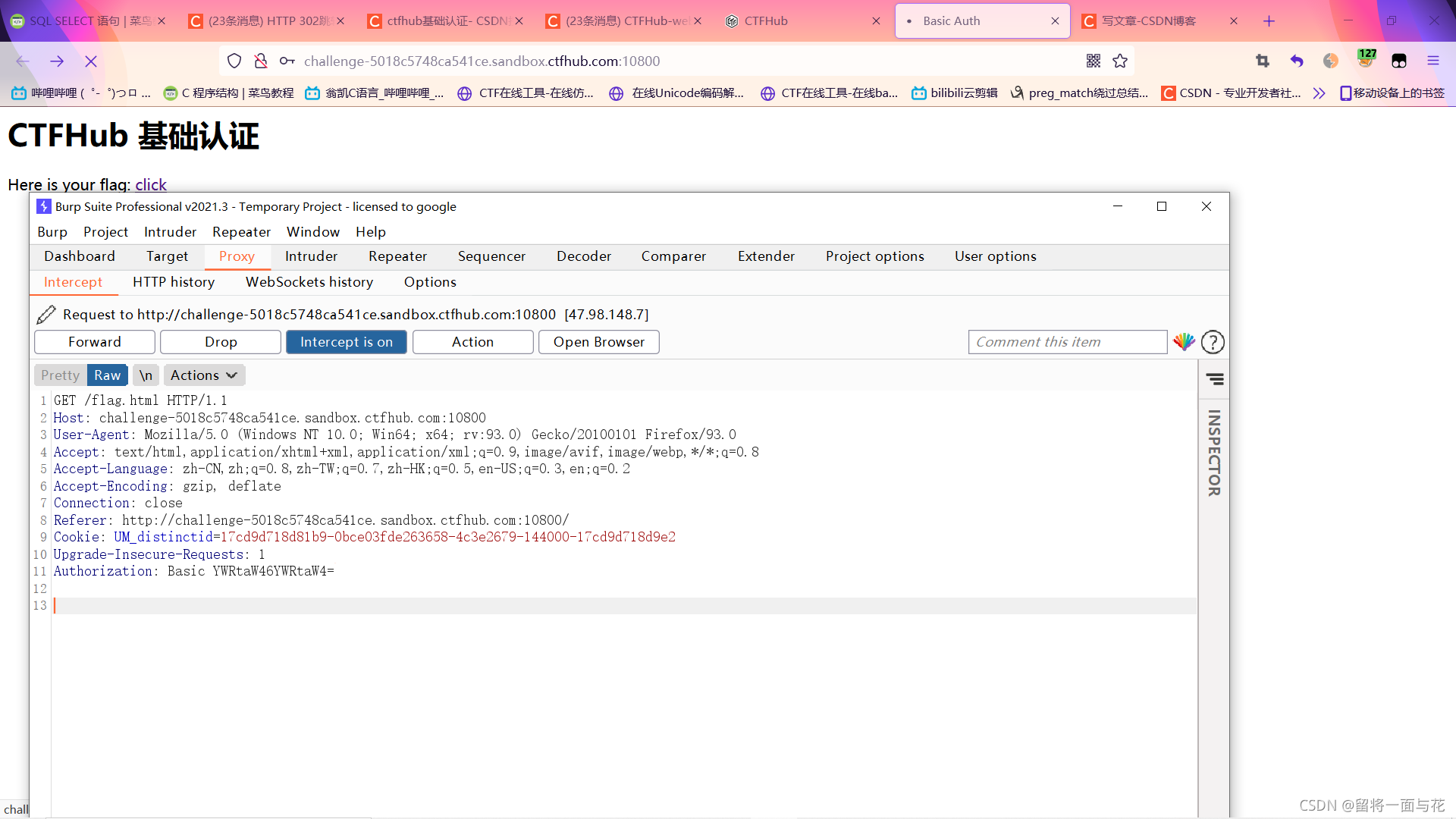

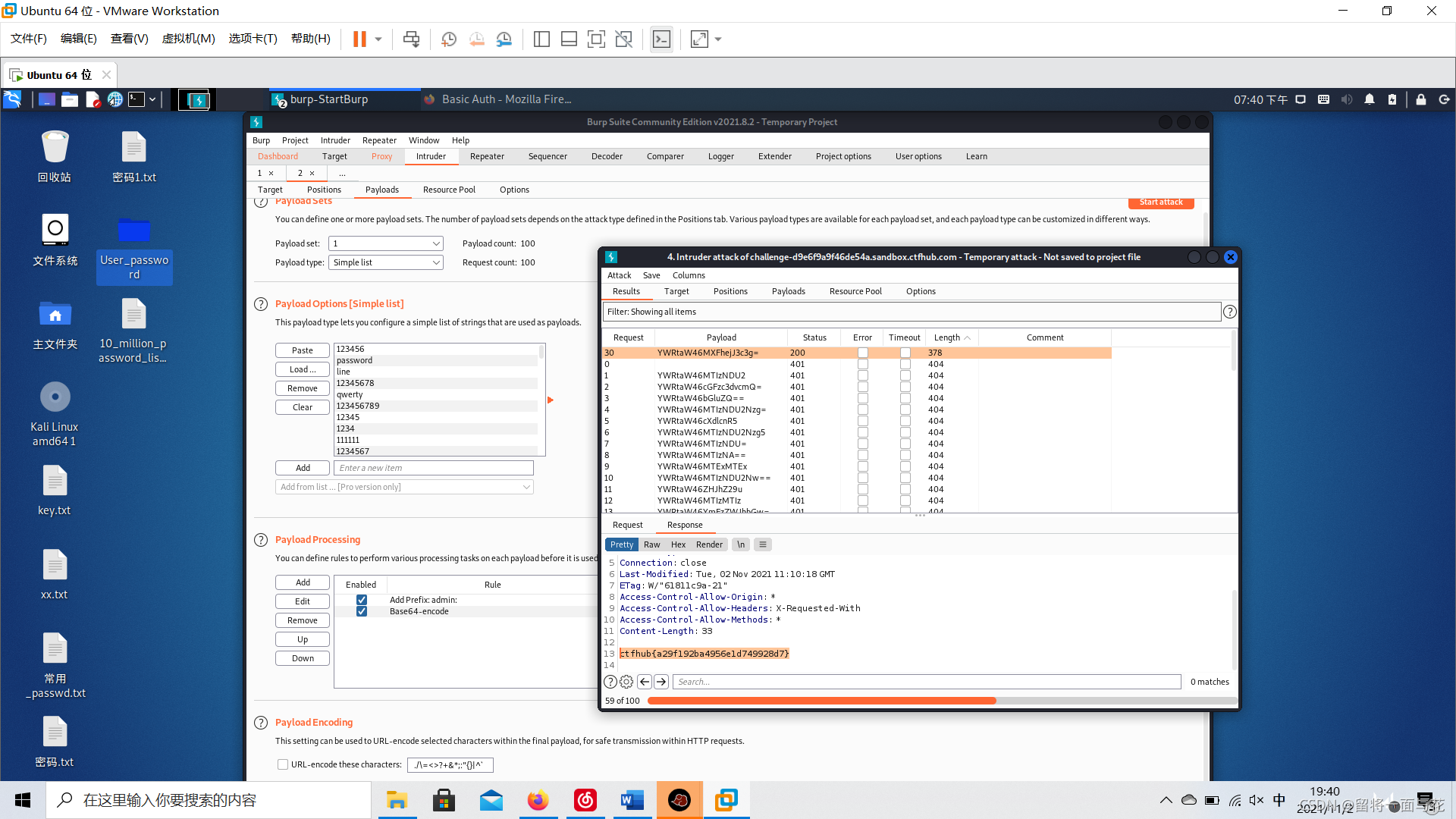

- CTFHUB 基础认证

看到Authjorization一栏有Basic YWRtaW46YWRtaW4=

好像是base64编码。

解出来是admin:admin所以猜想密码和账号都是admin。

解出来是admin:admin所以猜想密码和账号都是admin。

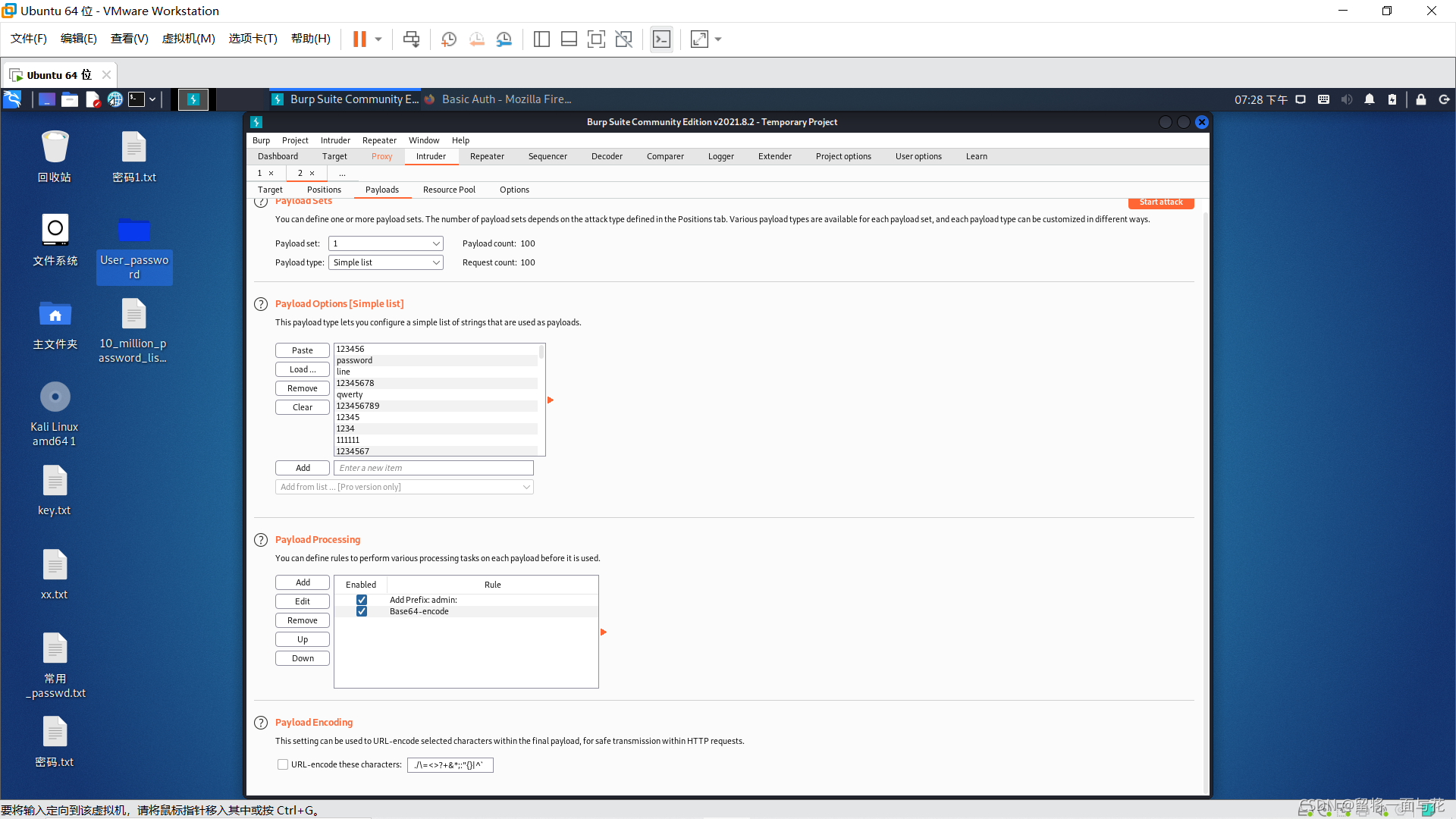

结果不是,难不成要经过base64编码后输入吗?还不是,学了一手别人的wp。发现原来是要爆破Authjorization而且格式要为admin:+字典(才发现有附件)且要经过base64加密。Payload Processing中Add prefix添加前缀和Encode中选择base64加密就ok了。

?

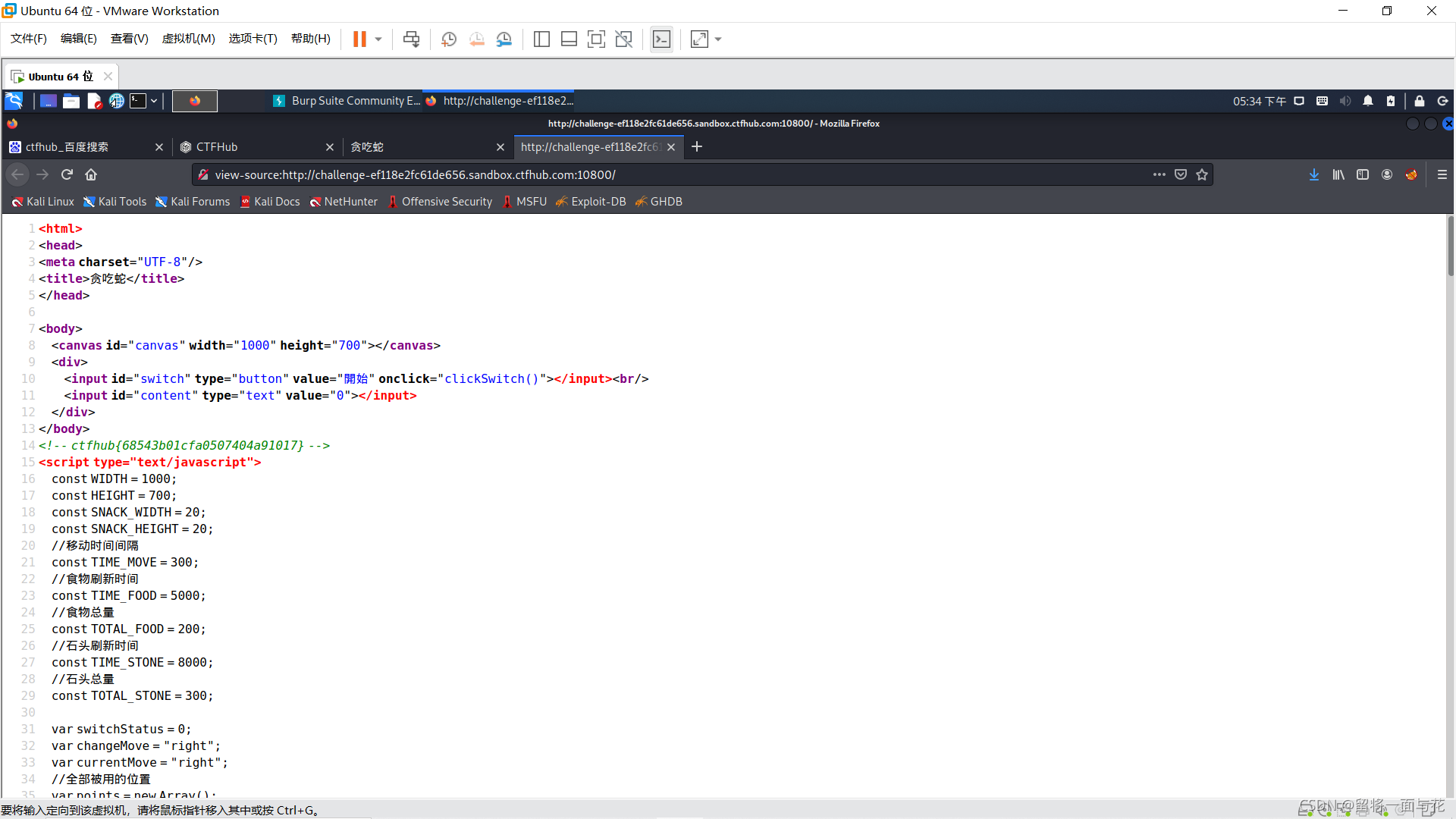

- CTFHUB 响应包源代码

直接查看源代码,得到flag。

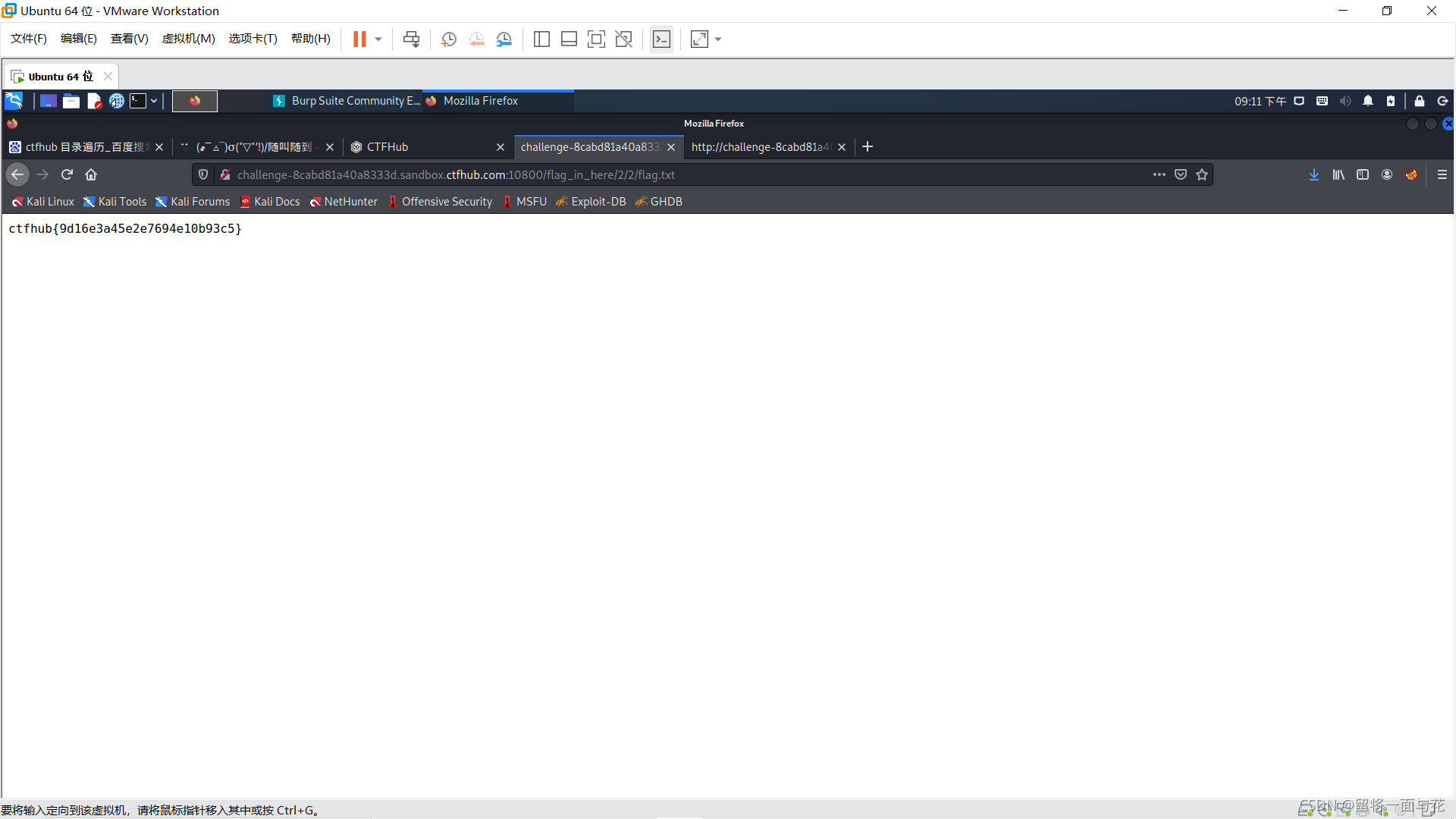

- ?目录遍历

一个个的找,在/2下的/1中找到了。

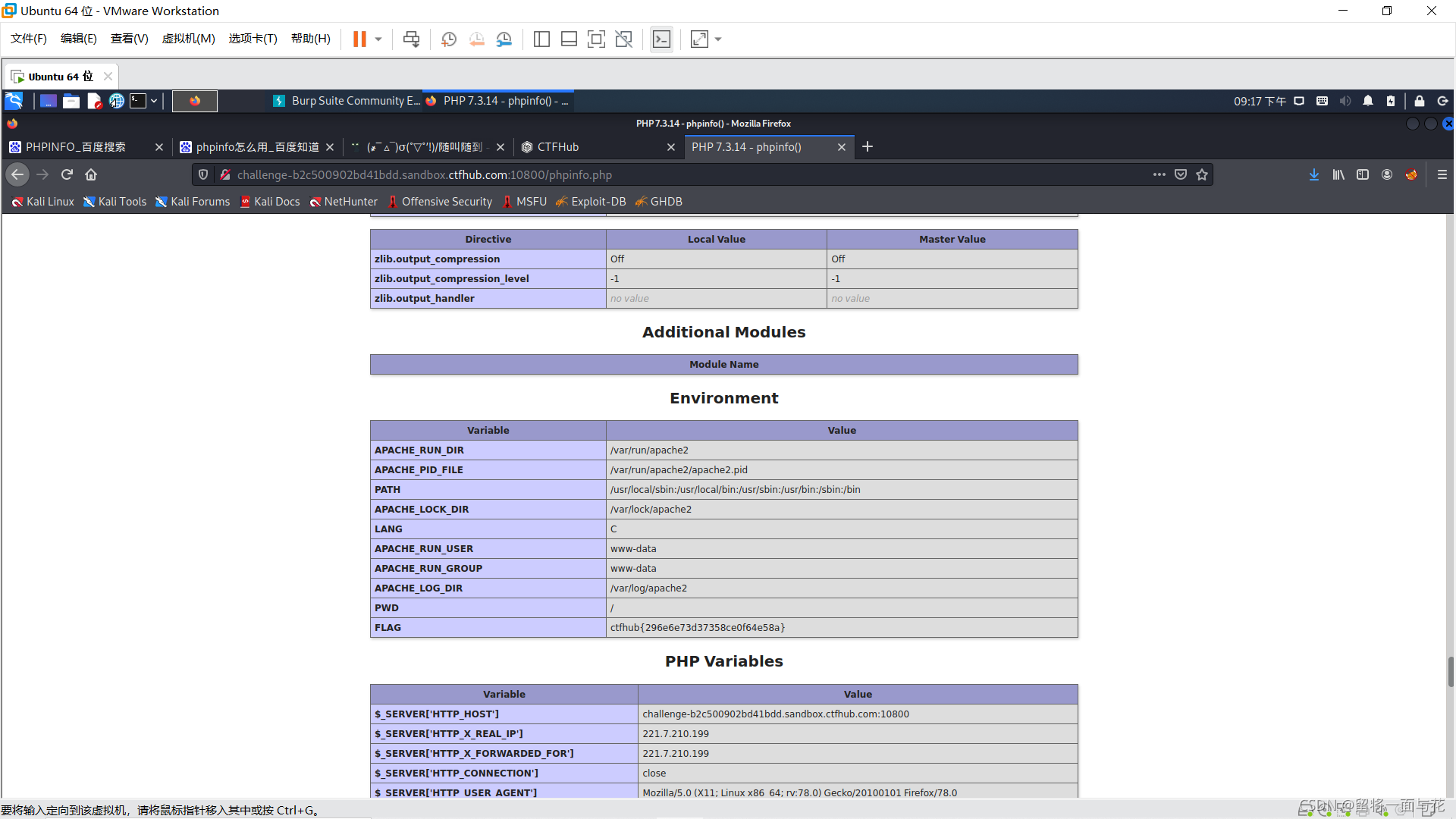

- CTFHUB PHPINFO

往下翻找到了flag

补充:phpinfo是用来输出查看php当前状态的大量信息,包含了 PHP 编译选项、启用的扩展、PHP 版本、服务器信息和环境变量(如果编译为一个模块的话)、PHP环境变量、操作系统版本信息、path 变量、配置选项的本地值和主值、HTTP 头和PHP授权信息(License)。但在一般情况下会有Web应用防护系统打不开这个的。

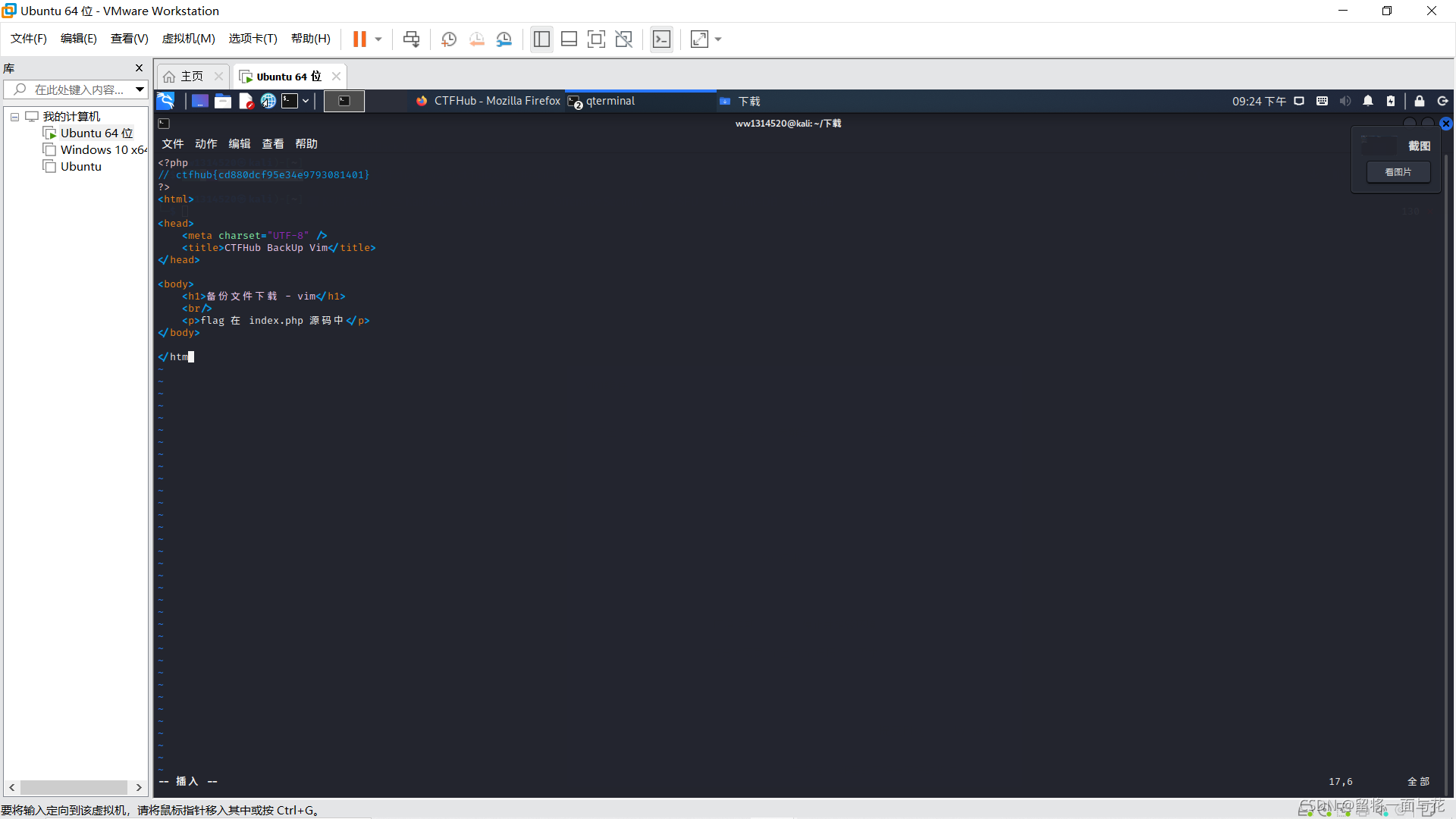

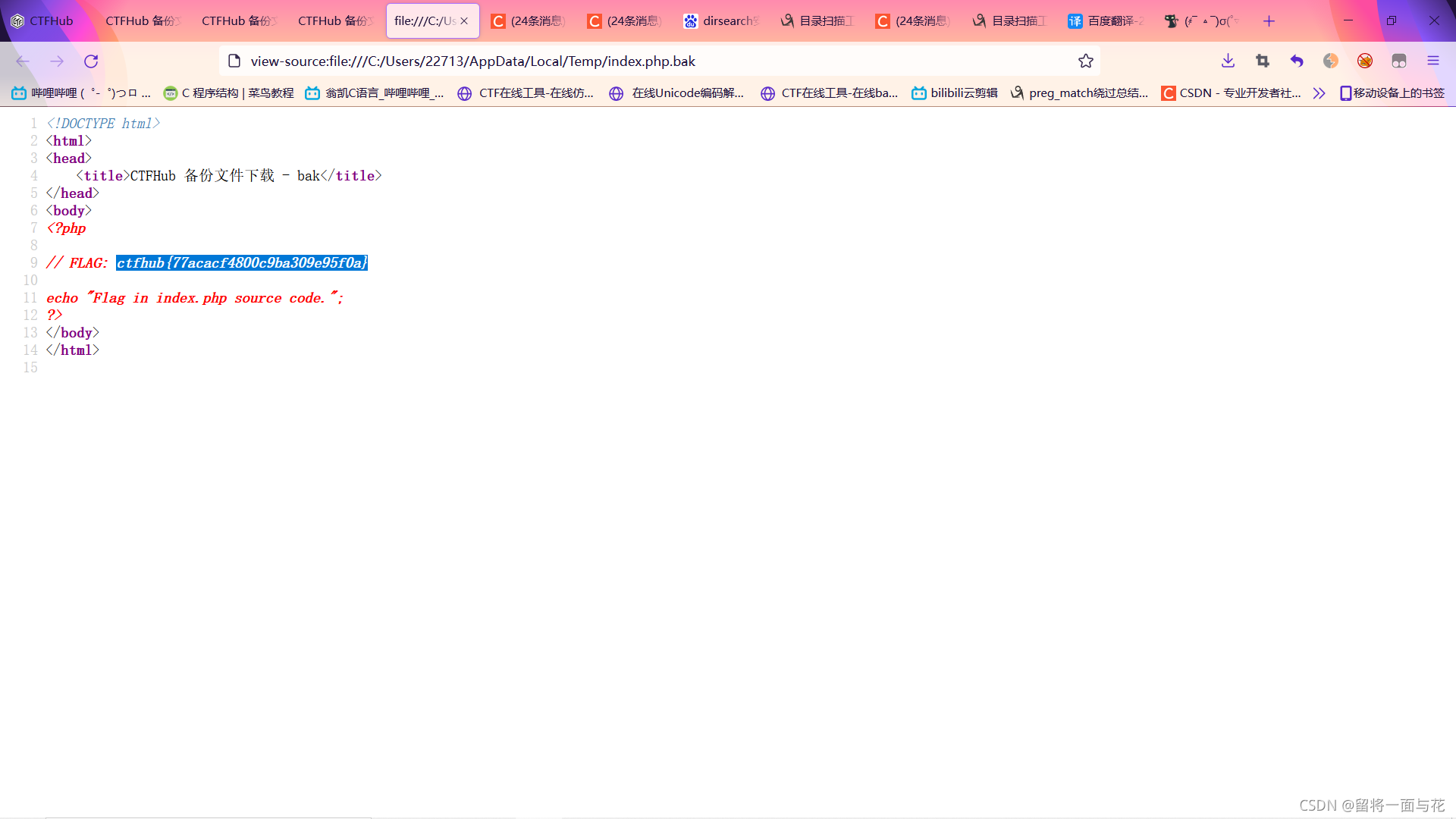

CTFHUB bak文件

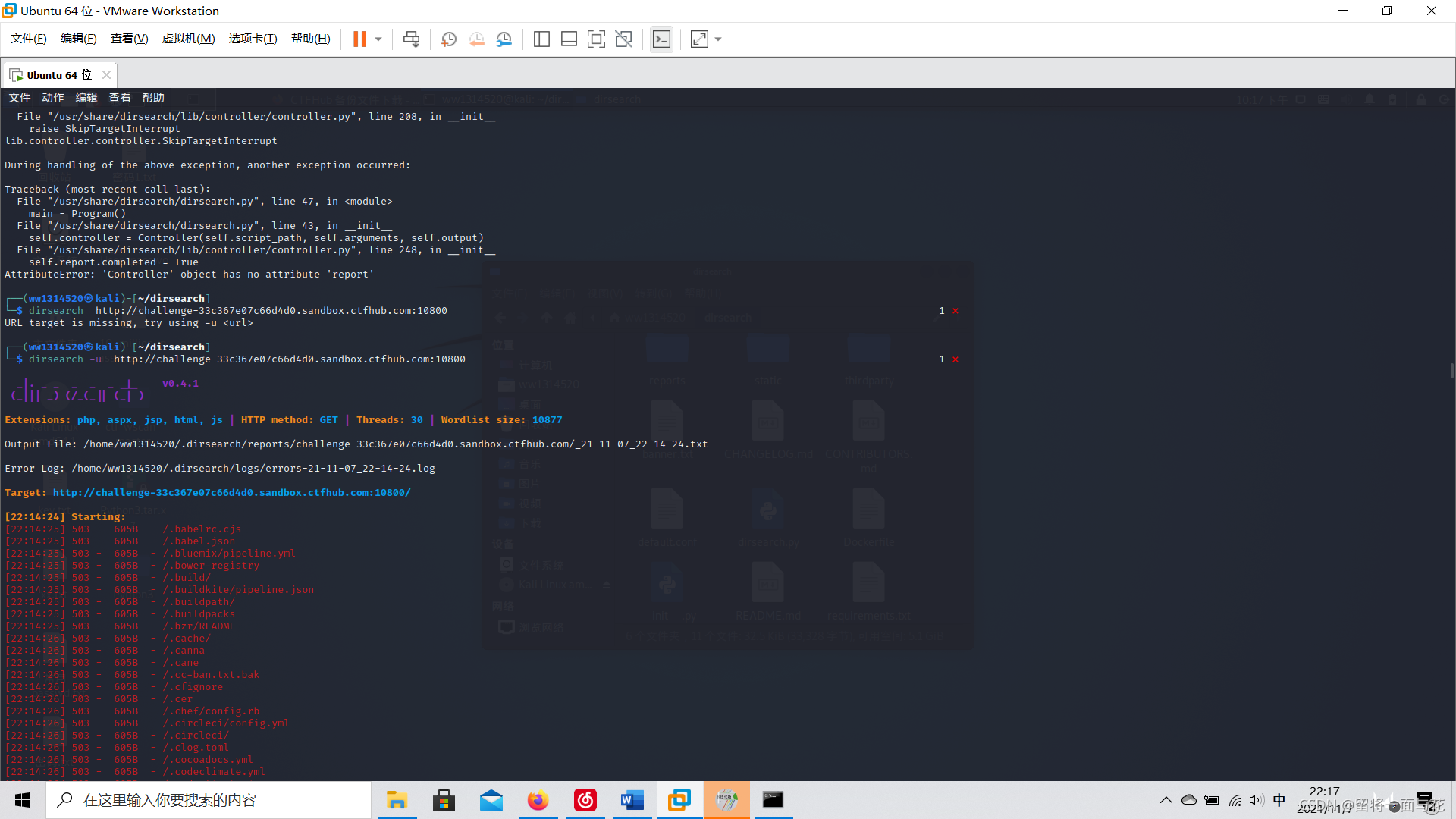

用dirsearch找到index.php.bak

是命令:

dirsearch -u? CTFHub 环境实例 | 提示信息

下载文件打开后再源代码中发现flag。

- ctfhub vim缓存