前言

环境搭建

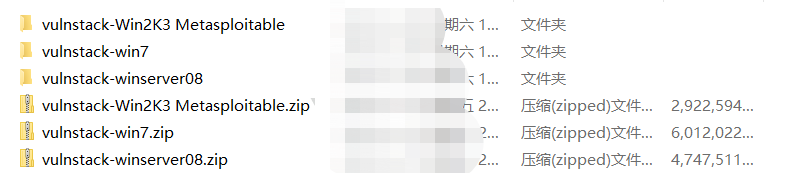

下载好之后解压完成

打开3个解压文件夹的vmx文件,会自动打开Vmware,初始的密码都是:hongrisec@2019,我登陆时有的机器会提示我密码过期,更改密码即可。

打开3个解压文件夹的vmx文件,会自动打开Vmware,初始的密码都是:hongrisec@2019,我登陆时有的机器会提示我密码过期,更改密码即可。

网络拓扑图如下:

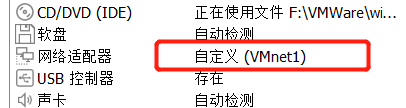

从拓扑图我们得知,win7是一个边界服务器,所以是需要有两个网卡的,首先给win7添加一个网卡

从拓扑图我们得知,win7是一个边界服务器,所以是需要有两个网卡的,首先给win7添加一个网卡

将win7的网络适配器1设置成自定义Vmnet1(仅主机模式),网络适配器2设置成NAT模式

Win2003、Win2008 网络适配器设置成自定义(VMnet1仅主机模式)

至此网络配置完成,现在可以登进去每个服务器看一看,是不是成功获取了IP,最终形成的 IP 划分情况如下:

| 主机 | IP地址 |

|---|---|

| 物理机win10 | 192.168.92.1(VMnet8的IP) |

| win7边界服务器 | 外网IP:192.168.92.128;内网IP:192.168.52.143 |

| win2003 | 内网IP:192.168.52.141 |

| win2008 | 内网IP:192.168.52.138 |

实际上域环境三台虚拟机的 IP 初始状态就已经被配置为固定的 192.168.52.XXX/24网段(同时已配置好域控 IP 必定为 192.168.52.138),故 VMware 仅主机模式的 VMnet1 网卡应注意也配置为 192.168.52.XXX/24 网段:

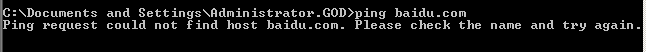

配置完成后验证一下网络联通性

win7可以访问外网

win2003/2008不能访问外网

在win 7 C盘中打开phpstudy启动web服务

我们的主机win10也是可以访问的

至此,整个内网域靶场的环境搭建完毕。

官方给的路线

一、环境搭建

1.环境搭建测试

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.后台Getshell上传技巧

5.系统信息收集

6.主机密码收集

三、内网搜集

7.内网–继续信息收集

8.内网攻击姿势–信息泄露

9.内网攻击姿势-MS08-067

10.内网攻击姿势-SMB远程桌面口令猜测

11.内网攻击姿势-Oracle数据库TNS服务漏洞

12.内网攻击姿势-RPC DCOM服务漏洞

四、横向移动

13.内网其它主机端口-文件读取

14.内网其它主机端口-redis

15.内网其它主机端口-redis Getshell

16.内网其它主机端口-MySQL数据库

17.内网其它主机端口-MySQL提权

五、构建通道

18.内网其它主机端口-代理转发

六、持久控制

19.域渗透-域成员信息收集

20.域渗透-基础服务弱口令探测及深度利用之powershell

21.域渗透-横向移动[wmi利用]

22.域渗透-C2命令执行

23.域渗透-利用DomainFronting实现对beacon的深度隐藏

24.域渗透-域控实现与利用

七、痕迹清理

25、日志清理

可以看到想进目标内网,需要先再外网打点,找到目标单位的外网服务站点、主机漏洞,并获得 Shell,再借助外网服务器当跳板机访问目标内网。