ACL:访问控制列表(Access Control Lists,ACL)

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。访问控制列表被广泛地应用于路由器和三层交换机,借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

功能:

? 1、 访问控制—在路由器流量进或出接口上,定制列表匹配流量后产生动作—允许、拒绝(类似于小区保安)

? 2、 定义流量 — 帮助其他的策略技术抓取流量(类似于保安抓人)

分类:

- 标准 – 仅关注数据包中的源ip地址

标准ACL的配置: 由于仅关注数据包中的源ip地址,为避免误删,配置时建议调用时尽量靠近目标; 标准列表编号 2000-2999 一个编号为一张表;一张表中可以配置多条内容信息

- 扩展 – 关注数据包中的源、目标ip地址,目标端口号或协议号

扩展ACL –由于扩展ACL可以精确匹配流量,故调用时建议尽量的靠近源,扩展访问控制列表的列表号是3000-3999

使用扩展ACL来进行目标行为的限制:

Telnet—远程登录 基于tcp下的23号端口工作

设置条件:

1、 登录设备与被登录设备可以通信

2、 被登录设备开启的远程登录服务

AAA是认证(Authentication)、授权(Authorization)和计费(Accounting)的简称,是网络安全中进行访问控制的一种安全管理机制,提供认证、授权和计费三种安全服务。

ACL编辑完成后,需要到接口调用方可生效; 调用时注意方向,在一个接口的一个方向 ;若删除了ACL,调用的命令虽然还在接口上,但没有意义;

?

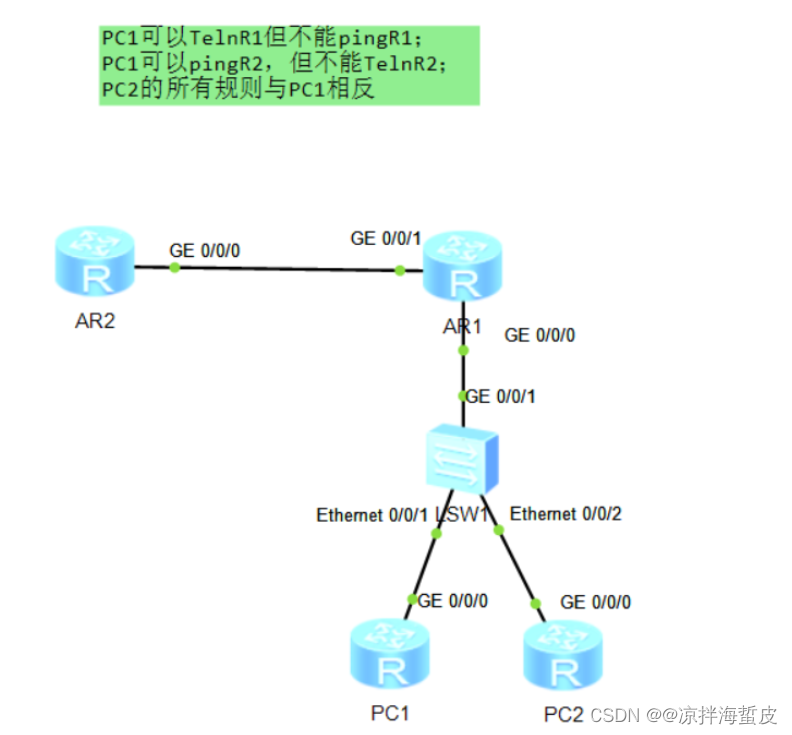

题目

分析

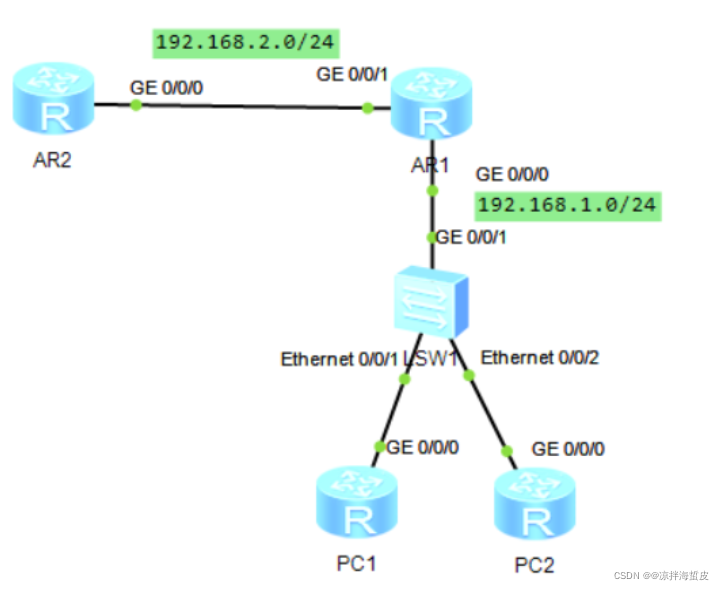

规划IP

在R1上需要阻断的

| 协议 | 来源 | 目标 |

|---|---|---|

| icmp | 192.168.1.2 | 192.168.1.1 & 192.168.2.1 |

| tcp | 192.168.1.2 | 192.168.2.2 |

| tcp | 192.168.1.3 | 192.168.1.1 & 192.168.2.1 |

| icmp | 192.168.1.3 | 192.168.2.2 |

配置

PC配置

[pc2]int g0/0/0

[pc2-GigabitEthernet0/0/0]ip add 192.168.1.3 24

[pc2-GigabitEthernet0/0/0]q

[pc2]ip route-static 0.0.0.0 0 192.168.1.1 //当作电脑,写个缺省指向网关

[pc1]int g0/0/0

[pc1-GigabitEthernet0/0/0]ip add 192.168.1.2 24

[pc1]ip route-static 0.0.0.0 0 192.168.1.1

R1配置

[r1]int g0/0/0

[r1-GigabitEthernet0/0/0]ip add 192.168.1.1 24

[r1-GigabitEthernet0/0/0]int g0/0/1

[r1-GigabitEthernet0/0/1]ip add 192.168.2.1 24

[r1-GigabitEthernet0/0/1]

[r1]aaa //在AAA服务中定制账号、权限、密码,功能

[r1-aaa]local-user huawei privilege level 15 password cipher 123456

Info: Add a new user. //用户 等级15,设置密码

[r1-aaa]local-user huawei service-type telnet

[r1-aaa]q

[r1]user-interface vty 0 4 //远程登陆虚拟接口vty 0-4个人登

[r1-ui-vty0-4]authentication-mode aaa

[r1]acl 3000

[r1-acl-adv-3000]rule deny icmp source 192.168.1.2 0 destination 192.168.1.1 0

[r1-acl-adv-3000]rule deny icmp source 192.168.1.2 0 destination 192.168.2.1 0

//R1上有两个端口都要拒绝pc1访问

[r1-acl-adv-3000]rule deny tcp source 192.168.1.2 0 destination 192.168.2.2 0 destination-port eq 23

//拒绝pc1的telnet登录

[r1-acl-adv-3000]rule deny tcp source 192.168.1.3 0 destination 192.168.1.1 0 destination-port eq 23

[r1-acl-adv-3000]rule deny tcp source 192.168.1.3 0 destination 192.168.2.1 0 destination-port eq 23

//R1的两个端口都拒绝PC2的telnet登录

[r1-acl-adv-3000]rule deny icmp source 192.168.1.3 0 destination 192.168.2.2 0

//R2拒绝pc2的访问

[r1-acl-adv-3000]int g0/0/0

[r1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 //进接口调用

[r1-acl-adv-3000]display this //查看acl3000配置

[V200R003C00]

#

acl number 3000

rule 5 deny icmp source 192.168.1.2 0 destination 192.168.1.1 0

rule 10 deny icmp source 192.168.1.2 0 destination 192.168.2.1 0

rule 15 deny tcp source 192.168.1.2 0 destination 192.168.2.2 0 destination-por

t eq telnet

rule 20 deny tcp source 192.168.1.3 0 destination 192.168.1.1 0 destination-por

t eq telnet

rule 25 deny tcp source 192.168.1.3 0 destination 192.168.2.1 0 destination-por

t eq telnet

rule 30 deny icmp source 192.168.1.3 0 destination 192.168.2.2 0

#

return

R2配置

[r2]int g0/0/0

[r2-GigabitEthernet0/0/0]ip add 192.168.2.2 24

[r2]ip route-static 192.168.1.0 24 192.168.2.1 //静态路由下一跳指向2.1

[r2]aaa

[r2-aaa]local-user huawei privilege level 15 password cipher 1234567

Info: Add a new user.

[r2-aaa]local-user huawei service-type telnet

[r2-aaa]q

[r2]user-interface vty 0 4

[r2-ui-vty4]authentication-mode aaa

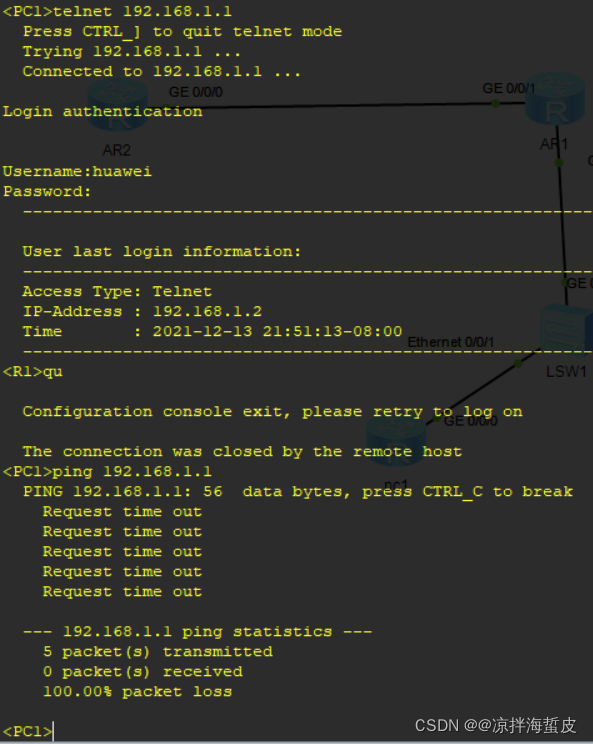

验证