Metasploit具有良好的跨平台性使其可以在Linux、Windows、Mac os上安装和使用

Windows安装:https://www.metasploit.com/download (官网安装)

下载默认C盘后系统变量Path中添加路径C:\metasploit-framework\bin

打开终端输入msfconsole

linux上安装:

由于kali系统上自带metasploit框架,所以对于初学者极为方便

这里针对Linux metaspolitable 靶机环境 Samba服务的usermap_script安全漏洞进行渗透攻击来获取靶机的远程控制权

工具:kali-metasploit,metasploitable靶机

在启动MSF终端后,可以首先输入help [COMMAND]命令列出所支持的命令列表

首先使用search命令从渗透代码库里面找出攻击Samba服务的模块

针对usermap_script安全漏洞的渗透攻击模块为multi/smaba/usermap_script.

username_script 是什么??

- Samba协议的一个漏洞CVE-2007-2447,用户名映射脚本命令执行

- 影响Samba的3.0.20到3.0.25rc3 版本

- 当使用非默认的用户名映射脚本配置选项时产生

- 通过指定一个包含shell元字符的用户名,攻击者能够执行任意命令

运行‘use multi/samba/usermap_script’这个攻击模块并通过‘show payloads’查看与该渗透攻击模块相兼容的攻击载荷

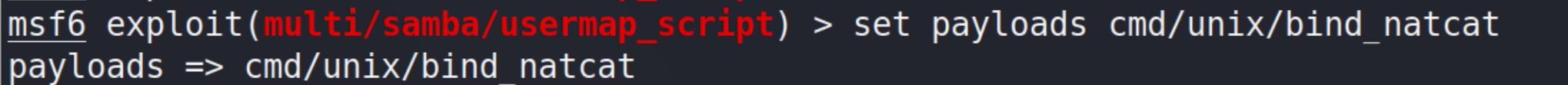

执行‘set payloads cmd/unix/bind_natcat’即使用netcat工具在渗透攻击成功后执行shell并绑定在一个监听端口。

执行‘show options’查看需要设置的哪些参数,结果显示我们只需要设置RHOSTS为攻击目标靶机地址,而RPORT、LPORT为默认值。

查看靶机的ip地址

只需要输入exploit命令就会启动攻击,通过反馈已经获得靶机的根用户权限

完成!