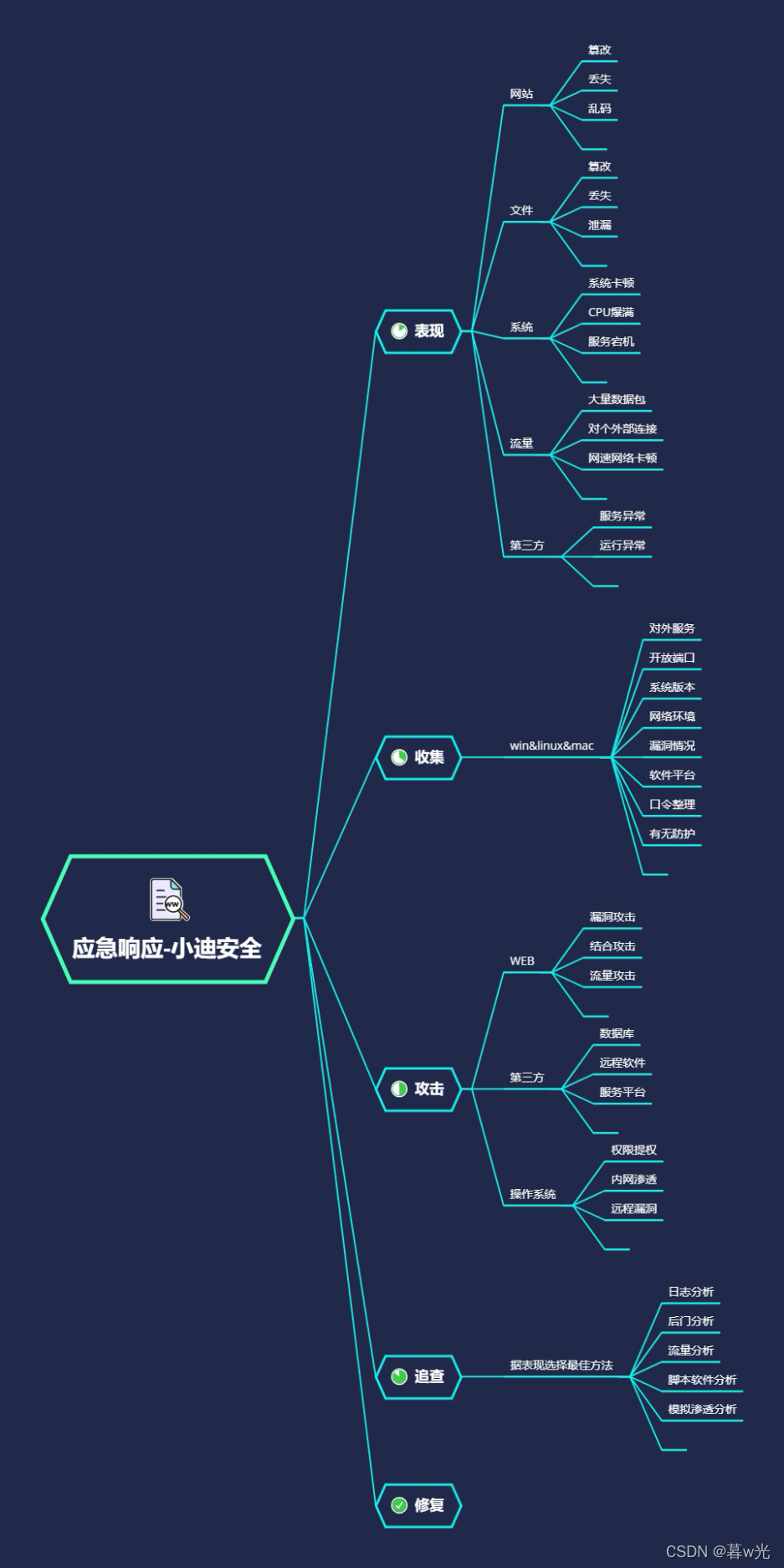

WEB 攻击应急响应朔源-后门,日志

故事回顾:某顾客反应自己的网站首?出现被篡改,请求支援。

分析:涉及的攻击面 、涉及的操作权限 、涉及的攻击意图(修改网站为了干嘛?,可以从修改的网站来分析) 、涉及的攻击方式等。

思路1:

利用日志定位修改时间基数,将前时间进行攻击分析,后时间进行操作分析

思路2:

利用后?webshell查杀脚本或工具找到对应后?文件,定位第一时间分析先查看开放的端口,再查看端口所对应的服务

netstat -ano 查看开放端口

可以修改apache配置让日志还保存访问者的访问信息:ip、浏览器信息、数据包信息(比如工具的指纹ua头)等。

还可以利用webshell查杀工具:常见webshell查杀工具

WIN 系统攻击应急响应朔源-后门,日志,流量

故事回顾:某客户反应服务器异常出现卡顿等情况

分析:涉及的攻击面 、涉及的操作权限、 涉及的攻击意图 、涉及的攻击方式等。

思路:

利用监控工具分析可疑进程,利用杀毒软件分析可疑文件,利用接口工具抓流量

- 获取进程监控:PCHunter64

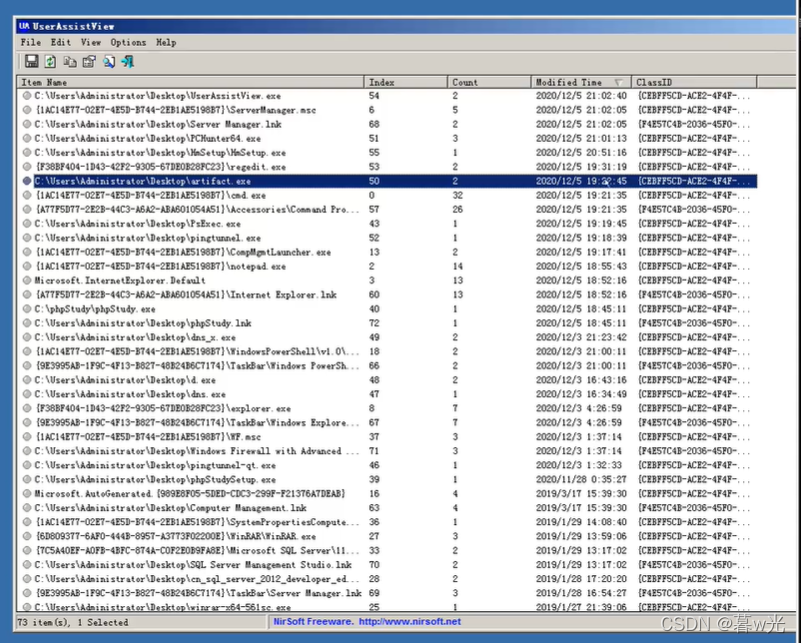

- 获取执行列表:UserAssistView

AppCompatCacheParser.exe --csv c:\temp -t

通过这个软件分析出可以文件。

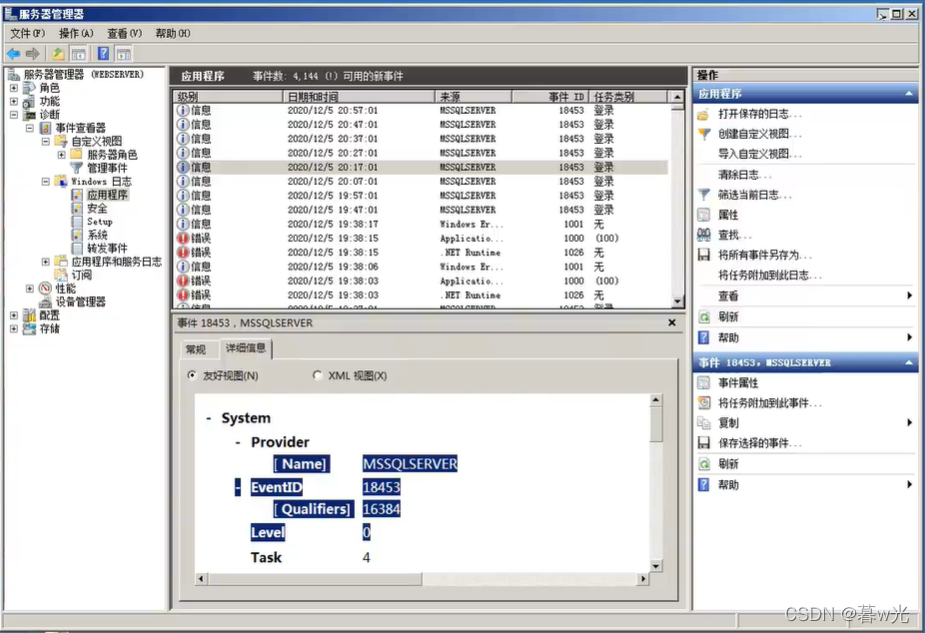

也可以用系统再带的的日志分析:

另一款软件也可以分析可执行文件的运行情况:

也有可能存在免杀,但免杀也未必针对所有杀软都能免杀,还可以上传到杀毒网站上分析等等。