Os-ByteSec靶机下载地址:

https://www.vulnhub.com/entry/hacknos-os-bytesec,393/

如果下载下来放入虚拟机中没有ip,请参考我的Os-hackNos-1前边部分

搭载好环境之后,进行主机扫描,得到相应的ip地址

对ip地址进行nmap扫描,得到相关信息(开放了ssh,smb,http服务等)

在浏览器中打开得到一些相关的目录信息,点击完相关的目录并没有什么提示信息,然后在用gobuster扫描隐藏目录,发现有个img目录

看见一个永恒之蓝的攻击 图片,然后又开放了smb服务,可能和smb有关

然后在主页面的最下方有一个提示,说明可能与smb有关

在kali下用enum4linux进行信息搜集(enum4linux是Kali Linux自带的一款信息收集工具。它可以收集Windows系统的大量信息,如用户名列表、主机列表、共享列表、密码策略信息、工作组和成员信息、主机信息、打印机信息等等。该工具主要是针对Windows NT/2000/XP/2003,在Windows 7/10系统,部分功能受限。总的来说,一个工具可以获取这么多的信息,也算非常强大了。)

使用enum4linux -a +ip地址可以得到三个用户

然后在搜索引擎上搜索ubtun的smb利用,可以了解到用smbclient,如果用smbclient -H ip访问的话,访问不了什么有用的东西

我们用smbclient //ip -U smb来访问可以访问一些隐藏目录文件,访问一个/a文件,可能没有该文件,所以有错误信息。

我们尝试一下smbclient //ip/smb -U smb,发现密码为空,可以直接进入,可以看到两个文件,并把它下载到本地

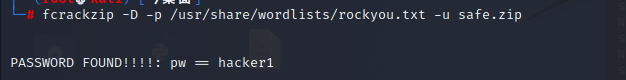

发现是一个txt文件和压缩包,文件里面是helo,压缩包需要密码,用fcrackzip把密码爆破出来

然后利用密码解压,得到一张图片和一个流量包

打开图片并没有什么信息,打开流量包,是一个无线数据包,用aircrack-ng爆破出密码

然后尝试ssh登录,发现可以正确登录

进入之后,切换交互式shell,得到第一个user.txt的flag

然后root.txt就需要提权,查找高权限的文件 find / -perm -u=s -type f 2>/dev/null

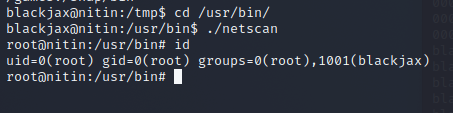

经过尝试,发现netscan可能和netstat -antp的命令结果相似

然后,在通过xxd查看一下这个文件,发现里面执行了netstat -antp命令

然后我们可以利用PATH环境变量进行提权

可以看到tmp已经加入环境变量

当我们调用netscan文件时,就会执行netstat命令,从而执行/bin/bash得到root权限,然后得到root.txt的flag

总结:通过信息搜集得到相关的smb信息,然后利用smbclient得到一个文件和压缩包,然后在爆破压缩包密码,得到流量包,发现是无线流量包,然后通过aircrack-ng爆破出密码,得到账号密码登录获取user.txt,然后通过PATH环境变量提权得到root.txt。