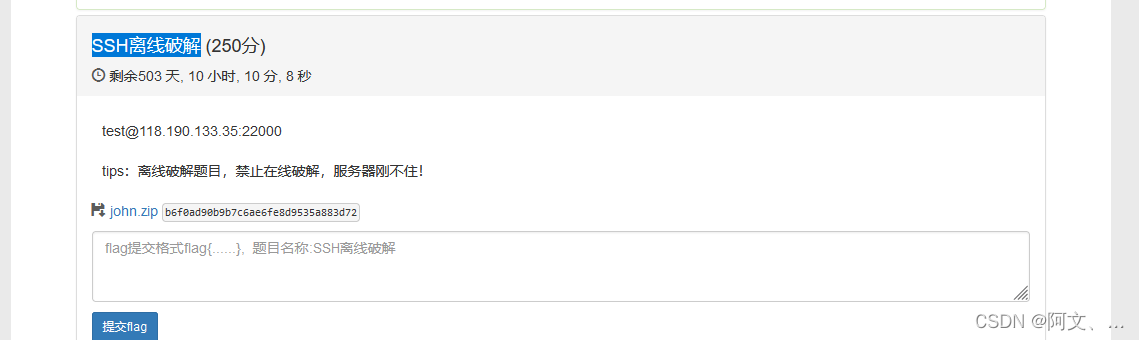

漏洞环境

安鸾渗透实战平台

kali(john):linux密码攻击工具;详情了解请转到这位师傅的博客:https://www.fujieace.com/kali-linux/courses/john.html

题目

打开压缩包会得到两个文件

字典文件

shadow:

1、Linux操作系统下有一个文件负责所有用户的密码。那就是shadow;

2、/etc/shadow文件中的记录行与/etc/passwd中的一一对应,它由pwconv命令根据/etc/passwd中的数据自动产生。

分析shadow文件

root:$6$lj24h1ESWKYTkJIz$FIwEyyjEhVvZJpBUG60eWPdPybQ6AiILd2rCAgZ/5W5HHxvXAKZdFQdwc9af7AR7X.Ik6ZhYhkgXdYeSri7fp0:18833:0:::::

bin:!::0:::::

daemon:!::0:::::

adm:!::0:::::

lp:!::0:::::

sync:!::0:::::

shutdown:!::0:::::

halt:!::0:::::

mail:!::0:::::

news:!::0:::::

uucp:!::0:::::

operator:!::0:::::

man:!::0:::::

postmaster:!::0:::::

cron:!::0:::::

ftp:!::0:::::

sshd:!::0:::::

at:!::0:::::

squid:!::0:::::

xfs:!::0:::::

games:!::0:::::

postgres:!::0:::::

cyrus:!::0:::::

vpopmail:!::0:::::

ntp:!::0:::::

smmsp:!::0:::::

guest:!::0:::::

nobody:!::0:::::

test:$6$Vt6D0jvyawaHX1mT$7mD9IvHMBm3jhaEv5H5euXSeqEx1s1TzRCfe7FxMcDU5w2HFpvpUloseOSawFWg81oqp4qU2EWUMGuDNSFZeu.:18833:0:99999:7:::

从root:$6中的$6可以知道,他是通过SHA-512来进行加密的

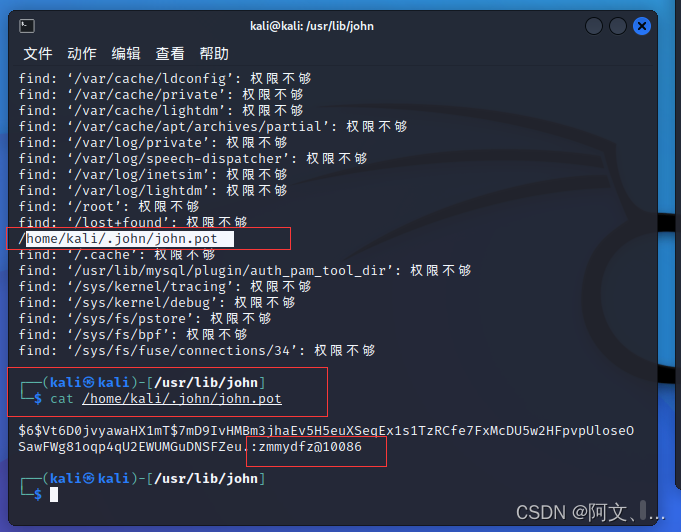

用john开始破解

进入到桌面目录,并执行一下命令

进入到桌面目录,并执行一下命令

john --w:john_dict.txt --format=sha512crypt shadow

--w:表示字典文件

--fromat:表示预定义密码破解的类型 DES/BSDI/MD5/BF/AFS/LM/

sha512crypt:表示SHA512散列的密码,用于解密

得到结果

注:破解过的用户的密码保存在/home文件夹下的隐藏文件./john/john.pot里

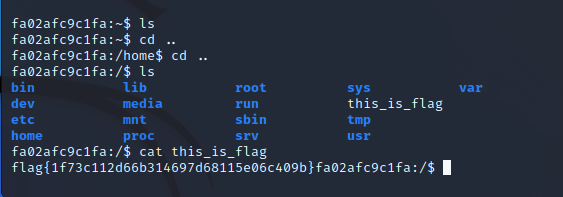

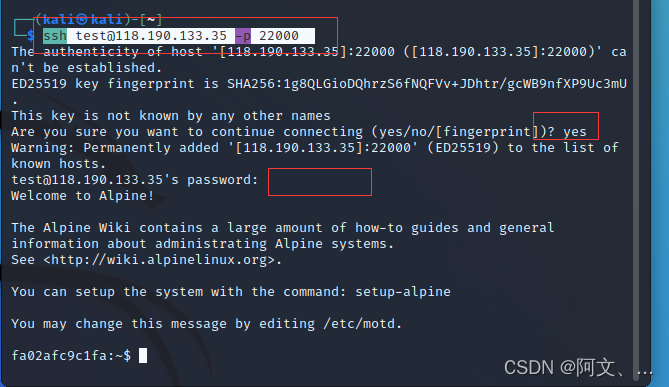

尝试登陆

ssh test@118.190.133.35 -p 22000

查看flag

cd ..

cd ..

cat this_is_flag