五、零信任实现架构类型

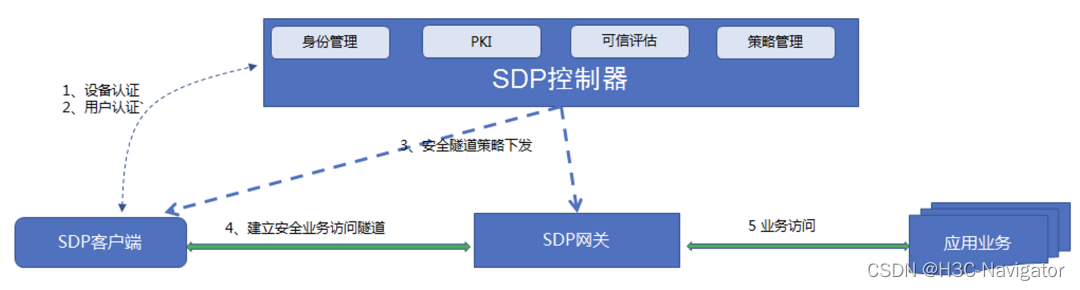

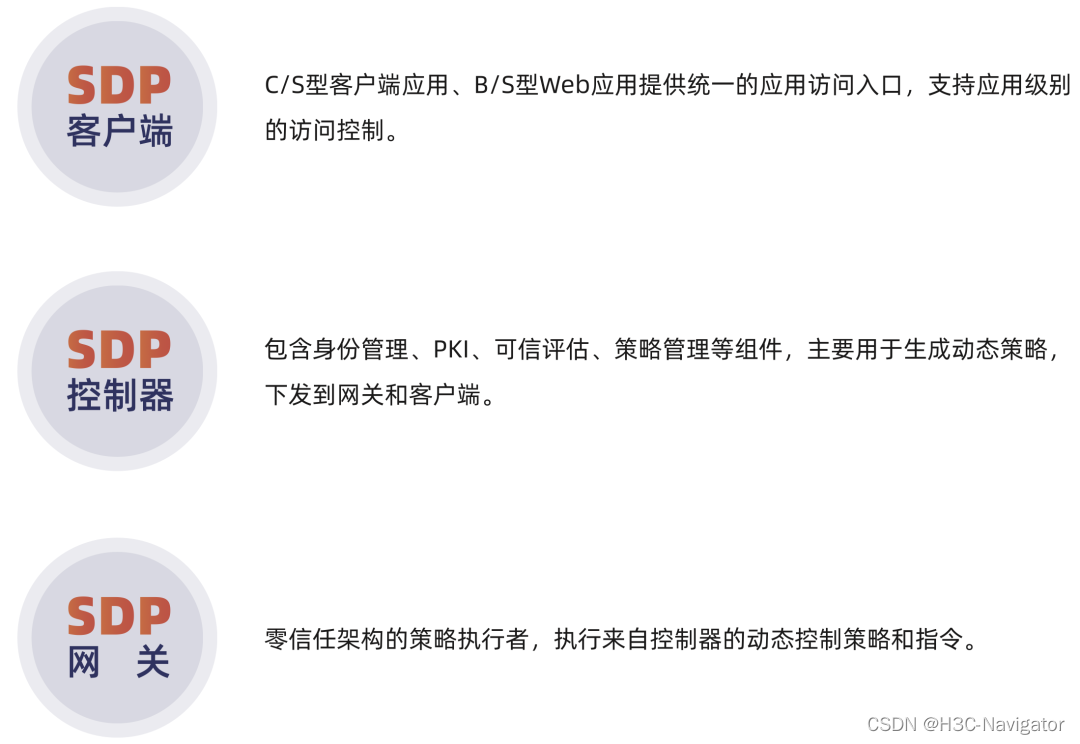

■ 基于SDP的零信任架构

主要负责南北向安全,多采用C/S客户端模式及B/S的Web应用模式,对所有用户/设备/app进行访问权限控制,这种架构可以实现策略一次性下发,资源消耗少,但应用层访问控制的细粒度有限。

主要由SDP客户端、SDP控制器、SDP网关组成。

■ 基于IAM的零信任架构

主要负责南北向安全,以身份为访问主体进行权限设置和判定,其优势在于可以实现数据级粒度的访问控制,且访问主体不必安装客户端,但由于访问动作都需要鉴权,比较耗性能。

主要由两部分组成:可信代理、零信任安全策略中心。

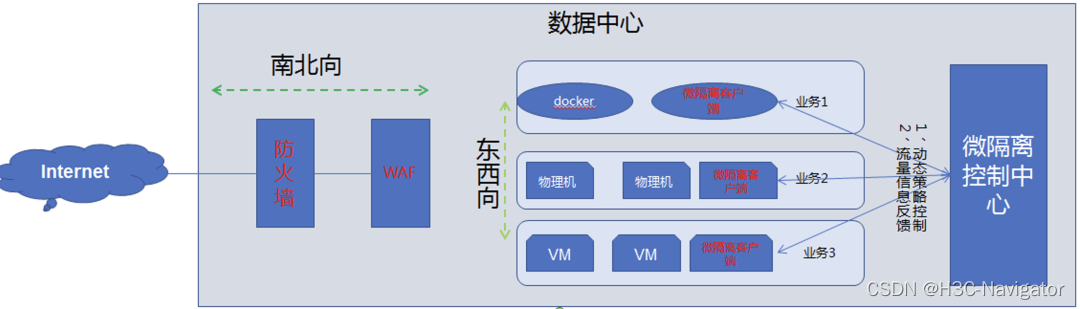

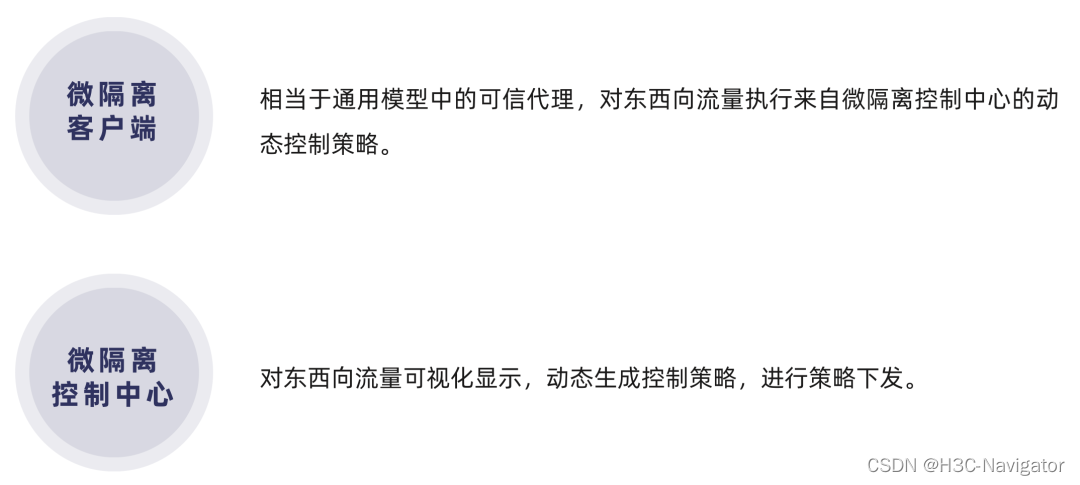

■ 微隔离架构

主要负责东西向流量控制,限制用户在网络内部的移动,其优势在于可以实现最细粒度的访问控制、进行持续的观察和审计,但策略计算复杂度高,规则数量多,运维成本大。

分为两个组件:微隔离客户端、微隔离控制中心。

六、零信任资源访问模式

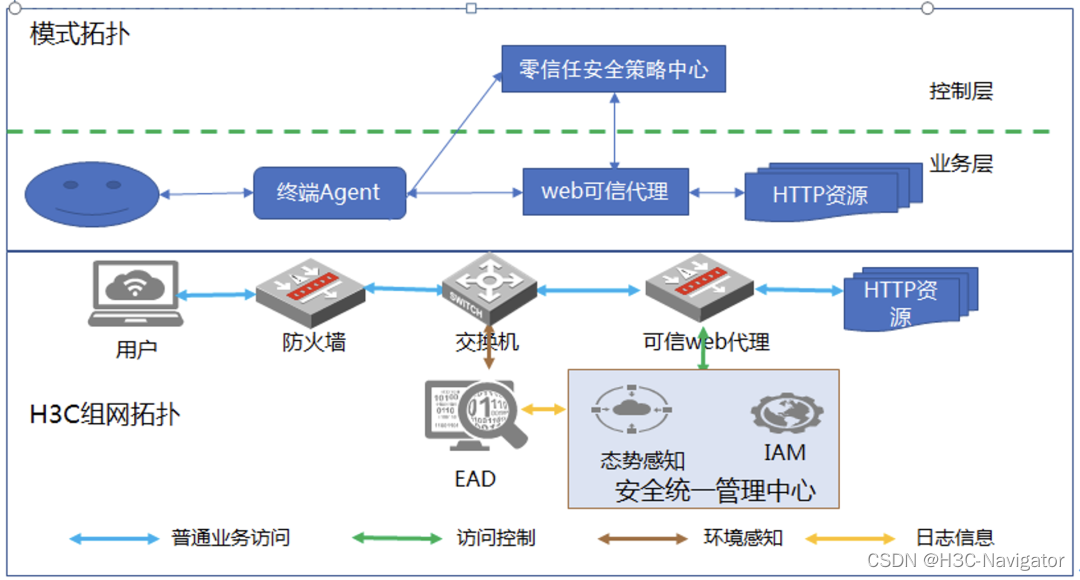

用户对HTTP资源访问模式1:有终端Agent

web可信代理,起到http反向代理作用。处理流程如下:

1、用户通过终端Agent进行设备注册、授权;

2、通过Agent进行终端加固;

3、访问业务,通过域名解析后先访问可信代理;

4、可信代理通过零信任安全策略中心,确定用户访问请求是否有权限,决定是否放行;

5、可信代理将获取的权限凭据发给http资源,获得请求数据;

6、将数据返回给用户。

■ 优势

1、强调了终端安全,Agent接收终端安全策略。

2、可以实现对http业务的细粒度访问控制,如基于功能、服务、接口的访问控制。

3、通过可信代理,可以对http业务访问进行深入分析。

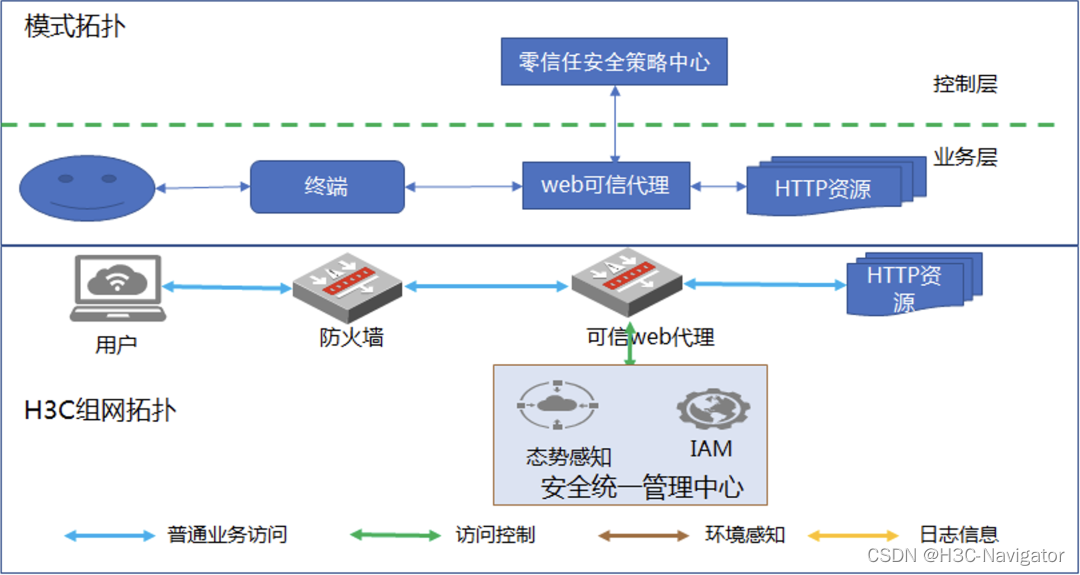

用户对HTTP资源访问模式2:无终端Agent

web可信代理,起到http反向代理作用。处理流程如下:

1、 用户浏览器访问业务,通过域名解析后先访问可信代理;

2、 可信代理通过零信任安全策略中心,验证用户和设备的身份,确定是否授权;

3、 通过单点登录显示用户可以访问的应用业务;

4、 用户通过单点登录访问业务,请求到达可信代理后,可信代理到安全策略中心鉴权;

5、 鉴权通过后,可信代理将获取的权限凭据发给http资源,获得请求数据;

6、 将数据返回给用户。

■ 优势

1、可以实现对http业务的细粒度访问控制,如基于功能、服务、接口的访问控制。

2、安全策略中心对用户进行认证、授权和鉴权。

用户对综合业务资源访问模式1:应用可信代理模式

应用可信代理实现对所有应用的反向代理,特别是非http业务,和终端建立安全隧道,业务通过隧道转发。处理流程如下:

1、 用户通过零信任终端Agent进行设备注册和授权;

2、 终端Agent进行安全基线加固,以及上传终端设备安全状态;

3、 用户通过终端Agent(或可信集成的浏览器)设置本地应用层代理配置,指定特定资源的访问由应用层代理发至应用层代理网关;

4、 应用层代理网关通过安全控制中心,进行认证和鉴权;

5、 应用层代理网关鉴权通过后,将请求转发给应用系统,获取请求的资源;

6、 应用代理网关将资源转发给零信任终端,完成资源请求。

■ 优势

1、 该方案主要适用于非http业务的方案。

2、 对可信业务的访问,强制通过Agent送到应用代理网关,实现零信任访问控制。

3、 终端与可信代理建立安全隧道。

4、 可以对业务进行基于内容的安全分析。

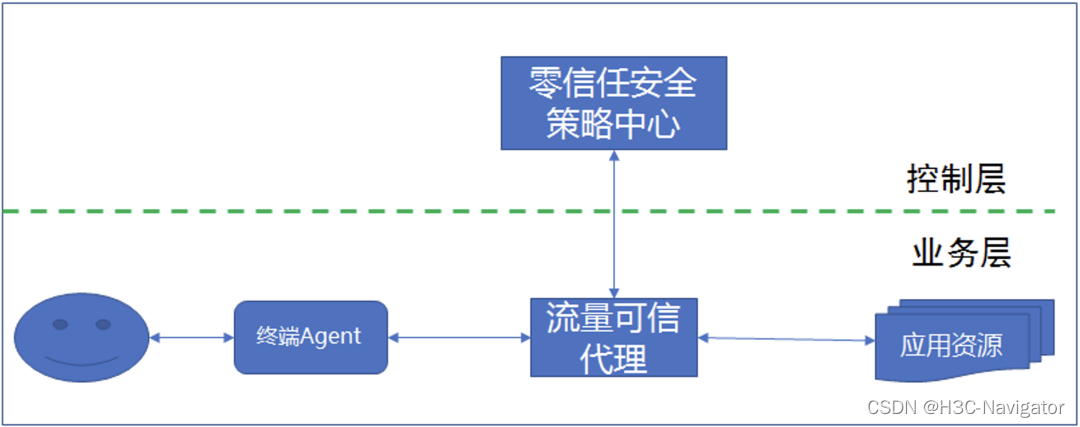

用户对综合业务资源访问模式2:流量可信代理模式

流量可信代理对来自终端的业务流量实现代理控制,可以包含各种业务流量。处理流程如下:

1、 用户通过零信任终端Agent进行设备注册和授权;

2、 终端Agent进行安全基线加固,上传终端设备安全状态,进行终端可信评估;

3、 用户通过终端Agent的hook方式、虚拟网卡、网络过滤驱动等方式,将访问请求转发到流量可信代理;

4、 流量可信代理通过安全策略中心对用户进行认证,对访问请求进行鉴权;

5、 流量可信代理鉴权通过后,将请求转发给应用系统,获取请求的资源;

6、 流量可信代理将资源转发给零信任终端,完成资源请求。

■ 优势

1、 该方案主要适用于非http业务的方案。

2、 对业务改造少。

3、 不需要与可信代理设备建立安全隧道。

用户对综合资源访问模式3:混合可信代理模式

应用场景:在防护的资源中,既有web资源,又有非web业务。处理流程如下:

1、 用户在访问资源时,根据所访问的资源类型,将请求转发到流量可信代理;

2、 流量可信代理通过安全策略中心对用户进行认证和鉴权;;

3、 流量可信代理对有权限的流量进行转发:

i. 直接转发:如果是非web业务,请求将直接转发到应用中,例如C/S应用;

ii. 转发到web可信代理模块:如果有web业务,由web可信代理模块进一步进行更细粒度的鉴权。

4、 流量代理网关将资源转发给终端,完成资源请求响应。

■ 优势

1、实现了对web业务、非web业务的综合零信任防护。

2、实现了对web业务的细粒度安全防护。

七、零信任架构的落地

实施ZTA战略是一个过程,而非对基础设施或流程的大规模替换。组织应逐步实施零信任原则,进行流程变更,并采取保护其最高价值数据资产的技术解决方案。大多数企业在持续投资当前IT现代化方案的同时,在很长一段时间内会出现零信任和现有安全防护模式并存的局面。企业如何迁移到ZTA战略取决于其当前的网络安全状况和运营情况。企业在部署ZTA架构时,要对企业的资产、主体、业务流程、流量和相互依赖关系映射进行识别和梳理。落地的类型包括:

类型一:纯零信任架构

企业落地零信任架构,可以从头开始构建零信任架构网络。如果企业清楚其运营所需的应用/服务工作流,那么企业可以为这些工作流制定基于零信任策略原则的架构。一旦确定了工作流,企业即可缩小所需组件的范围,并开始规划各组件的交互方式。从这一点上看,构建网络基础设施和配置组件是一项工程和组织工作。这可能会带来额外的组织变更,具体取决于企业当前的设置和运行方式。

类型二:ZTA 和传统架构并存

任何一家大企业都不可能在一次技术更新周期内全部迁移至ZTA网络。在传统企业中,ZTA工作流在一段时间(也许是无限期)内会与企业的传统安全防护架构工作流并存。企业向ZTA方法迁移时,可采取每次迁移一个业务流程的方式,使得ZTA架构和传统安全防护架构共存。通过这种模式,实现从传统防护架构到ZTA架构的平稳过渡。

零信任架构的落地步骤:

企业实施ZTA之前,应该对资产、主体、数据流和工作流进行调查。这是 ZTA部署前必须要了解的基本情况。如果不了解当前的操作状态,企业就无法确定需要准备哪些新流程或系统。这些调查可以并行进行,但都与对组织的业务流程检查相关。落地步骤如下图所示:

1、对业务访问主体进行评估

为确保 ZTA 网络正常运行,PE必须了解企业中的业务主体。主体包括人类实体和可能存在的非人类实体(NPE),如应用和IOT设备。在落地评估阶段,分析出有那些主体类型、主体数、主体所在的组织架构、主体所属的角色,是进行身份管理的基础,是零信任前期准备工作的重要内容。

在对主体进行分析评估时,有时也要对主体涉及的设备进行梳理评估,要建立设备清单,在主体进行业务请求时,要保证设备可信,对设备进行认证。

2、对业务客体进行评估

ZTA主要实现对客体的防护。客体,也就是企业需要防护的资产,包括服务器、应用业务、IOT终端、功能、服务、API接口、数据等。梳理出需要防护的尽量详尽的客体对象,对ZTA的防护能力至关重要。

对客体,要根据用户的应用场景和资源防护需求进行分析和评估,梳理出业务客体,并对业务客体进行分级分类。分级分类主要通过敏感度来进行标识。

3、制定访问关系清单

ZTA的目标是实现主体访问客体的实时权限最小化,但动态的访问权限策略是基于静态策略来实现的,而静态访问策略就是指主体和客体之间的访问关系,所以梳理出主体和客体之间的访问关系清单,是ZTA落地很关键的一步。

在ZTA系统中,主体和客体之间的访问关系清单主要通过权限中心来实现。在实际落地时,可以有多种实现方式,比如基于角色、基于属性、基于组织架构、基于具体用户授予权限等。在实际落地时,需要考虑用户的实际需求,主要场景和个性化场景。

4、业务流程梳理

在实际落地时,需要针对不同的业务,进行业务流程分类,梳理出各业务适用的处理流程,在此基础上部署ZTA,才能满足用户的需求。

5、风险评估策略的制定

ZTA架构很重要的一个特点是对主体、客体进行持续风险评估。如何进行风险评估、风险评估的元素有哪些是ZTA落地实施需要考虑的重要内容。在落地实施前,要制定好风险评估策略。

6、部署及运营策略的制定

制定比较完善的部署、运营策略,对ZTA的平滑落地具有很好的指导价值。

7、访问控制策略

除了设置主体、客体之间的访问关系清单外,有时还需要设置一些访问控制策略,如添加访问黑名单、访问白名单、基于时间的访问控制、基于IP的访问控制等