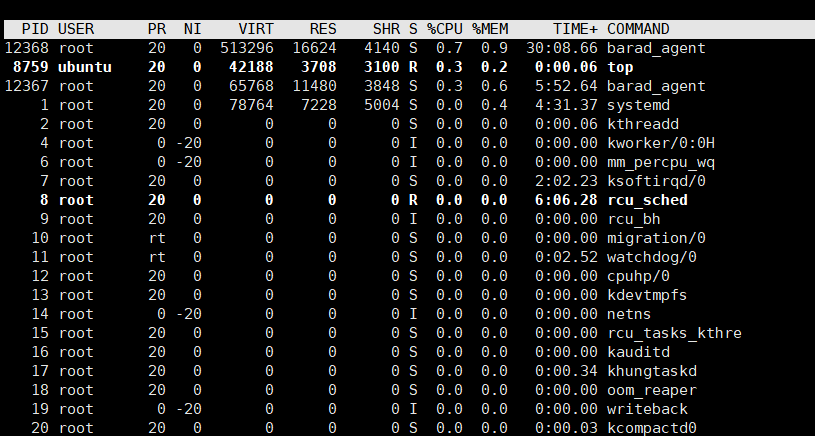

用top命令查看 , 这俩挖矿病毒,真屮了。

用top命令查看 , 这俩挖矿病毒,真屮了。

这俩我解决途径一样,举一个例子说吧。

查出PID

ps -ef | grep kdevtmpfsi

删除 进程

sudo kill -9 [PID]

可以通过 sudo crontab -l 查看是否有可疑的计划任务。

病毒一会就重启了,看它的守护进程

systemctl status [病毒PID]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传![(img-ujJmM3q4-1650554012207)(C:\Users\14470\Desktop\新建 文本文档.assets\image-20220421222135428.png)]](https://img-blog.csdnimg.cn/802165f171ba4b22abc67182b309e637.png)

删除病毒守护进程

sudo kill -9 30409 30985

删除 可疑文件’

一般都是在tmp目录下

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-WOjXqpyF-1650554012208)(C:\Users\14470\Desktop\新建 文本文档.assets\image-20220421222539667.png)]](https://img-blog.csdnimg.cn/5f8976c1fd854ccc9227a70a5e21d5c1.png)

可以看到kdevtmpfsi,这俩病毒文件

果断删除:

sudo rm kdevtmpfsi

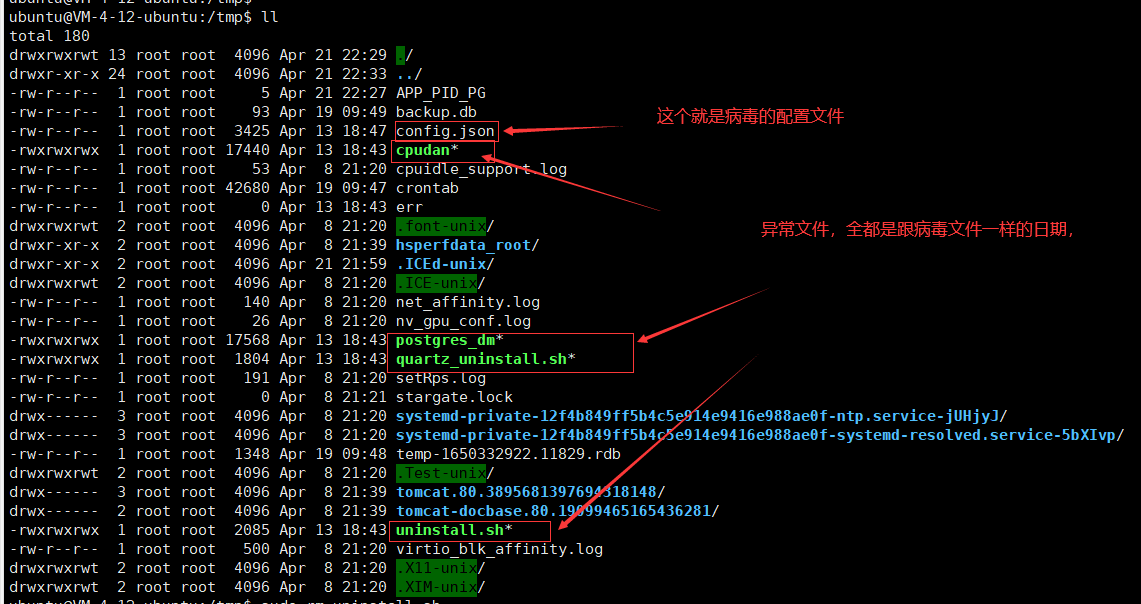

在 /tmp目录下看以看到:

这些也全部删除

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-BMTkVjlR-1650554012210)(C:\Users\14470\Desktop\新建 文本文档.assets\image-20220421223641155.png)]](https://img-blog.csdnimg.cn/578fbeaf5c8e4e939ee474a8371fa70c.png)

删除!

- 通过

find / -name "*kdevtmpfsi*"命令搜索是否还有 kdevtmpfsi 文件

没有就可以了

现在cpu已经降下去了。

事后检查

- 通过

find / -name "*kdevtmpfsi*"命令搜索是否还有 kdevtmpfsi 文件 - 查看 Linux ssh 登陆审计日志。

Centos与RedHat审计日志路径为/var/log/secure,Ubuntu与Debian审计日志路径为/var/log/auth.log。 - 检查 crontab 计划任务是否有可疑任务

后期防护

- 启用

ssh公钥登陆,禁用密码登陆。 云主机:完善安全策略,入口流量,一般只开放 80 443 端口就行,出口流量默认可以不限制,如果有需要根据需求来限制。物理机:可以通过硬件防火墙或者机器上iptables来开放出入口流量规则。- 本机不是直接需要对外提供服务,可以拒绝外网卡入口所有流量,通过

jumper机器内网登陆业务机器。

- 封禁ip