简介

本文介绍了华为交换机日志的定义、分类以及输出方法,通过配置举例详细说明了两种常用的日志输出方法。

什么是日志

日志属于Log信息,其范围比较广。按照ITU-T定义,凡是管理对象事件和异常活动都可以以日志形式记录下来。日志具有跟踪用户活动、管理系统安全的功能,同时也能为系统进行诊断和维护提供依据,是操作维护、定位问题的重要手段。

日志有哪些分类?

日志分为用户日志、运维日志、诊断日志及安全日志。各类日志的定义如表1所示。

!! 说明:系统记录的诊断日志、运维日志仅用于问题定位,不会记录用户的敏感信息。

如何输出日志?

打开设备的信息中心功能可实现各种信息的输出。为了实现对各类信息的输出控制,信息中心定义了10条信息通道(如图1所示),缺省情况下0-5号信息通道有特定名称,6-9号信息通道没有特定名称。各通道之间独立输出,互不影响。

如图1所示,日志有5个输出方向,分别为控制台、远程终端、日志主机、Log缓冲区和日志文件。

缺省情况下,5个输出方向与5条信息通道一一对应。用户可以根据需要更改信息通道的名称,也可以更改信息通道与输出方向之间的对应关系。

最常用的日志输出方式是输出到日志文件与输出到日志主机。

输出到日志文件:将设备的各类日志输出到一台远程服务器的文件中。

输出到日志主机:对设备的日志进行分类,将不同种类的日志输出到不同的远程服务器上。

如何将日志输出到日志文件?

组网图

如图1所示,SwitchA通过网络与FTP Server相连,SwitchA和FTP Server之间路由可达。网络维护人员希望在FTP Server上查看SwitchA上产生的日志信息,以了解SwitchA的运行情况。

!! 说明 FTP为不安全协议,用户如果对网络安全要求较高,建议使用SFTP。

配置步骤

1、使能信息中心功能。

system-view

[~HUAWEI] sysname SwitchA

[*HUAWEI] commit

[~SwitchA] info-center enable

[*SwitchA] commit

2、配置向日志文件发送Log信息的信息通道和输出规则。

[~SwitchA] info-center logfile channel channel6

[*SwitchA] commit

[~SwitchA] info-center source default channel channel6 log level warning

[*SwitchA] commit

3、配置登录到FTP Server,登录用户名为user1,密码为pwd123。

ftp 10.1.1.1

Trying 10.1.1.1 …

Press CTRL + K to abort

Connected to 10.1.1.1.

220 VRPV8 FTP service ready.

User(10.1.1.1:(none)):user1

331 Password required for user1.

Enter password:

230 User logged in.

4、将设备生成的日志文件传输到FTP Server。

[ftp] put flash:/logfile/log.log

200 Port command okay.

150 Opening ASCII mode data connection for /log.log.

226 Transfer complete.

\ 100% [***********]

FTP: 7521956 byte(s) send in 3.1784917300 second(s) 2311.409Kbyte(s)/sec.

[ftp] quit

配置文件

SwitchA的配置文件

sysname SwitchA

info-center source default channel 6 log level warning

info-center logfile channel 6

return

如何将日志输出到日志主机?

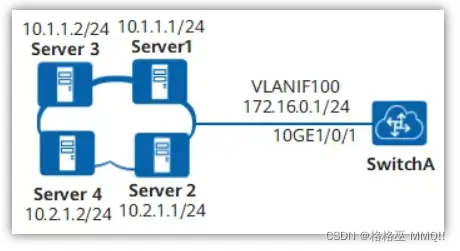

组网图

如图1所示,SwitchA分别与四个日志主机相连且路由可达。网络管理员希望不同的日志主机接收不同类型和不同严重级别的Log信息,以便对设备不同模块产生的信息进行实时监控,同时希望能够保证日志主机接收Log信息的可靠性。

操作步骤

1、配置客户端型SSL策略。

#日志主机需要从CA申请证书,假设证书对应的信任机构文件为1_cacert_pem_rsa.pem、1_rootcert_pem_rsa.pem,并已上传到SwitchA的security子目录下。

system-view

[~HUAWEI] sysname SwitchA

[*HUAWEI] commit

[~SwitchA] ssl policy syslog_client

[*SwitchA-ssl-policy-syslog_client] trusted-ca load pem-ca 1_cacert_pem_rsa.pem

[*SwitchA-ssl-policy-syslog_client] trusted-ca load pem-ca 1_rootcert_pem_rsa.pem

[*SwitchA-ssl-policy-syslog_client] commit

[~SwitchA-ssl-policy-syslog_client] quit

2、所有步骤执行成功后,通过display ssl policy命令可以看到加载的信任证书机构文件详细信息。

[~SwitchA] display ssl policy

SSL Policy Name: syslog_client

Policy Applicants:

Key-pair Type:

Certificate File Type:

Certificate Type:

Certificate Filename:

Key-file Filename:

CRL File:

Trusted-CA File:

Trusted-CA File 1: Format = PEM, Filename = 1_cacert_pem_rsa.pem

Trusted-CA File 2: Format = PEM, Filename = 1_rootcert_pem_rsa.pem

3、使能信息中心功能。

[~SwitchA] info-center enable

[*SwitchA] commit

4、命名信息通道。

[~SwitchA] info-center channel 6 name loghost1

[*SwitchA] info-center channel 7 name loghost2

[*SwitchA] commit

5、配置Log信息输出到日志主机所使用的安全信息通道。

[~SwitchA] info-center loghost 10.1.1.1 channel loghost1 transport tcp ssl-policy syslog_client

[*SwitchA] info-center loghost 10.1.1.2 channel loghost1 transport tcp ssl-policy syslog_client

[*SwitchA] info-center loghost 10.2.1.1 channel loghost2 transport tcp ssl-policy syslog_client

[*SwitchA] info-center loghost 10.2.1.2 channel loghost2 transport tcp ssl-policy syslog_client

[*SwitchA] commit

6、配置向日志主机通道输出Log信息的规则。

[~SwitchA] info-center source arp channel loghost1 log level notification

[*SwitchA] info-center source aaa channel loghost2 log level warning

[*SwitchA] commit

7、配置发送日志信息的源接口。

[~SwitchA] info-center loghost source vlanif 100

[*SwitchA] commit

8、在Server端配置日志主机。

设备会产生大量的Log信息,而设备本身的存储空间相对有限,就需要配置日志主机实现对设备Log信息的收集。日志主机可以使用操作系统自带的日志软件,也可以使用第三方日志软件。

配置文件

SwitchA的配置文件

sysname SwitchA

ssl policy syslog_client

trusted-ca load pem-ca 1_cacert_pem_rsa.pem

trusted-ca load pem-ca 1_rootcert_pem_rsa.pem

info-center channel 6 name loghost1

info-center channel 7 name loghost2

info-center source arp channel 6 log level notification

info-center source aaa channel 7 log level warning

info-center loghost source Vlanif100

info-center loghost 10.1.1.1 channel 6 transport tcp ssl-policy syslog_client

info-center loghost 10.1.1.2 channel 6 transport tcp ssl-policy syslog_client

info-center loghost 10.2.1.1 channel 7 transport tcp ssl-policy syslog_client

info-center loghost 10.2.1.2 channel 7 transport tcp ssl-policy syslog_client