工作组:工作组就像一个可以自由进入和退出的社团,方便同组的计算机互相访问。工作组没有集中管理作用,工作组里的所有计算机都是对等的(没有服务器和客户机之分)。

密码策略修改:https://www.csdn.net/tags/OtDaQg5sMjA3MC1ibG9n.html

执行powershell脚本:

PowerShell.exe -ExecutionPolicy Bypass -File test.ps1

内网主机扫描:

主机扫描:

1.利用NetBIOS快速探测内网

nbtscan是一个命令行工具,用于扫描本地或远程TCP/IP 网络上的开放 NetBIOS名称服务器。nbtscan有Windows 和Linux两个版本,体积很小,不需要安装特殊的库或DLL就能使用。

2.利用ICMP协议快速探测内网

for /L %I in (1,1,254) Do @ping -w 1 -n 1 192.168.1.%I | findstr "TTL="

3.通过ARP扫描探测内网

arp-scan工具

arp.exe -t 192.168.1.0/20

端口扫描:

1.利用telnet命令进行扫描

telnet DC 22

2.S扫描器

S扫描器是早期的一种快速端口扫描工具,支持大网段扫描,特别适合运行在 Windows Sever2003以下版本的操作系统中。S扫描器的扫描结果默认保存在其安装目录下的result.txt文件中。

3.Metasploit端口扫描

4.PowerSploit的Invoke-portscan.ps1脚本

5.Nishang的 Invoke-PortScan模块

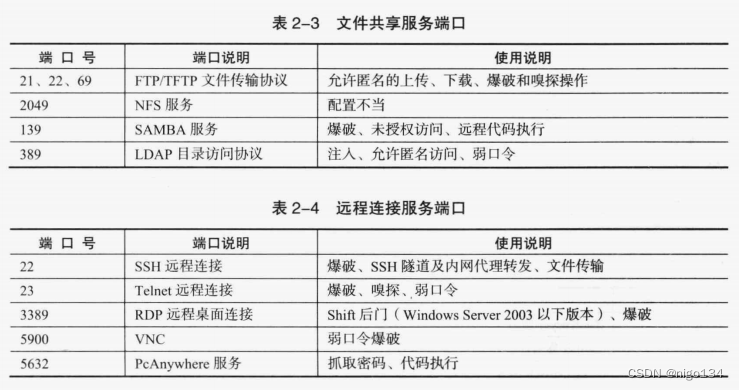

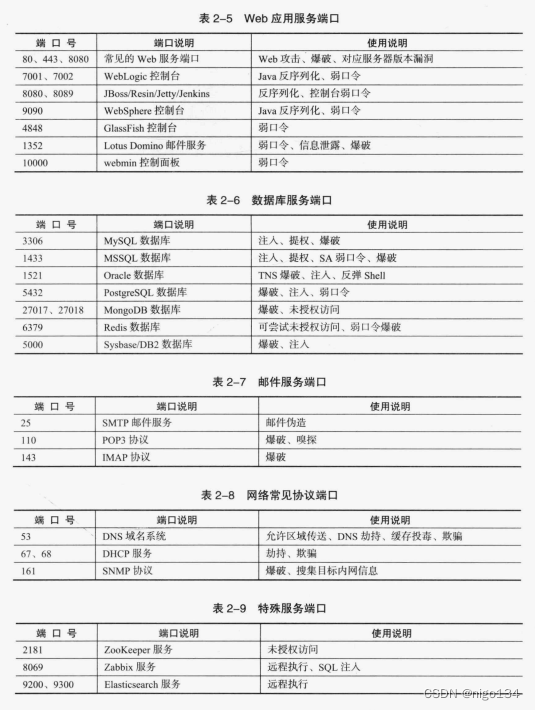

端口Banner信息

常用的域管理员定位工具有psloggedon.exe、PVEFindADUser.exe、netsess.exe,以及 hunter ,NetView等。在 PowerShell 中,常用的工具是PowerView。

psloggedon.exe:查看谁登入过本机(包括远程和本地)

PVEFindADUser.exe可用于查找活动目录用户登录的位置、枚举域用户,以及查找在特定计算机上登录的用户,包括本地用户、通过RDP登录的用户、用于运行服务和计划任务的用户。运行该工具的计算机需要配置.NET Framework 2.0环境,并且需要具有管理员权限。