1. 防火墙技术

防火墙是建立在内外网络边界上的过滤封锁机制,它认为内部网络是安全和可信赖的,而外部网络是不安全和不可信赖的。防火墙的作用是防止不希望的、未经授权的进出被保护的内部网络,通过边界控制强化内部网络的安全策略。防火墙作为网络安全体系的基础和核心控制设施,贯穿于受控网络通信主干线,对通过受控干线的任何通信行为进行安全处理,如控制、审计、报警和反应等,同时也担着繁重的通信任务,由于其自身处于网络系统中的敏感位置,自身还要面对各种威胁,因此,选用一个安全稳定和可靠的防火墙产品,其重要性不言而喻。

内部网络和外部网络之间,存在着一个DMZ(隔离区):属于不太安全的,可以存取一些公用信息;比如,一些公用服务器:WEB服务器,Email服务器、FTP服务器。

Web网络和内部网络都可以访问DMZ,所以DMZ,存取了一些公用的,提高了效率。

防火墙技术经历了包过滤,应用代理网关和状态检测技术三个发展阶段。

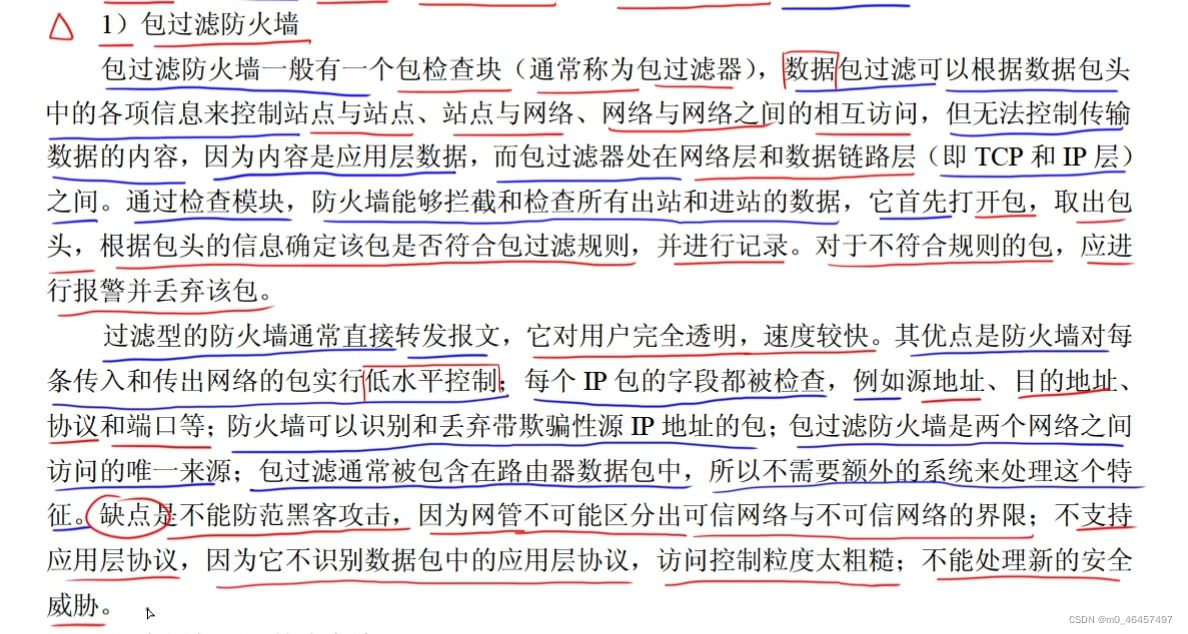

1.1 包过滤防火墙

对信息进行拆包检测包头,进行识别和丢弃。

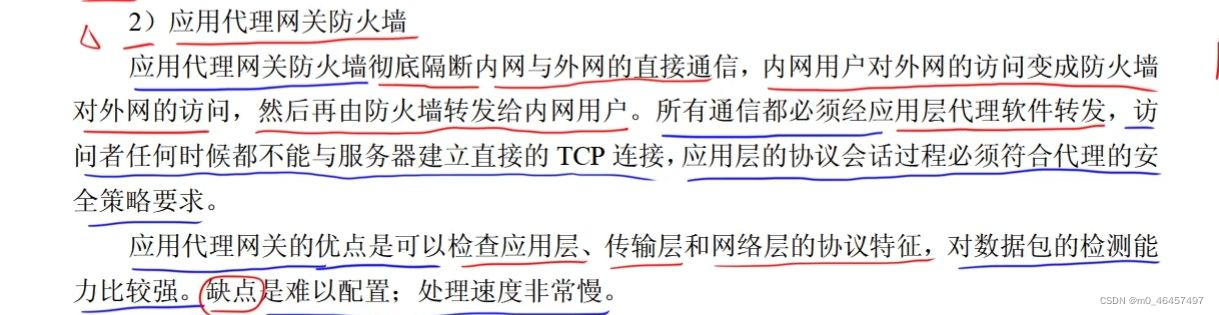

1.2 应用代理网关防火墙

1.3 状态检测技术防火墙(未看过)

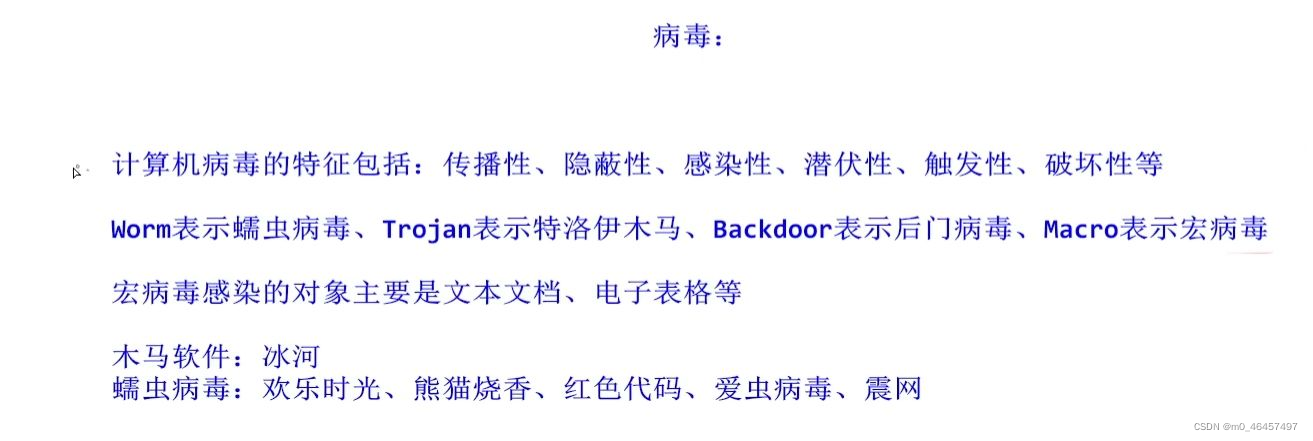

2. 病毒

什么是病毒、木马、蠕虫?蠕虫病毒和木马有什么区别? - 系统之家 (xitongzhijia.net)

2.1 特洛伊木马

- 感染后会有黑客多建立恶性连接,企图控制被感染端;

- 被感染端被当做服务器,去主动连接黑客端,黑客端被当做客户端

- 通过内部发起连接与外部主机建立联系,由外部主机控制并盗取用户信息的恶意代码

- 以下载应用程序时传播

CIH:系统病毒

X卧底:木马病毒

3. 网络攻击

3.1 拒绝服务攻击(Dos攻击)

- 目的是使计算机或网络无法提供正常的服务

- 拒绝服务技师不断向计算机发起请求来实现的

3.2 重放攻击

- 攻击者发送一个目的主机已经接受过的报文来达到攻击目的

- 攻击者利用网络监听或者其他方式盗取认证凭据,之后再重新发送给认证服务器

- 主要由于身份认证过程,目的是破坏认证的正确性

3.3 口令入侵攻击

- 使用某些合法用户的账号和口令登陆到目的主机,然后再实施攻击活动

3.4 特洛伊木马

- 被伪装成程序或游戏,当用户下载了带有木马的软件或附件,是这个程序就会向黑客发起连接请求,建立连接后,黑客就实施攻击活动

3.5 端口欺骗攻击

- 采用端口扫描找到系统漏洞,从而实施攻击

3.6 网络监听

- 攻击者可以接受某一网段在同一条物理通道上传输的所有信息,使用网络监听可以轻松截取包括账号和口令(密码)在内的信息资料

3.7 IP欺骗攻击

产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份

3.8 Sql注入攻击(最近一年考过)

是黑客对数据库进行攻击的常用手段之一

攻击手段(前提)

- 没有对用户数据的合法性进行判断,使应用程序存在安全隐患

- 攻击者可以提交一段数据库查询代码,根据程序返回的结果,我的某些她想得知的数据

- 首先获取数据库的权限,就可获取用户账号和口令信息,以及对某些数据修改等

3.9 入侵检测技术

专家系统;模型检测;简单匹配

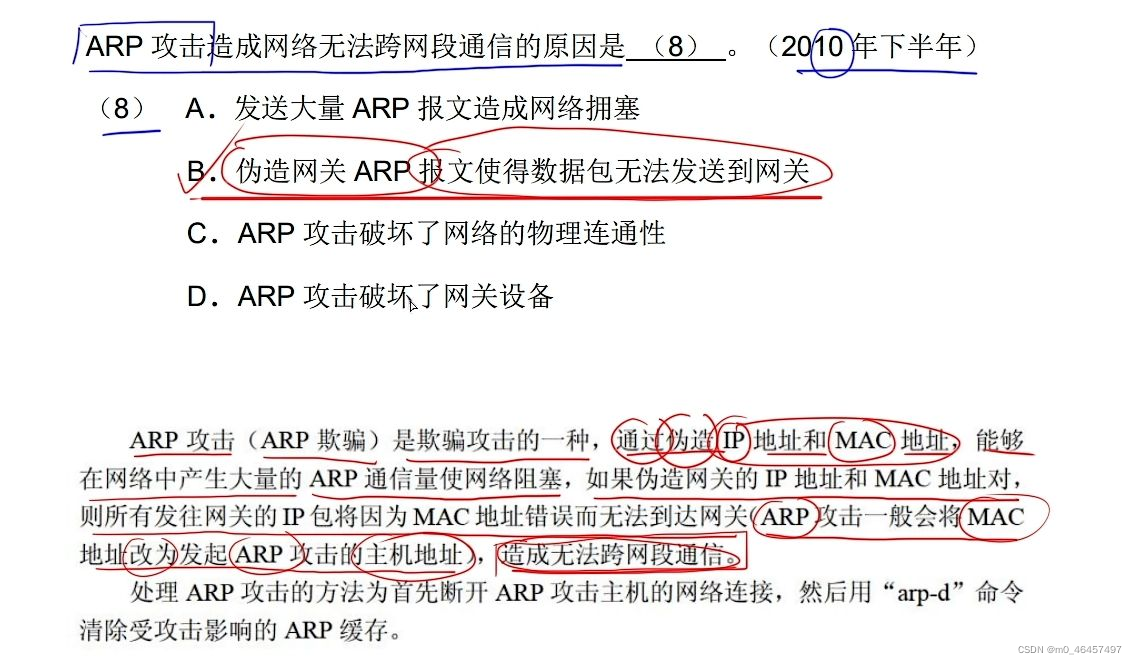

ARP欺骗攻击

4. 网络安全

4.1 安全协议

4.1.1 SSL(安全套接层)端口号:443

SSL( Secure Socket Layer,安全套接层)是Netscape于1994年开发的传输层安全协议,用于实现Web安全通信。1996年发布的SSL3.0协议草案已经成为一个事实上的Web安全标准

4.1.2 TLS(传输层安全协议)

TLS( Transport Layer Security,传输层安全协议)是IETF制定的协议,它建立在SSL3.0协议规范之上,是SSL3.0的后续版本

4.2 安全连接

4.2.1 SSH

终端设备与远程站点之间建立安全连接的协议时SSH。SSH为Secure Shell的缩写,是由IETF制定的建立在应用层和传输层基础上的安全协议。

SSH是专为远程登陆会话和其他网络服务提供安全性的协议。利用SSH协议可以有效防止远程管理过程中的信息泄露问题。

SSH最初是UNIX上的程序,后来又迅速扩展到其他操作平台。

4.3 安全通道

4.3.1 HTTPS(安全,端口号为443)

HTTP为不安全的,其端口号为80

HTTPS(Hyper Text Transfer Protocol over Secure Socket Layer),是以安全为目标的HTTP通道,即使用SSL加密算法的HTTP。

4.4 电子邮件

4.4.1 MIME(多用途互联网邮件扩展类型)

与安全没有什么相关性

是一个互联网标准,扩展了电子邮件标准,使其能够支持:非ASCII字符文件,非文本格式附件(二进制、声音、图像等),由多部分组成的消息体,包含非ASCII字符的头信息

4.4.2 PGP(优良保密协议)

是一个基于RSA公匙加密体系的邮件加密软件。可以用它对邮件保密以防止非授权者阅读,还能对邮件加上数字签名从而使收信人可以确认邮件的发送方。

零碎知识点

- 在IE浏览器中,安全级别由低到高的区域设置为Internet—>本地Intranet—>可信站点—>受限站点

- 在Windows系统中,默认权限由低到高的用户组排名为:everyone(所有用户)—>users(用户组)—>power users(高级用户)—>administrators(管理员)

- IIS6.0支持的身份验证安全机制有4中验证方法

- 集成Windows身份验证:以Kerberos票证的形式通过网络向用户发送身份验证信息,并提供较高的安全级别。Windows集成身份验证Kerberos版本5和NTLM身份验证

- 摘要式身份验证:将用户凭据作为MD5哈希或消息摘要在网络中进行传输,这样就无法根据哈希对原始用户名和密码进行解码

- .NET Passport身份验证:对IIS的请求必须在查询字符串或Cookie中包含有效的.NET Passport凭据,提供了单一登录安全性,为用户提供对Internet上各种服务的访问权限。

- 基本身份验证:用户凭据以明文形式在网络中发送。这种形式提供的安全级别很低,因为几乎所有协议分析程序都能读取密码

- IPSec:对IP数据报文进行加密

- ARP:地址解析协议

- Telnet 远程登陆(不安全)

- WEP:有线等效保密协议

- 公共端口号:0~1023

- POP3端口号为:110

- Tmocat默认端口:8080

- TCP:传输控制协议

- TFTP:简单文件传输协议

- PP2P:链路加密

- RFB:远程登陆图形化用户界面

- IGMP:因特网组管理协议

16.信息安全存储安全

信息安全包括5个基本要素:机密性、完整性、可用性、可控件与可审查性。

- 机密性:确保信息不暴漏给未授权的实体或进程

- 完整性:只有得到允许的人才能修改数据,并且能够判别出数据是否已被修改

- 可用性:得到授权的实体在需要时可访问数据,即攻击者不能占用所有的资源而阻碍授权者的工作

- 可控性:可以控制授权范围内的信息流向及行为方式

- 可审查性:对出现的信息安全问题提供调查的依据和手段。

信息的存储安全包括信息使用的安全(如用户的标识与验证、用户存取权限限制、安全问题跟踪等)、系统安全监控、计算机病毒防治、数据的加密和防止非法的攻击等。