一、简介

企业网架构有多种多样的形式,从最传统的三层组网架构到今天华为主推的自动驾驶网络,简称ADN。中间也经历了很多种架构,随着企业规模的越来越大,对应用的要求越来越多,也越来越复杂。以前的企业网只需要满足员工上网的需求就行了,后来随着ERP、OA、文件共享系统的加入了,需求发生了变化,底层的架构随之也带来了诸多挑战,第一点带宽的挑战,以前互联千兆,桌面百兆。现在各种系统加入到了网络中,相应的带宽就无法满足需求,需要10G互联,甚至更高,40G或100G互联。第二点设备稳定性的挑战,随之各种应用系统的增加,企业对网络的稳定性要求也提出了要求,要确保内联网故障小于10分钟的需求,就需要网络设备提供冗余性保障,互联链路提供冗余性保障。第三点运维的挑战,企业的各种应用系统,对访问者的身份认证权限是有要求,不同的人员有不同的权限。传统的网络中,权限与IP的关系是紧耦合的,一旦人员的IP地址改变后,后续的权限将不生效,需要重新配置新的策略。目前厂商的解决方案有:H3C的业务随行方案是全网大二层,全网配置VxLAN,使终端人员的IP不会改变。华为的业务随行方案是策略与IP进行解耦,通过认证后的加入相应的安全组来实现业务随行,目前业界能做到IP与策略解耦,只有思科和华为两家,厂商需要有自研芯片才能做到。还有传统网络,需要工程师,一个一个设备去调试,调试完网络,再进行系统调试和上线,这个过程是很长的,而且配置复杂难懂,不利于维护。后期的网络维护,还需要网络工程师每天对设备日志进行查看,并且进行分析日志产生原因。发生故障后,网管系统不能及时发现。使用者与网络管理者,将出现一个时间差。以上问题,只是我个人理解上有限的几个观点,还有很多很多问题。接下去我会逐一分析各种网络架构,纯属个人观点。

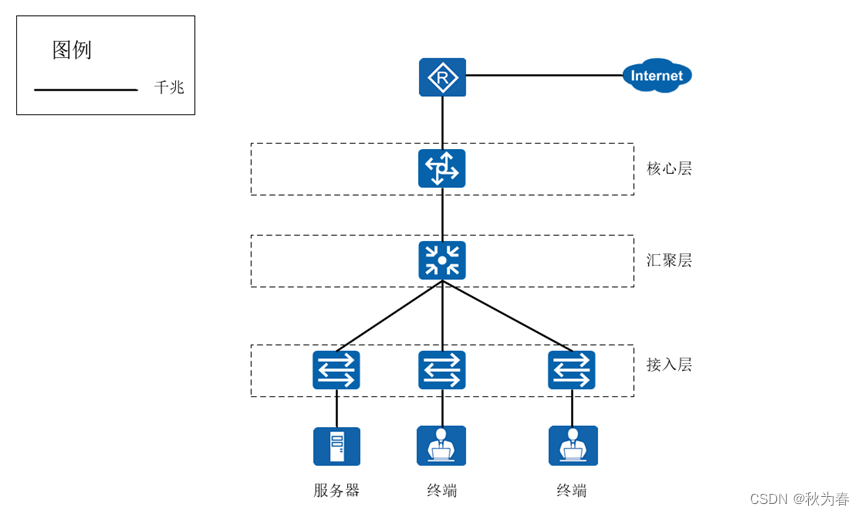

一、传统组网架构

1.2分析

这是一个非常传统的网络架构,整个架构分为了接入层、汇聚层、核心层,出口是一台路由器。接入的设备不多,服务器几台,终端若干个,满足企业网上网的需求就够了。后续如果有ERP、OA、文件共享、无线等各种各样的系统,加入进来,这个时候就有以下几个缺点:

- 服务器连接到接入交换机是单链路接入,一旦链路出问题,服务器就会成为孤岛,不能提供服务器。

- 服务器没有做集群,一旦服务器宕机,讲不能提供服务。

- 接入、汇聚、核心都是单点故障,且都是串联,没有任何逃生链路,一旦这个串联中的某一台设备故障,网络就不能运行。

- 接入、汇聚、核心互联都是千兆、且单链路,没有冗余链路来提供热备,一旦链路出问题,接入交换机将无法转发东西向和南北向流量。

- 设备管理还是带内管理,一旦业务链路出故障,将无法进行设备管理。

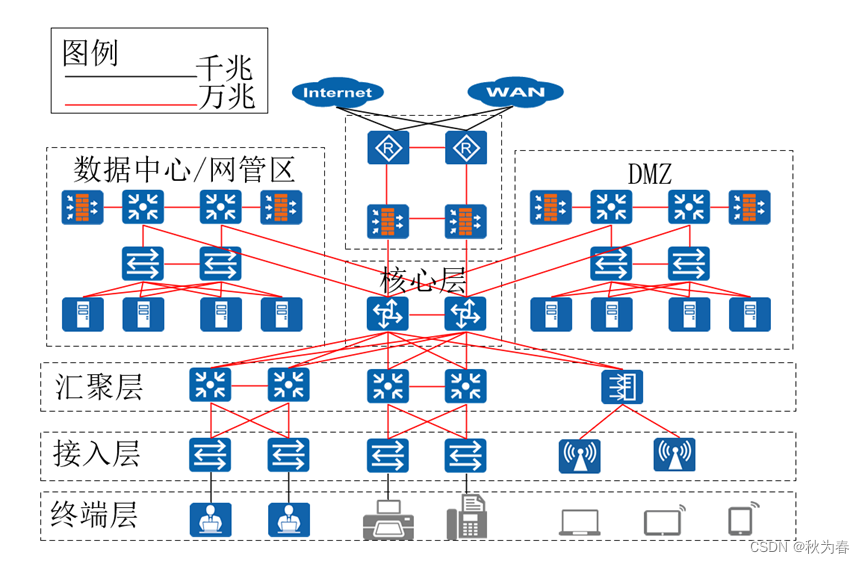

二、传统组网架构升级

2.1拓扑

2.2分析

这个三层架构比之前的传统架构可靠性方面增强了很多,汇聚、核心做了堆叠,出口防火墙做了双机热备,出口防火墙做了VRRP。将数据中心和网管、DMZ单独做了pod,并且pod中也对汇聚和接入做了堆叠,提高了设备的可靠性,且服务器也双归接入到了接入交换机,下面介绍了各层用到了哪些技术:

- 接入层主要用到了边缘端口(使终端快速上线)、VLAN(将不同的业务划到不同的VLAN,进行隔离)、DHCP Snooping(防私设DHCP服务器)、DAI(防止ARP欺骗)、BPDU保护(防止收到终端过来的BPDU)、LAG(提供冗余且增加带宽)。

- 汇聚层主要用到了VPN实例(将不同的流量加入到不同的VPN实例,进行路由隔离)、OSPF(路由学习)。

- 核心层主要用到了VPN实例(将不同的流量加入到不同的VPN实例,进行路由隔离)、OSPF(路由学习)。

- 数据中心/网管区防火墙用到了双机热备、汇聚交换机和接入交换机用了堆叠,服务器双归接入到接入交换机。

- 出口层防火墙采用双机热备,路由器采用BGP进行出口选路。

- DMZ区和数据中心/网管区类似,不做解释。

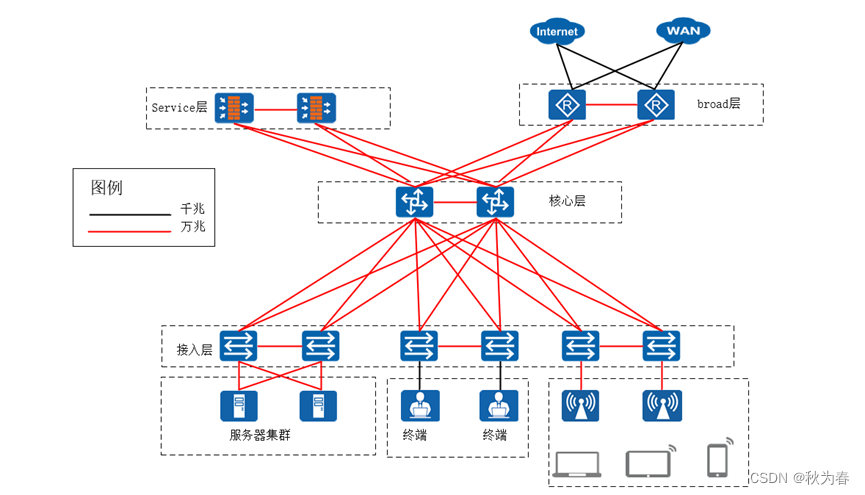

三、极简二层组网(无控制器)

3.1拓扑

?

3.2分析

这种网络架构是时下比较流行的网络架构,只有接入层、核心层、service层、broad层,省略了汇聚层。减少了汇聚层,故障点大大减少,运维效率也会大大提升。极简的组网带来极简的转发,接入一跳即达核心,没有中间收敛比的限制,网络更加可靠。由于无控制器,所以不推荐使用VxLAN技术,还是使用VLAN技术,来进行流量隔离,即多个VLAN一个VPN实例一个虚墙的架构,将不同的流量进行路由层面的隔离,类似于数据中心VPC的网络架构。下面介绍下,各层用到的技术:

- 接入层主要运用堆叠技术(将物理两台设备逻辑上一台设备,提供可靠性和性能)、边缘端口(使终端快速上线)、VLAN(将不同的业务划到不同的VLAN,进行隔离)、DHCP Snooping(防私设DHCP服务器)、DAI(防止ARP欺骗)、BPDU保护(防止收到终端过来的BPDU)、LAG(提供冗余且增加带宽)。服务器采用双归接入,提高带宽和可靠性。

- 核心层主要运用堆叠技术(将物理两台设备逻辑上一台设备,提供可靠性和性能)、随板AC(核心交换机自带AC功能,无需购买单独设备,做到有线和无线深度融合)、VPN实例(将不同的流量加入到不同的VPN实例,进行路由隔离)、静态路由。

- service层防火墙采用双机热备(提高可靠性)、虚墙(将物理防火墙拆分成多个虚墙)、NAT-Policy、Security-Policy等,根墙采用OSPF。

- broad层采用VPN实例(将不同的internet和wan进行隔离)、OSPF、BGP。

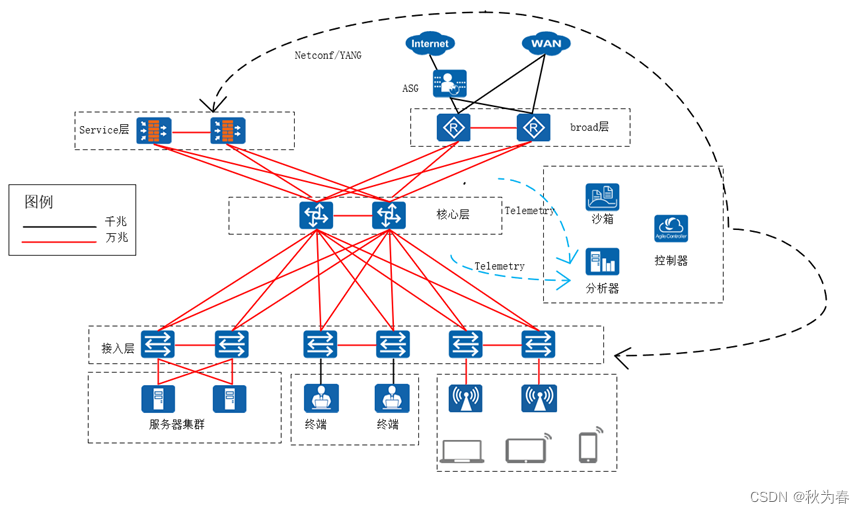

四、极简二层组网(有控制器)

4.1拓扑

4.2分析

这种就是业界目前主推的AND(自动驾驶网络),华为这个的解决方案叫做CloudCampus2.0。网络主要分为两层,接入层、核心层。整个网络将分为underlay网络和overlay网络。overlay是一种虚拟网络,overaly网络如何变动,对underlay网络毫无影响。不同的业务或不同的流量,将创建不同的overlay网络,使流量进行隔离。扩展性很强,采用的数据中心的spine和leaf架构,横向扩展优秀。由控制器进行创建overlay网络,采用netconfig/yang协议,解放了网管人员的双手。所有的网络设备通过telemetry协议,进行主动式秒级推送设备状态数据到分析器,分析器进行分析,得出网络存在哪些风险点,哪些故障,通过控制器能进行AP自动信道调优等等,解放了双眼。分析器通过大数据、AI能分析出故障点发生的原因,使网管人员一目了然,解放了大脑。防火墙和交换机这些设备,具备探针功能,将威胁上传到分析器,分析器再联动控制器,进行威胁流量的阻断。