一、nmap网络端口扫描

nmap [选项]? ip

-sS,TCP SYN 扫描(半开扫描):只向目标发出 SYN 数据包,如果收到 SYN/ACK响应包就认为目标端口正在监听,并立即断开连接;否则认为目标端口并未开放。 tcp确定三次握手 -sT,TCP 连接扫描:这是完整的 TCP 扫描方式,用来建立一个 TCP 连接,如果 成功则认为目标端口正在监听服务,否则认为目标端口并未开放。

-sF,TCP FIN 扫描:开放的端口会忽略这种数据包,关闭的端口会回应RST数据包。许多防火墙只对 SYN 数据包进行简单过滤,而忽略了其他形式的 TCP 攻击包。这种类型的扫描可间接检测防火墙的健壮性。

-sU,UDP 扫描:探测目标主机提供哪些 UDP 服务,UDP扫描的速度会比较慢。

-sP,ICMP 扫描:类似于 ping 检测,快速判断目标主机是否存活,不做其他扫描。

-P0,跳过 ping 检测:这种方式认为所有的目标主机是存活的,当对方不响应 ICMP 请求时,使用这种方式可以避免因无法 ping 通而放弃扫描

? ? ? ?

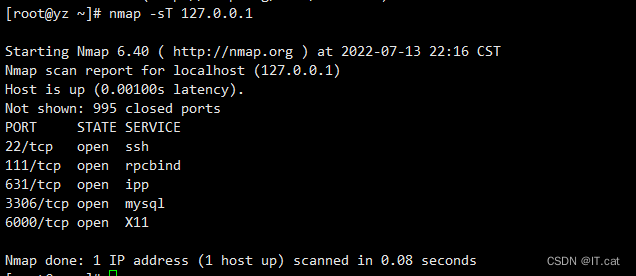

这个命令可以查看已开的端口

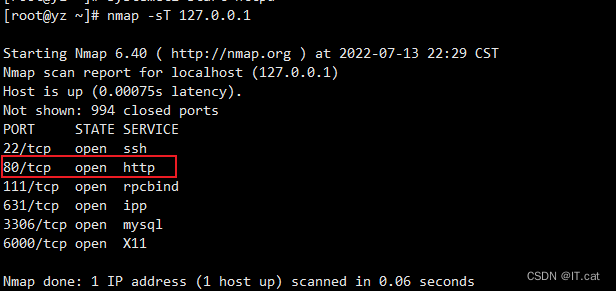

比如我们打开一个http服务,再扫描一遍

systemctl start httpd? ?#打开一个服务

nmap -sT 127.0.0.1? #再扫描一遍

? ? ? ?

会发现http端口被扫描到了?

二、netstat

? ? ? ? 查看当前操作系统的物理连接状态,路由表接口统计等信息,它是了解网络状态及排除网络服务故障的有效工具

netstat [选项]

-n:以数字形式显示相关的主机地址、端口等信息

-r:显示路由表信息

-a:显示主机中所有活动的网络连接信息(包括监听、非监听状态的服务端口)

-l:显示处于监听状态的网络连接及端口信息

-t:查看TCP相关信息

-u:显示UDP协议相关的信息

-P:显示与网络连接相关的进程号,进程名称信息

proto? ? ? ? 协议(TCP/UDP)

Recv-Q? ? ?队列queue接收队列

Send-Q? ? ?队列queue发送队列

Local Address? ? tcp连接的本地地址

Foreign Address? ? tcp连接另一端的地址

State? ? ?显示套接口当前的状态

PID/Program name? ? 进程号以及服务名