见贤思齐焉,见不贤而内自省也。

aTrust项目的相关操作与分享(部分)

1.1.软件部署

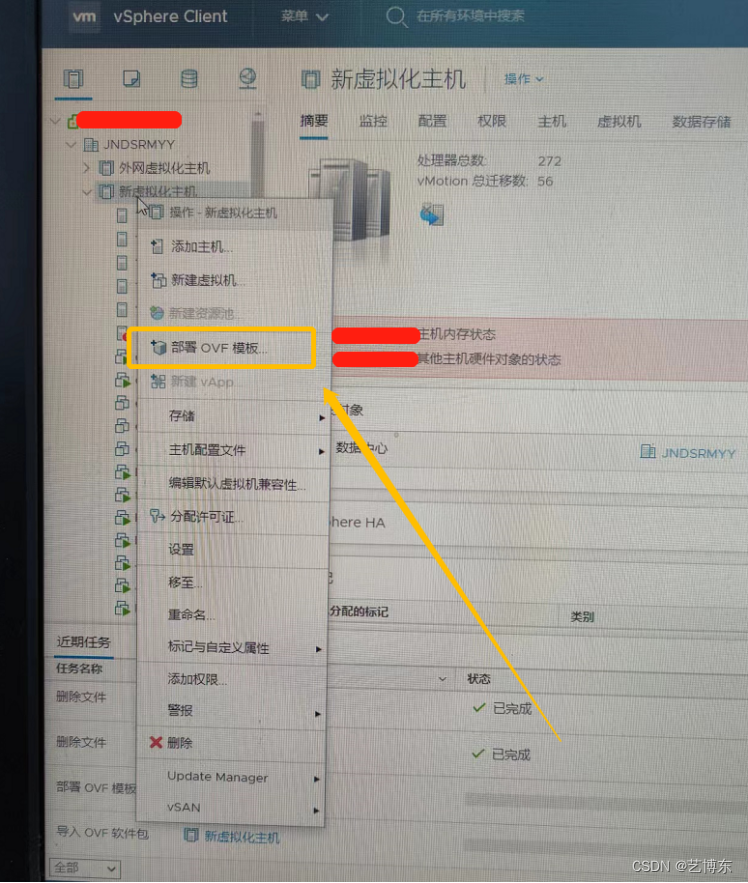

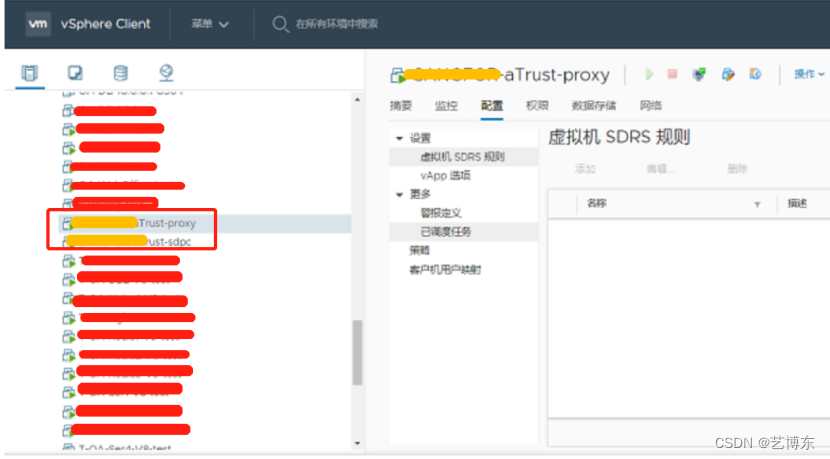

EDR、aTrust虚拟化部署都一样的(部署在VM vSphere Client平台)

VM vSphere Client平台导入镜像(部署OVF模板);

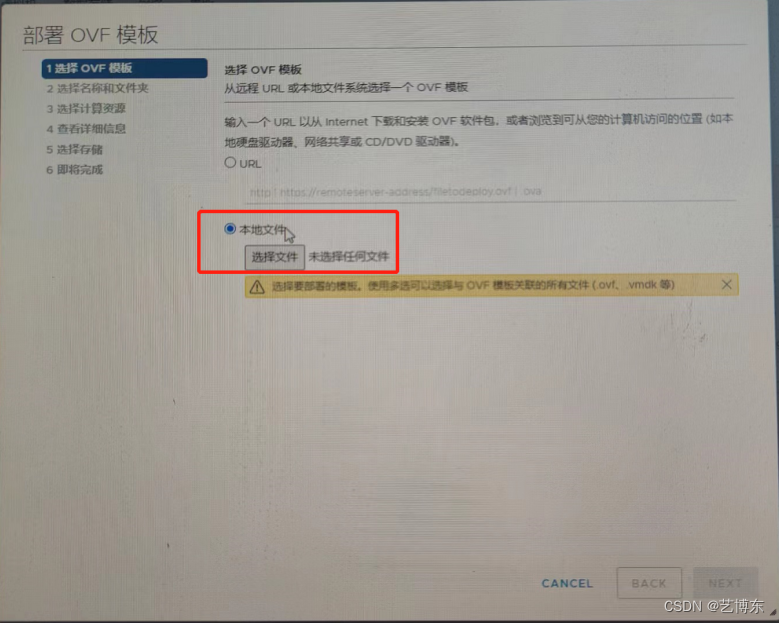

步骤如下:

选择本地文件(部署的OVA镜像)

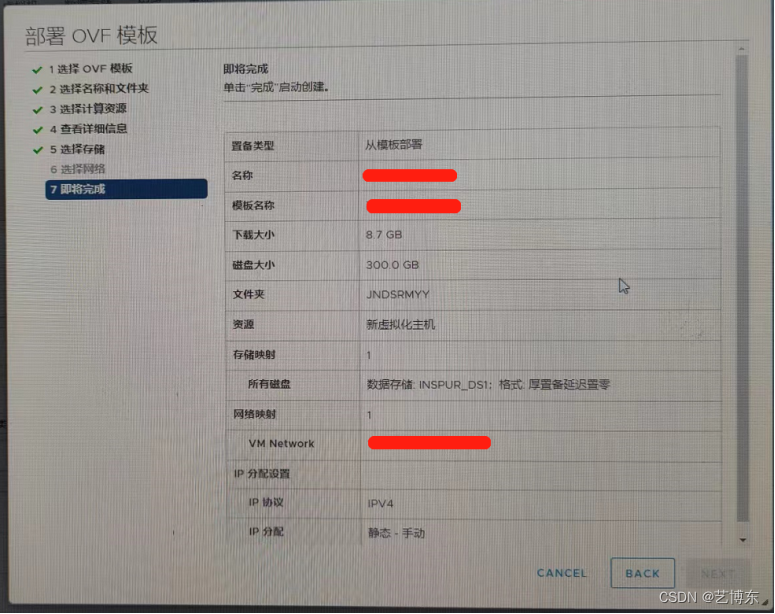

即将完成

完成部署OVF模板

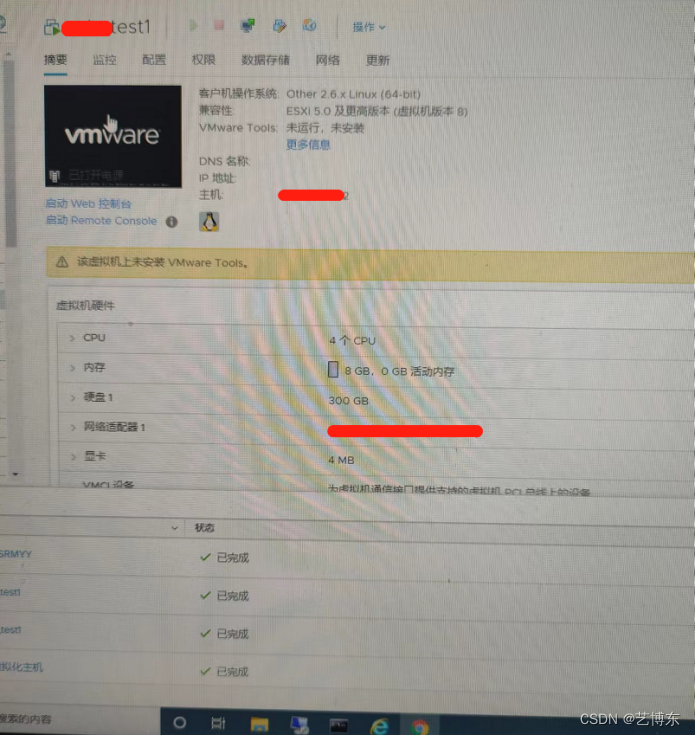

已导入虚拟机

1.2.在虚拟化平台上

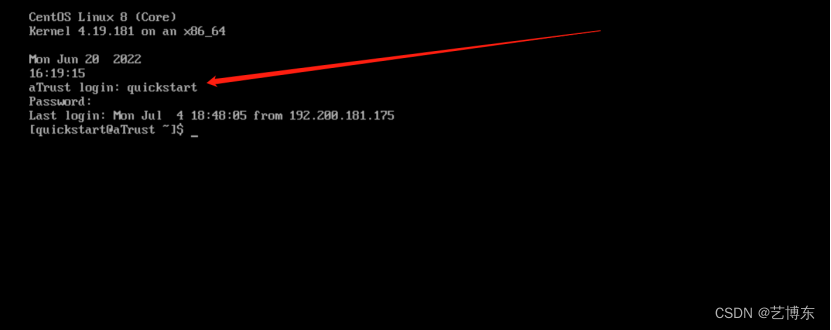

在虚拟化平台上,打开aTrust虚拟机的控制台,登录虚拟机设备后台账号密码:

quickstart/sangforquickstart

使用ifconfig命令配置临时接口IP地址:ifconfig eth0 10.0.XX.XX/24

使用route命令添加eth0的直连路由(必做):route add -net 10.0.XX.0/24 eth0

添加默认路由指向网关:route add default gw 10.0.XX.XX

登录设备账号密码:quickstart/sangforquickstart 或者quickstart/SangforSDP@1220。

账号/密码:superadmin/qweQWE123!@#

如果修改过密码之后,控制台的账号/密码:quickstart/qweQWE123!@#@sdp

quicksftp账号:使用该账号时默认账号密码(quicksftp/SangforSDP@1220),若admin账号有更改,则quicksftp账号的后台密码会联动更改为:qweQWE123!@#@sdp

1.3.基础调试

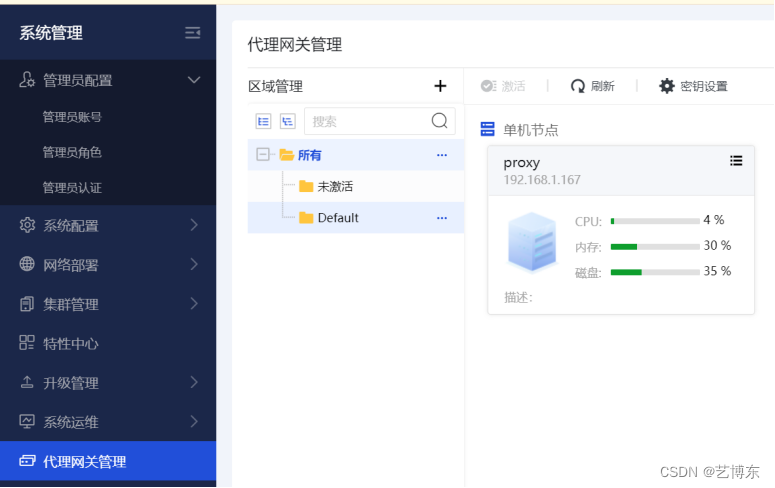

proxy

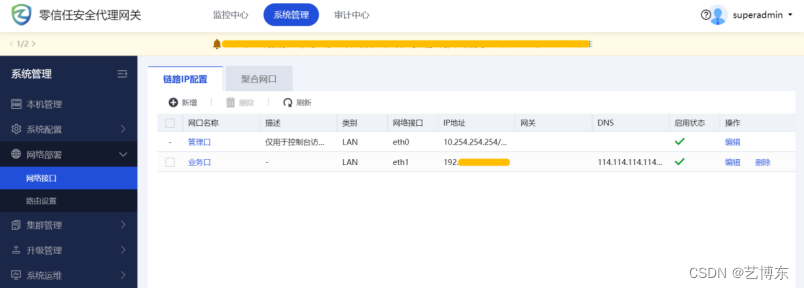

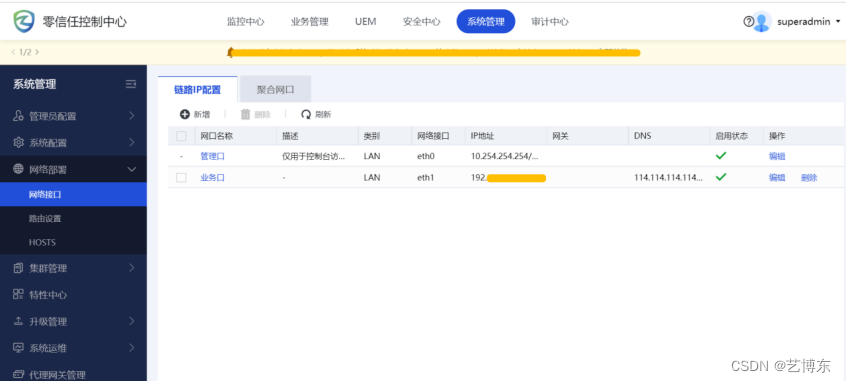

Proxy–网络接口

SDPC-代理网关管理

SDPC-网络接口

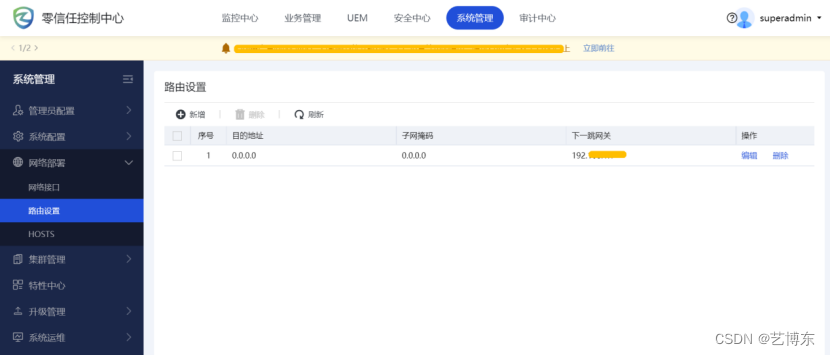

SDPC–路由

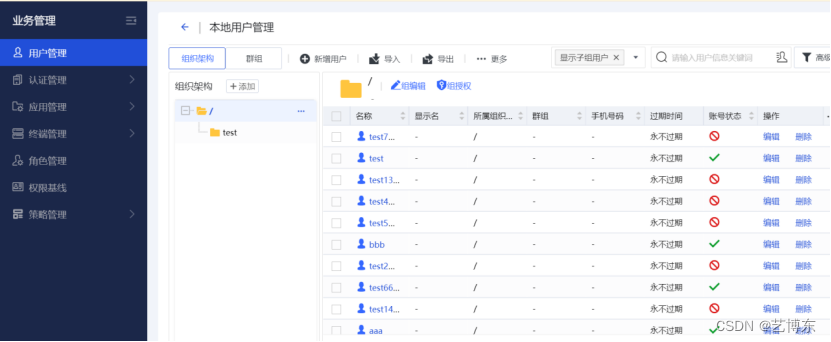

用户管理

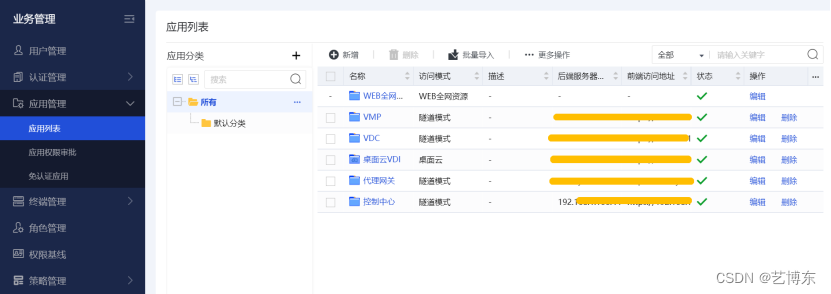

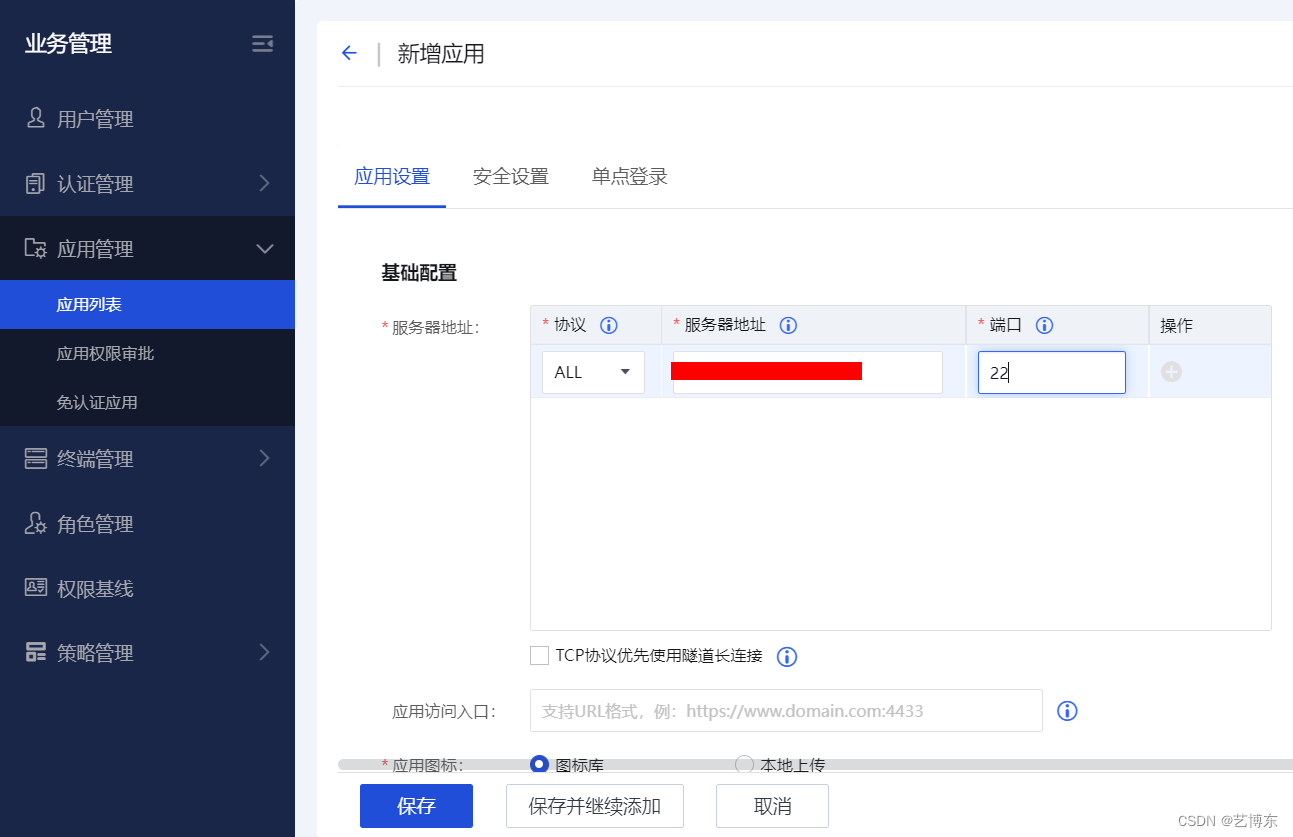

应用列表

发布隧道资源(为交换机的管理地址)

但连不上

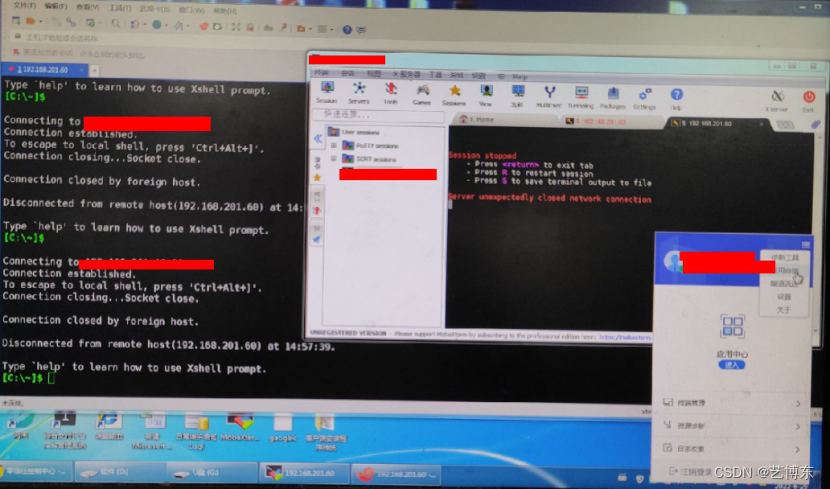

资源是交换机的22端口,通过xshell去连接不上

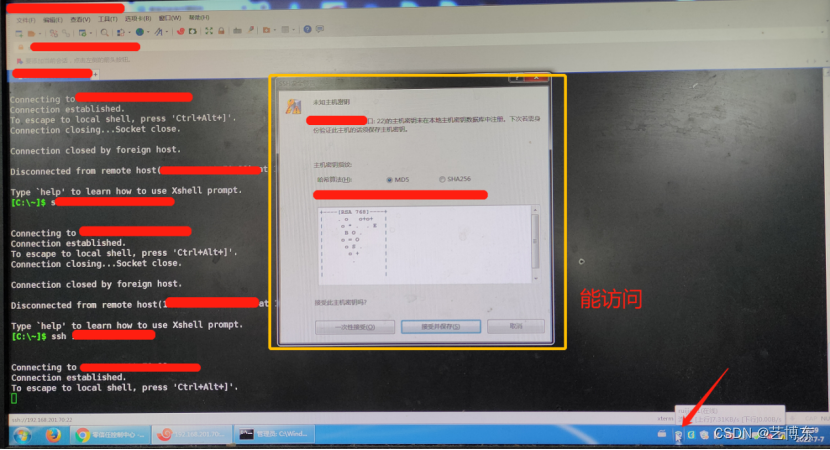

在代理网关设备去测试交换机的地址和端口都是通的

在代理网关设备抓交换机地址和22端口的包,三次握手成功,然后就回了结束指令

经排查,原来是交换机上做了策略,把这个网段给拦截了;

去掉这个策略就可以了。

测试授权

1.4.端口映射

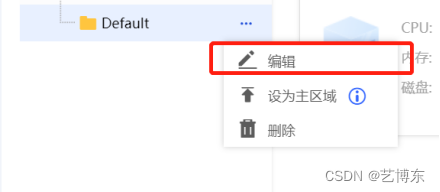

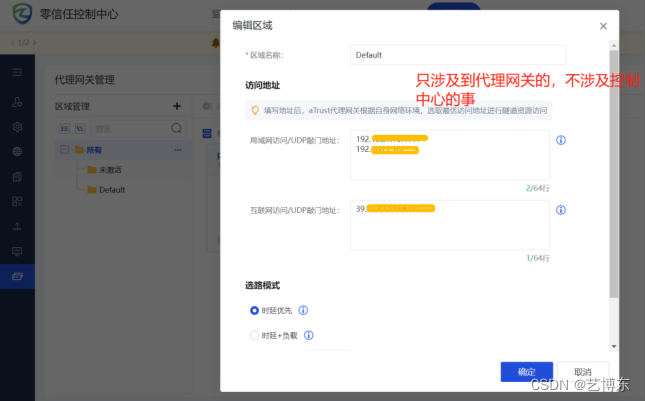

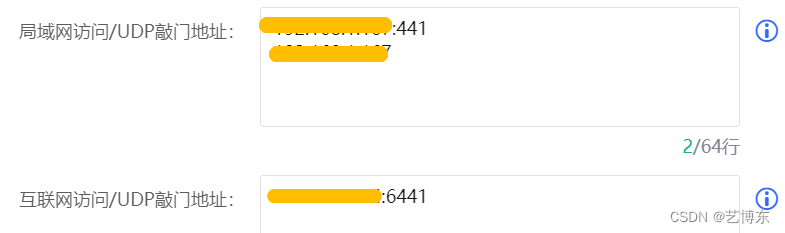

代理网关管理–编辑

代理网关:只涉及到代理网关的,不涉及到控制中心的事。

控制中心:只涉及到控制中心的,不涉及到代理网关的事。

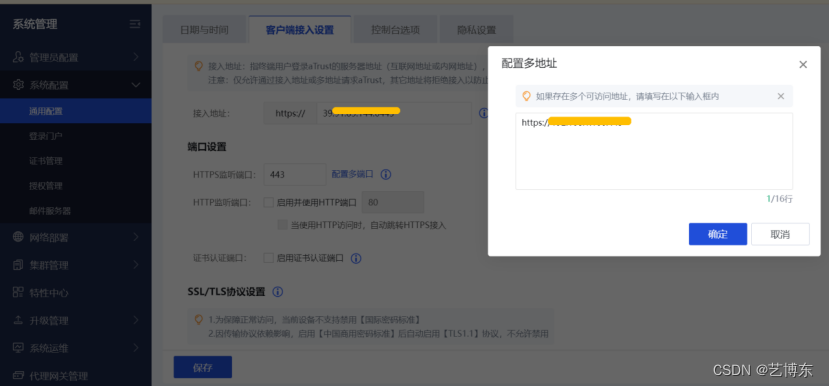

客户端接入设置(只涉及控制中心的映射,不涉及代理网关的)

总结:

代理网关的外网和内网的映射端口可以不一致;

控制中心的外网和内网的映射端口必须要一致。(我们内网可以配合客户修改端口)

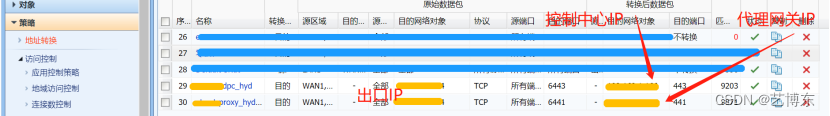

出口AF的映射

1.5.原SSL VP#设备策略及功能迁移

SSL VP#上的配置目前可以将设备上的用户、用户组、资源、资源组、角色及这五者之间的关联关系通过SSL VP#的配置导入aTrust中。

新增用户目录名称:INPUT

已建好

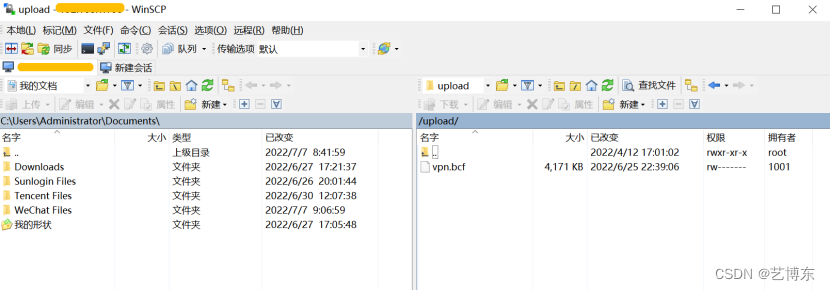

在SSL设备上下载好配置备份文件,把文件上传到aTrust后台;

已上传到aTrust设备后台。

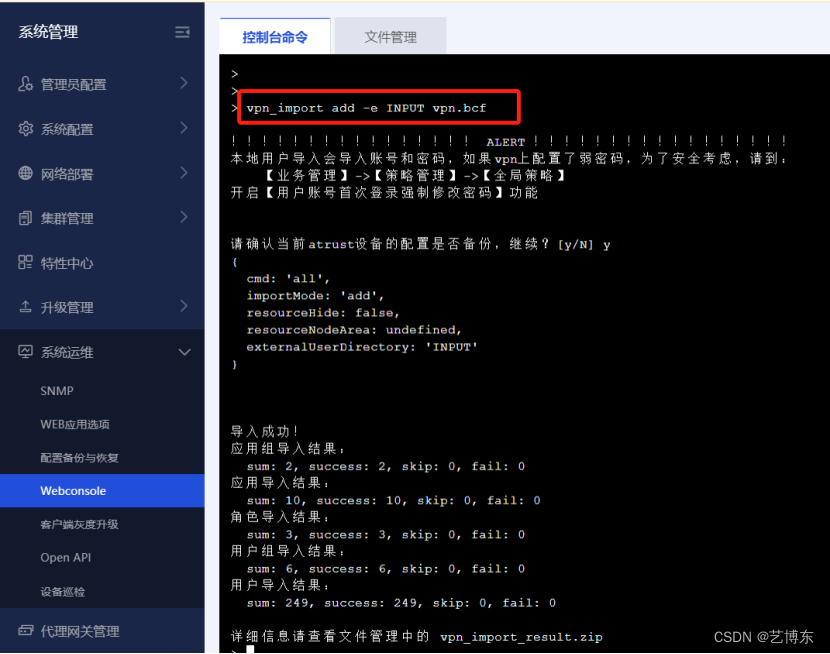

在aTrust的【系统运维】-【Webconsole】输入命令:

vp#_import add -e INPUT vp#.bcf

从上图可见,已导入成功。

1.6.Atrust与vdi联动

aTrust版本要求为2.1.17,桌面云版本要求为5.5.1,字段需包含update-vdi 2022-02-14;

aTrust与VDC之间网络能够互相通信,需要放通以下端口:

分离式为例:

| 源设备 | 目标设备 | 目的端口 | 作用 |

|---|---|---|---|

| aTrust SDPC | VDC | 443 | 443端口为VDC接入地址 |

| aTrust Proxy | VDC | 443 | 用来用户接入VDC使用 |

| aTrust Proxy | VMP | 5500-5699 | 终端接入端口,关闭后终端无法接入 |

| aTrust Proxy | VMP | 8888 | 存在3D虚拟机需要打开,否则3D虚拟机功能会异常 |

| VDC | aTrust SDPC | 443 | VDC会访问零信任 |

1.6.1.设备联动配置

在零信任控制中心,点击【系统管理】-【特性中心】处开启一体化终端和桌面云应用;

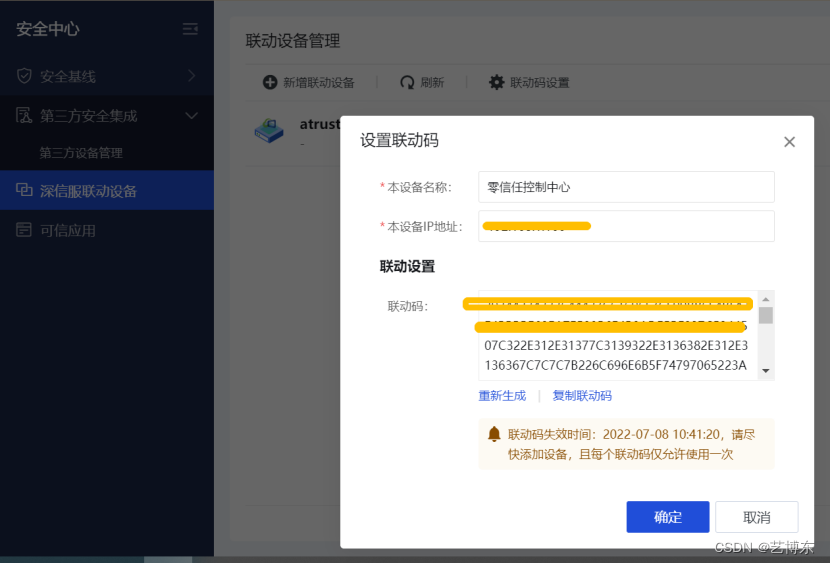

在【安全中心】-【深信服联动设备】处点击联动码设置,填写aTrust接入IP和aTrust本设备名称,然后会出现联动码

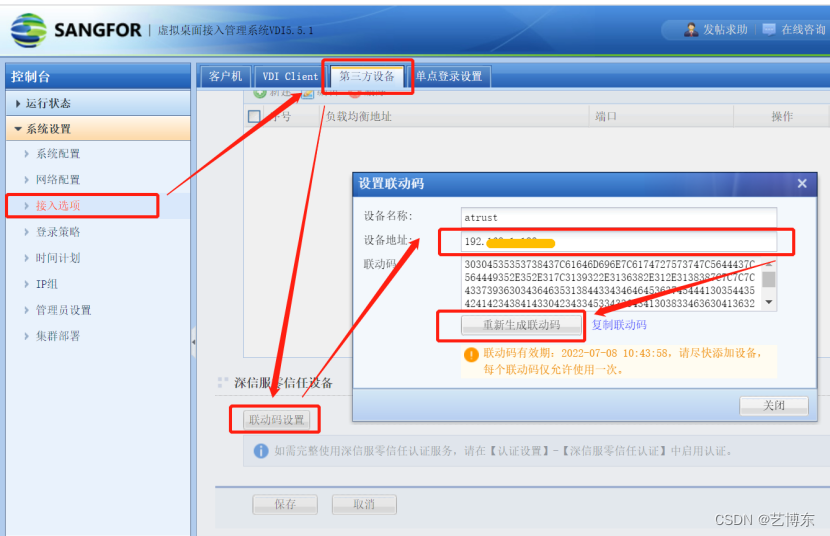

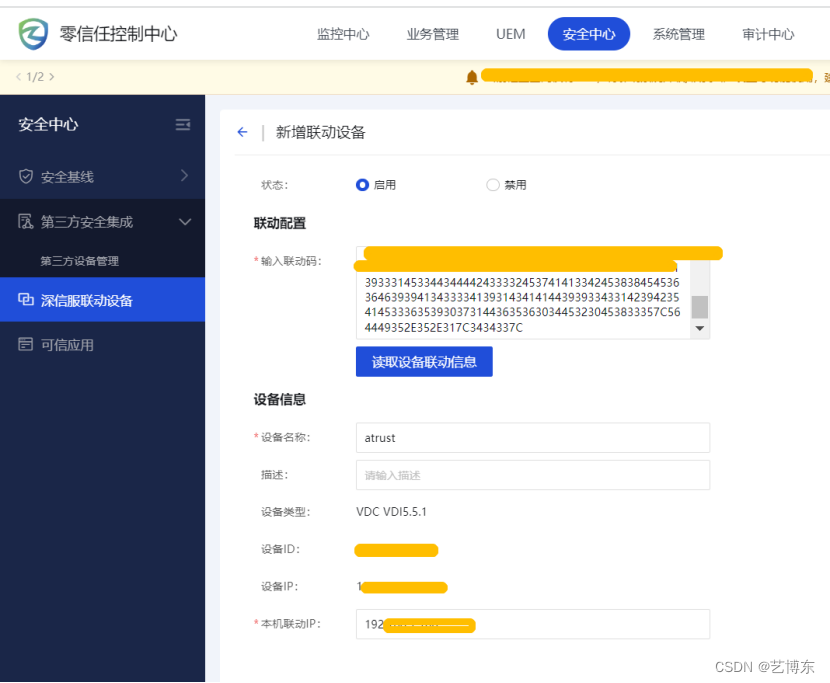

在VDC控制台【系统设置】-【接入选项】-【第三方设备】-【深信服零信任设备】处点击【联动码设置】,生成联动码并复制。生成后点击复制联动码填写到aTrust控制中心里;

在【安全中心】-【深信服联动设备】下点击新增联动设备,输入刚刚的联动码并读取联动信息,此处读取到的设备名称为对端填写的名字,在上一步中填写联动码设置后,此时会自动补齐本机联动IP(该IP为零信任控制中心的接入IP)

新增完成后,点击连通性测试,检查网络连通性;出现设备连接成功,表示已连接完成

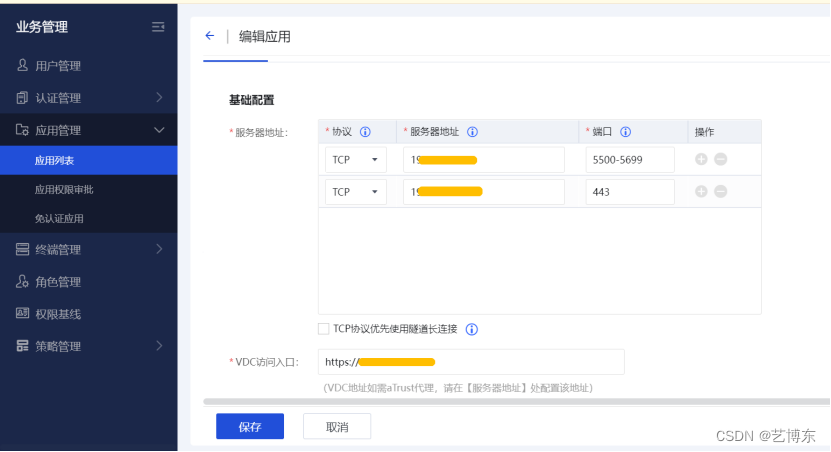

在【业务管理】-【应用管理】-【应用列表】点击新增,访问模式选择桌面云(此处需要在步骤第一步的特性中心开启后才可以选择)

服务器地址填写VDC的443端口、VMP的5500~5699端口,VDC地址填写https://vdcip,关联设备选择刚刚增加的VDC设备,并点击保存。

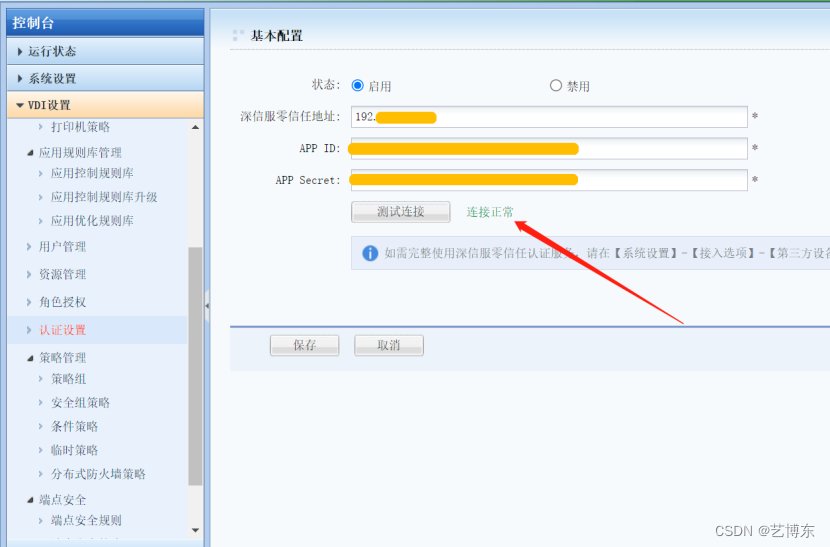

点击进入刚刚创建的VDI应用,点击单点登录,获取APP id以及APP Serect两个参数,Serect参数需要点击显示密钥并输入控制台密码才允许看见。

登录VDC控制台界面,在【VDI设置】-【认证设置】-【单点登录认证】处点击深信服零信任认证设置,填写从零信任控制中心处获取到的APP ID和APP Serect,并点击测试连接验证连接是否正常。

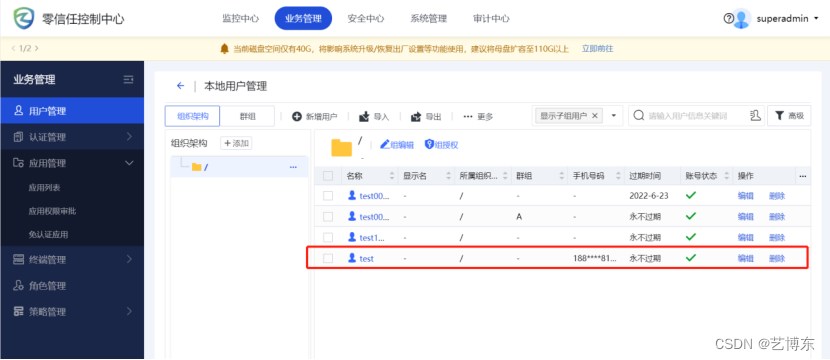

1.6.2.aTrust和VDC使用同名用户

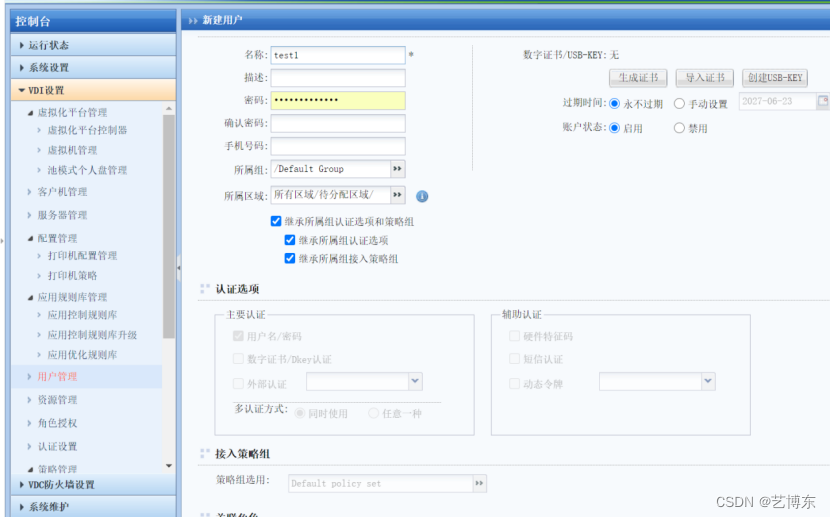

在aTrust控制中心和VDC上需要创建同名用户,只需要用户名一致即可,密码可以不一致,再把VDI的资源分配给该账号。

1.6.3.VDC创建用户

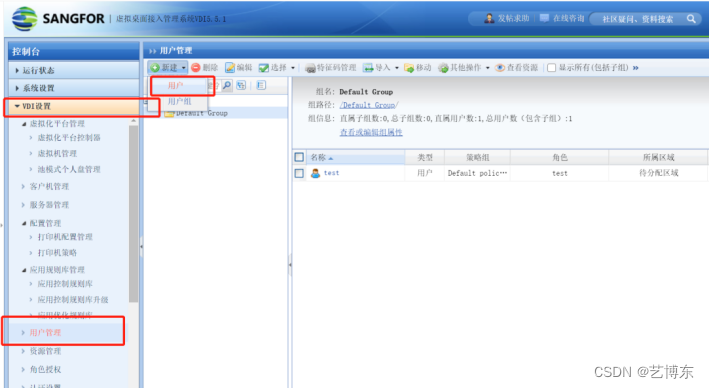

登录VDC控制台,点击[VDI设置/用户管理],点击<新建>,选择用户组,弹出[新增用户组]编辑框。

[新增用户组]编辑框如下图所示,根据需求完成相应信息填写即可。

1.6.4.创建桌面资源

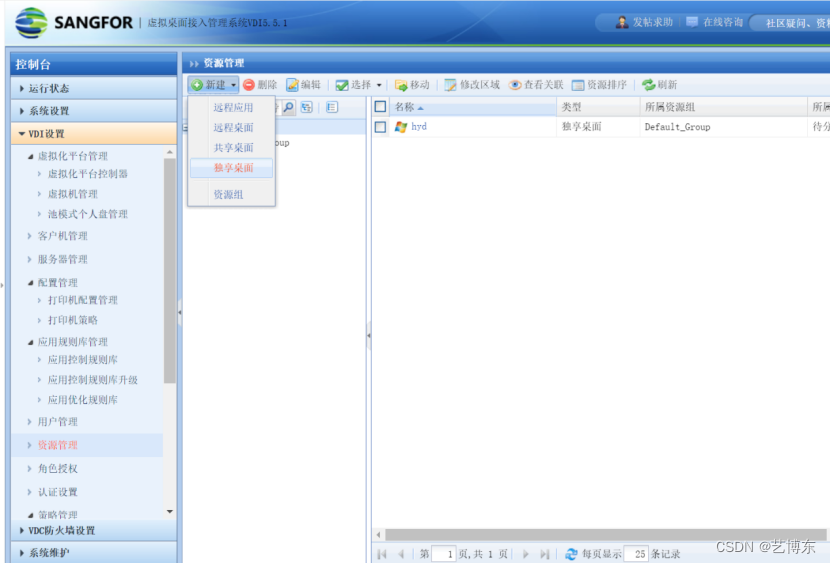

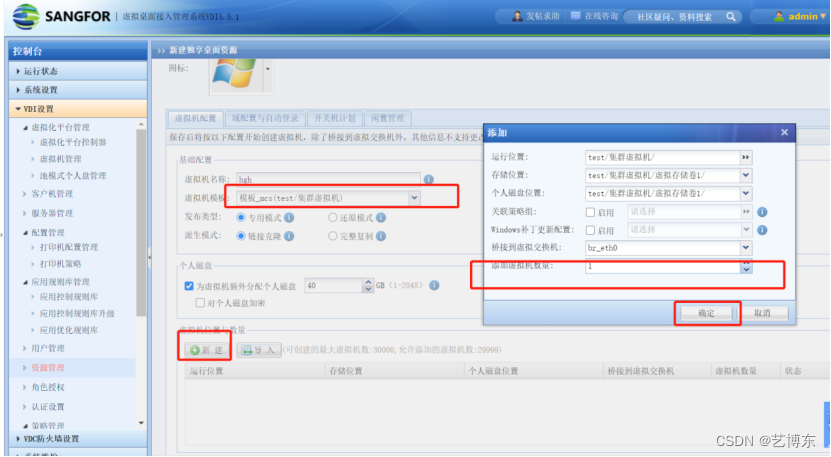

登录VDC控制台,在[VDI设置/资源管理]的页签下,点击<新建>按钮,选择[独享桌面]并点击,跳转独享桌面资源的编辑界面。

配置基本属性。如独享桌面的名称、虚拟机的基础配置、个人磁盘的配置等。

点击<新建>按钮,选择应的资源配置及需要派生的虚拟机数量。

保存并继续添加。

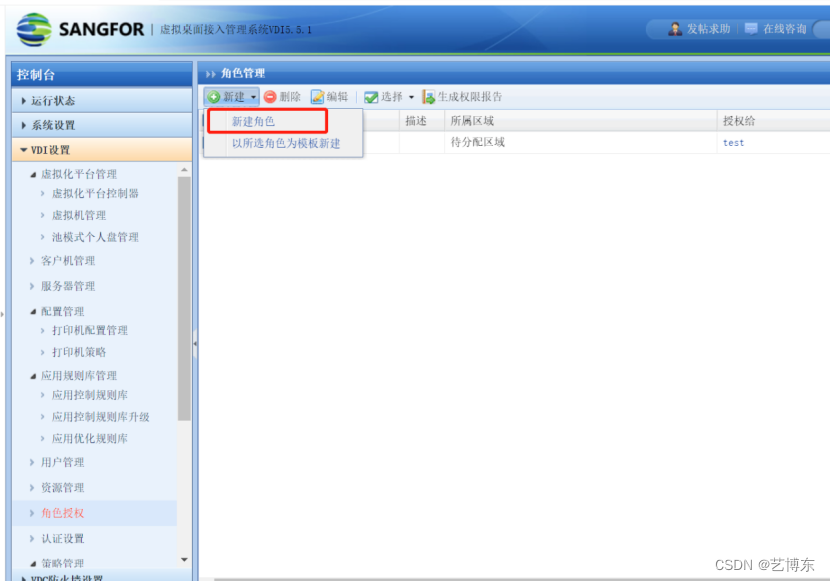

1.6.5.VDC新建角色

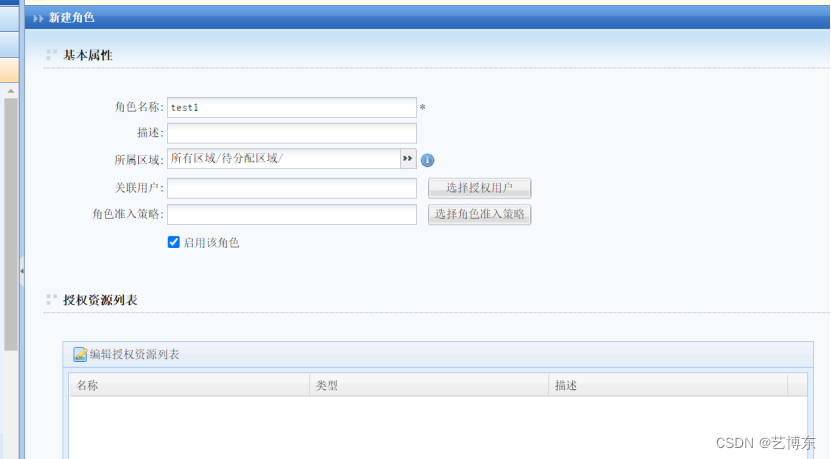

新建角色,在[VDI设置/角色授权/新建角色]。

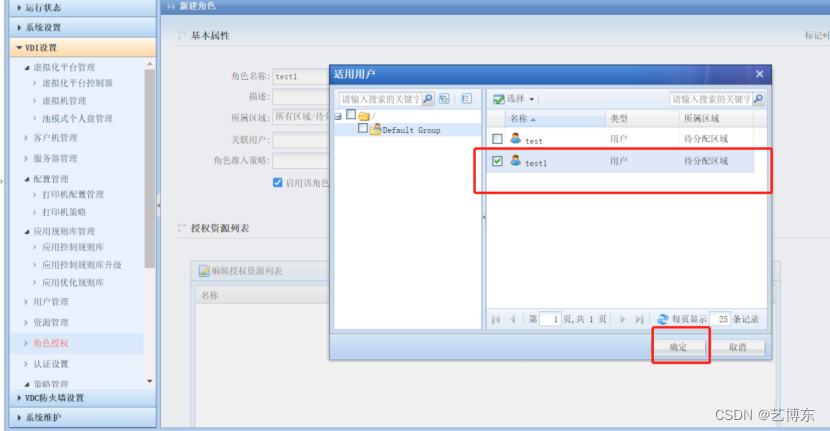

填写角色名称和描述,点击<选择授权用户>,即将角色和用户相关联。

选中用户进行相关联

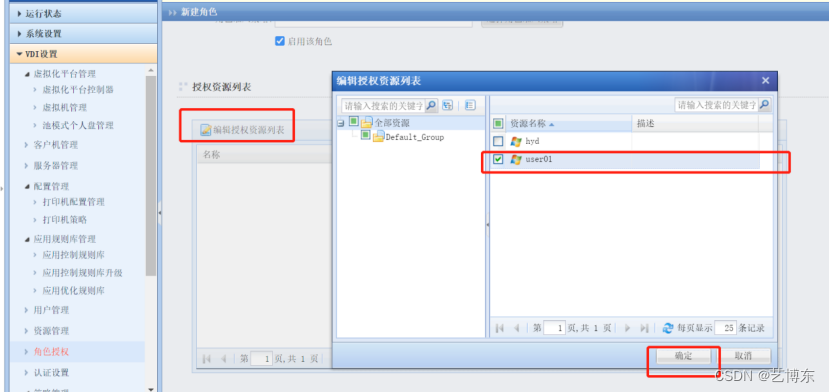

编辑授权资源列表,即将桌面资源和角色相关联。选择刚创建的桌面资源,点击<确定>。

保存即可,至此已将桌面资源和用户绑定。

1.7.aTrust与桌面云VDC联动效果

下载并安装aTrust客户端之后,输入URL—>前往登录;

登录

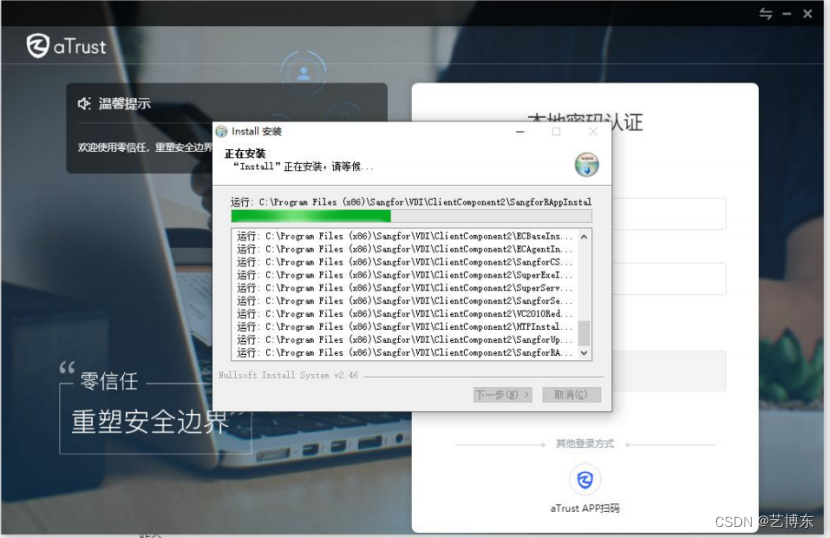

在安装完aTrust客户端后,会继续自动安装VDI客户端。

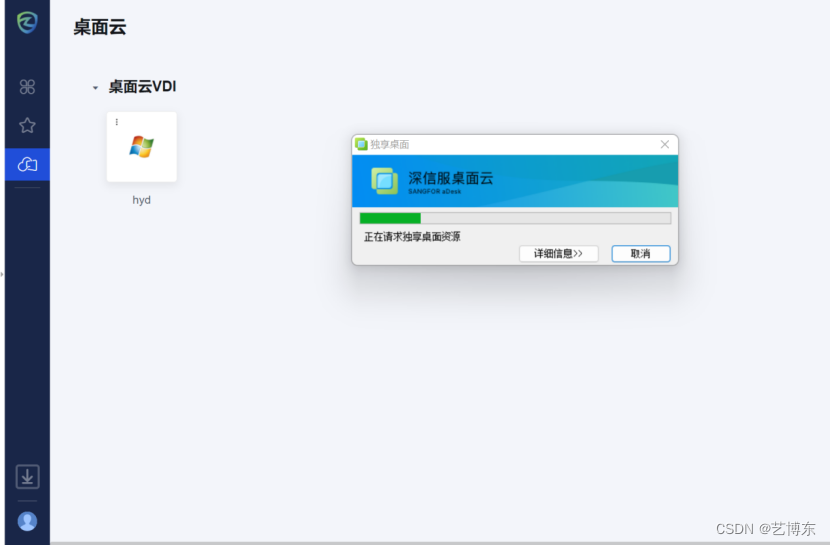

安装完成后,需要重启电脑,重启完成后,登录aTrust后会在aTrust应用中心自动拉起VDI客户端并进入虚拟机开机界面,此时只需等待该虚拟机开机完成即可。

启动中

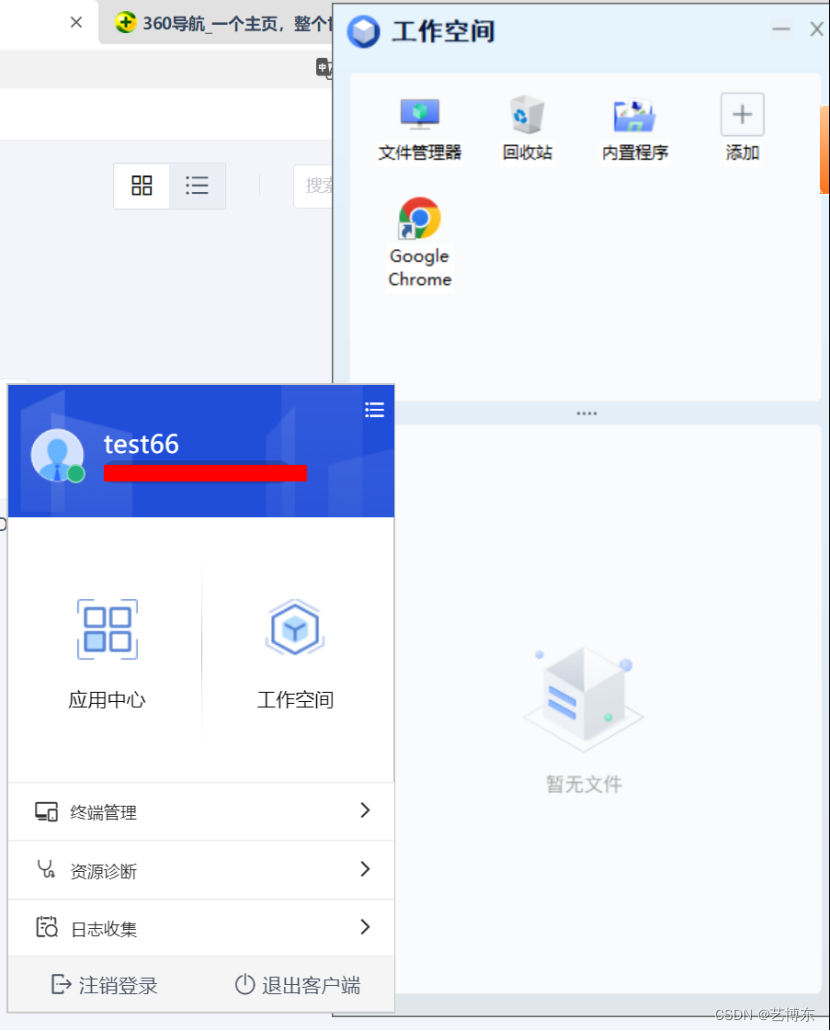

1.8.工作空间窗口化模式测试方案

1.8.1.终端系统支持

支持:windows、windows10系统;

暂时不支持:windows11系统。

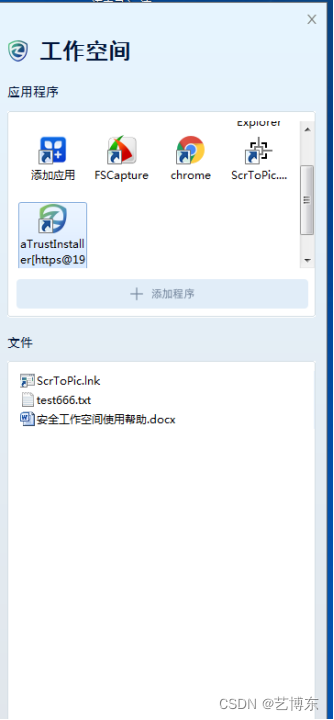

1.8.2.沙箱用户和非沙箱用户共存

沙箱用户

非沙箱用户

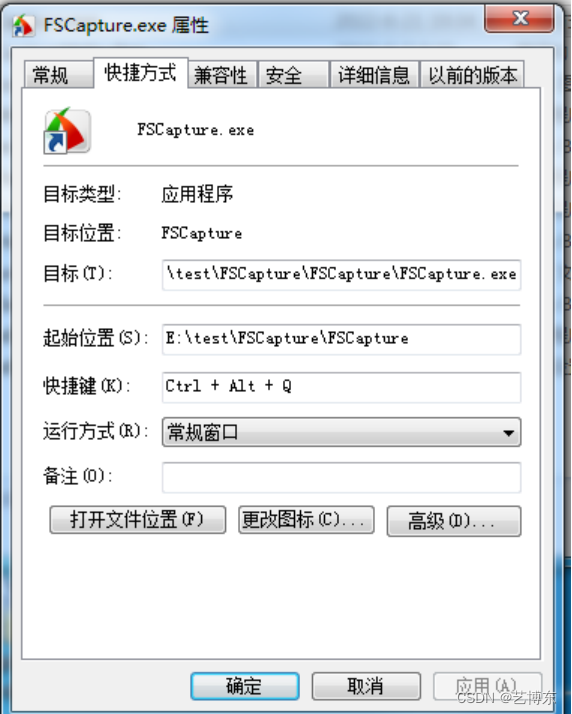

1.8.3.程序快捷启动

与在windows系统设置的快捷键一样

1.8.4.文件隔离

文件隔离,默认就是隔离的;

1.8.5.文件导出

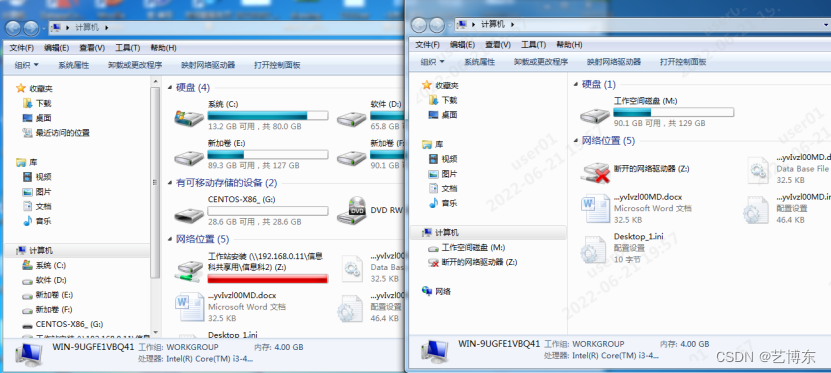

个人空间 工作空间

1.8.6.文件导入

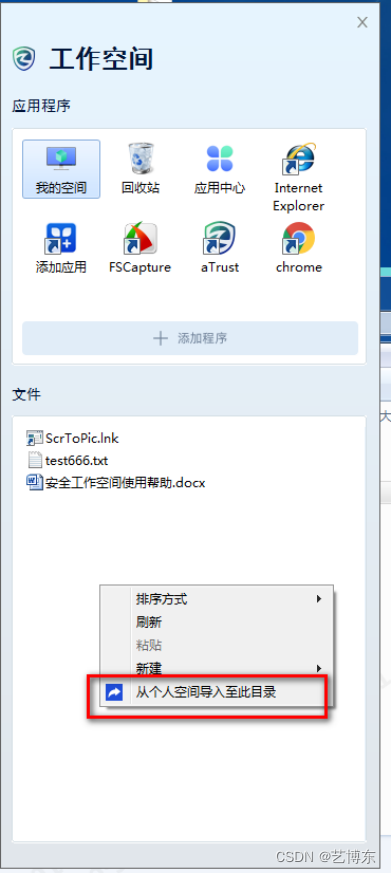

鼠标右键,选“从个人空间导入至此目录”

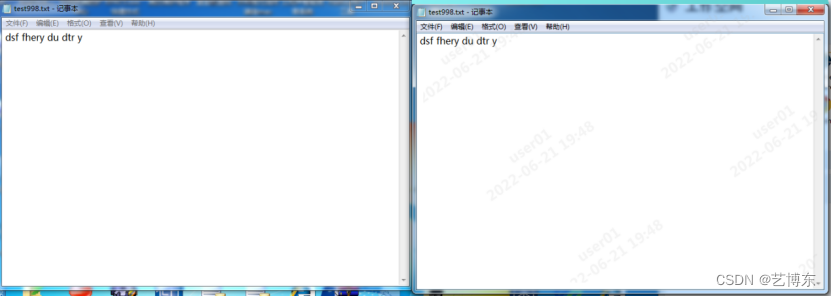

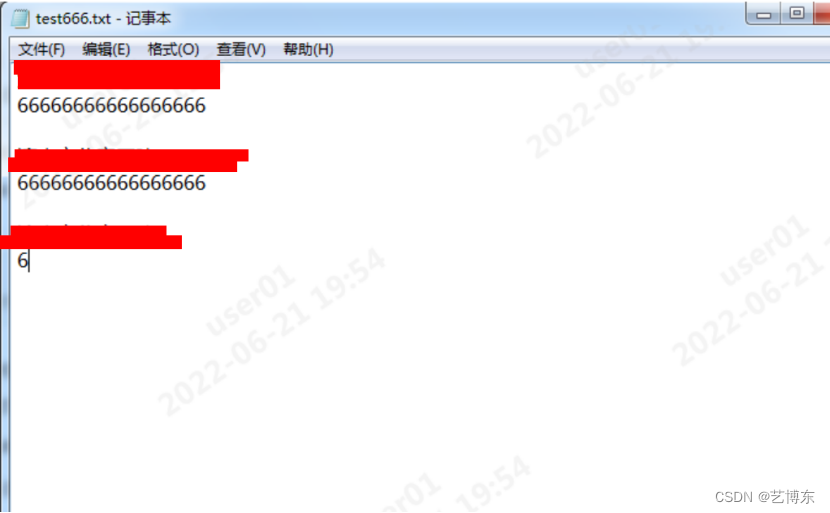

1.8.7.剪切板隔离

可以设置字符

效果

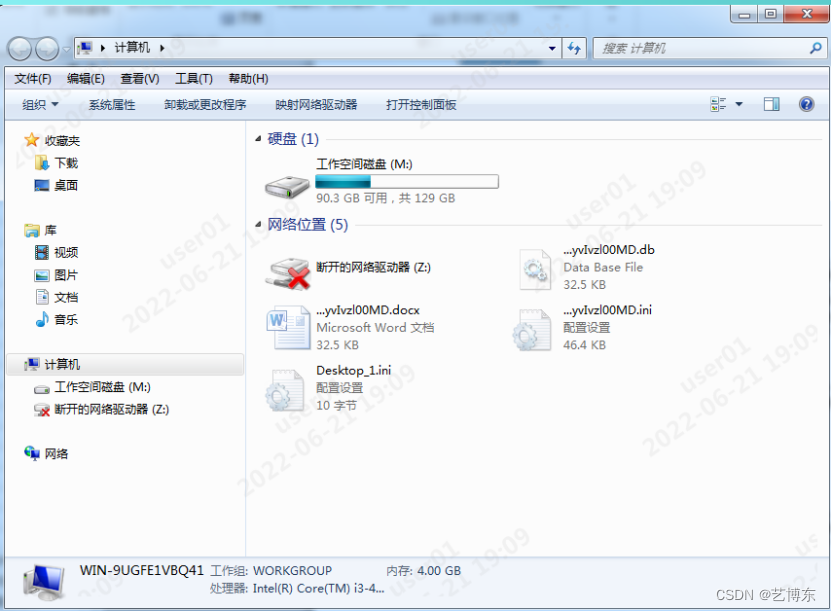

1.8.8.外设隔离及管控

工作空间没显示U盘

1.8.9.沙箱窗口水印

水平(用户名+时间)

1.8.10.沙箱无痕模式

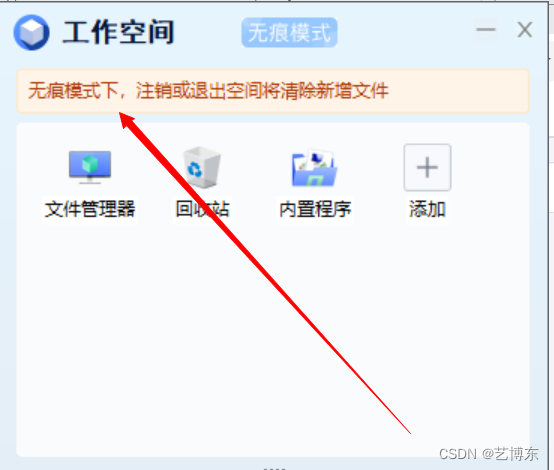

开启无痕模式之后,每次退出工作空间都会清除新增数据。

1.8.11.程序运行名单

1.8.12.沙箱内程序安装

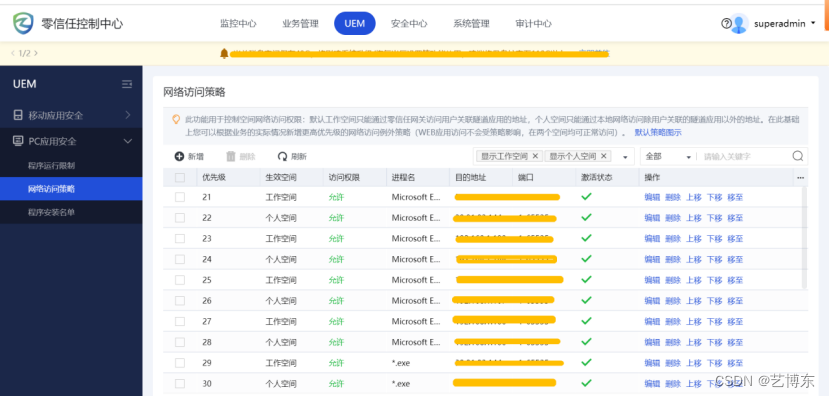

1.8.13.网络访问控制

此功能用于控制空间网络访问权限:

默认工作空间只能通过零信任网关访问用户关联隧道应用的地址,个人空间只能通过本地网络访问除用户关联的隧道应用以外的地址。

在工作空间里能访问隧道资源;

完成

知识拓展:

关于HCI扩容的授权,原来的授权使用啥,新增的节点授权就使用啥(比如是key,原来节点授权使用的是key,那么新增节点的授权就使用key);

关于迁移 保持大版本一致,跨集群的话 最好是低版本往高版本迁移。

好了这期就到这里了,如果你喜欢这篇文章的话,请点赞评论分享收藏,如果你还能点击关注,那真的是对我最大的鼓励。谢谢大家,下期见!