防火墙知识总结

防火墙主要技术

静态包过滤

依据数据包的基本标记来控制数据包

技术逻辑简单、易于实现,处理速度快

无法实现对应用层信息过滤处理,配置较复杂

应用代理

连接都要通过防火墙进行转发

提供NAT,隐藏内部网络地址

状态检测

创建状态表用于维护连接,安全性高

安全性高但对性能要求也高

适应性好,对用户、应用程序透明

防火墙的部署位置

可信网络与不可信网络之间

不同安全级别网络之间

两个需要隔离的区域之间

防火墙的部署方式

单防火墙(无DMZ)部署方式

单防火墙系统(无DMZ)是最基本的防火墙部署方式,适用于无对外发布服务的企业,仅提供内部网络的基本防护。适用于家庭网络、小型办公网络和远程办公网络的环境中

(1)防止外部主机发起到内部受保护资源的连接,防止外部网络对内部网络的威胁;

(2)过滤和限制从内部主机通往外部资源的流量。

(1)防止外部主机发起到内部受保护资源的连接,防止外部网络对内部网络的威胁;

(2)过滤和限制从内部主机通往外部资源的流量。

单防火墙(DMZ)部署方式

单防火墙(DMZ)部署方式,通过提供一个或多个非军事化区(DMZ)。出于安全的考虑,可以将对外发布的服务器部署在DMZ区,即使DMZ区的服务器被攻击者控制,受防火墙策略的限制,攻击者也无法通过DMZ区中的服务器对内部网络中的计算机发起攻击。

(1)可设置的DMZ数量依赖于使用的防火墙产品所能支持和扩展的DMZ端口的数量;

(2)所有流量都必须通过单防火墙,防火墙都需要根据设置的规则对流量进行控制,所以对防火墙性能要求也较高。

(1)可设置的DMZ数量依赖于使用的防火墙产品所能支持和扩展的DMZ端口的数量;

(2)所有流量都必须通过单防火墙,防火墙都需要根据设置的规则对流量进行控制,所以对防火墙性能要求也较高。

双防火墙部署方式

双防火墙部署方式,将两台或多台防火墙部署在网络不同安全级别的网络之间,为不同安全区域之间的流量提供了更细粒度的控制能力。例如双防火墙部署,使用两台防火墙作为外部防火墙和内部防火墙,在两台防火墙之间形成了一个非军事区网段,每个防火墙都是独立的控制点,分别独立控制不同安全区域之间的流量。

(1)相比单防火墙部署,双(多)防火墙部署方式更加复杂,费用较高,但能提供更为安全的系统结构;

(2)当防火墙产品选自于不同厂商的防火墙产品时,能够提供基于异构的安全。

(1)相比单防火墙部署,双(多)防火墙部署方式更加复杂,费用较高,但能提供更为安全的系统结构;

(2)当防火墙产品选自于不同厂商的防火墙产品时,能够提供基于异构的安全。

防火墙的基本原理

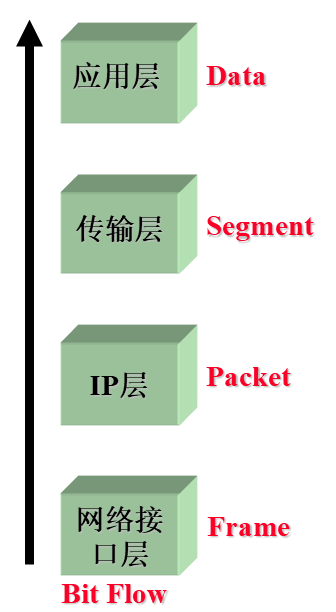

对应下图的字节传输流程,可以分为以下几层:

包过滤(Packet filtering):工作在网络层,仅根据数据包头中的IP地址、端口号、协议类型等标志确定是否允许数据包通过。

应用代理(Application Proxy):工作在应用层,通过编写不同的应用代理程序,实现对应用层数据的检测和分析。

状态检测(Stateful Inspection):工作在2~4层,访问控制方式与1同,但处理的对象不是单个数据包,而是整个连接,通过规则表和连接状态表,综合判断是否允许数据包通过。

完全内容检测(Compelete Content Inspection):工作在2~7层,不仅分析数据包头信息、状态信息,而且对应用层协议进行还原和内容分析,有效防范混合型安全威胁。

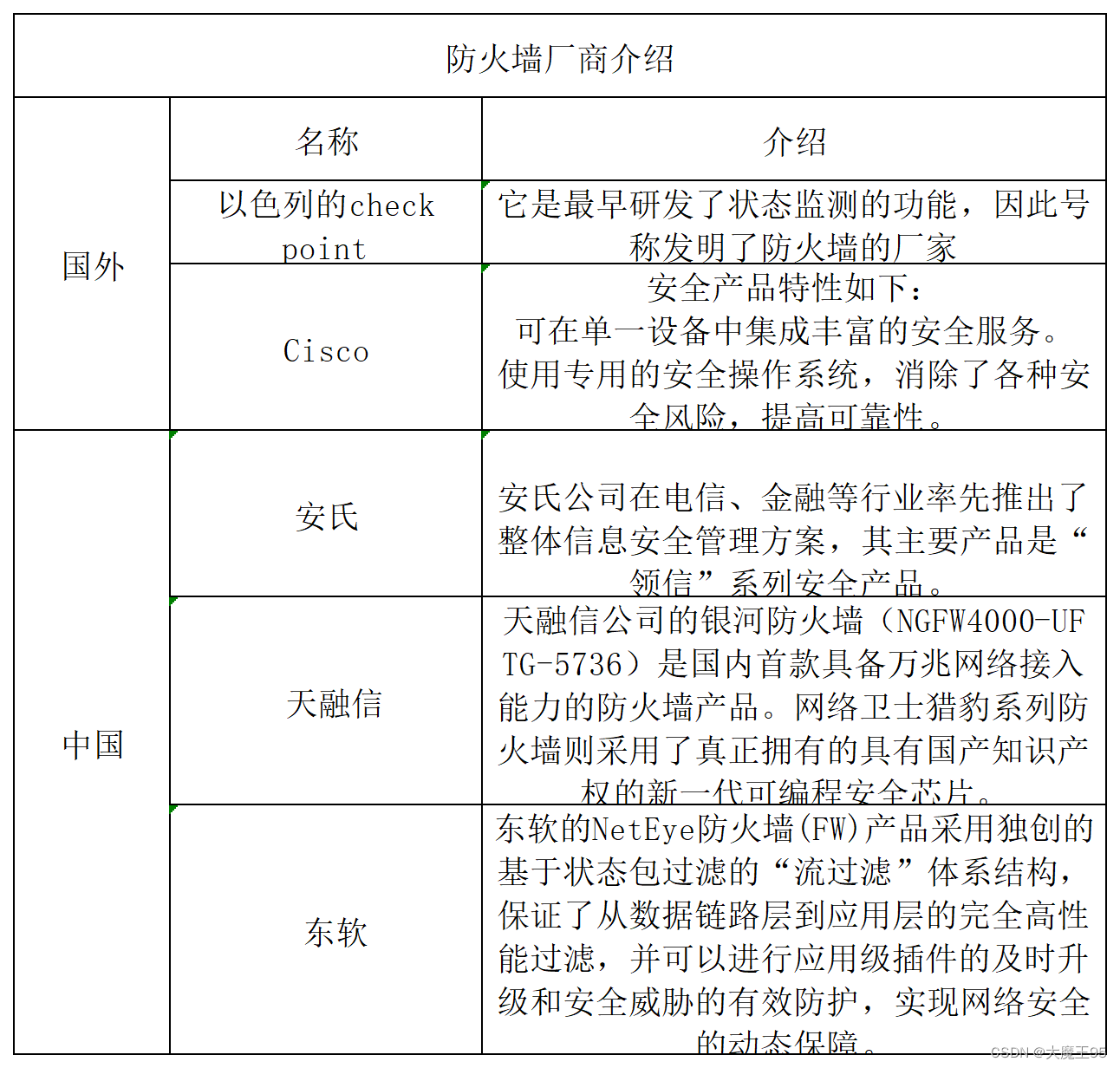

厂商介绍

?

防火墙的局限性

防火墙虽然是保护网络安全的基础性设施,但是它还存在着一些不易防范的安全威胁:

首先防火墙不能防范未经过防火墙或绕过防火墙的攻击。例如,如果允许从受保护的网络内部向外拨号,一些用户就可能形成与Internet 的直接连接。

防火墙基于数据包包头信息的检测阻断方式,主要对主机提供或请求的服务进行访问控制,无法阻断通过开放端口流入的有害流量,并不是对蠕虫或者黑客攻击的解决方案。

另外,防火墙很难防范来自于网络内部的攻击或滥用。

?