IPsec vxn作为目前网络中较为常见的VxN技术,存在着不能传递组播流量的缺点,致使使用ipsec vxn不能使用ospf实现网段的动态添加,有内部网段信息改变配置比较麻烦。

GRE vpn可以传递组播流量使用ospf,配置也比较简单,但是不能实现加密不够安全。

那么为什么不将两个vpn结合起来使用呢?

实验拓扑:

题目需求:

1:R2和R3路由器模拟公网部分,R1和R4设备上存在两loopback接口实现互通

2:为使方便两端内网扩展网段可以自动实现通信,希望使用ospf实现通信,并且为实现安全通信希望可以借助ipsec实现加密通信

实验步骤:

1:通过路由协议使R1、R4两端地址可以相互通信

配置ospf协议使R1和R2外网接口通信

配置完成后测试双方互联接口通信情况

2:配置GRE VPN

配置gre vpn将两端通过隧道通信

R2设备GRE配置:

interface tunnel 0 //配置tunnel接口

ip address 14.1.1.1 255.255.255.0 //配置tunnel接口互联地址,新建一个网段即可

tunnel source 12.1.1.1 //隧道源地址

tunnel destination 34.1.1.4 //隧道目的地址(两地址需要可以通信)

R4设备GRE配置:

interface tunnel 0

ip address 14.1.1.4 255.255.255.0

tunnel source 34.1.1.4

tunnel destination 12.1.1.1

配置完成后可以测试两端tunnel接口地址是否可以通信

3:通过GRE隧道配置ospf使R1,R4loopback接口通信

R1 ospf配置:

Router ospf 1

network 1.1.1.0 0.0.0.255 area 0

network 14.1.1.0 0.0.0.255 area 0 //宣告tunnel接口互联网段以及需要通信的loopback接口

R4 ospf配置:

Router ospf 1

network 4.4.4.0 0.0.0.255 area 0

network 14.1.1.0 0.0.0.255 area 0

配置效果检查:

4:配置IPsec vpn加密通过tunnel的数据流量

配置ipsec vpn并应用在互联网出接口

access-list 101 permit ip 12.1.1.1 0.0.0.0 34.1.1.4 0.0.0.0 //配置感兴趣流,匹配两端隧道接口地址

R1(config)#crypto isakmp policy 1

R1(isakmp-policy)#authentication pre-share //配置ipsec一阶段认证方式,可以自行配置加密算法摘要算法等,此处本人保持默认

R1(config)#crypto isakmp key 0 shangwen address 34.1.1.4 //配置预共享密钥及对端地址

R1(config)#crypto ipsec transform-set aaa esp-3des esp-md5-hmac //配置二阶段协议及算法

R1(config)#crypto map shangwen 5 ipsec-isakmp

R1(config-crypto-map)#set peer 34.1.1.4

R1(config-crypto-map)#set transform-set aaa

R1(config-crypto-map)#match address 101

R1(config-crypto-map)#int g0/0

R1(config-if-GigabitEthernet 0/0)#crypto map shangwen //外网出接口配置调用加密图

因为目前只有一端调用了IPsec vpn,此时双方信息不匹配,所有ospf邻居会断开,并且会存在报错信息

另外一端同样配置ipsec vpn

R4(config)#access-list 101 permit ip 34.1.1.4 0.0.0.0 12.1.1.1 0.0.0.0

R4(config)#crypto isakmp policy 1

R4(isakmp-policy)#authentication pre-share

R4(config)#crypto isakmp key 0 shangwen address 12.1.1.1

R4(config)#crypto ipsec transform-set aaa esp-3des esp-md5-hmac

R4(config)#crypto map shangwen 5 ipsec-isakmp

R4(config-crypto-map)#set peer 12.1.1.1

R4(config-crypto-map)#set transform-set aaa

R4(config-crypto-map)#match address 101

R4(config-crypto-map)#int g0/0

R4(config-if-GigabitEthernet 0/0)#crypto map shangwen

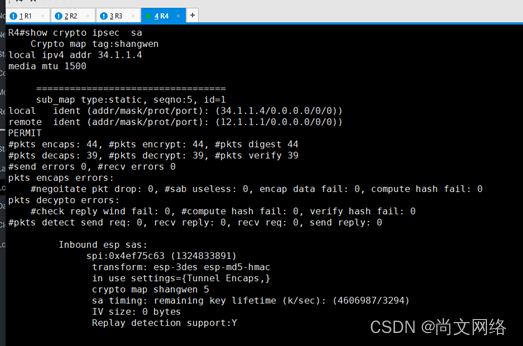

配置完成后ipsec vpn正常建立

Ospf正常建立,并且可以完成通信

关注并加群,一起聊技术。有啥问题可以留言,也可以看下尚文网络楠哥的相关文章,后期会有更多资料发布。

关注并加群,一起聊技术。有啥问题可以留言,也可以看下尚文网络楠哥的相关文章,后期会有更多资料发布。

-----尚文网络奎哥原创