防火墙--NAT类型和vrrp

一、根据以下问题总结:

1.防火墙支持哪些NAT技术,主要应用场景是什么?

NAT类型:

根据转化方式的不同,NAT可以分为三类:

??? 源NAT,源地址转化的NAT。 有:NO—PAT, NAPT, Easy_ip,Smart_nat, 三元组NAT

??? 目的NAT:将目的地址做转化。 有:NAT-Server, SLB

??? 双向NAT:即做源地址转化,又做目的地址转化。有:域间双向NAT,域内双向NAT

NAPT:是一种转换时同时转换地址和端口,实现多个私网地址共用一个或多个公网地址的地址转换方式。适用于公网地址数量少,需要上网的私网用户数量大的场景。

Easy IP是一种利用出接口的公网IP地址作为NAT转后的地址,同时转换地址和端口的地址转换方式。对于接口IP是动态获取的场景,Easy IP也一样支持。

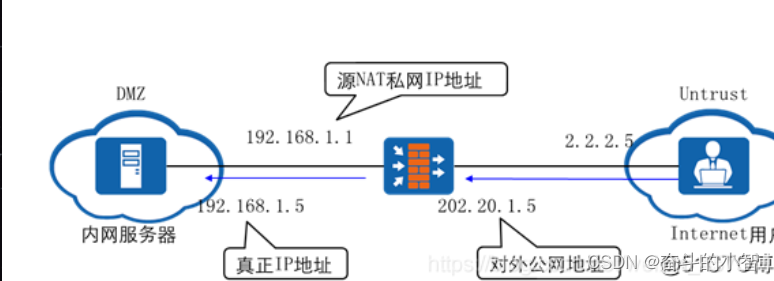

域间双向NAT:

好处:转完之后,当回包的时候不需要外网路由,只需要内网路由就可以。

一般是解决内网服务器没有外网路由的问题

注意点:

NAT策略 把握转换前数据包源目地址是什么? 转换后源目地址是什么

安全策略

当外部网络中的用户访问内部服务器时,使用该双向NAT功能同时转换该报文的源和目的地址可以避免在内部服务器上设置网关,简化配置。

域内双向NAT:

使用场景:

内网pc以公网的形式访问内网服务器时

私网用户与内部服务器在同一安全区域同一网段时,私网用户希望像外网用户一样,通过公网地址来访问内部服务器的场景。

目的:由于私网用户与死亡服务器被规划到同一个网络中,为了提高内部网络的安全性,使私网服务器的回应报文也经过防火墙,就需要配置域内NAT。

2.当内网PC通过公网域名解析访问内网服务器时,会存在什么问题,如何解决?请详细说明

如图:

当内网PC通过公网域名解析访问内网服务器时,先由pc地址? 源172.168.1.5 目的为 公网地址202.202.1.1,到达防火墙后,目的地址进行nat转换,由202.202.1.1转为服务器的地址192.168.1.1,接下来回包的时候,遇到的问题就是不会走内网,继续走的是外网,原因就是,服务器收到的数据包源是192.168.1.5 目的是 202.202.1.1 再回包的时候,不会走内网(192.168.1.1到192.168.1.5),回包的源转换为公网。到防火墙进行双转。

3、防火墙使用VRRP实现双机热备时会遇到什么问题,如何解决?详细说明

?存在问题1:当主用防火墙坏掉了,它会选择备用,但是不会进入会话表,原因是首包机制,解决办法,关闭流量监测,使用非首包建立会话表。

问题2:当防火墙的线路有一条断开,则另一端自动断开。同步组

4.防火墙支持哪些接口模式,一般使用在那些场景?

路由(L3模式)、交换(L2模式)透明交换机、接口对(L1模式)在二层不用查mak地址表,速度快、旁路检测(TAP模式)

5.客户反馈在部署防火墙后网络出现个别区域PC无法访问互联网,你觉得会是什么原因?

去向流量包与回包流量不一致,查看防火墙,实行策略放行

二: 实验:

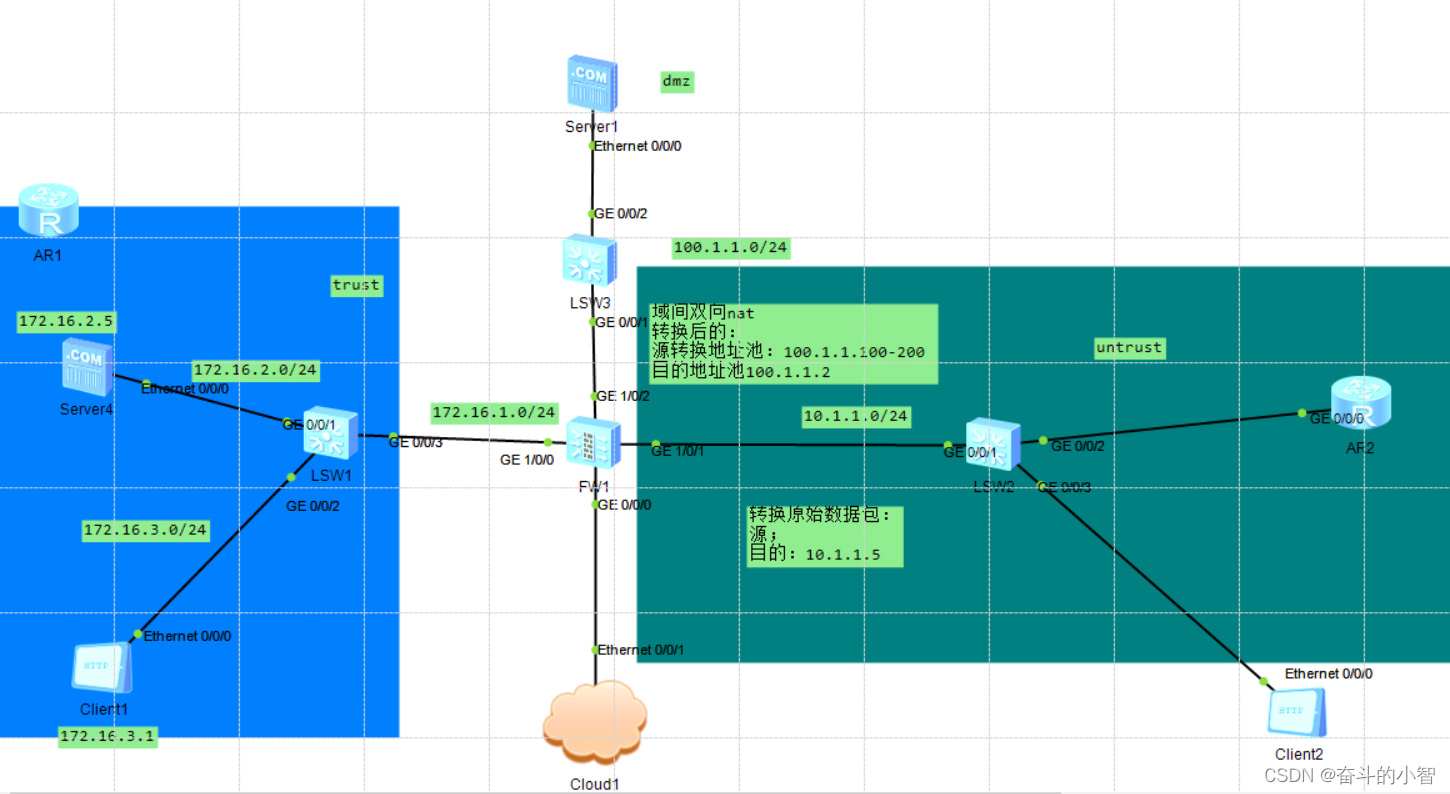

拓扑:

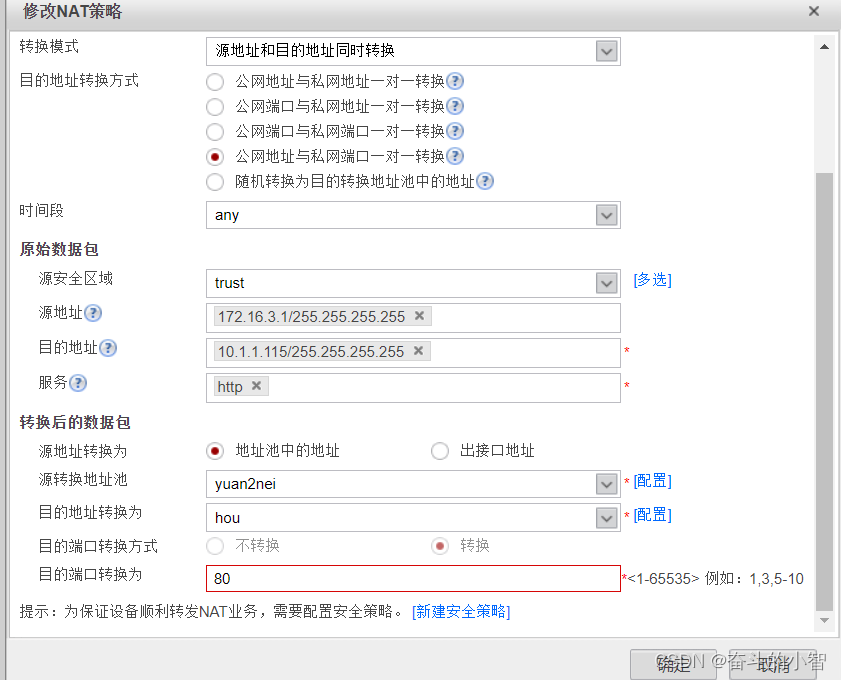

域间双向nat:

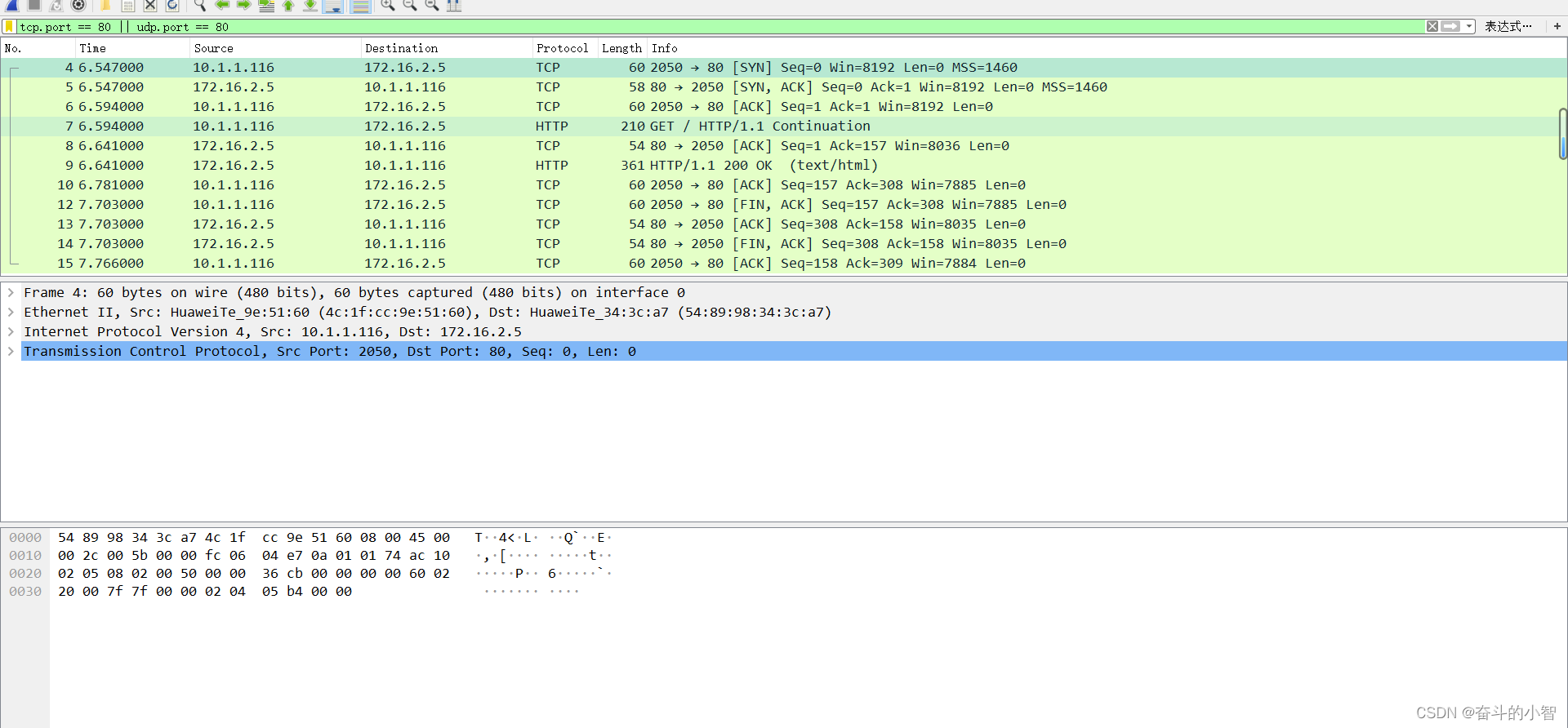

?抓包:

域内双向nat:

转换过程:

172.16.3.1->10.1.1.116

10.1.1.115->172.16.2.5

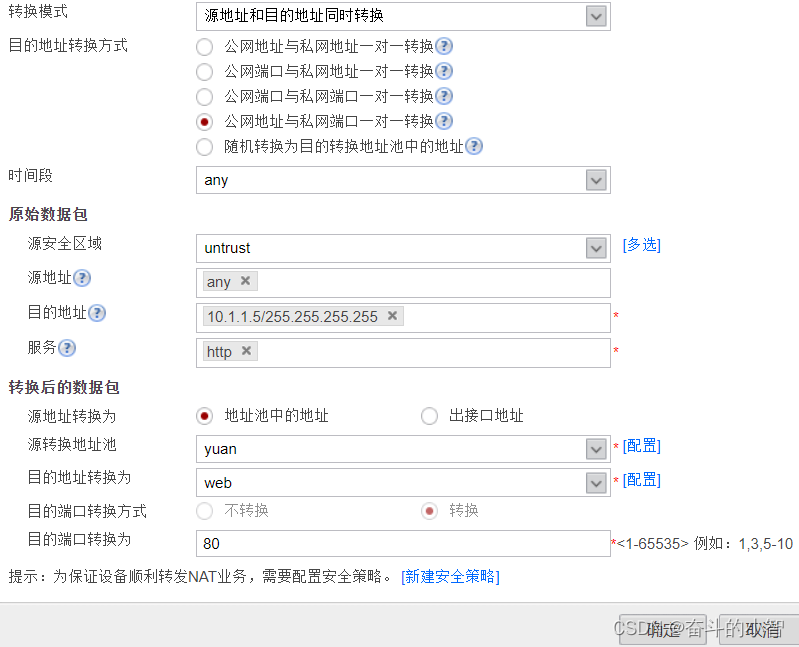

?1、域内nat的配置

2、安全策略

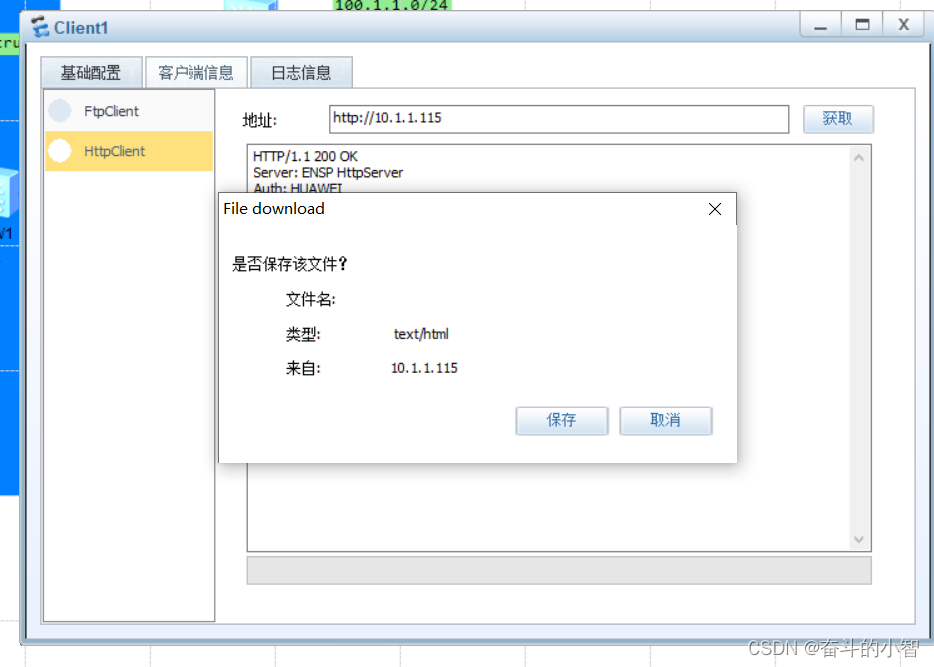

3、测试:

抓包: