检材一

案情简介:接群众举报,网站“www.kkzjc.com”可能涉嫌非法交易,警方调取了该网站的云服务器镜像(检材 1.DD),

请对检材 1 进行分析,获取证据,并根据线索解锁更多检材,深入挖掘出更多与案件有关的信息。

1、检材 1 的操作系统版本是()

A. CentOS release 6.5 (Final)

B. Ubuntu 16.04.3 LTS

C. Debian GNU/Linux 7.8 (wheezy)

D. CentOS Linux release 7.6.1810 (Core)

D

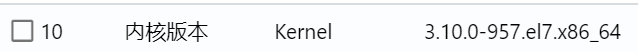

2、检材 1 中,操作系统的内核版本是() (答案格式:“1.2.34” 数字和半角符号)

3.10.0

3、检材 1 中磁盘包含一个 LVM 逻辑卷,该 LVM 开始的逻辑区块地址(LBA)是()

(答案格式:“12345678” 纯数字)

2099200

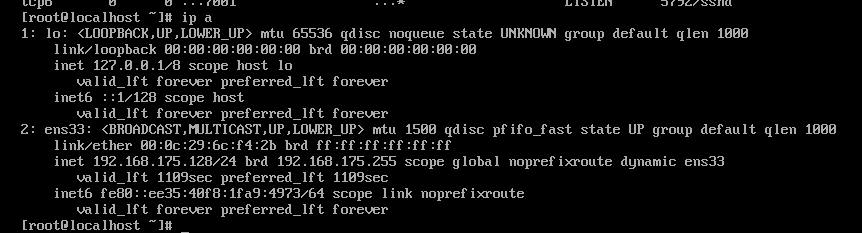

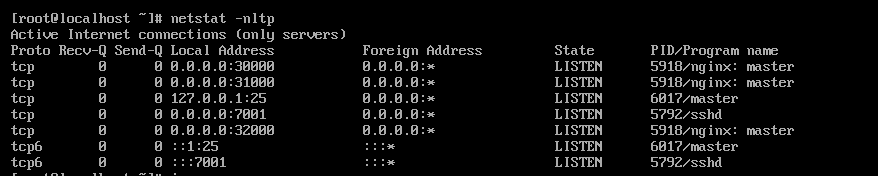

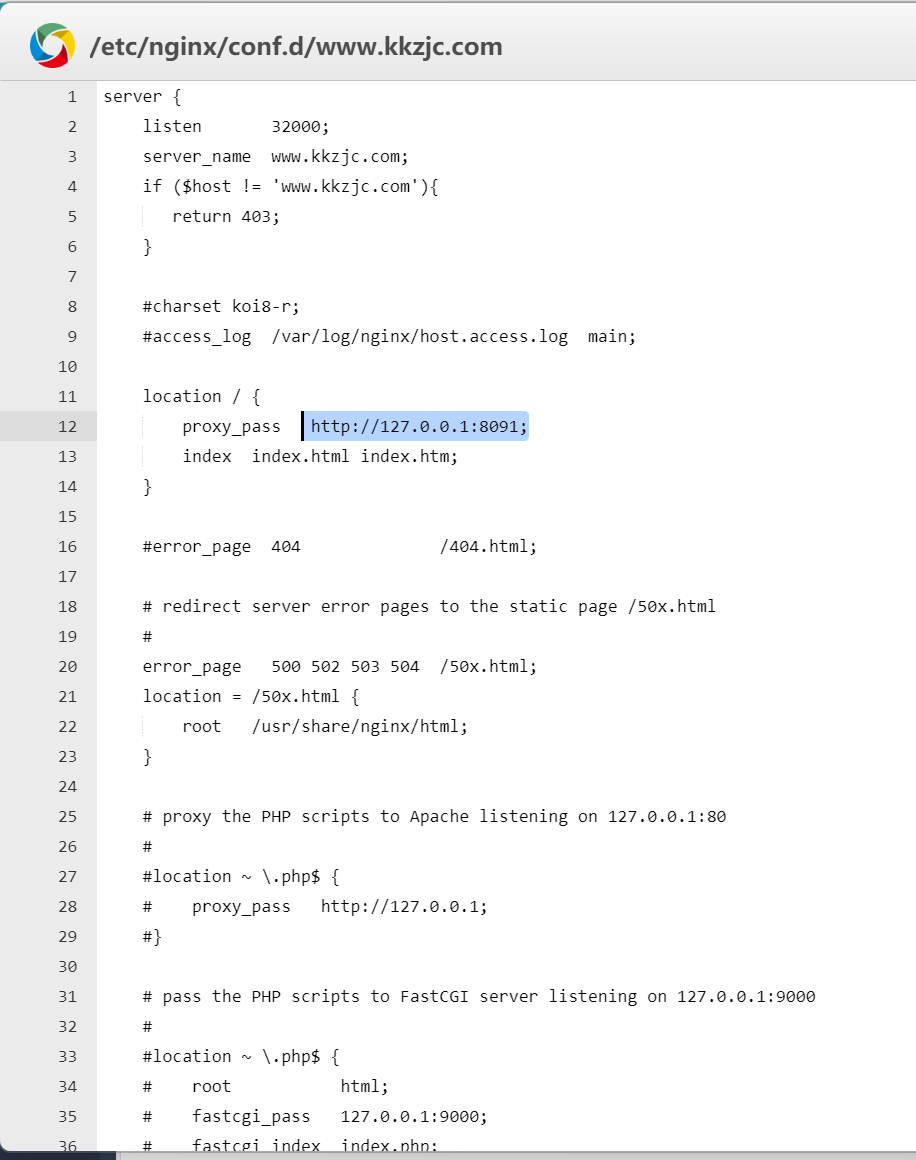

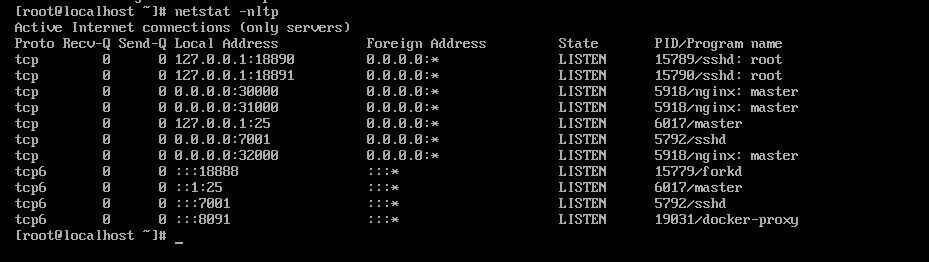

4、检材 1 中网站“www.kkzjc.com”对应的 Web 服务对外开放的端口是()

(答案格式:“123456” 纯数字)

32000

连接网探

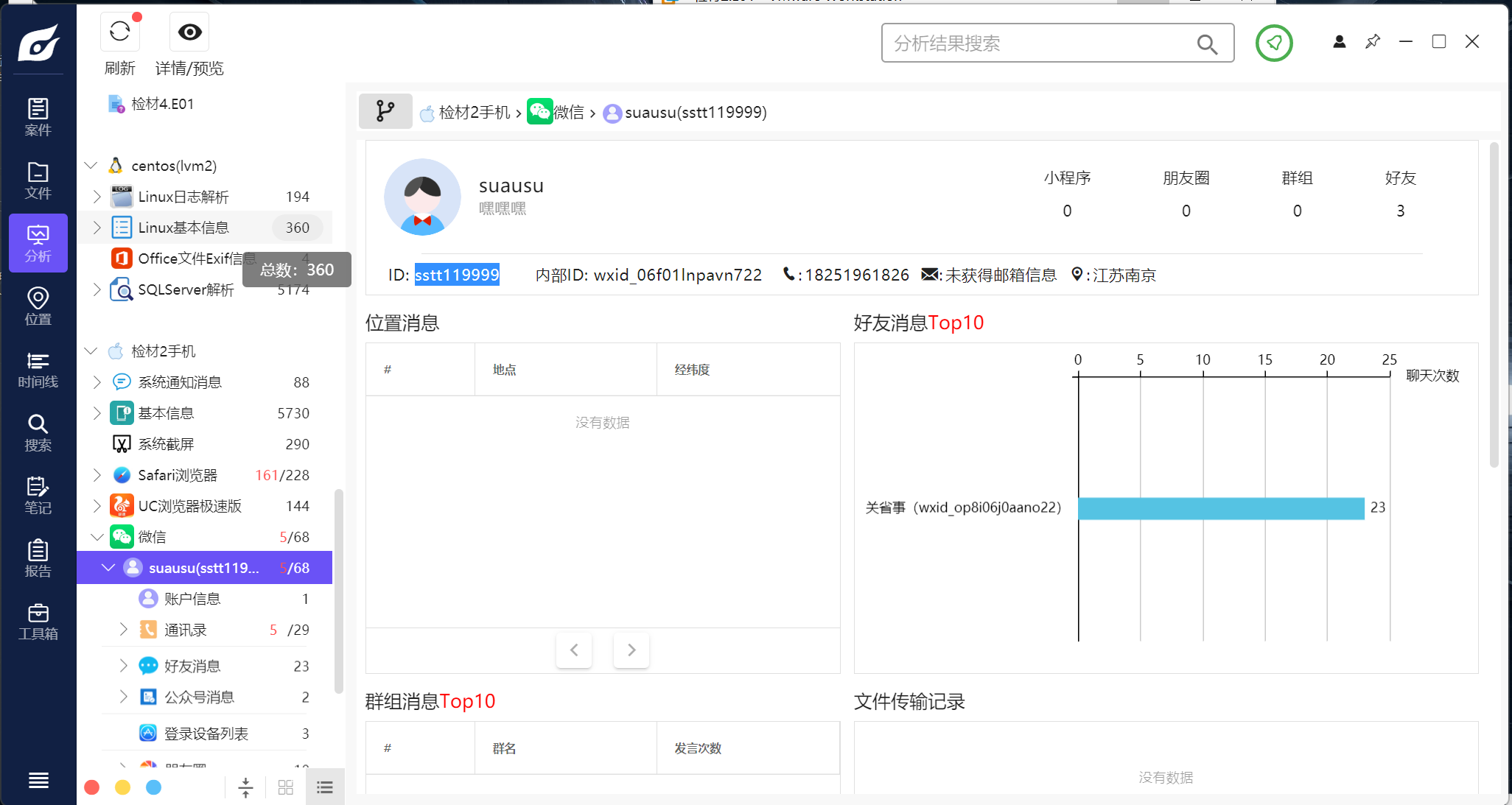

ip a查看ip地址 192.168.175.128

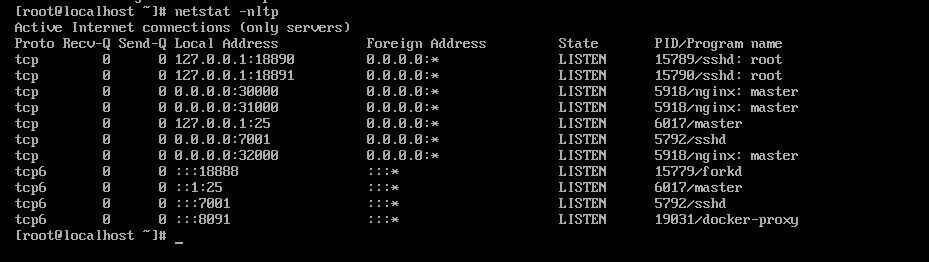

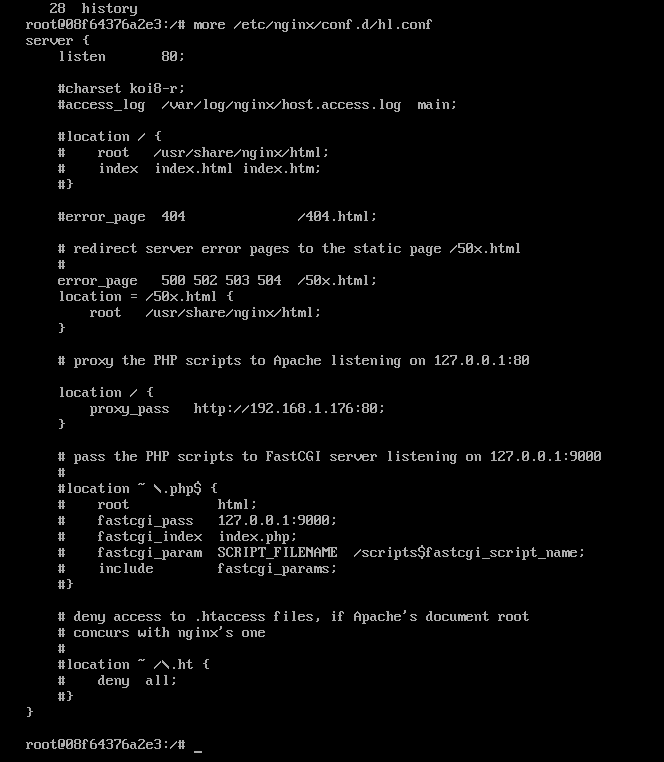

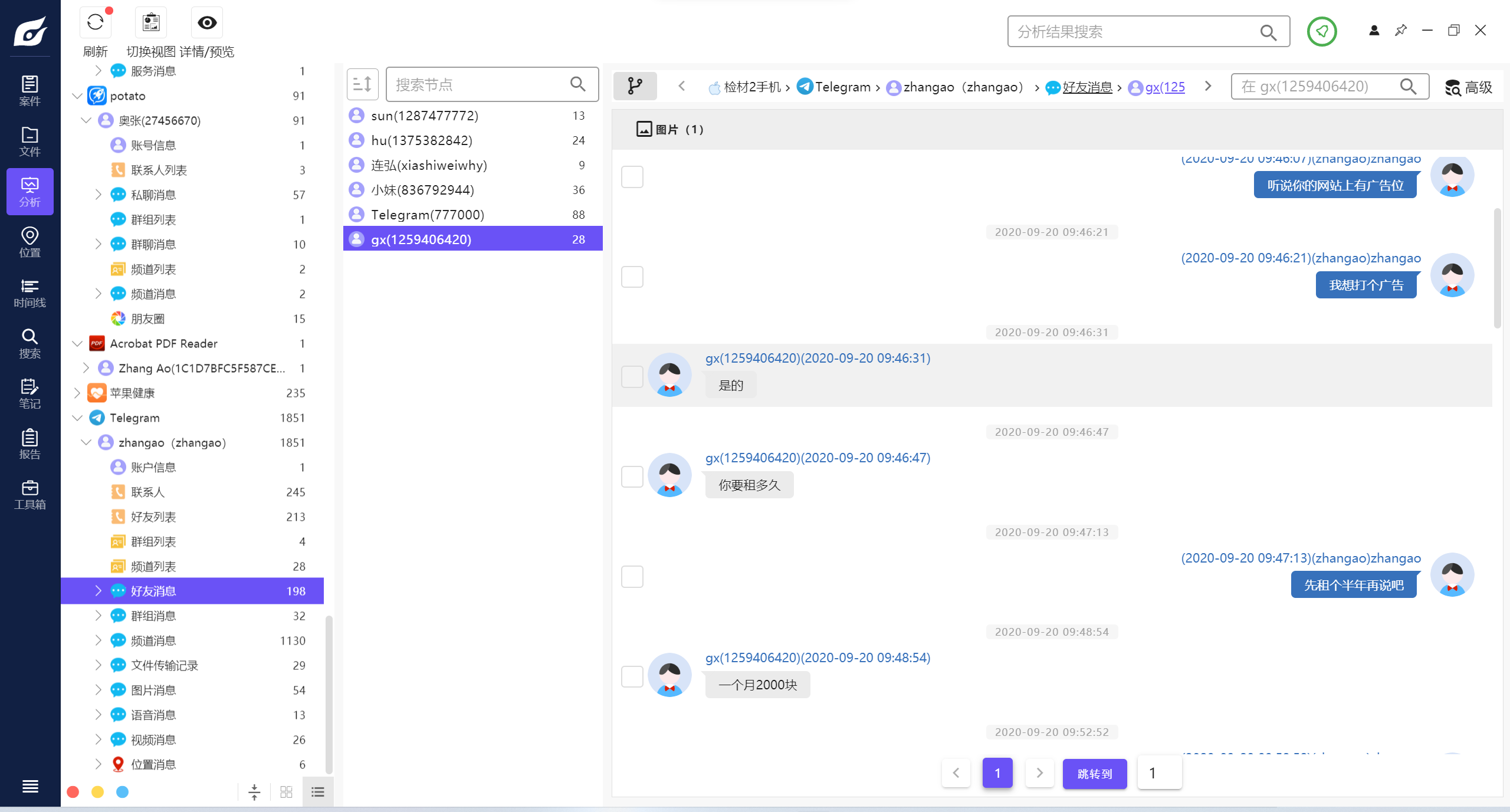

ssh端口是7001,nginx可能是30000、31000、32000

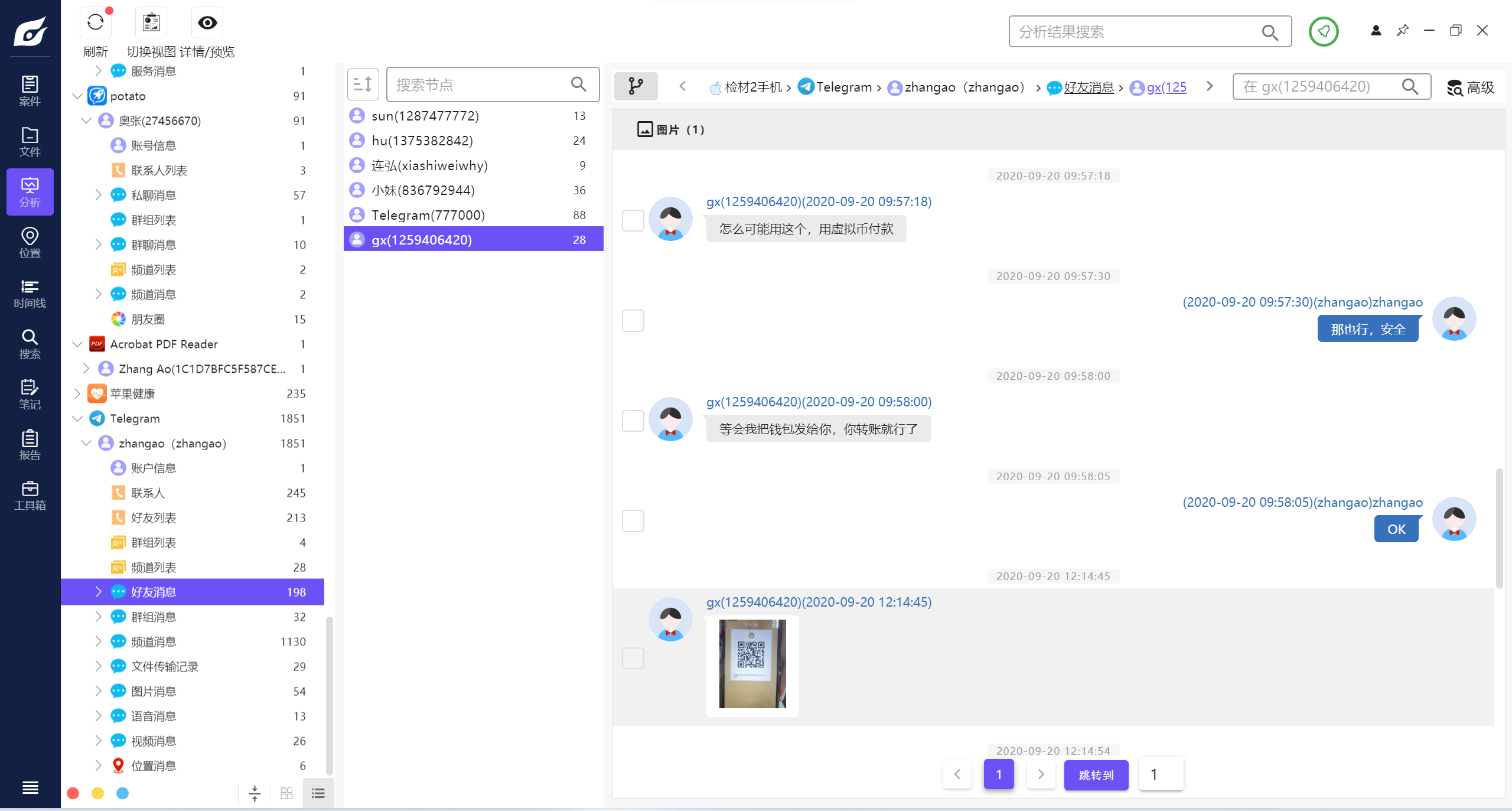

直接搜索www.kkzjc.com,能找到相关文件,直接打开就是,历史命令里面也有more /etc/nginx/conf.d/www.kkzjc.com的出现

5、检材 1 所在的服务器共绑定了()个对外开放的域名(答案格式:“123” 纯数字)

3

上题那个域名找到后上一级文件夹下有3个域名文件

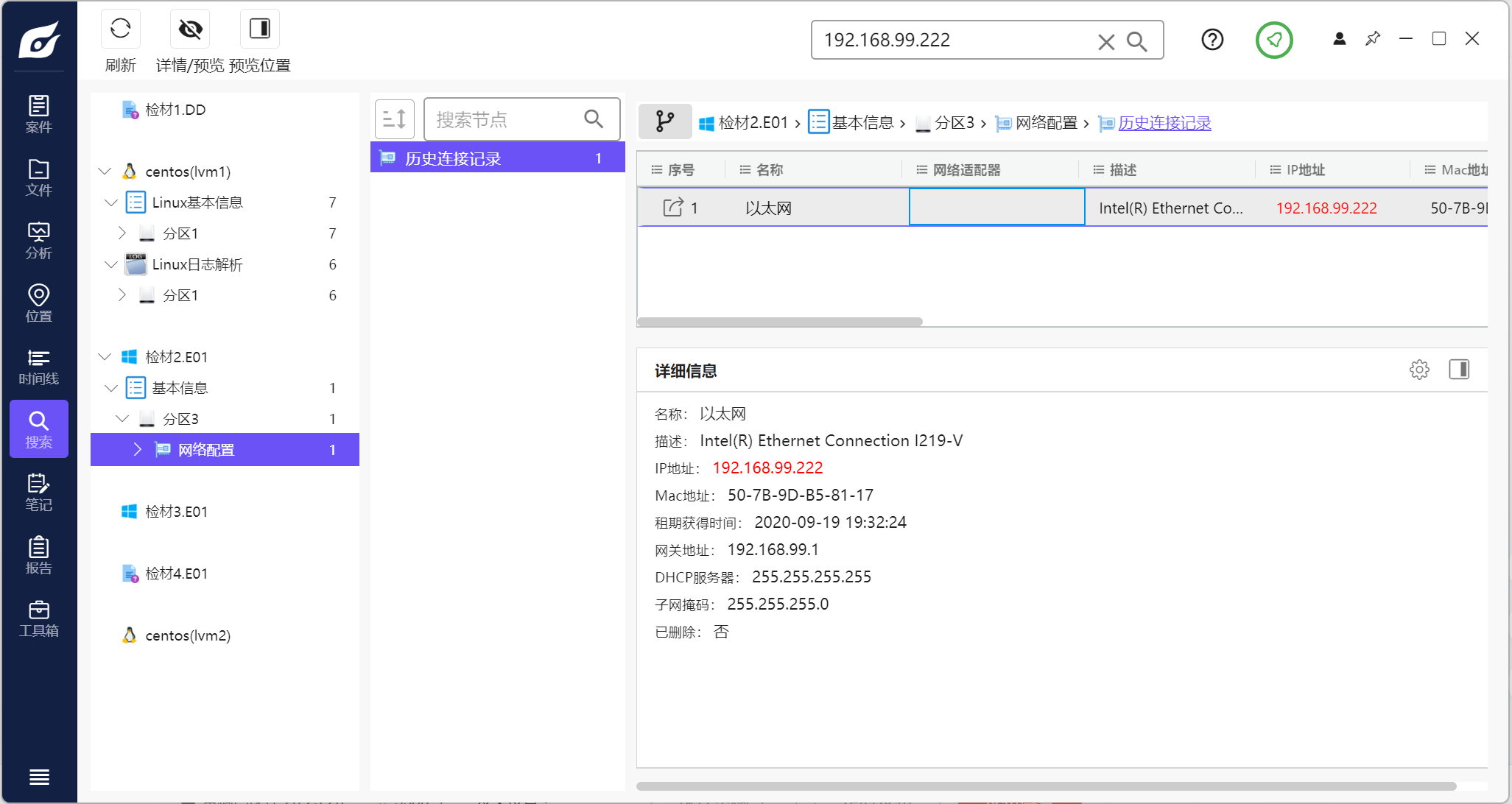

6、检材 1 所在的服务器的原始 IP 地址是()(答案格式:“172.172.172.172” 半角符号)

192.168.99.3

历史命令里确实有过配置ip

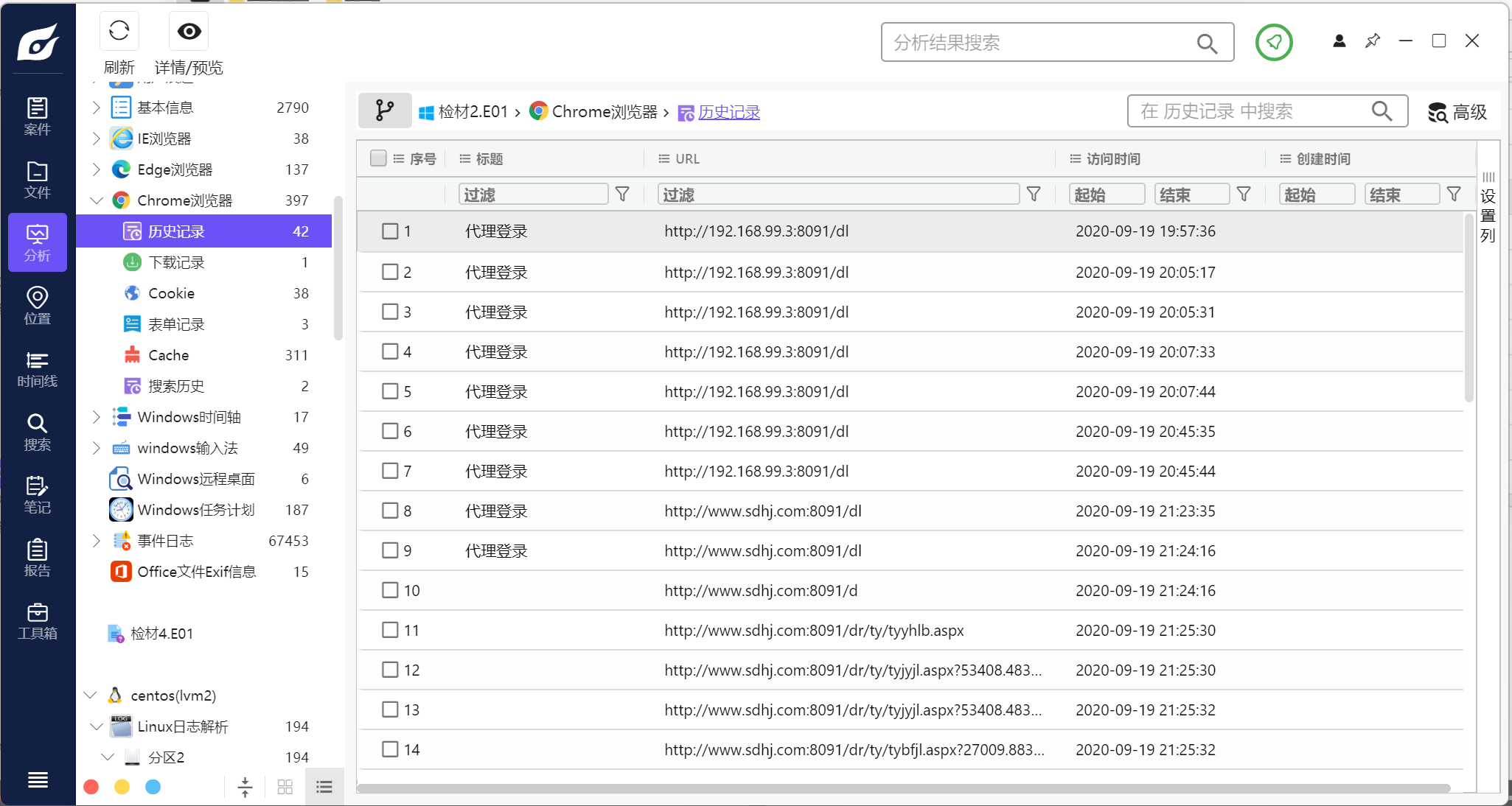

在检材2中能发现代理登录的痕迹,原始url应该就是192.168.99.3

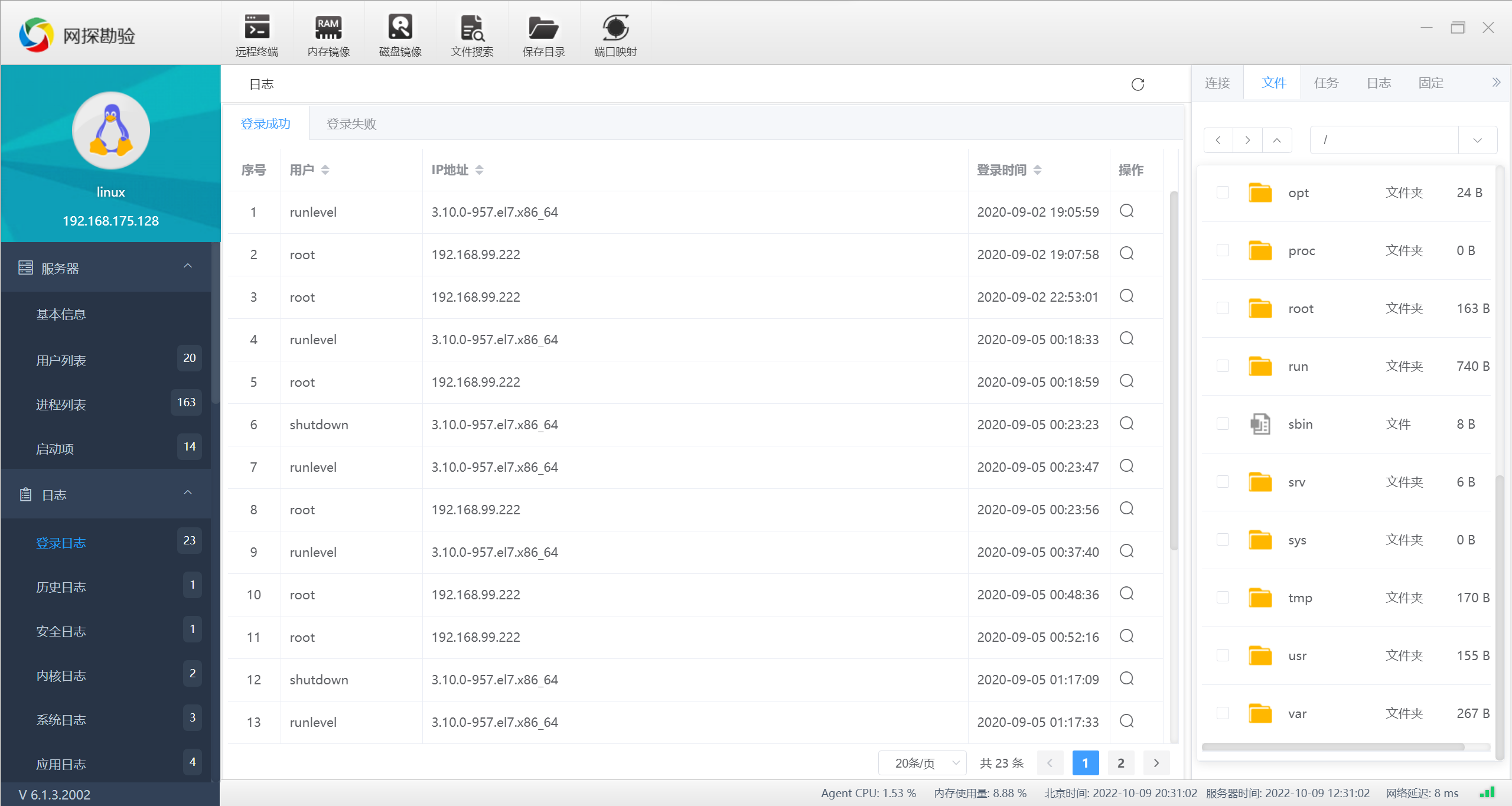

7、嫌疑人曾经远程登录过检材 1 所在的服务器,分析并找出其登录使用的 IP 地址是()(并使用该地址解压检材 2)(答案格式:“172.172.172.172” 半角符号)

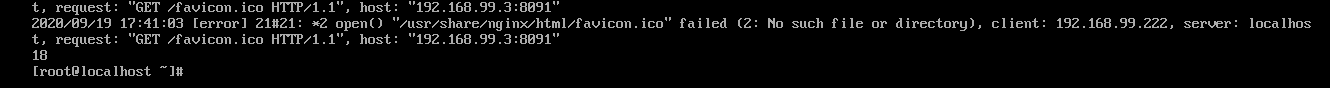

192.168.99.222

查看登录日志

并且在检材2中也发现了踪迹

8、检材 1 所在的服务器,其主要功能之一为反向代理。找出“www.kkzjc.com”转发的后台网站所使用的 IP 地址是()(并用该 IP 地址解压检材 3)(答案格式:“172.172.172.172” 半角符号)

192.168.1.176

在第4题的文件中还见到了一个8091的端口没有被调用

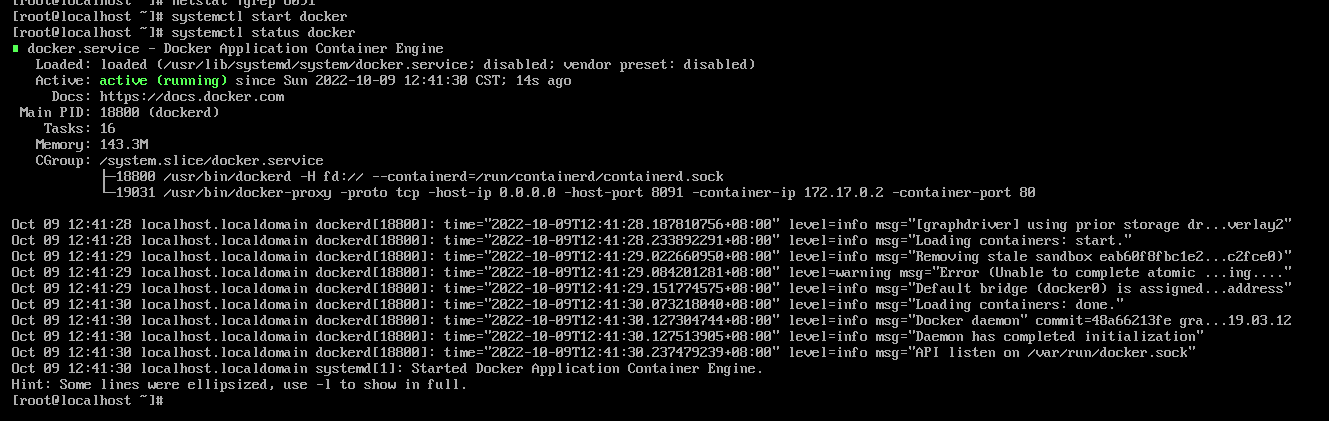

systemctl start docker开启docker

systemctl status docker确认docker是否启动

再次查看netstat,8091端口已启动

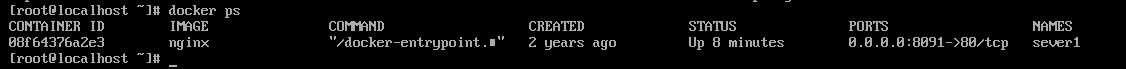

docker ps查看所有容器,加个-a查看正在运行的

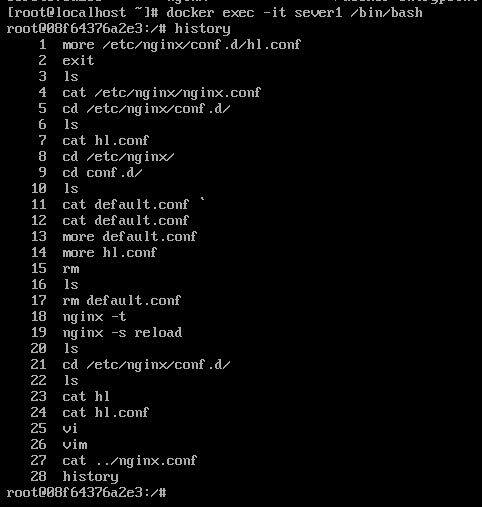

docker exec -it 容器名/容器ID /bin/bash进入容器,查看历史命令

第一个命令就是,192.168.1.176

9、嫌疑人曾经从题 7 的 IP 地址,通过 WEB 方式远程访问过网站,统计出检材 1 中该 IP 出现的次数为()(答案格式:“888” 纯数字)

17(自己得到的是18)

嫌疑人代理登录的端口是8091,开启docker后才开的端口,所以访问日志应该在docker日志里面

docker logs -f sever1 | grep -c 192.168.99.222

docker logs -f 容器ID查看容器日志,grep -c匹配符合条件的行数

18个,跟官方wp给的17个不一样,不知道为啥?

检材二

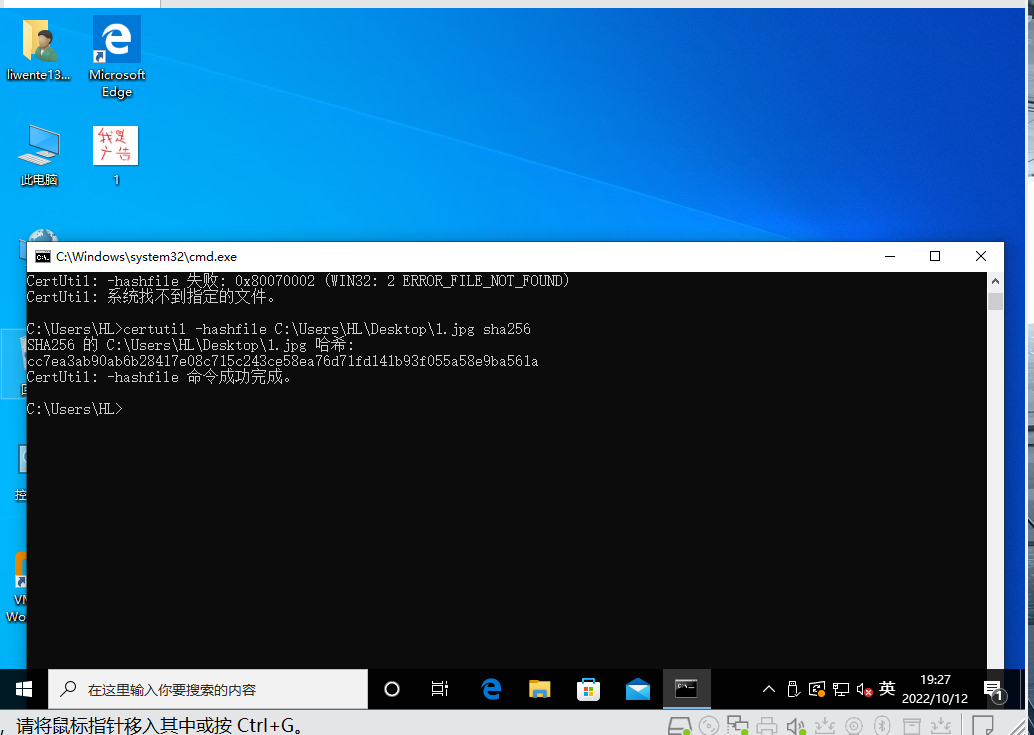

10、检材2的原始磁盘 SHA256值为(答案格式:“abcdefg”不区分大小写)

2D926D5E1CFE27553AE59B6152E038560D64E7837ECCAD30F2FBAD5052FABF37

原始磁盘和镜像的哈希值不同,国庆社团考的是镜像哈希,错了好多

镜像用fhash把E01整个拖进去计算,它更大,原始磁盘用取证软件

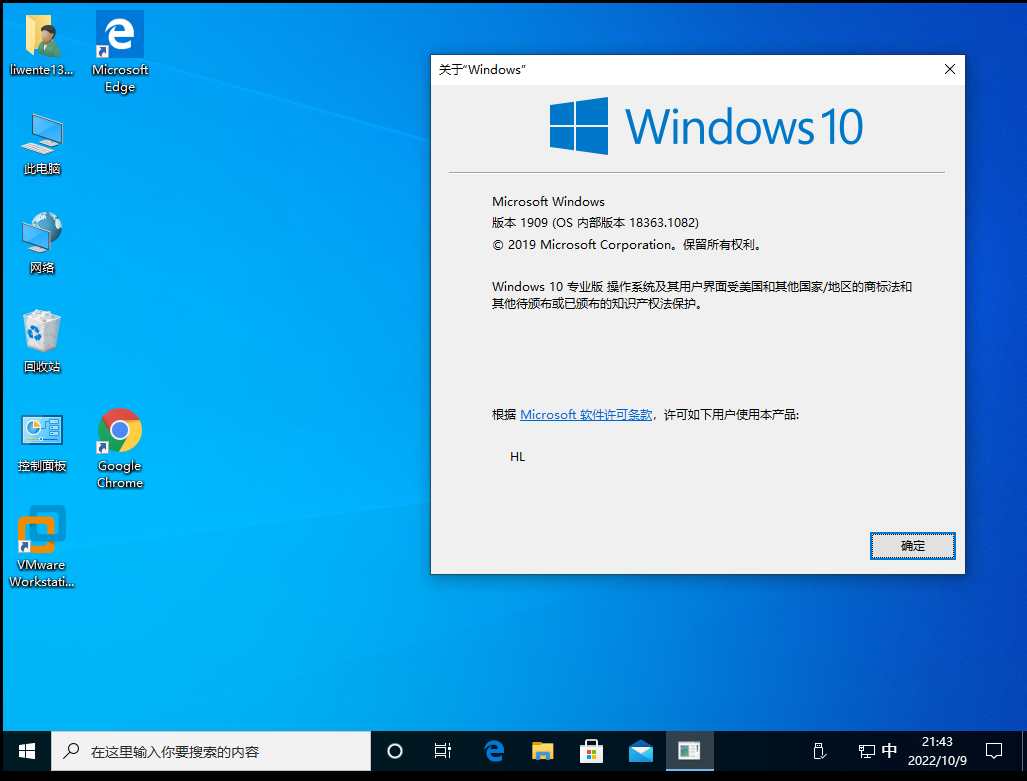

11、检材2所在计算机的OS内部版本号是(答案格式:“12345.7895”半角符号)

18363.1082

仿真后win+r,输入winver

12、检材2所在计算机最后一次正常关机的时间为()(答案格式:“1970-10-01 10:01:45”精确到秒,半角符号)

2020-09-22 13:15:34

13、检材2中,VMware程序的安装时间为(答案格式:“2020-01-01 21:35” 精确到分钟,半角符号)

2020-09-18 17:54

我原来把这个当作安装时间但是不对

这个是对的

14、检材2中,Vmware.exe程序总计启动过()次(答案格式:“5”纯数字)

6

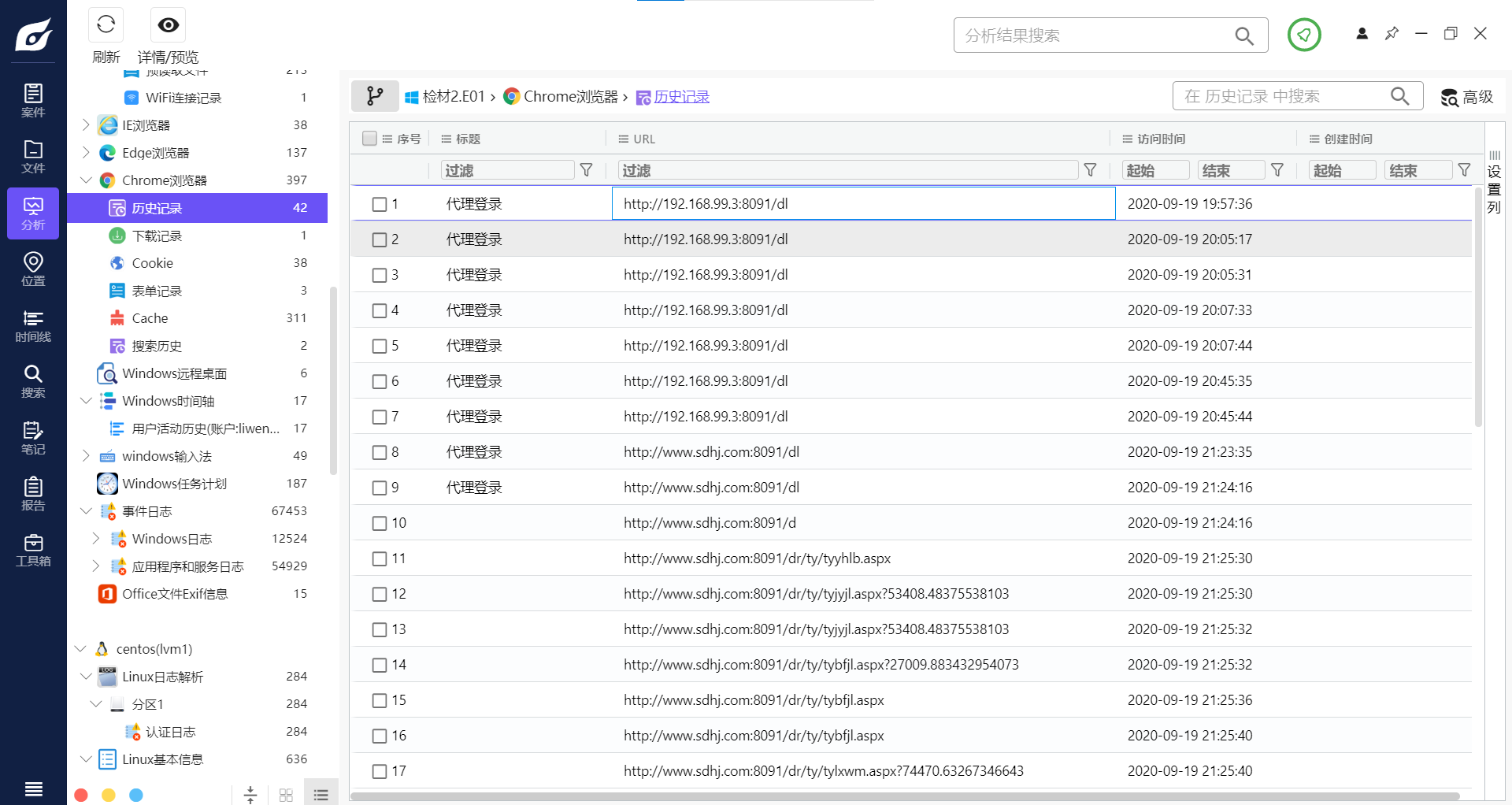

15、嫌疑人通过web方式,从检材2访问检材1所在的服务器上的网站时,连接的目标端口是()(答案格式:“12345”纯数字)

8091

16、接15题,该端口上运行的进程的程序名称(Program name)为()(答案格式:“avahi-deamon”字母和半角符号组合)?

docker-proxy

上看第8题

17、嫌疑人从检材2上访问该网站时,所使用的域名为()(答案格式:“www.baidu.com”半角符号)

www.sdhj.com

同15题图

18、检材2中,嫌疑人所使用的微信ID是((答案格式:“abcde8888”字母数字组合)

sstt119999?

电脑里搜了一下没有微信,应该是有手机的镜像,在用户访问痕迹中找到了手机的镜像

19、分析检材2,嫌疑人为推广其网站,与广告位供应商沟通时使用的通联工具的名称为(答案格式:“wechat”不区分大小写)

Telegram?

20、分析检材2,嫌疑人使用虚拟货币与供应商进行交易,该虚拟货币的名称是()(答案格式:“bitcoin”不区分大小写)

dogecoin

21、上述交易中,对方的收款地址是()(答案格式:“abC1de3fghi”大小写字母数字组合)

DPBEgbwap7VW5HbNdGi9TyKJbqTLWYYkvfDPBEgbwap7VW5HbNdGi9TyKJbqTLWYYkvf?

上题收款码图上直接就有

22、上述交易中,嫌疑人和供应商的交易时间是()(答案格式:“2020-01-01 21:35:54”精确到秒,半角符号)

23、上述交易中,嫌疑人支付货币的数量为()(答案格式:“8888”纯数字)

4000

狗狗币那个查询网站登不上去

24、检材2中,嫌疑人使用的虚拟机的虚拟磁盘被加密,其密码为(答案格式:“aoeiou”小写字母)

zzzxxx

pyvmx-crack-master工具解密,密码是zzzxxx,解密后发现在虚拟机里无法启动虚拟机,先移除加密,再把这个拖到真机上,进行分析

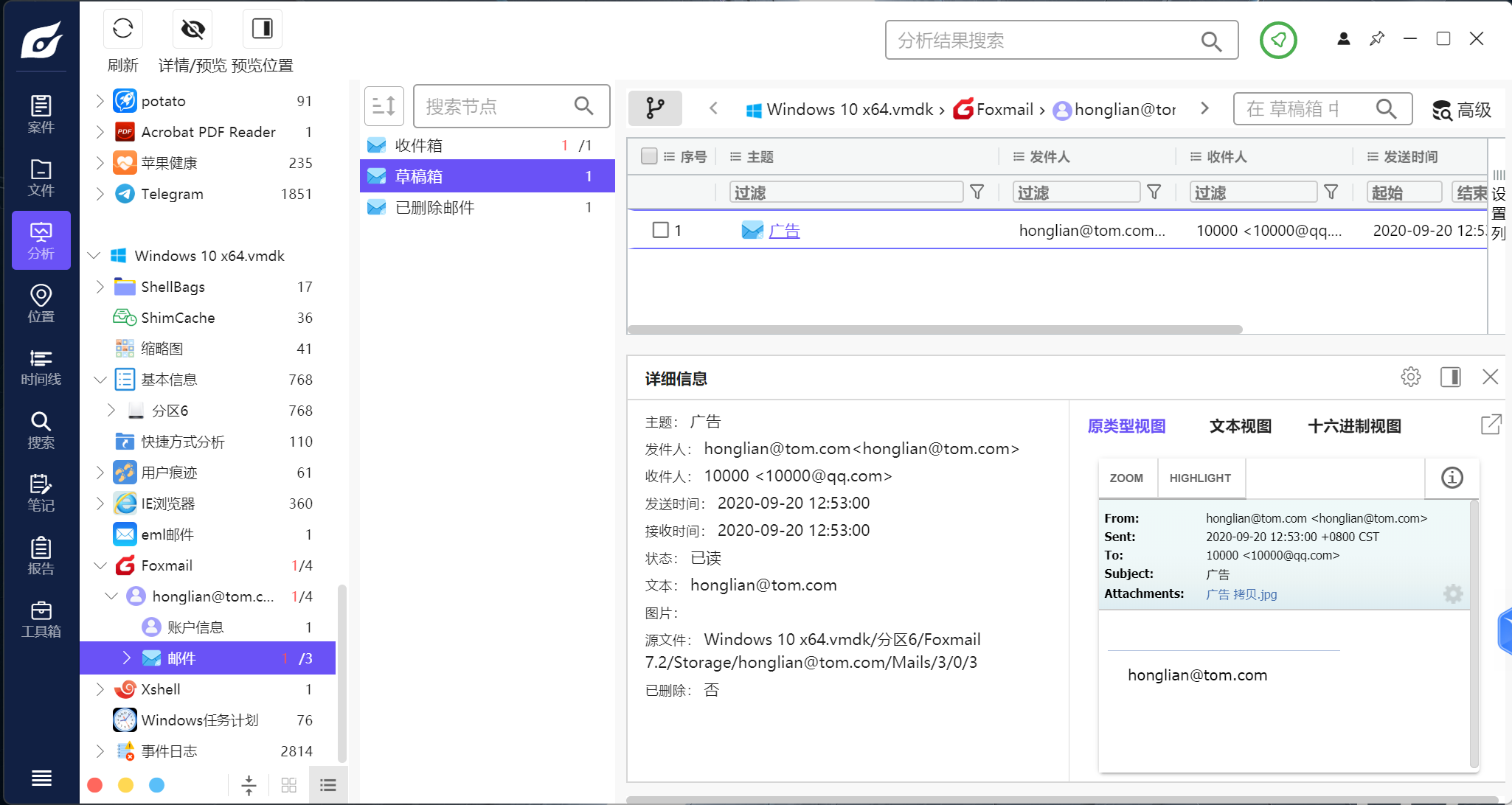

25、检材2中,嫌疑人发送给广告商的邮件中的图片附件的SHA256值为()﹔(忽略邮件状态)(答案格式:“abcdefg”小写字母)

cc7ea3ab90ab6b28417e08c715c243ce58ea76d71fd141b93f055a58e9ba561a?

在最近访问的项目中找到了该图片,虚拟机中还原

26、检材2中,嫌疑人给广告商发送广告图片邮件的发送时间是()(忽略邮件状态>(答案格式:“2020-01-01 21:35”精确到分钟,半角符号)

2020-09-20 12:53

27、检材2中,嫌疑人的邮箱密码是()(答案格式:“abcde123456”字母符号数字组合,区分大小写)

honglian7001

28、检材2中,嫌疑人使用了()远程管理工具,登录了检材1所在的服务器。(答案格式:“abcde”字母,不区分大小写)

xshell

29、检材2中,嫌疑人使用上述工具连接服务器时,使用的登录密码为((答案格式:“aBcd#123”数字符号字母组合,区分大小写)

qwer1234!@#$?

见上题图

检材三

30、检材3的原始磁盘SHA256值为()(答案格式:“abcdefg”不区分大小写)

31、检材3所在的计算机的操作系统版本是()

A. Windows Server 2012

B. Windows Server 2008 R2

C. Windows Server 2008 HPC EditionD. Windows Server 2019 LTSB

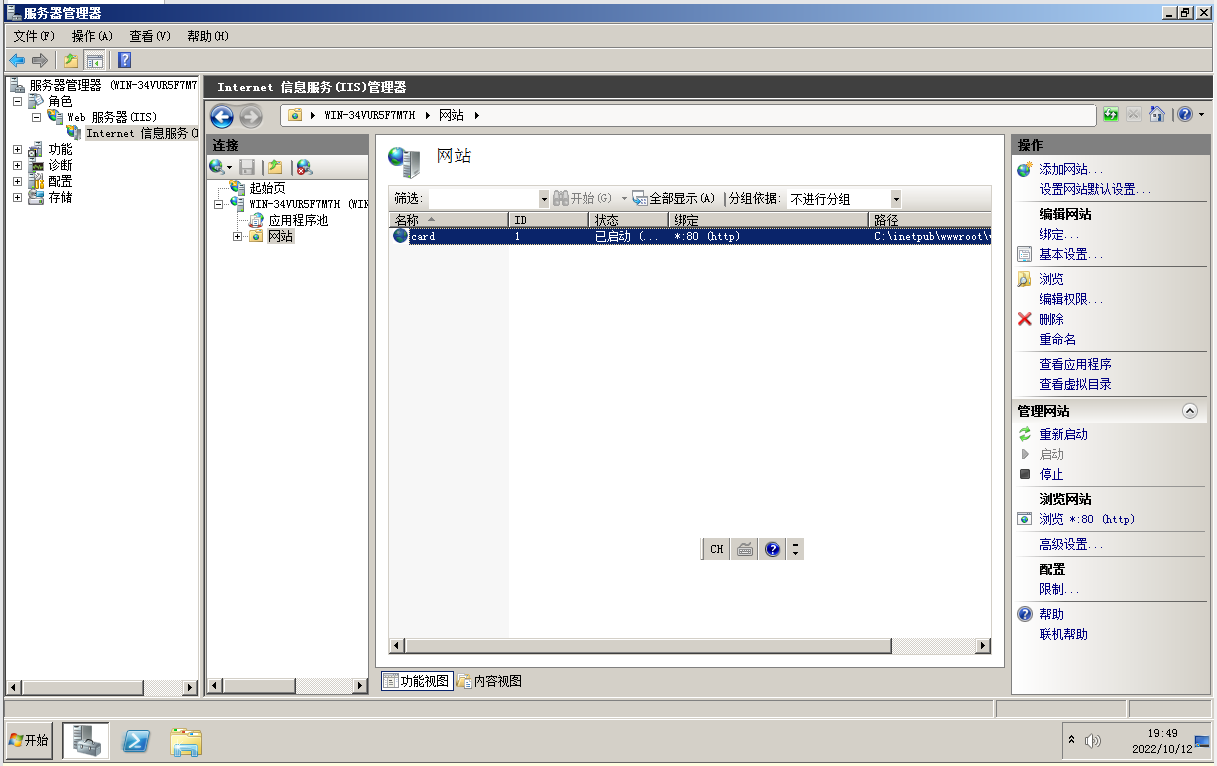

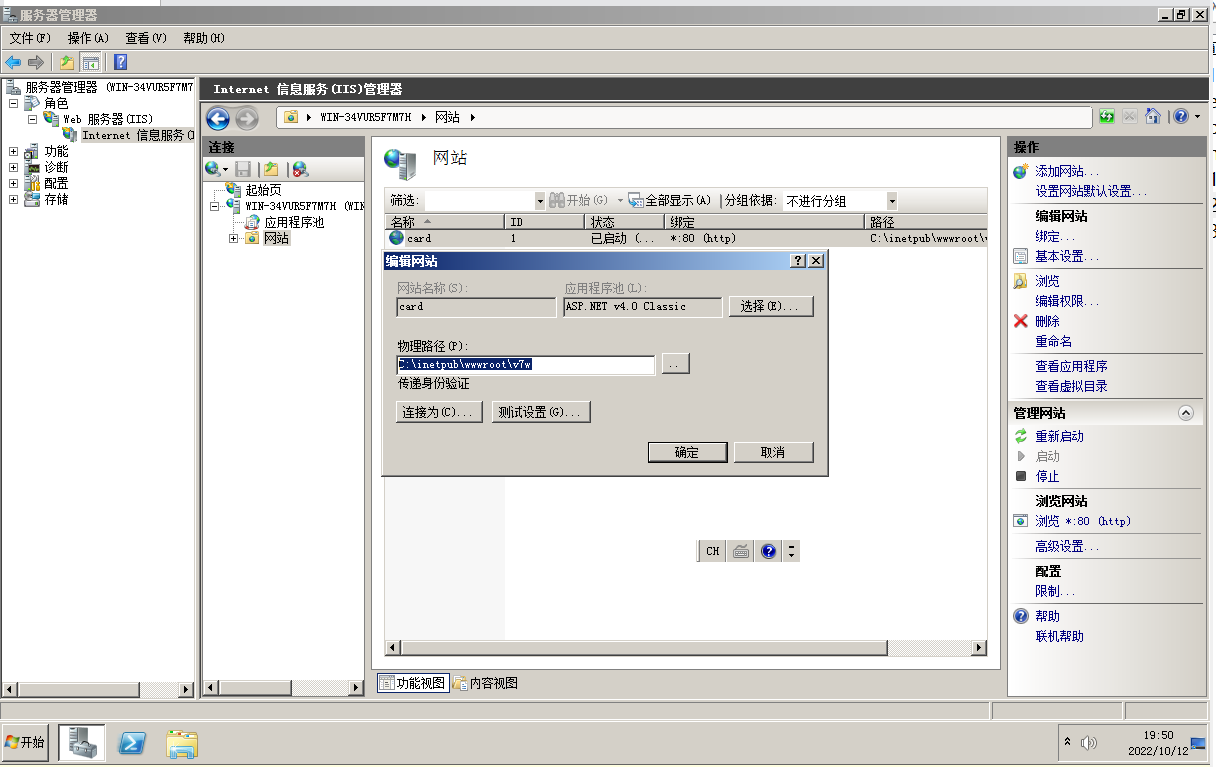

33、检材3中,部署的网站名称是()(答案格式:“abcdefg”小写字母)

card

33、检材3中,部署的网站对应的网站根目录是()(答案格式:“d:\path1\path2\path3”绝对路径,半角符号,不区分大小写)

C:\inetpub\wwwroot\v7w

34、检材3中,部署的网站绑定的端口是()(答案格式:“12345”纯数字)

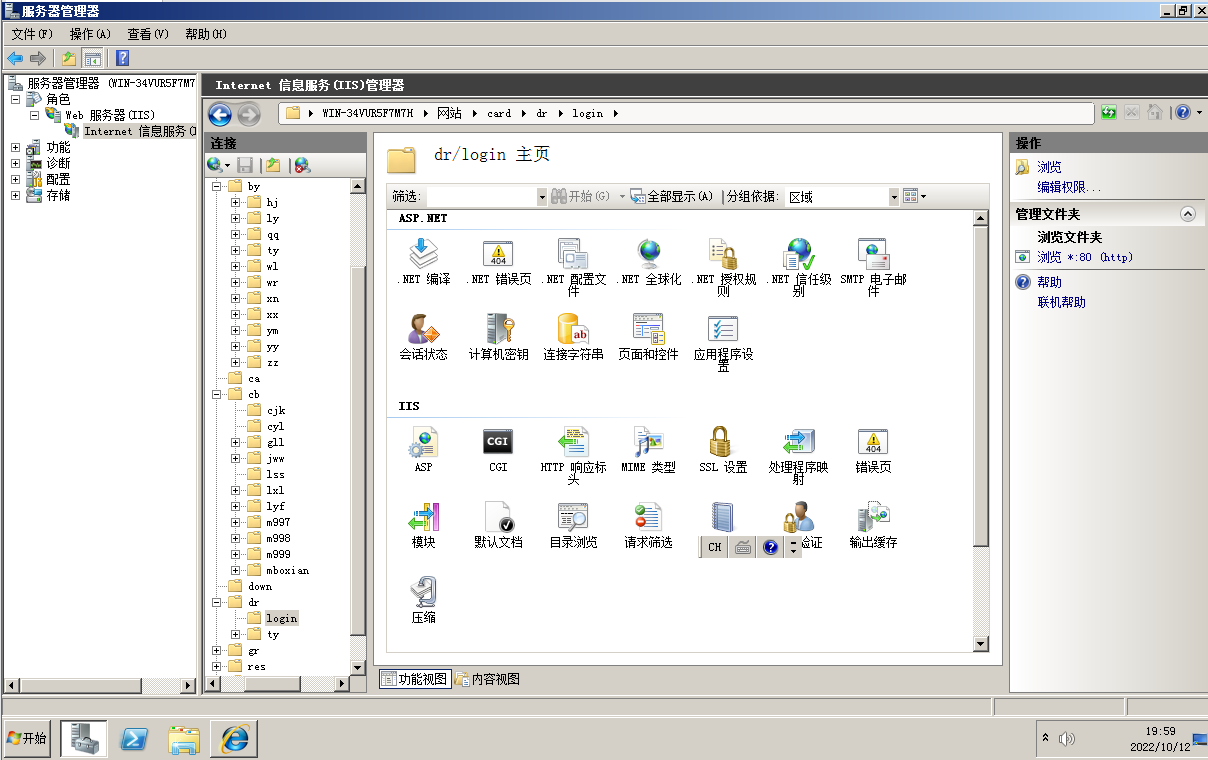

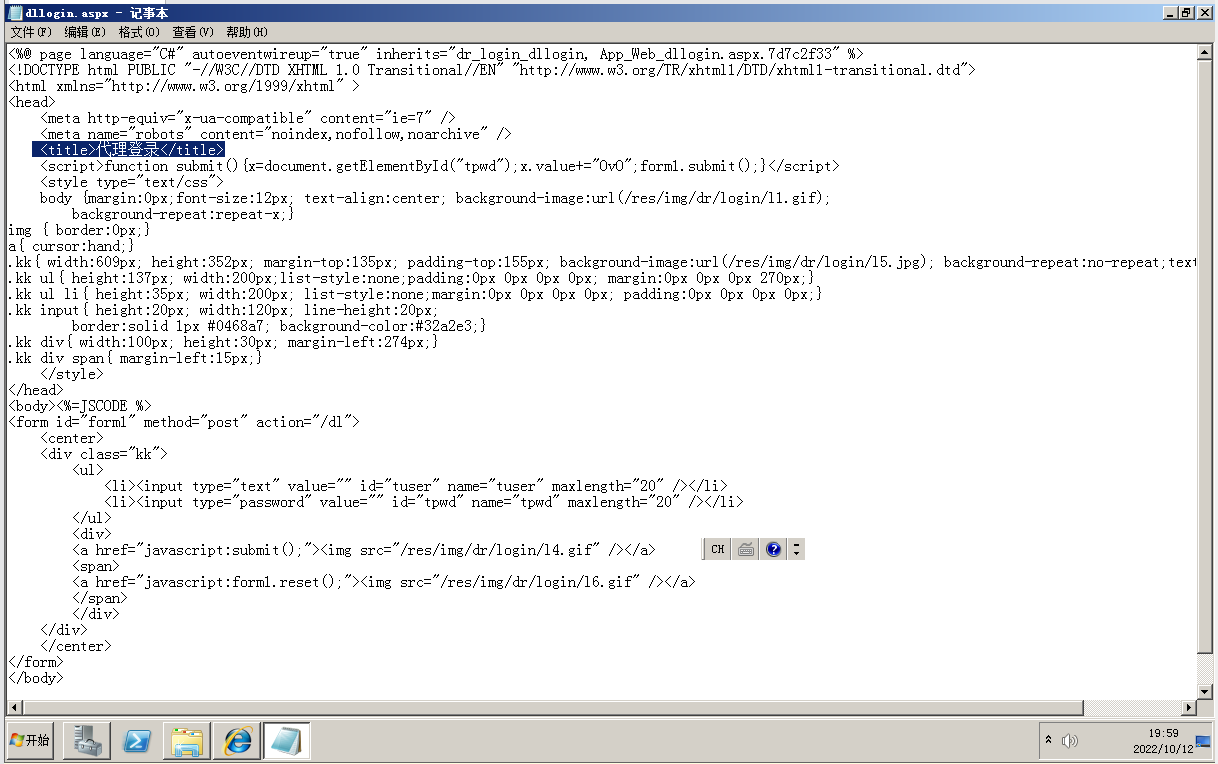

35、检材3中,具备登陆功能的代码页,对应的文件名为()(答案格式:“index.html”字母符号组合,不区分大小写)

dllogin.aspx

在网站的文件夹下找到了一个login的文件夹,点击浏览?

发现里面是dllogin.aspx,打开看就是

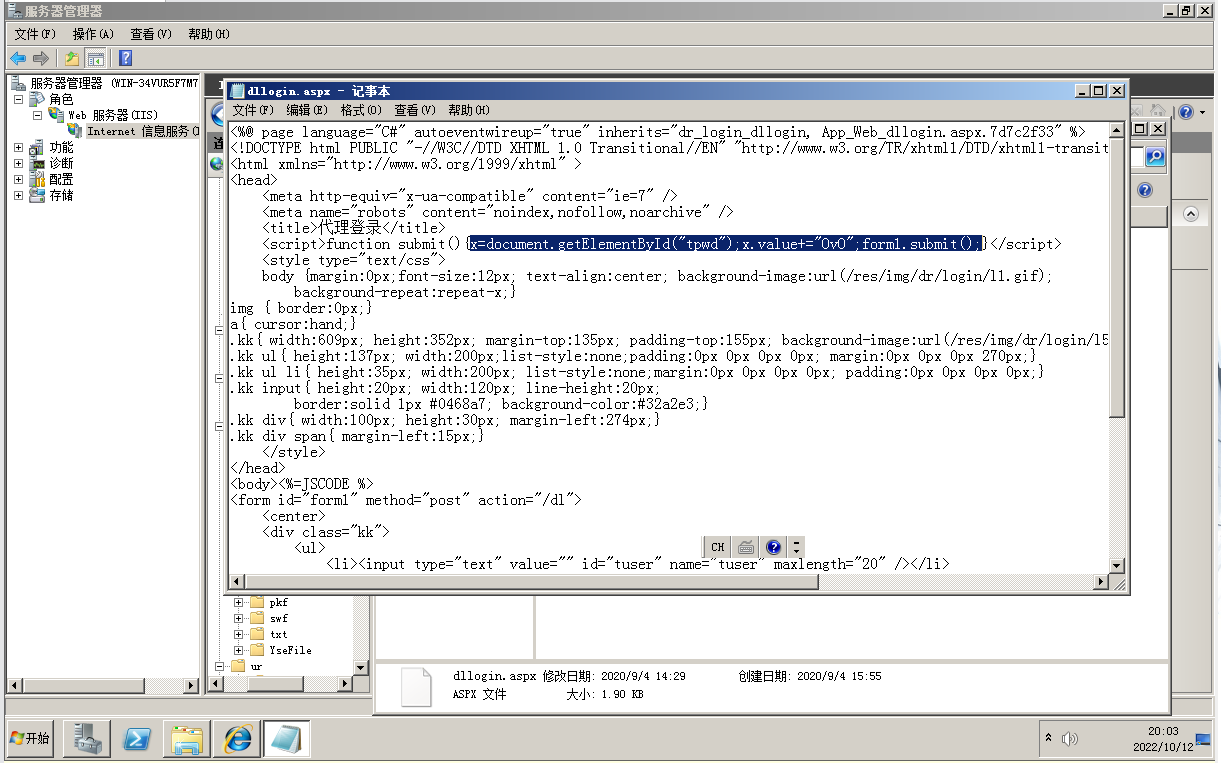

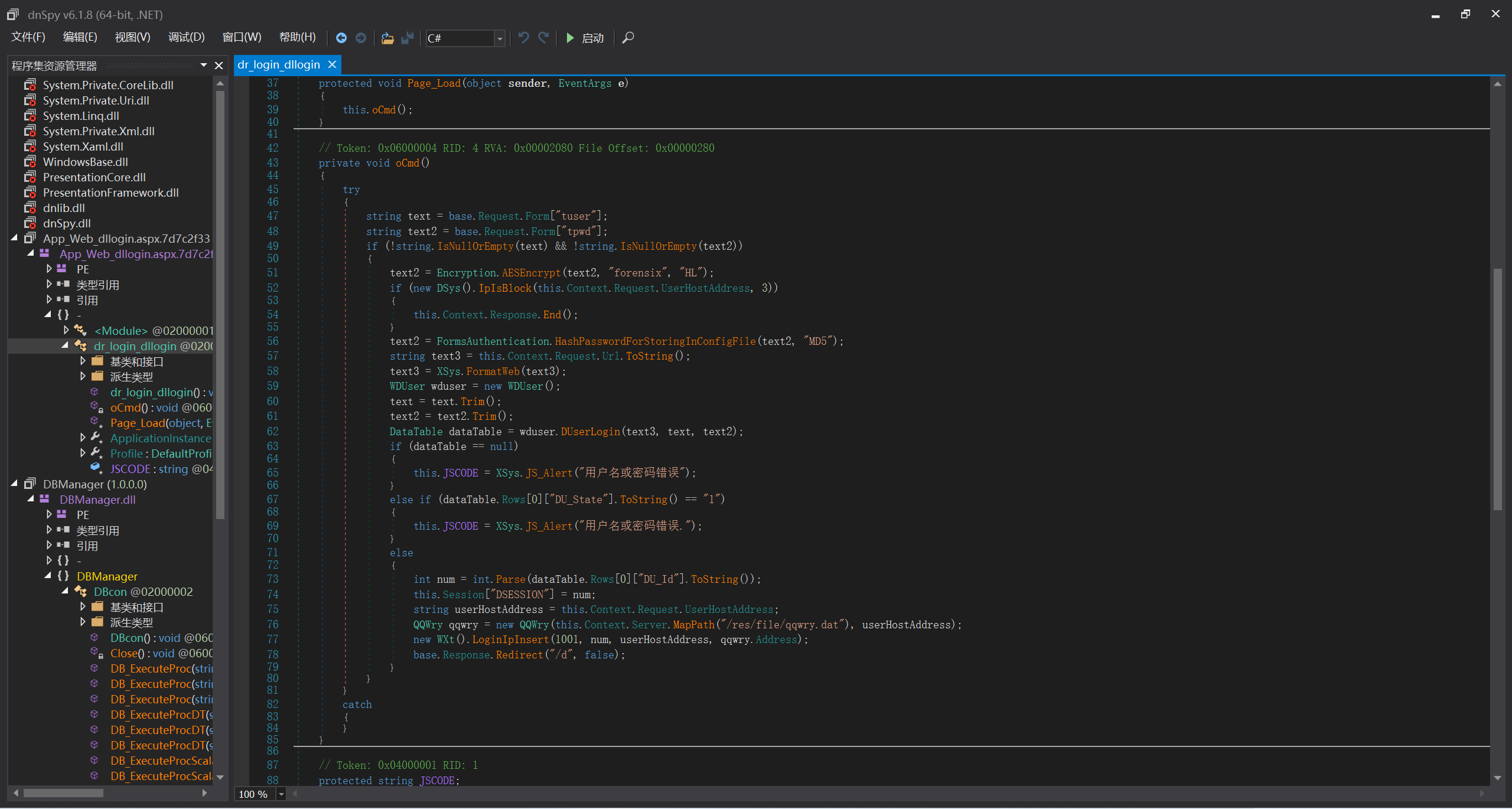

36、检材3中,请对网站代码进行分析,网站登录过程中,代码中对输入的明文密码作了追加()字符串处理(答案格式:“a1b2c3d4”区分大小写)

OvO

37、检材3中,请对网站代码进行分析,网站登录过程中,代码中调用的动态扩展库文件的完整名称为(答案格式:“abc.html.ABC”区分大小写,半角符号,包含扩展名)

App_Web_dllogin.aspx.7d7c2f33.dll

把网站根目录导出,搜索一下

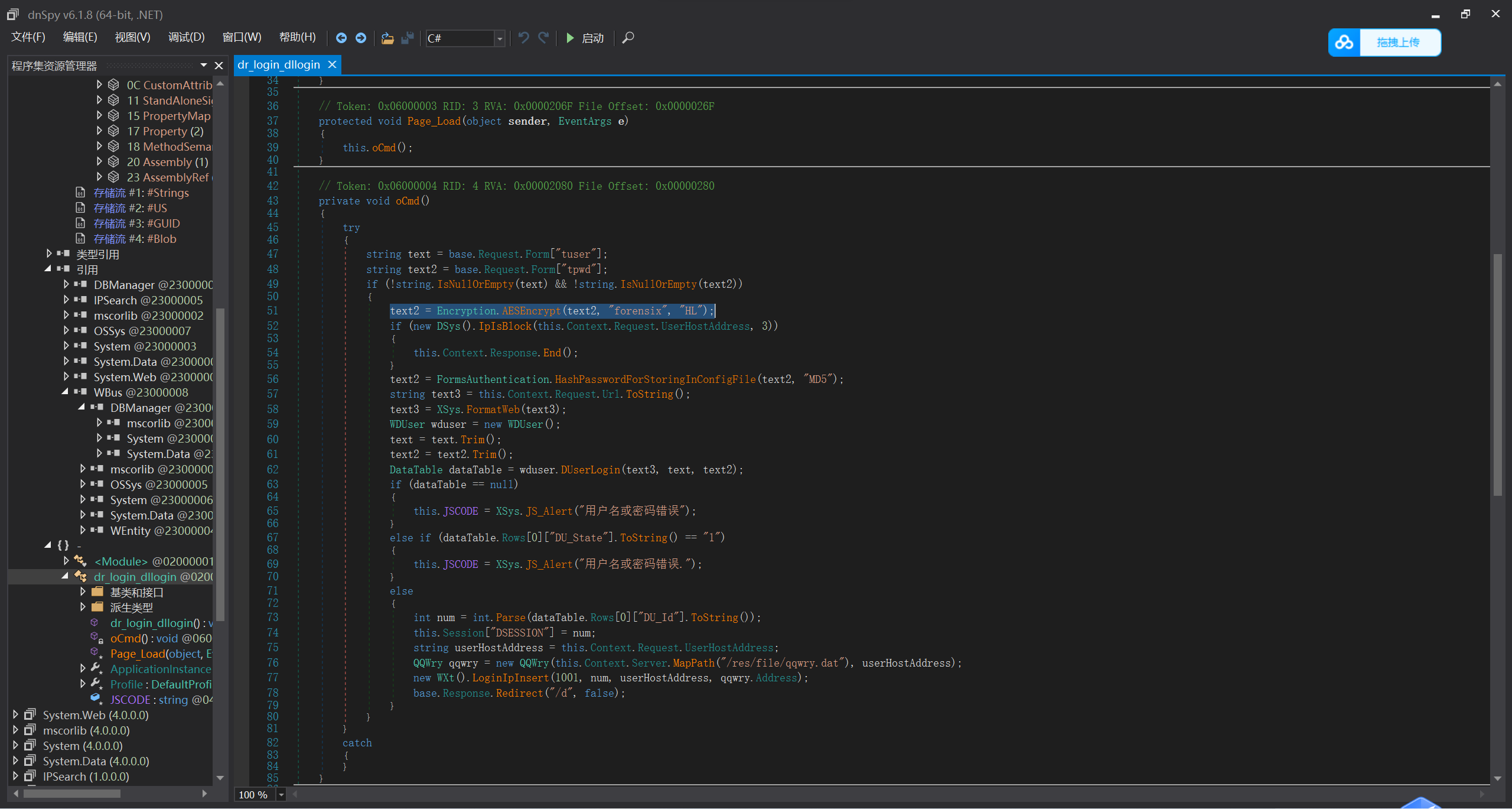

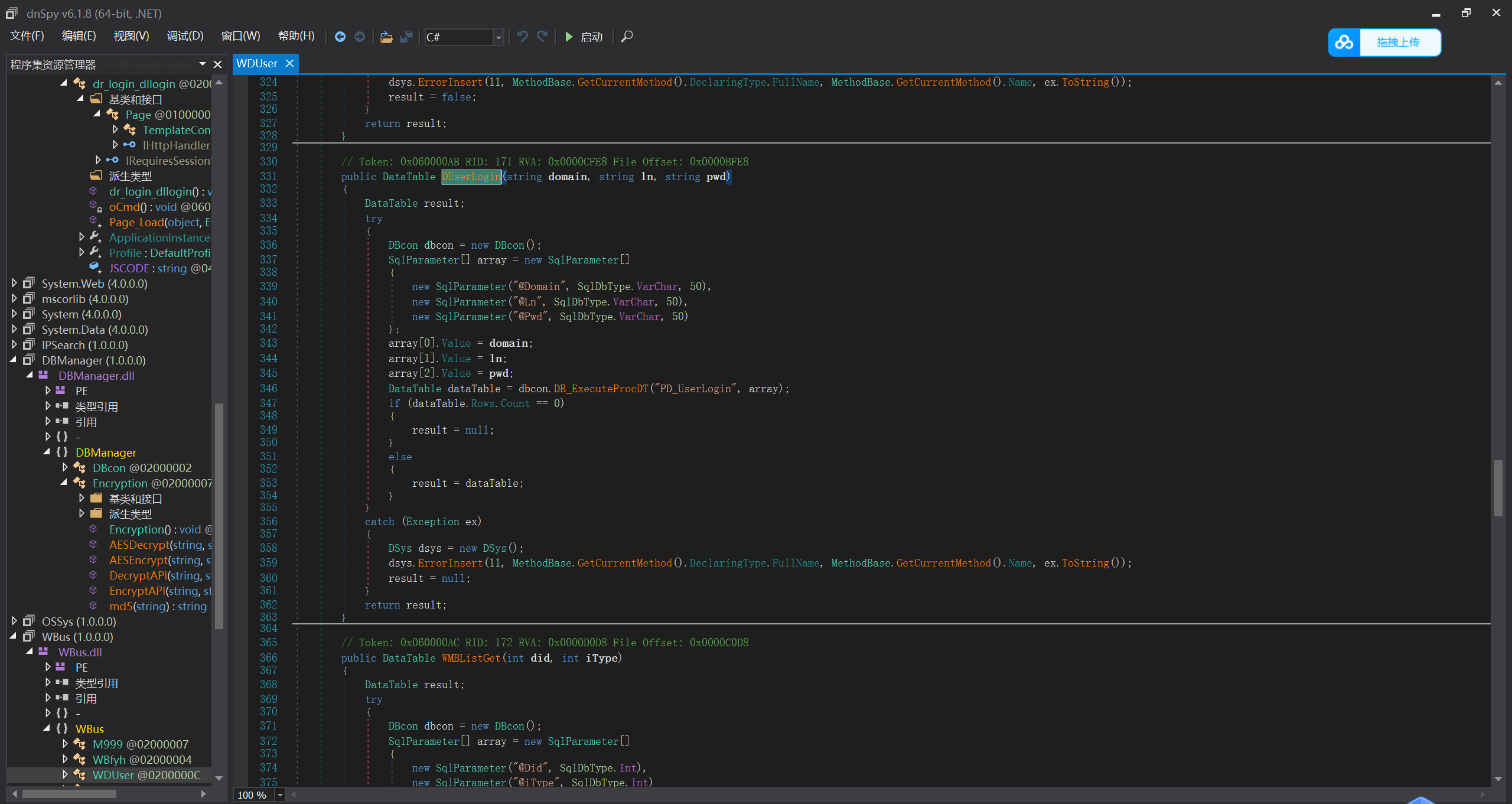

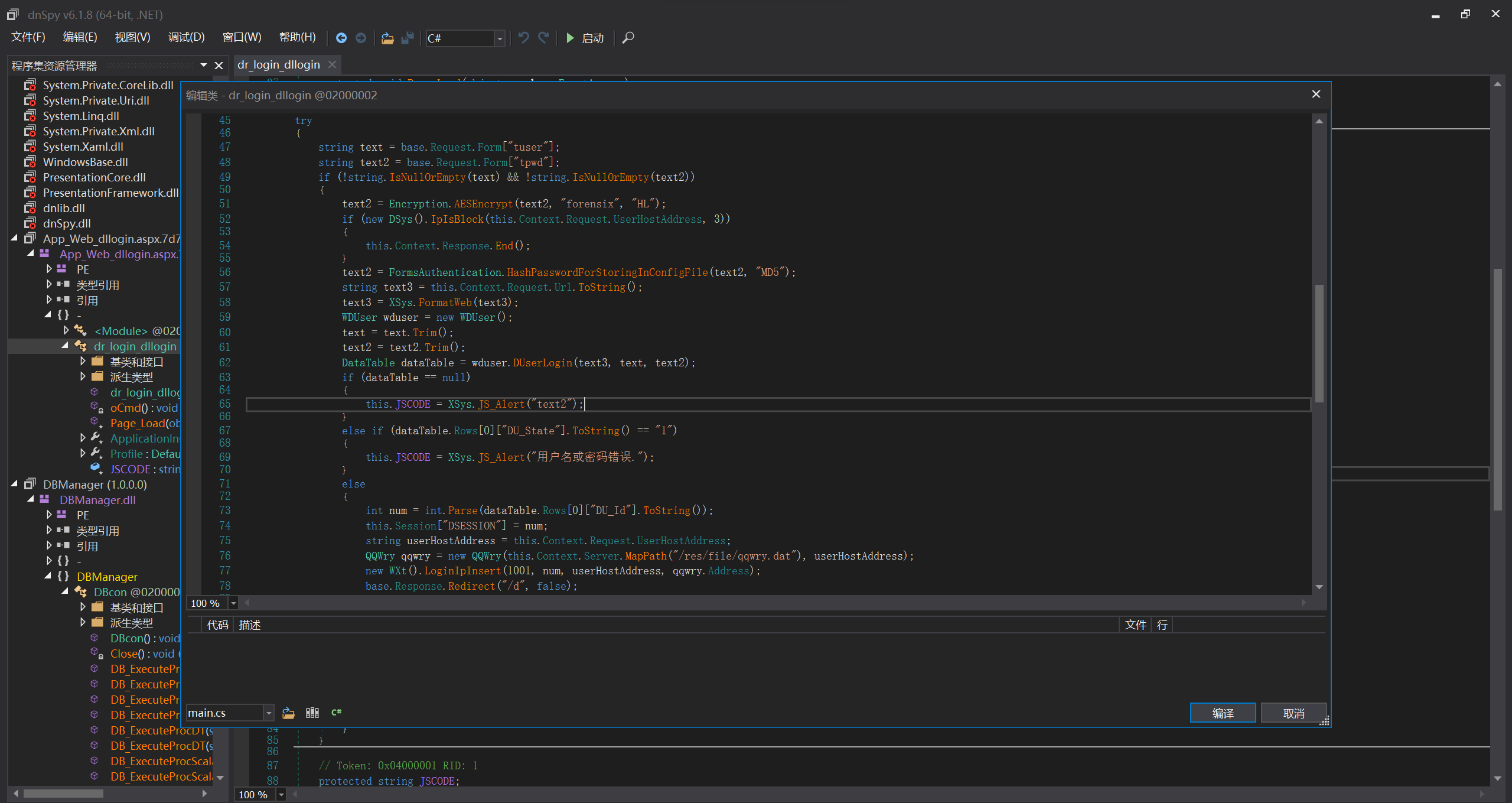

38、检材3中,网站登录过程中,后台接收到明文密码后进行加密处理,首先使用的算法是Encryption 中的()函数(答案格式:“Bcrypt”区分大小写)

AESEncrypt

用dnspy对login的动态拓展库App_Web_dllogin.aspx.7d7c2f33.dll进行进行反编译dnSpy反编译工具官方下载_dnSpy反编译工具最新6.1.8免费下载_3DM软件 (3dmgame.com)

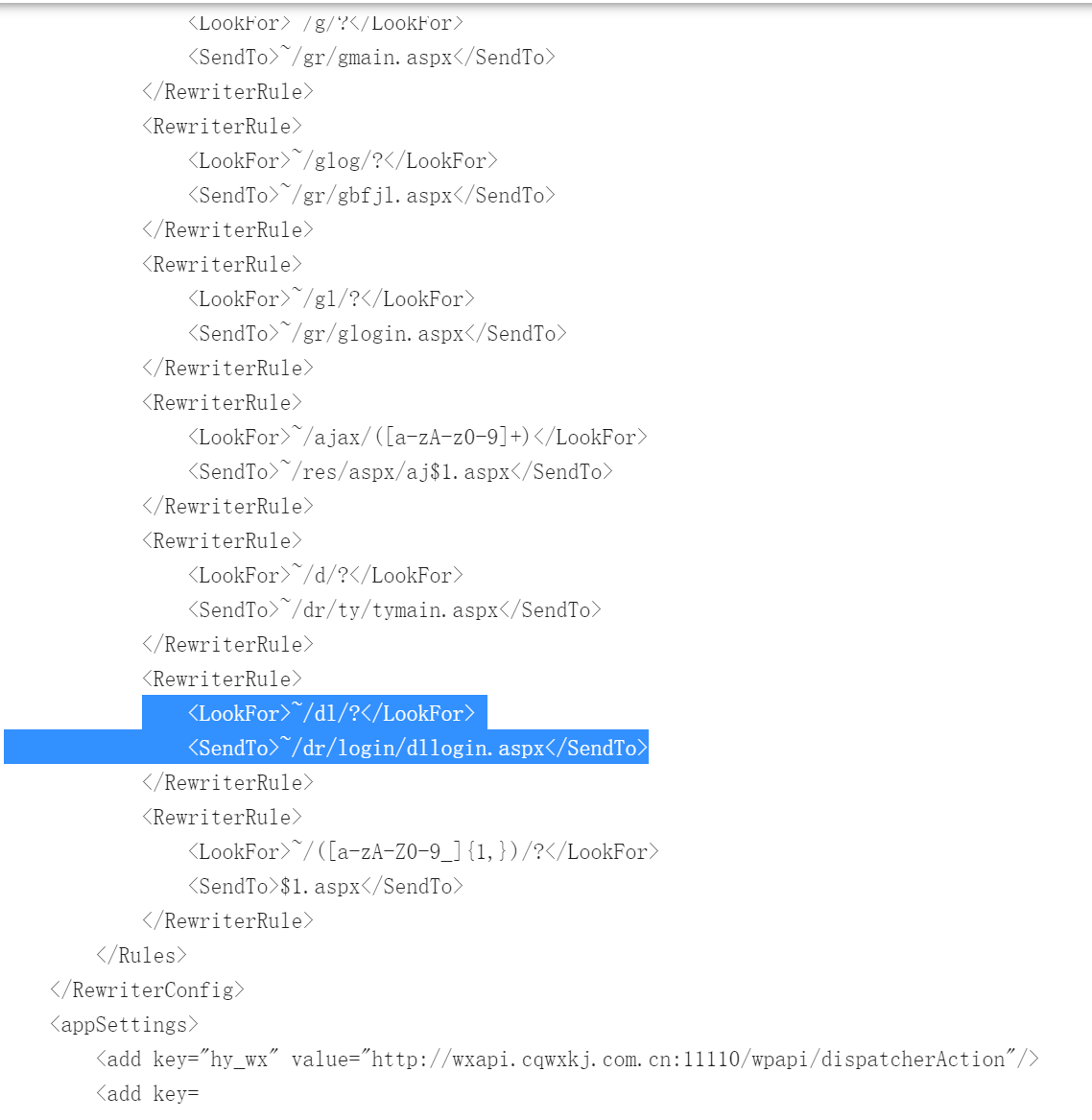

登录的网址最后是dl?

网站的目录是C:\inetpub\wwwroot\v7w,在Web.config配置文件中可以找到dl重定向为/dr/login/dllogin.aspx

网站的目录是C:\inetpub\wwwroot\v7w,在Web.config配置文件中可以找到dl重定向为/dr/login/dllogin.aspx

在dr_login_dllogin中找到加密过程

using System;

using System.Data;

using System.Web;

using System.Web.Profile;

using System.Web.Security;

using System.Web.SessionState;

using System.Web.UI;

using DBManager;

using IPSearch;

using OSSys;

using WBus;

// Token: 0x02000002 RID: 2

public class dr_login_dllogin : Page, IRequiresSessionState

{

// Token: 0x17000001 RID: 1

// (get) Token: 0x06000001 RID: 1 RVA: 0x00002050 File Offset: 0x00000250

protected DefaultProfile Profile

{

get

{

return (DefaultProfile)this.Context.Profile;

}

}

// Token: 0x17000002 RID: 2

// (get) Token: 0x06000002 RID: 2 RVA: 0x00002062 File Offset: 0x00000262

protected HttpApplication ApplicationInstance

{

get

{

return this.Context.ApplicationInstance;

}

}

// Token: 0x06000003 RID: 3 RVA: 0x0000206F File Offset: 0x0000026F

protected void Page_Load(object sender, EventArgs e)

{

this.oCmd();

}

// Token: 0x06000004 RID: 4 RVA: 0x00002080 File Offset: 0x00000280

private void oCmd()

{

try

{

string text = base.Request.Form["tuser"];

string text2 = base.Request.Form["tpwd"];

if (!string.IsNullOrEmpty(text) && !string.IsNullOrEmpty(text2))

{

text2 = Encryption.AESEncrypt(text2, "forensix", "HL");

if (new DSys().IpIsBlock(this.Context.Request.UserHostAddress, 3))

{

this.Context.Response.End();

}

text2 = FormsAuthentication.HashPasswordForStoringInConfigFile(text2, "MD5");

string text3 = this.Context.Request.Url.ToString();

text3 = XSys.FormatWeb(text3);

WDUser wduser = new WDUser();

text = text.Trim();

text2 = text2.Trim();

DataTable dataTable = wduser.DUserLogin(text3, text, text2);

if (dataTable == null)

{

this.JSCODE = XSys.JS_Alert("用户名或密码错误");

}

else if (dataTable.Rows[0]["DU_State"].ToString() == "1")

{

this.JSCODE = XSys.JS_Alert("用户名或密码错误.");

}

else

{

int num = int.Parse(dataTable.Rows[0]["DU_Id"].ToString());

this.Session["DSESSION"] = num;

string userHostAddress = this.Context.Request.UserHostAddress;

QQWry qqwry = new QQWry(this.Context.Server.MapPath("/res/file/qqwry.dat"), userHostAddress);

new WXt().LoginIpInsert(1001, num, userHostAddress, qqwry.Address);

base.Response.Redirect("/d", false);

}

}

}

catch

{

}

}

// Token: 0x04000001 RID: 1

protected string JSCODE;

}

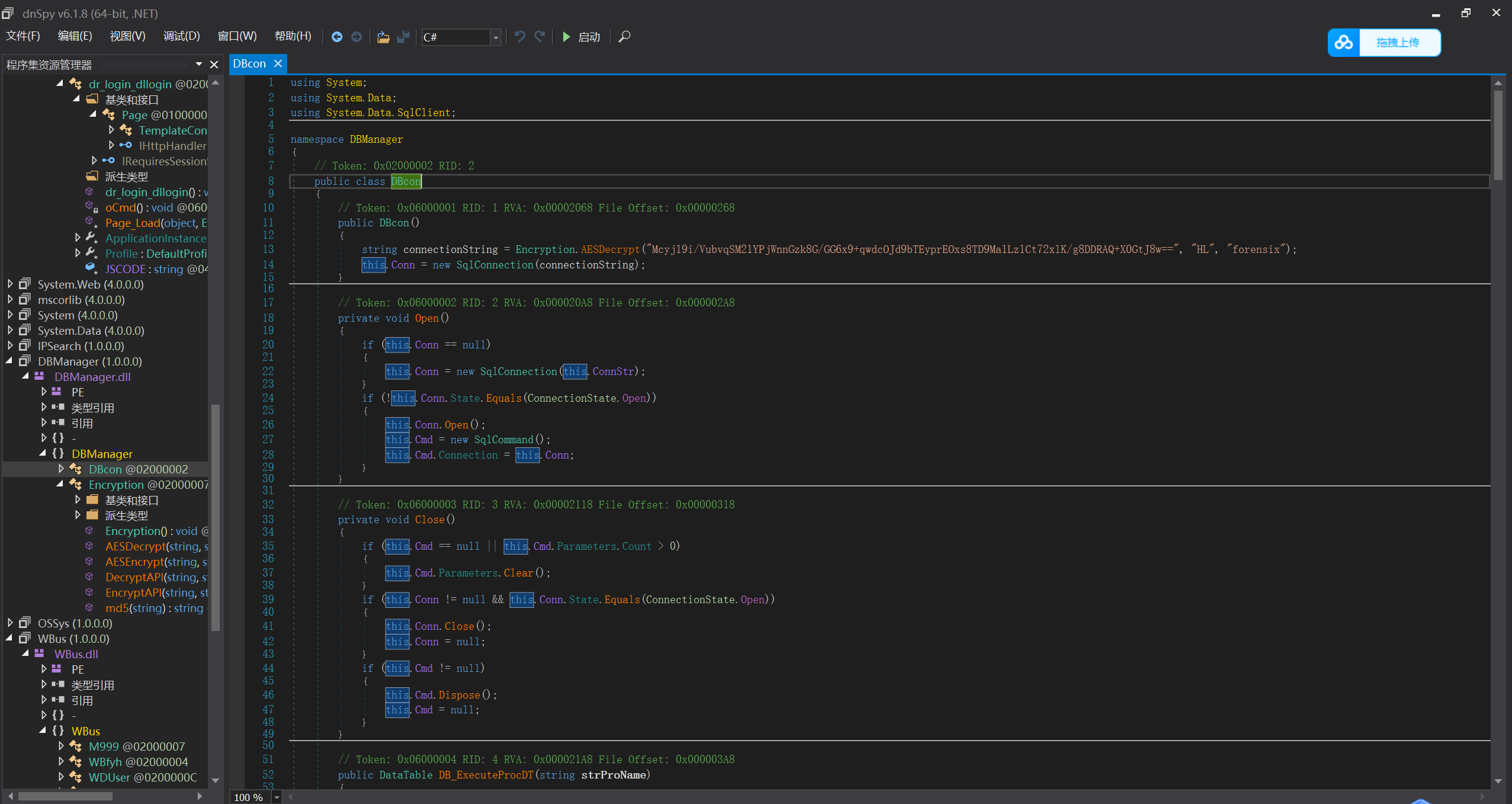

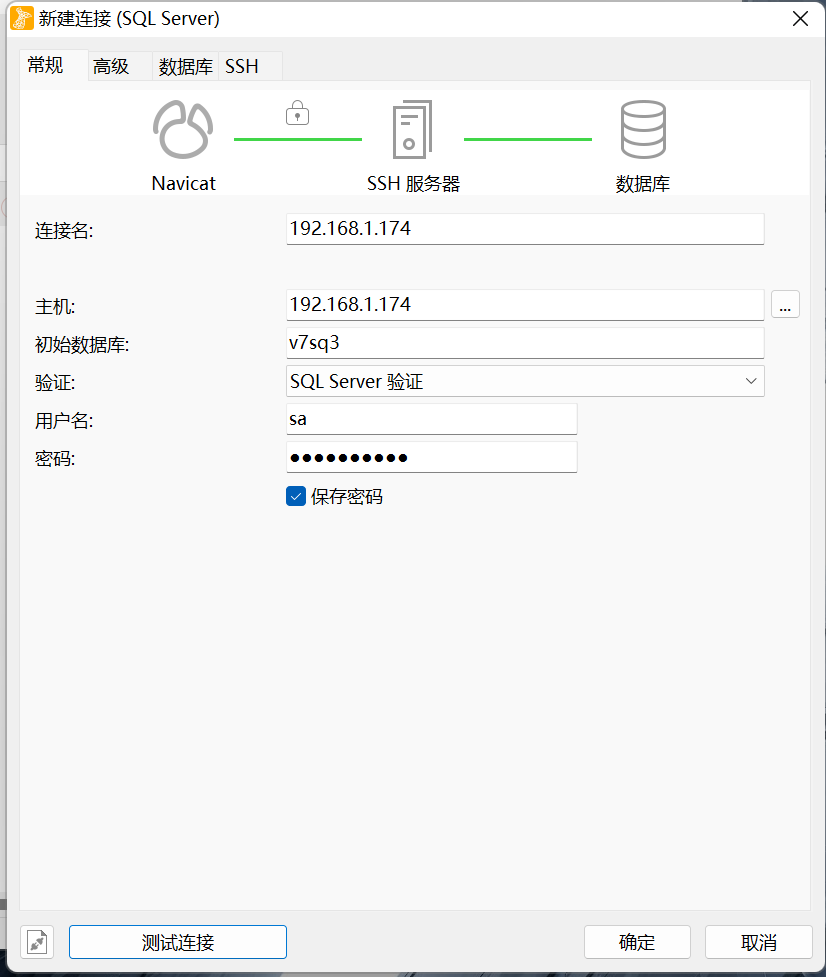

39、检材3中,分析该网站连接的数据库地址为(),并使用该地址解压检材4(答案格式“172.172.172.172”半角符号)

192.168.1.174

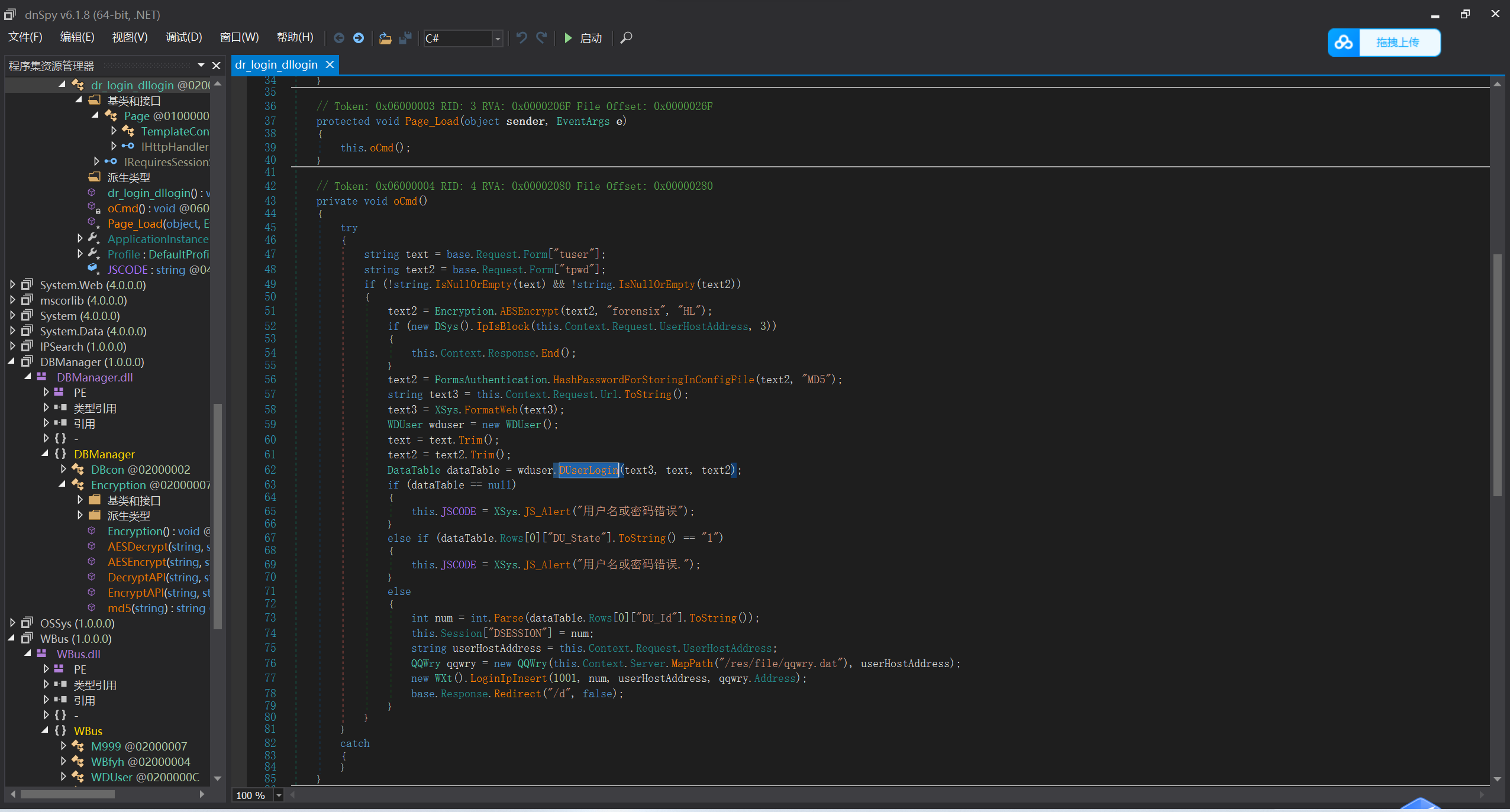

dr_login_dllogin中数据库有关的函数是DUserLogin

点一下转到WDUser?

点DBcon类转到DBcon里面

AESDecrypt解密

string connectionString = Encryption.AESDecrypt("Mcyj19i/VubvqSM21YPjWnnGzk8G/GG6x9+qwdcOJd9bTEyprEOxs8TD9Ma1Lz1Ct72xlK/g8DDRAQ+X0GtJ8w==", "HL", "forensix");

第一条命令将DBManager文件中定义的类型添加到当前会话中,使用path指定源文件

第二条命令调用DBManager库的Encryption类的AESDecrypt的静态方法,用双冒号指定类的静态成员

server=192.168.1.174,1433;uid=sa;pwd=c4f2737e88;database=v7sq3;

40、检材3中,网站连接数据库使用的密码为()(答案格式:“Abc123!@#”字母数字符号组合,区分大小写)

41、检材3中,网站连接数据库服务器的端口是((答案格式:“12345”纯数字)

检材四

重构网站

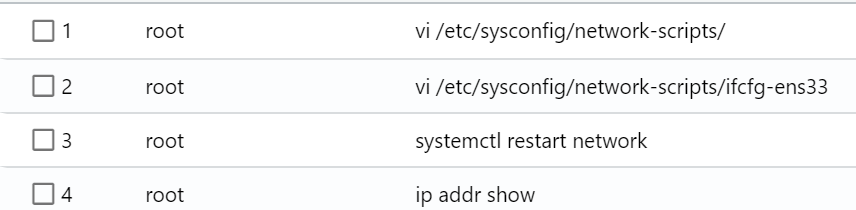

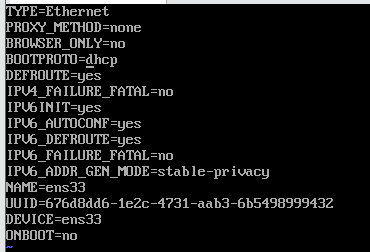

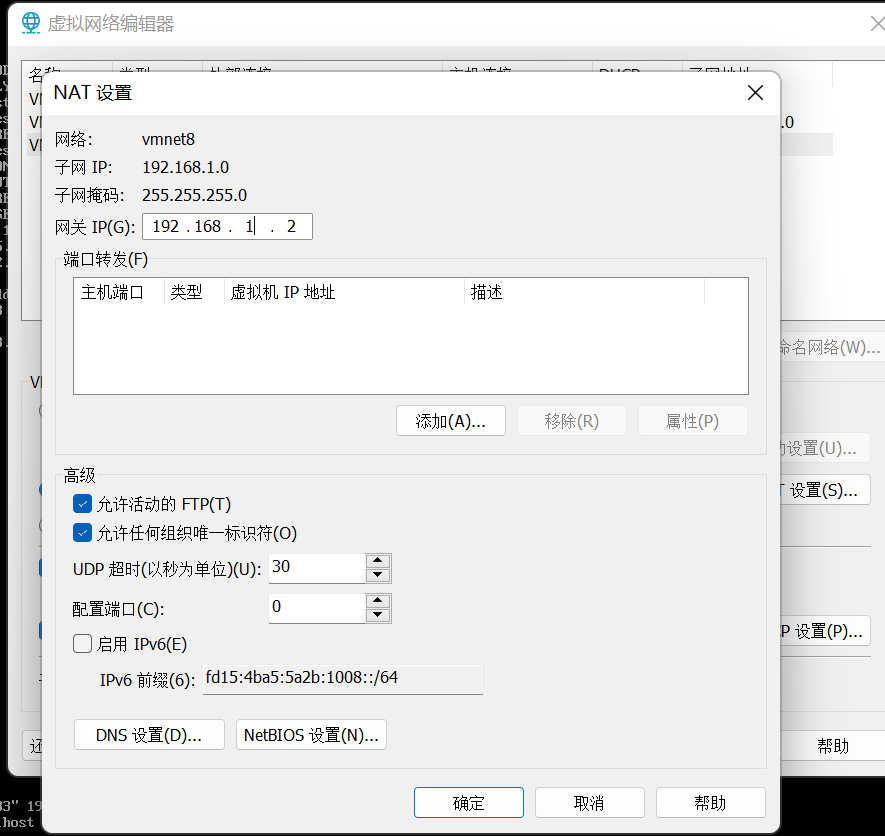

1、配置检材四服务器的网络

2、连接数据库

3、登录网站

配置检材四服务器的网络:

检材四仿真后发现无ip,很多命令都没有

网站连接的数据库地址是192.168.1.174,把静态ip改成这个

?

cd /etc/sysconfig/network-scripts/

vim?ifcfg-ens33?改前

修改BOOTPROTO=dhcp为static,并且将ONBOOT=no改为yes

添加

????????IPADDR=192.168.1.174? ?ip地址

????????GATEWAY=192.168.1.1? ? 网关

????????NETMASK=255.255.255.0? ? ?子网掩码

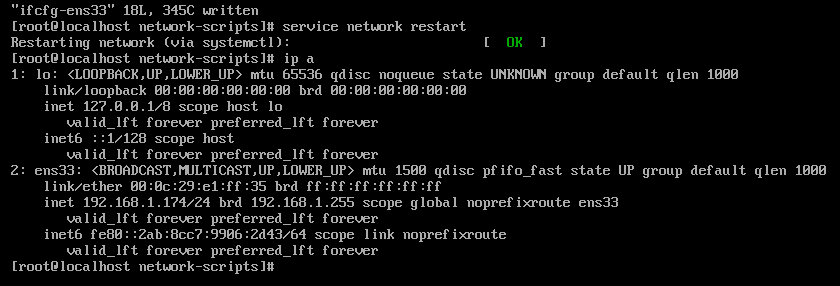

重启网卡 service network restart

配置完成

更改主机的VMnet8

更改虚拟网络编辑器

关闭DHCP服务?

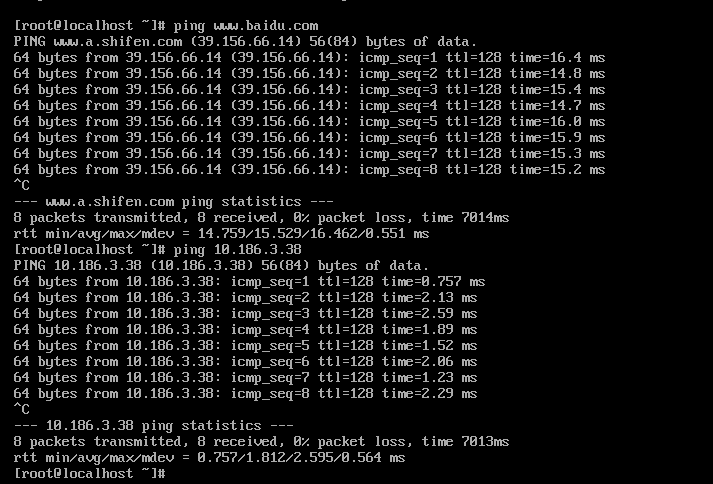

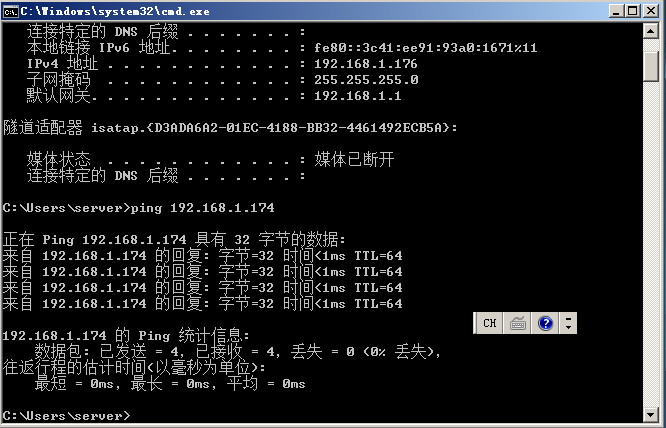

双向能ping通,配置成功!太感人了呜呜呜

?检材三的虚拟机IP是192.168.1.176.能ping通检材二

win+r输入services.msc,启动服务,服务器有了

连接数据库:

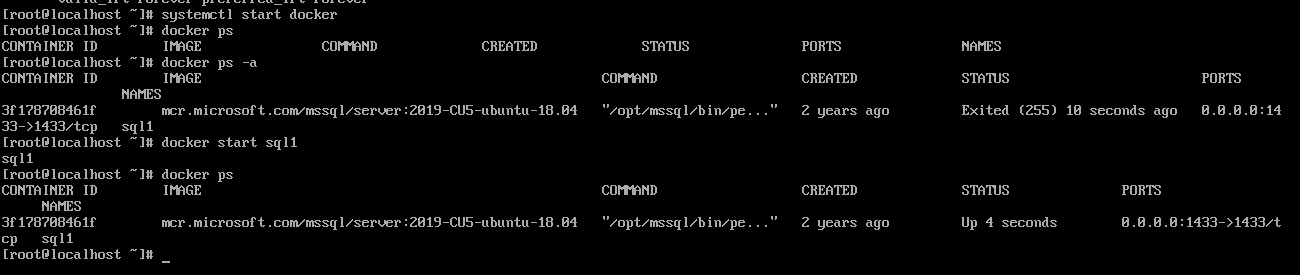

历史命令中有很多docker相关的

开启docker:systemctl start docker,启动容器:docker start sql1,进入容器:docker exec -it sql1 /bin/bash,数据库有了

?navicat连接sqlserver时报错,未发现数据源名并且未指定默认驱动程序(0),下载sqlncli_x64.msi并安装,下载链接https://www.microsoft.com/zh-cn/download/confirmation.aspx?id=50402,安装具体过程可参考这个Navicat Premium 15连接sqlserver报错:未发现数据源名并且未指定默认驱动程序(0)_wbddds的博客-CSDN博客_sqlncli_x64.msi

server=192.168.1.174,1433;uid=sa;pwd=c4f2737e88;database=v7sq3;

连接成功!

登录网站:

分析数据库中的PD_UserLogin函数

---用户登录

ALTER PROC PD_UserLogin

@Domain VARCHAR(50),

@Ln VARCHAR(50),

@Pwd VARCHAR(50)

AS

DECLARE @OK INT,@Did INT

SET @OK=8

SET @Did=0

SELECT @OK=DW_Type,@Did=DW_DU_ID FROM TD_Webs WHERE DW_Web=@Domain

IF(@OK=0)

BEGIN

SELECT DU_Id,DU_State FROM TD_User

WHERE DU_Id=@Did AND DU_Ln=@Ln AND DU_Pwd=@Pwd AND DU_ISDel=0

END

IF(@OK=1)

BEGIN

SELECT DU_Id,DU_State FROM TD_User

WHERE DU_Ln=@Ln AND DU_Pwd=@Pwd AND DU_ISDel=0

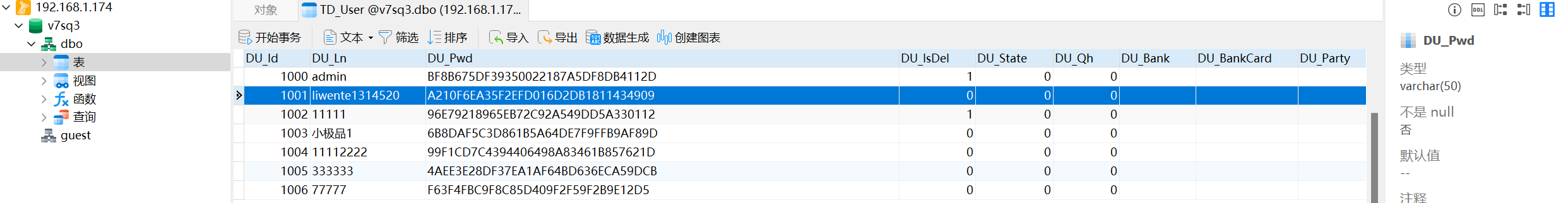

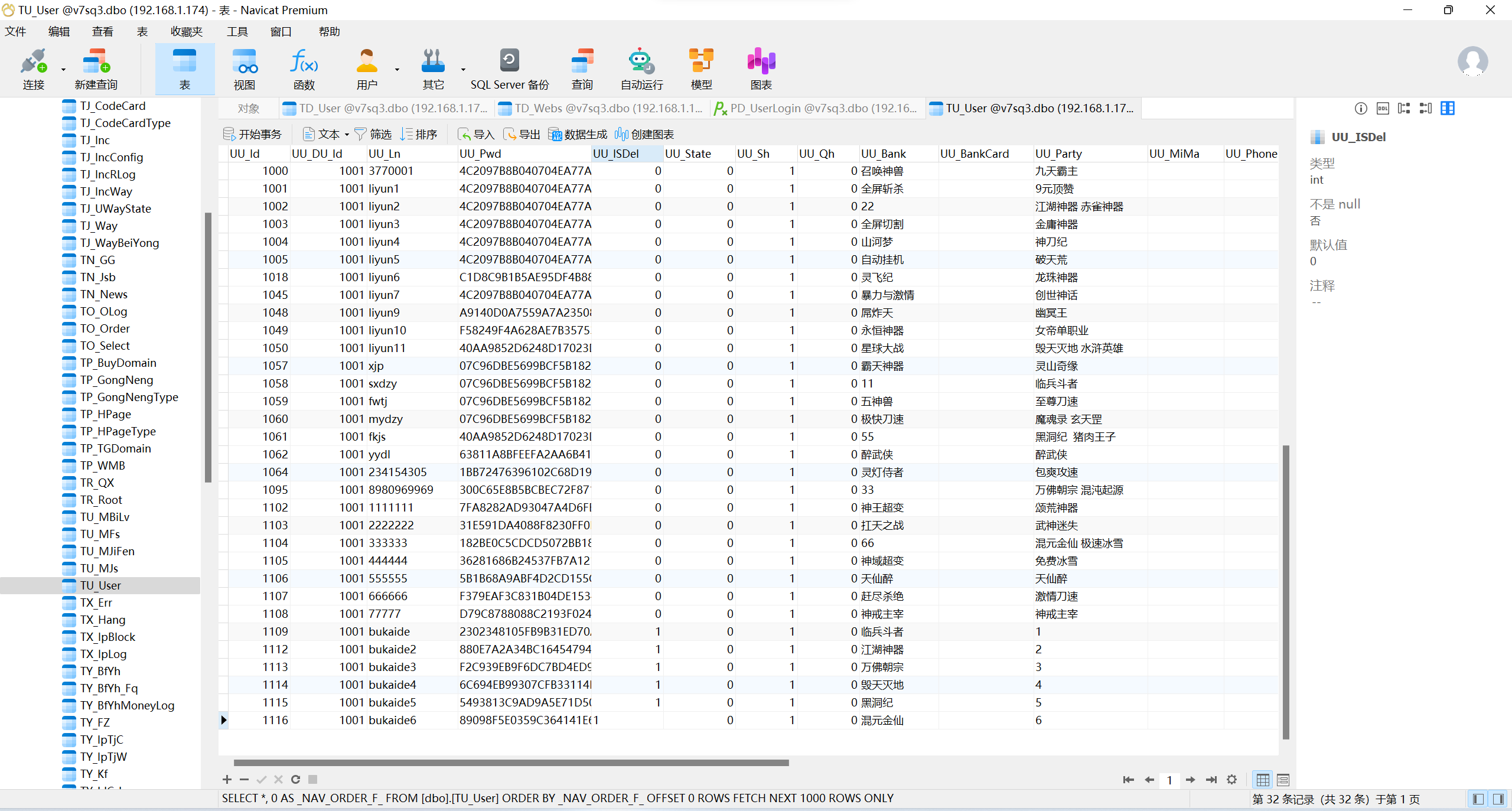

END可以看出,账号和密码都在TD_User中并且DU_ISDel=0,访问的ip在DW_Web表中才能访问

把检材三的ip加入,防止限制ip

TD_User表中admin的DU_ISDel=1,登不上,liwente1314520能登录

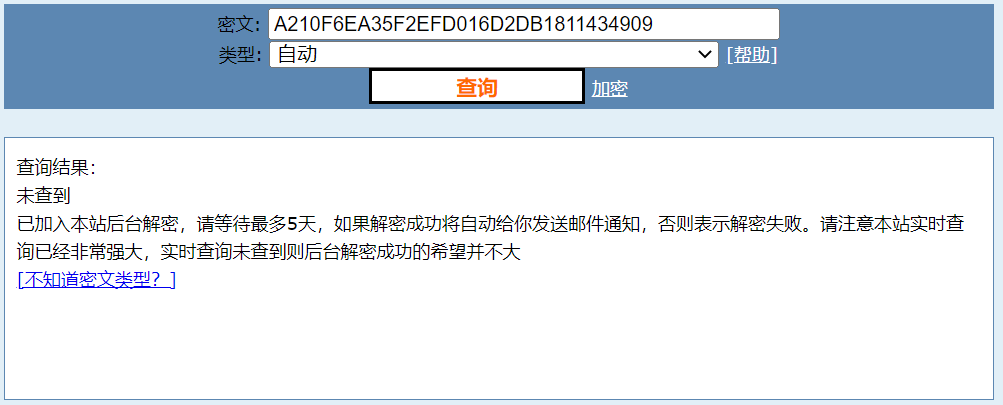

且嫌疑人使用的账号是liwente1314520,账号就是他,可以看到加密后的密码是A210F6EA35F2EFD016D2DB1811434909

这个密文md5解不出,只能修改密码了?

修改密码为123456,根据前面分析的过程

先+OvO,123456OvO

再AES加密,CjNw3iJ57CEkR2dZP88uNA==

最后是MD5加密,E1294DBFE81F7A141DDDC2F355E66EA5

cd .\Desktop\v7w\bin

Add-Type -Path .\DBManager.dll

[DBManager.Encryption]::AESEncrypt("123456OvO", "forensix","HL")

得到密文后修改表中的值

???????

???????

还有一种方法是随便输入登录名和密码,发现登录之后弹窗用户名或密码错误

反编译App_Web_dllogin.aspx.7d7c2f33.dll

编辑类,把“用户名或密码错误”改为text2,输入密码后就会弹窗加密后的密码,直接把密文放进数据库中,把修改后App_Web_dllogin.aspx.7d7c2f33.dll覆盖检材三原网站中的文件,重启服务和sql1容器,就行了(我的虚拟机不知道为什么VMware Tools就是安装不上,覆盖都没办法)

if (dataTable == null)

{

this.JSCODE = XSys.JS_Alert("text2");

192.168.1.176/dl进入网站,账号liwente1314520密码123456

成功登录

请使用第 39 题的答案作为密码解压检材 4,分析并回答下列问题

42、检材4的原始磁盘SHA256值为()(答案格式:“abcdefg”不区分大小写)

43、重构该网站,分析嫌疑用户的推广链接中参数里包含的ID是()(答案格式:“a1b2c3d4”字母数字组合,小写)

http://www.xxxx.com:8787/reg?id=abe6d2ee630379c3

44、重构该网站,该网站后台的代理用户数量为()(答案格式:“12345”纯数字)

26

?

?

45、重构该网站,该网站注册用户中共有过()个代理(包含删除的数据)(答案格式:“12345”纯数字)

46、重构该网站,对补发记录进行统计,统计2019年10月1日后补发成功的金额总值()(答案格式:“123456”纯数字)

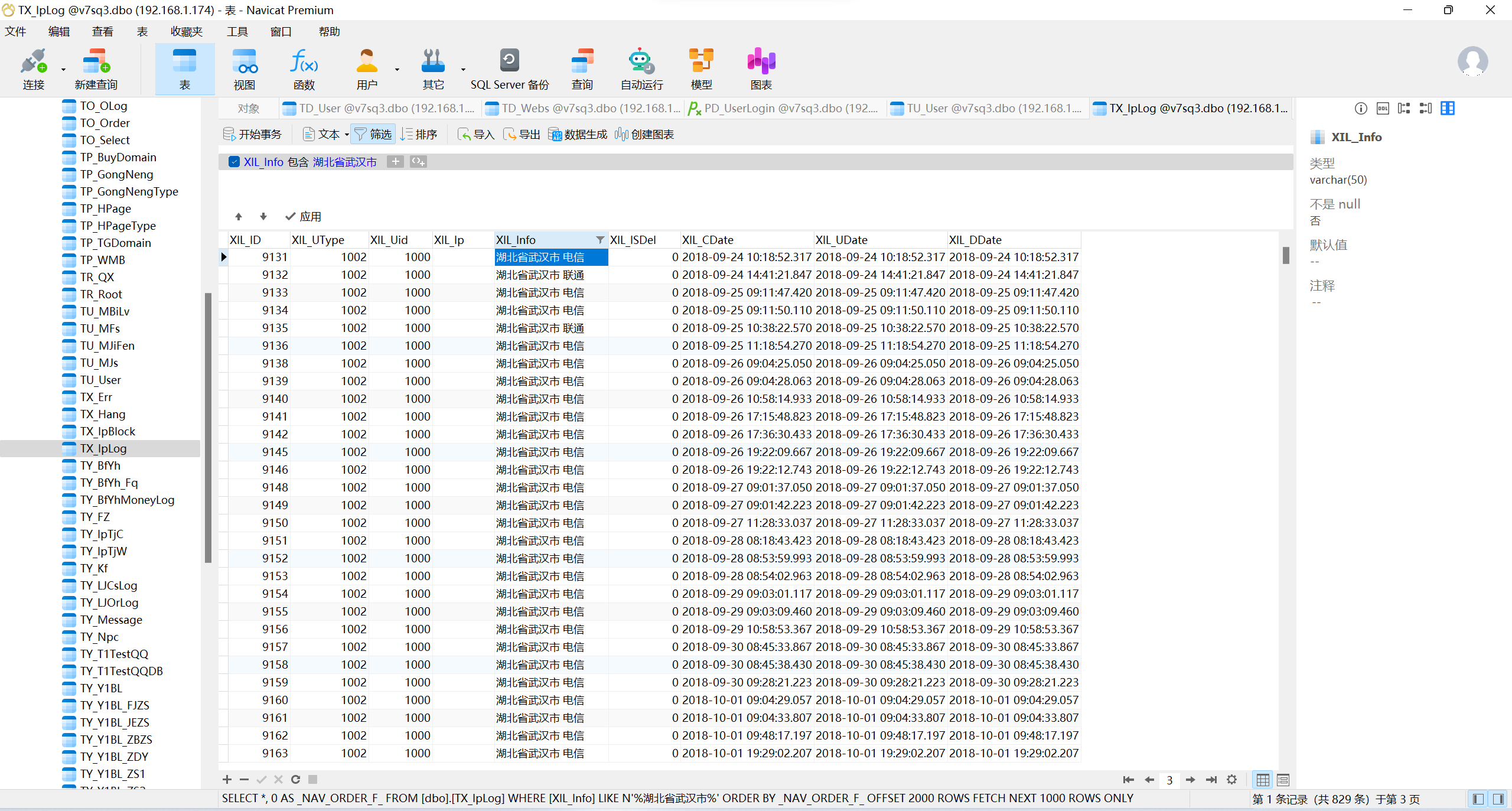

47、检材4中,对“TX_IpLog”表进行分析,所有在“武汉市”登录的次数为()(答案格式:“”纯数字)

直接筛选?

?

48、重构该网站,该嫌疑人下属代理“liyun10”账户下的余额有()元(答案格式:“123456”纯数字)

点击后台会发现找不到ip,前面补上192.168.1.176/就行了?

49、接上一题,该用户的推广ID是()(答案格式:“a1b2c3d4”字母数字组合,小写)

50、接上一题,该代理商户的最后一次登陆时间是()(答案格式:“2020-01-01 21:35”精确到秒,半角符号)

2016-09-05?17:09:13

看登录日志时间不同,不知为何